Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Azure Private 5G Core fornece tratamento de tráfego flexível. Você pode personalizar como a instância do núcleo de pacotes aplica as características de QoS (Qualidade de Serviço) ao tráfego para atender às necessidades. Além disso, pode bloquear ou limitar determinados fluxos. Este tutorial explica as etapas de criação de serviços e políticas do SIM para casos de uso comuns e de provisionamento de SIMs para uso da nova configuração de controle de política.

Neste tutorial, você aprenderá como:

- Criar um serviço que filtra pacotes com base no protocolo.

- Criar um serviço que bloqueia o tráfego rotulado com portas e endereços IP remotos específicos.

- Criar um serviço que limita a largura de banda do tráfego em fluxos correspondentes.

- Criar duas novas políticas do SIM e atribuir serviços a elas.

- Provisionar dois novos SIMs e atribuir políticas do SIM a eles.

Pré-requisitos

- Leia as informações descritas em Controle de política e familiarize-se com a configuração de controle de política do Azure Private 5G Core.

- Verifique se você pode entrar no portal do Azure usando uma conta com acesso à assinatura ativa identificada em Concluir as tarefas de pré-requisito para implantar uma rede móvel privada. Essa conta precisa ter a função interna Colaborador no escopo da assinatura.

- Identifique o nome do recurso de Rede Móvel correspondente à rede móvel privada.

- Identifique o nome do recurso de Fatia correspondente à sua fatia de rede.

- Caso deseje atribuir uma política a um SIM 5G, escolha qualquer fatia.

- Se quiser atribuir uma política a um SIM 4G, precisará escolher a fatia configurada com o valor SST (tipo de serviço/fatia) igual a 1 e um SD (diferenciador de fatia) vazio.

Criar um serviço para filtragem de protocolo

Nesta etapa, criaremos um serviço que filtra pacotes com base no protocolo. Especificamente, ele fará o seguinte:

- Bloquear pacotes ICMP que fluem para fora dos UEs.

- Bloquear pacotes UDP que fluem para fora dos UEs na porta 11.

- Permitir todos os outros tipos de tráfego ICMP e UDP em ambas as direções, mas nenhum outro tráfego IP.

Para criar o serviço:

Entre no portal do Azure.

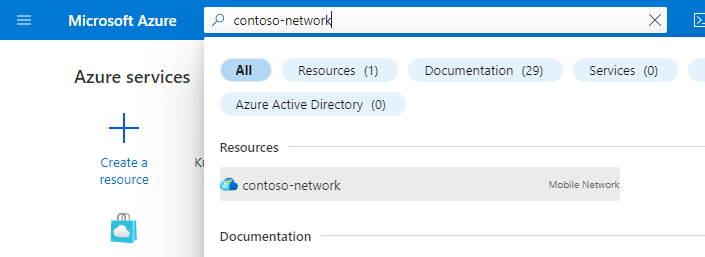

Procure e selecione o recurso de Rede Móvel que representa sua rede móvel privada.

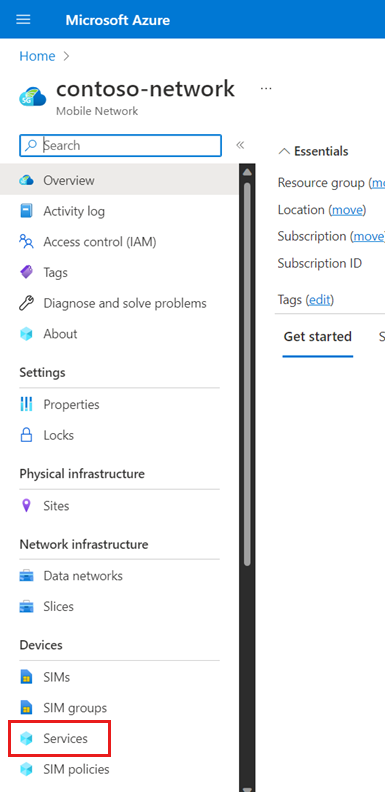

No menu Recurso, selecione Serviços.

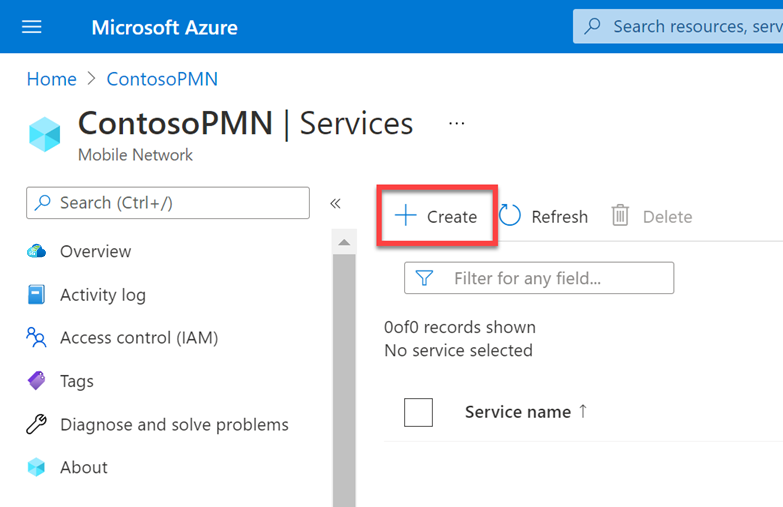

Na barra de comandos, selecione Criar.

Agora, vamos inserir valores para definir as características de QoS que serão aplicadas aos SDFs (fluxos de dados de serviço) que correspondem a esse serviço. Na guia Informações básicas, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do serviço service_restricted_udp_and_icmpPrecedência de serviço 100MBR (taxa de bits máxima) – Uplink 2 GbpsMBR (taxa de bits máxima) – Downlink 2 GbpsNível de Prioridade de Alocação e Retenção 25QI/QCI 9Capacidade de preempção Selecione Pode não ter preempção. Vulnerabilidade de preempção Selecione Não é preemptivo. Em Regras da política de fluxo de dados, selecione Adicionar uma regra de política.

Agora, criaremos uma regra de política de fluxo de dados que bloqueia todos os pacotes que correspondem ao modelo de fluxo de dados que vamos configurar na próxima etapa. Em Adicionar uma regra de política à direita, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome da regra rule_block_icmp_and_udp_uplink_trafficPrecedência de regra de política Selecione 10. Permitir o tráfego Escolha Bloqueado. Agora, criaremos um modelo de fluxo de dados que corresponde aos pacotes ICMP que fluem para fora dos UEs, de modo que possam ser bloqueados pela regra

rule_block_icmp_uplink_traffic. Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados, preencha os campos, conforme mostrado a seguir.Campo Valor Nome do modelo icmp_uplink_trafficProtocolos Selecione ICMP. Direção Escolha Uplink. IPs remotos anyPortas Deixe em branco. Selecione Adicionar.

Vamos criar outro modelo de fluxo de dados para a mesma regra que corresponde aos pacotes UDP que fluem para fora dos UEs na porta 11.

Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do modelo udp_uplink_traffic_port_11Protocolos Selecione UDP. Direção Escolha Uplink. IPs remotos anyPortas 11Selecione Adicionar.

Agora podemos finalizar a regra. Em Adicionar uma regra de política, escolha Adicionar.

Por fim, criaremos uma regra de fluxo de política de dados que permite todos os outros tipos de tráfego ICMP e UDP.

Selecione Adicionar uma regra de política e preencha os campos em Adicionar uma regra de política à direita, conforme mostrado a seguir.

Campo Valor Nome da regra rule_allow_other_icmp_and_udp_trafficPrecedência de regra de política Escolha 15. Permitir o tráfego Selecione Habilitado. Agora estamos de volta na tela Criar um serviço. Criaremos um modelo de fluxo de dados que corresponde a todos os tipos de tráfego ICMP e UDP em ambas as direções.

Em Regras de política de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do modelo icmp_and_udp_trafficProtocolos Marque as caixas de seleção UDP e ICMP. Direção Selecione Bidirecional. IPs remotos anyPortas Deixe em branco. Selecione Adicionar.

Agora podemos finalizar a regra. Em Adicionar uma regra de política, escolha Adicionar.

Agora temos duas regras de política de fluxo de dados configuradas no serviço, que são exibidas no título Regras de política de fluxo de dados.

Observe que a regra

rule_block_icmp_and_udp_uplink_traffictem um valor mais baixo no campo Precedência de regra de política do que a regrarule_allow_other_icmp_and_udp_traffic(10 e 15, respectivamente). As regras com valores mais baixos recebem prioridade mais alta. Isso garante que a regrarule_block_icmp_and_udp_uplink_trafficusada para bloquear pacotes seja aplicada primeiro, antes que arule_allow_other_icmp_and_udp_trafficmais ampla seja aplicada a todos os pacotes restantes.

Na guia de configuração Informações básicas, selecione Examinar + criar.

Selecione Criar para criar a conta.

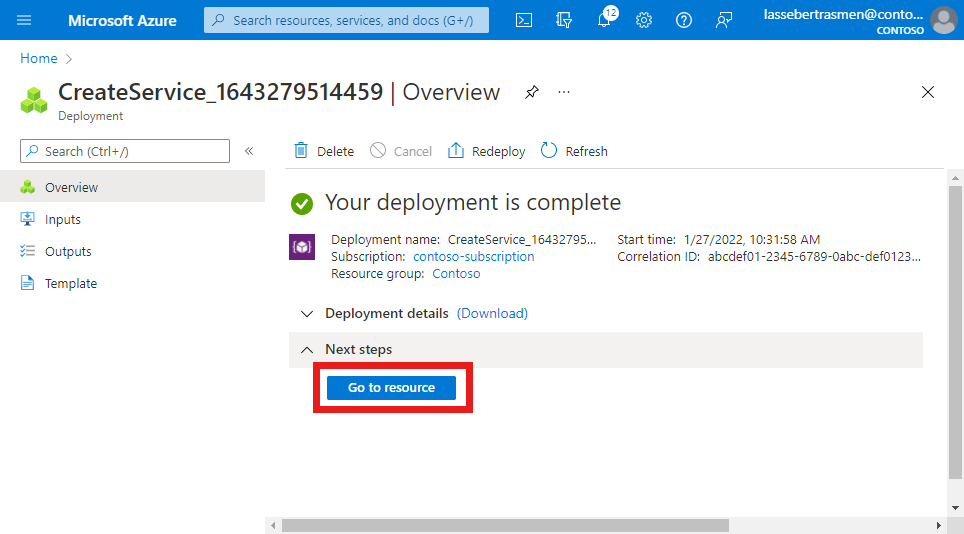

O portal do Azure exibirá a tela de confirmação a seguir quando o serviço for criado. Selecione Ir para o recurso para ver o novo recurso de serviço.

Confirme se as características de QoS, as regras de política de fluxo de dados e os modelos de fluxo de dados de serviço listados na parte inferior da tela estão configurados conforme o esperado.

Criar um serviço para bloquear o tráfego de fontes específicas

Nesta etapa, criaremos um serviço que bloqueia o tráfego de fontes específicas. Especificamente, ele fará o seguinte:

- Bloquear os pacotes UDP rotulados com o endereço remoto 10.204.141.200 e a porta 12 que fluem para UEs.

- Bloquear pacotes UDP rotulados com qualquer endereço remoto no intervalo 10.204.141.0/24 e a porta 15 que fluem em ambas as direções

Para criar o serviço:

Procure e selecione o recurso de Rede Móvel que representa sua rede móvel privada.

No menu Recurso, selecione Serviços.

Na barra de comandos, selecione Criar.

Agora, vamos inserir valores para definir as características de QoS que serão aplicadas aos SDFs que correspondam a esse serviço. Na guia Informações básicas, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do serviço service_blocking_udp_from_specific_sourcesPrecedência de serviço 150MBR (taxa de bits máxima) – Uplink 2 GbpsMBR (taxa de bits máxima) – Downlink 2 GbpsNível de Prioridade de Alocação e Retenção 25QI/QCI 9Capacidade de preempção Selecione Pode não ter preempção. Vulnerabilidade de preempção Selecione Não é preemptivo. Em Regras da política de fluxo de dados, selecione Adicionar uma regra de política.

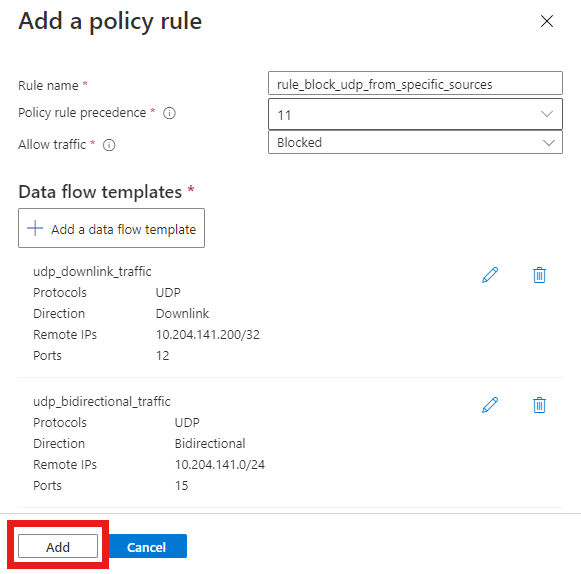

Agora, criaremos uma regra de política de fluxo de dados que bloqueia todos os pacotes que correspondem ao modelo de fluxo de dados que vamos configurar na próxima etapa. Em Adicionar uma regra de política à direita, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome da regra rule_block_udp_from_specific_sourcesPrecedência de regra de política Selecione 11. Permitir o tráfego Escolha Bloqueado. Em seguida, criaremos um modelo de fluxo de dados que corresponde aos pacotes UDP que fluem para UEs em 10.204.141.200 na porta 12, de modo que eles possam ser bloqueados pela regra

rule_block_udp_from_specific_sources.Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do modelo udp_downlink_trafficProtocolos Selecione UDP. Direção Selecione Downlink. IPs remotos 10.204.141.200/32Portas 12Selecione Adicionar.

Por fim, criaremos outro modelo de fluxo de dados para a mesma regra que corresponde aos pacotes UDP que fluem em qualquer direção, rotulados com qualquer endereço remoto no intervalo 10.204.141.0/24 e a porta 15.

Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do modelo udp_bidirectional_trafficProtocolos Selecione UDP. Direção Selecione Bidirecional. IPs remotos 10.204.141.0/24Portas 15Selecione Adicionar.

Agora podemos finalizar a regra. Em Adicionar uma regra de política, escolha Adicionar.

Captura de tela do portal do Azure. Ele mostra a tela Adicionar uma regra de política com todos os campos corretamente preenchidos de uma regra para bloquear determinado tráfego UDP. Inclui dois modelos de fluxo de dados configurados. O primeiro corresponde aos pacotes UDP que fluem em direção aos UEs em 10.204.141.200 na porta 12. O segundo corresponde aos pacotes UDP que fluem em ambas as direções, rotulados com qualquer endereço remoto no intervalo 10.204.141.0/24 e a porta 15. O botão Adicionar está realçado.

Agora temos uma só regra de política de fluxo de dados no serviço para bloquear o tráfego UDP. Isso é exibido no título Regras de política de fluxo de dados.

Na guia de configuração Informações básicas, selecione Examinar + criar.

Selecione Criar para criar a conta.

O portal do Azure exibirá a tela de confirmação a seguir quando o serviço for criado. Selecione Ir para o recurso para ver o novo recurso de serviço.

Confirme se as regras de política de fluxo de dados e os modelos de fluxo de dados de serviço listados na parte inferior da tela estão configurados conforme o esperado.

Criar um serviço para limitar o tráfego

Nesta etapa, criaremos um serviço que limita a largura de banda do tráfego em fluxos correspondentes. Especificamente, ele fará o seguinte:

- Limitar a MBR (taxa de bits máxima) em pacotes que fluem de UEs a 10 Mbps.

- Limitar a MBR (taxa de bits máxima) em pacotes que fluem em direção aos UEs a 15 Mbps.

Para criar o serviço:

Procure e selecione o recurso de Rede Móvel que representa sua rede móvel privada.

No menu Recurso, selecione Serviços.

Na barra de comandos, selecione Criar.

Agora, vamos inserir valores para definir as características de QoS que serão aplicadas aos SDFs que correspondam a esse serviço. Vamos usar os campos MBR (taxa de bits máxima) – Uplink e MBR (taxa de bits máxima) – Downlink para definir os limites de largura de banda. Na guia Informações básicas, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do serviço service_traffic_limitsPrecedência de serviço 250MBR (taxa de bits máxima) – Uplink 10 MbpsMBR (taxa de bits máxima) – Downlink 15 MbpsNível de Prioridade de Alocação e Retenção 25QI/QCI 9Capacidade de preempção Selecione Pode não ter preempção. Vulnerabilidade de preempção Selecione Preemptiva. Em Regras da política de fluxo de dados, selecione Adicionar uma regra de política.

Em Adicionar uma regra de política à direita, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome da regra rule_bidirectional_limitsPrecedência de regra de política Selecione 22. Permitir o tráfego Selecione Habilitado. Agora, criaremos um modelo de fluxo de dados que corresponde a todo o tráfego IP em ambas as direções.

Selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome do modelo ip_trafficProtocolos Selecione Tudo. Direção Selecione Bidirecional. IPs remotos anyPortas Deixar em branco Selecione Adicionar.

Agora podemos finalizar a regra. Em Adicionar uma regra de política, escolha Adicionar.

Agora temos uma só regra de política de fluxo de dados configurada no serviço.

Na guia de configuração Informações básicas, selecione Examinar + criar.

Selecione Criar para criar a conta.

O portal do Azure exibirá a tela de confirmação a seguir quando o serviço for criado. Selecione Ir para o recurso para ver o novo recurso de serviço.

Confirme se as regras de política de fluxo de dados e os modelos de fluxo de dados de serviço listados na parte inferior da tela estão configurados conforme o esperado.

Configurar políticas do SIM

Nesta etapa, criaremos duas políticas do SIM. A primeira política do SIM usará o serviço que criamos em Criar um serviço para filtragem de protocolo, e a segunda usará o serviço que criamos em Criar um serviço para bloquear o tráfego de fontes específicas. Ambas as políticas do SIM usarão o terceiro serviço que criamos em Criar um serviço para limitar o tráfego.

Observação

Como cada política do SIM terá vários serviços, haverá pacotes que corresponderão a mais de uma regra entre esses serviços. Por exemplo, os pacotes ICMP de downlink corresponderão às seguintes regras:

- A regra

rule_allow_other_icmp_and_udp_trafficno serviçoservice_restricted_udp_and_icmp. - A regra

rule_bidirectional_limitsno serviçoservice_traffic_limits.

Nesse caso, a instância do núcleo de pacotes priorizará o serviço com o valor mais baixo no campo Precedência de serviço. Em seguida, ela aplicará as características de QoS desse serviço aos pacotes. No exemplo acima, o serviço service_restricted_udp_and_icmp tem um valor menor (100) que o serviço service_traffic_limits (250). Portanto, a instância do núcleo de pacotes aplicará as características de QoS fornecidas no serviço service_restricted_udp_and_icmp aos pacotes ICMP de downlink.

Vamos criar as políticas do SIM.

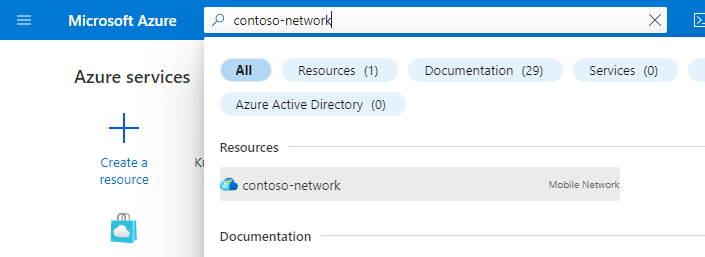

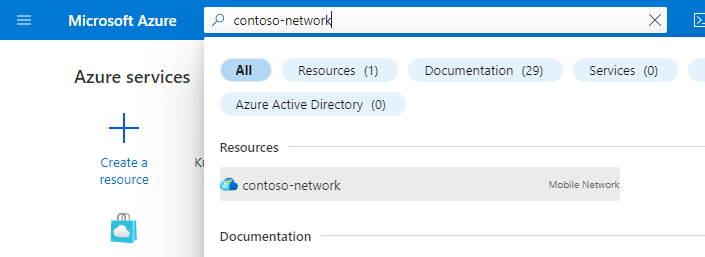

Procure e selecione o recurso de Rede Móvel que representa sua rede móvel privada.

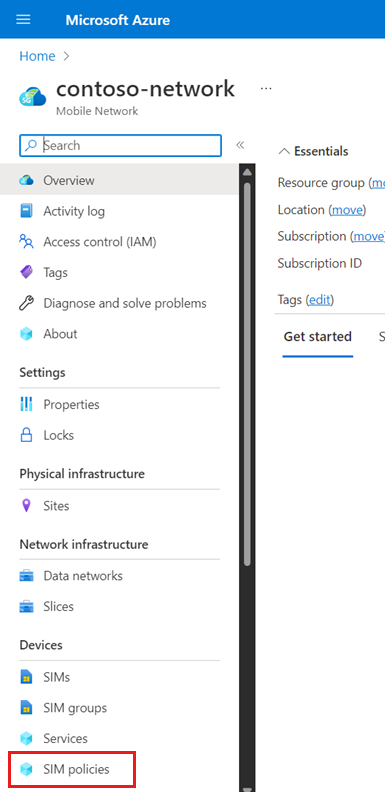

No menu Recurso, selecione Políticas do SIM.

Na barra de comandos, selecione Criar.

Em Criar uma política do SIM, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome da política sim-policy-1Largura de banda total permitida – Uplink 10 GbpsLargura de banda total permitida – Downlink 10 GbpsFatia padrão Selecione o nome da fatia de rede. Temporizador de registro 3240Índice RFSP 2Selecione Adicionar um escopo de rede.

Em Adicionar um escopo de rede, preencha os campos, conforme mostrado a seguir.

Campo Valor Fatia Selecione a fatia Padrão. Rede de dados Escolha uma rede de dados à qual sua rede móvel privada se conecta. Configuração de serviço Escolha service_restricted_udp_and_icmp e service_traffic_limits. Taxa de bits máxima de agregação de sessão – Uplink 2 GbpsTaxa de bits máxima de agregação de sessão – Downlink 2 Gbps5QI/QCI 9Nível de Prioridade de Alocação e Retenção 9Capacidade de preempção Selecione Pode não ter preempção. Vulnerabilidade de preempção Selecione Preemptiva. Tipo de sessão padrão Selecione IPv4. Selecione Adicionar.

Na guia de configuração Informações básicas, selecione Examinar + criar.

Na guia Examinar + criar, selecione Examinar + criar.

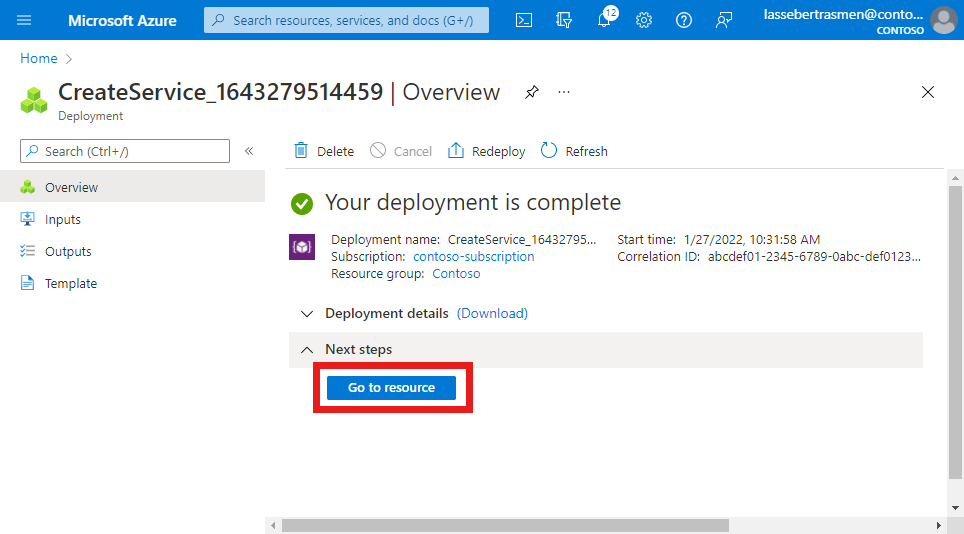

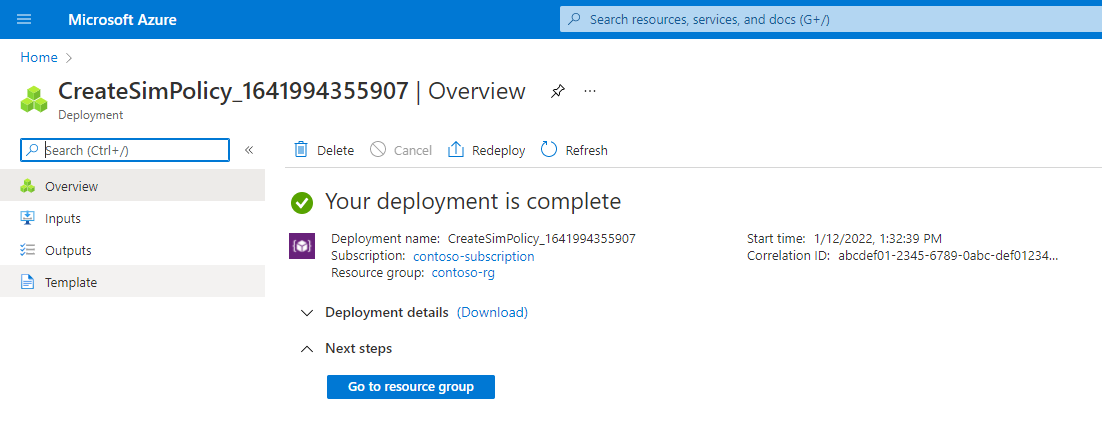

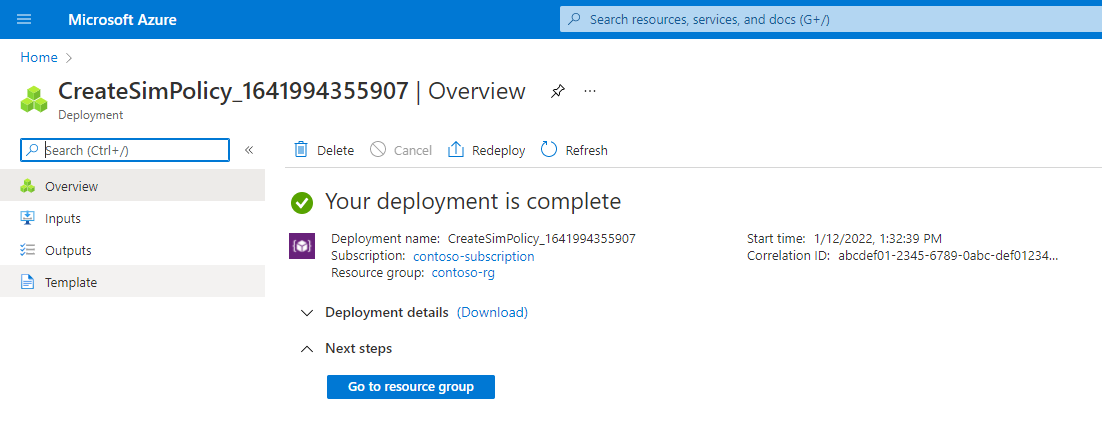

O portal do Azure exibirá a tela de confirmação a seguir quando a política do SIM for criada.

Selecione Ir para grupo de recursos.

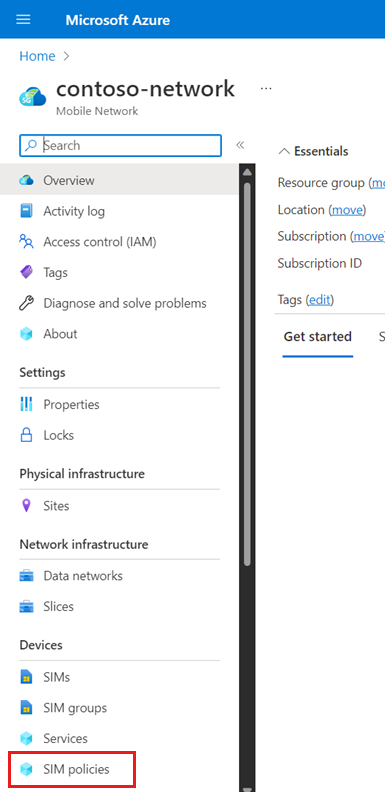

No Grupo de recursos exibido, selecione o recurso Rede Móvel que representa sua rede móvel privada.

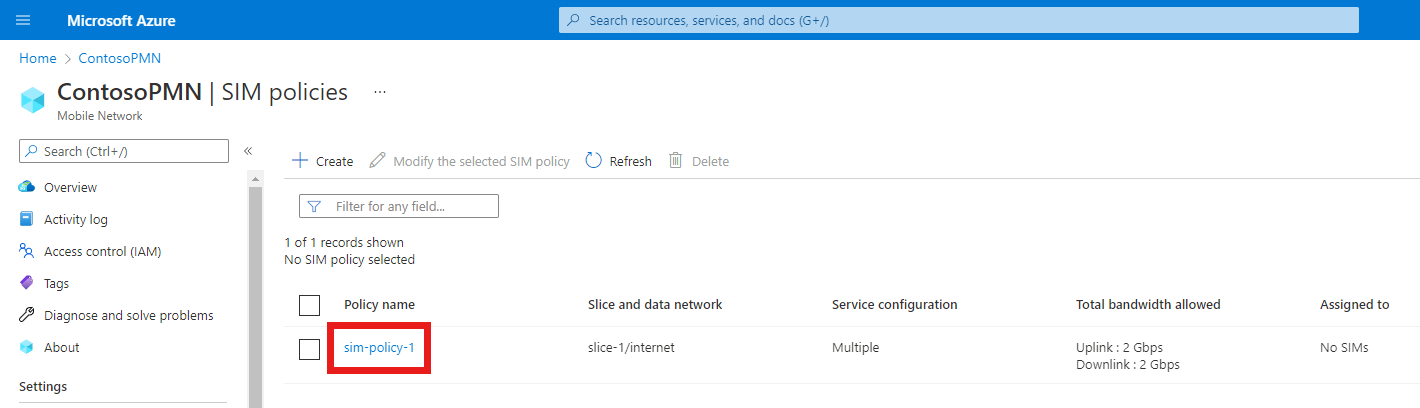

No menu Recurso, selecione Políticas do SIM.

Selecione sim-policy-1.

Verifique se a configuração da política do SIM é conforme o esperado.

- As configurações de nível superior da política do SIM são mostradas no título Informações gerais.

- A configuração de escopo da rede é mostrada no título Escopo da rede, incluindo os serviços configurados em Configuração de serviço e a configuração de qualidade de serviço em QoS (Qualidade de Serviço).

Agora, criaremos a outra política do SIM. Procure e selecione o recurso de Rede Móvel que representa a rede móvel privada para a qual deseja configurar um serviço.

No menu Recurso, selecione Políticas do SIM.

Na barra de comandos, selecione Criar.

Em Criar uma política do SIM à direita, preencha os campos, conforme mostrado a seguir.

Campo Valor Nome da política sim-policy-2Largura de banda total permitida – Uplink 10 GbpsLargura de banda total permitida – Downlink 10 GbpsFatia padrão Selecione o nome da fatia de rede. Temporizador de registro 3240Índice RFSP 2Selecione Adicionar um escopo de rede.

Na folha Adicionar um escopo de rede, preencha os campos, conforme mostrado a seguir.

Campo Valor Fatia Selecione a fatia Padrão. Rede de dados Escolha uma rede de dados à qual sua rede móvel privada se conecta. Configuração de serviço Escolha service_blocking_udp_from_specific_sources e service_traffic_limits. Taxa de bits máxima de agregação de sessão – Uplink 2 GbpsTaxa de bits máxima de agregação de sessão – Downlink 2 Gbps5QI/QCI 9Nível de Prioridade de Alocação e Retenção 9Capacidade de preempção Selecione Pode não ter preempção. Vulnerabilidade de preempção Selecione Preemptiva. Tipo de sessão padrão Selecione IPv4. Selecione Adicionar.

Na guia de configuração Informações básicas, selecione Examinar + criar.

Na guia de configuração Examinar + criar, escolha Examinar + criar.

O portal do Azure exibirá a tela de confirmação a seguir quando a política do SIM tiver sido criada.

Selecione Ir para grupo de recursos.

No Grupo de recursos exibido, selecione o recurso Rede Móvel que representa sua rede móvel privada.

No menu Recurso, selecione Políticas do SIM.

Selecione sim-policy-2.

Verifique se a configuração da política do SIM é conforme o esperado.

- As configurações de nível superior da política do SIM são mostradas no título Informações gerais.

- A configuração de escopo da rede é mostrada no título Escopo da rede, incluindo os serviços configurados em Configuração de serviço e a configuração de qualidade de serviço em QoS (Qualidade de Serviço).

Provisionar SIMs

Nesta etapa, provisionaremos dois SIMs e atribuiremos uma política do SIM a cada um. Isso permitirá que os SIMs se conectem à rede móvel privada e recebam a política de QoS correta.

Salve o conteúdo a seguir como um arquivo JSON e anote o caminho do arquivo.

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]Procure e selecione o recurso de Rede Móvel que representa sua rede móvel privada.

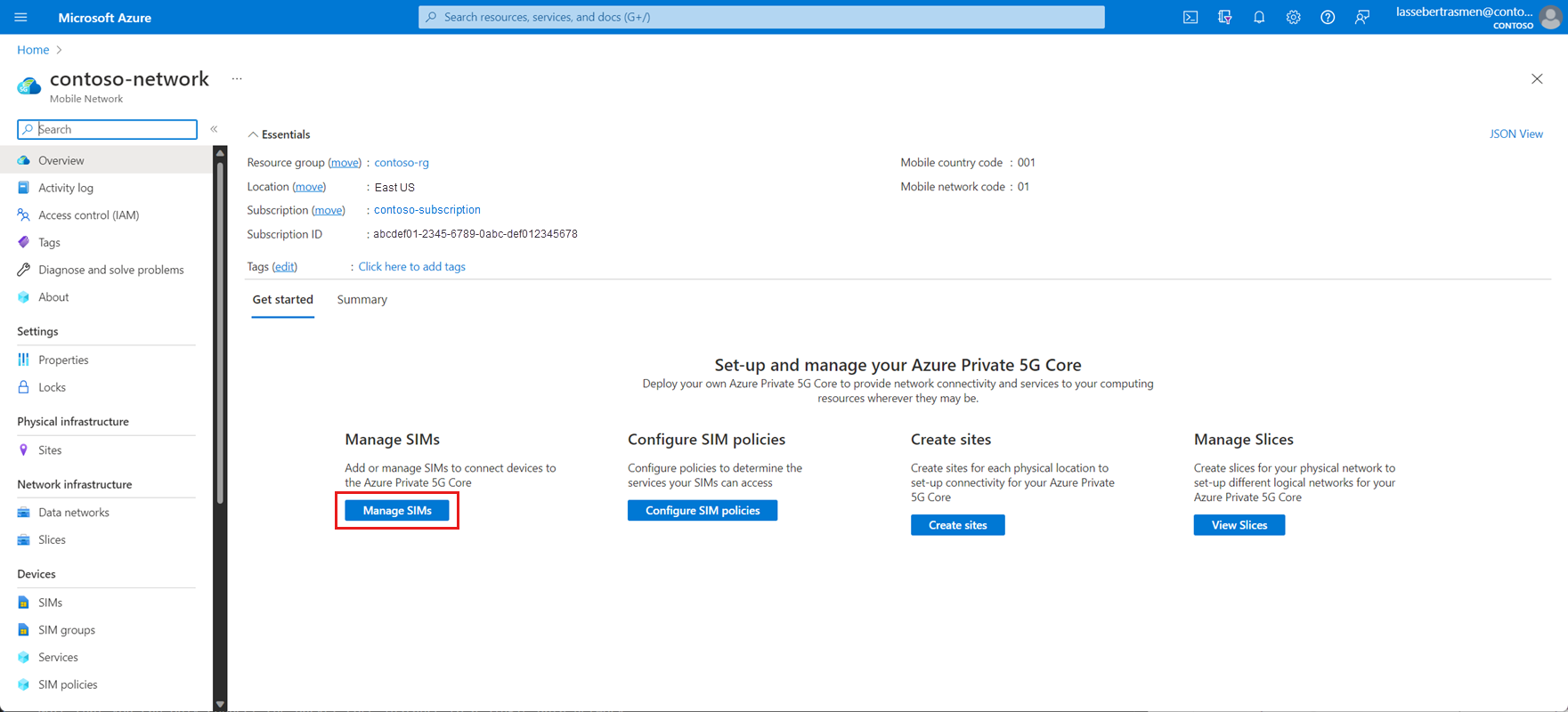

Selecione Gerenciar SIMs.

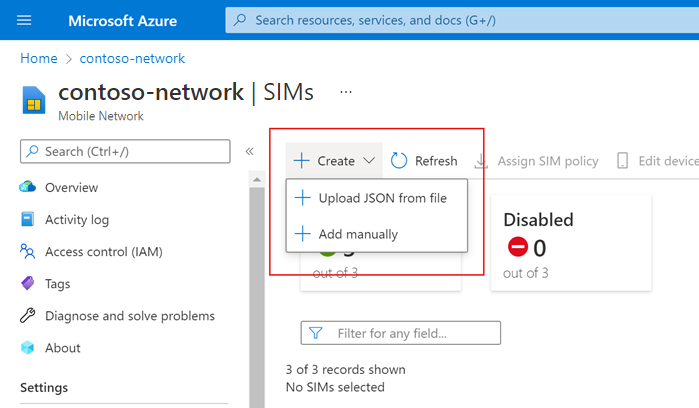

Selecione Criar e Carregar JSON do arquivo.

Selecione Texto não criptografado como o tipo de arquivo.

Selecione Procurar e escolha o arquivo JSON que você criou no início desta etapa.

Em Nome do grupo SIM, selecione Criar e, em seguida, insira SIMGroup1 no campo exibido.

Selecione Adicionar.

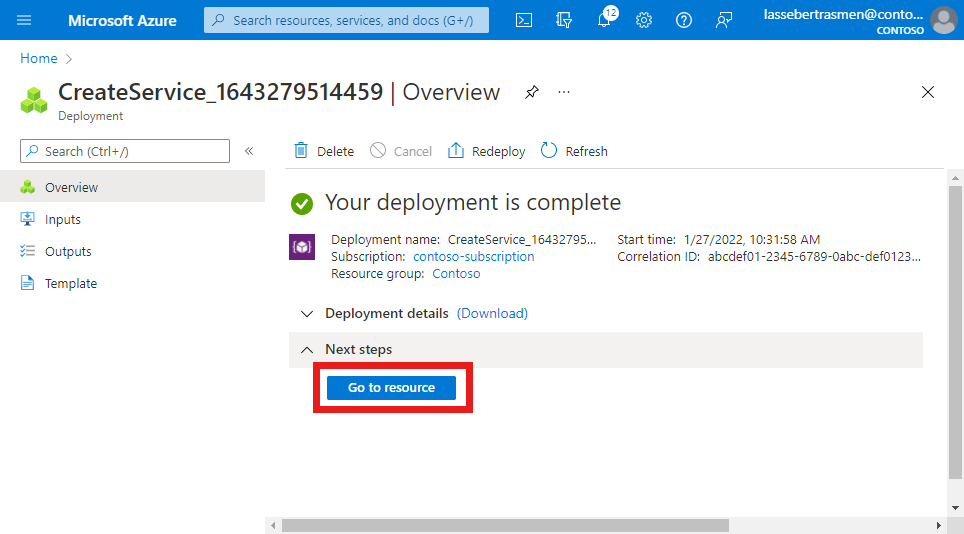

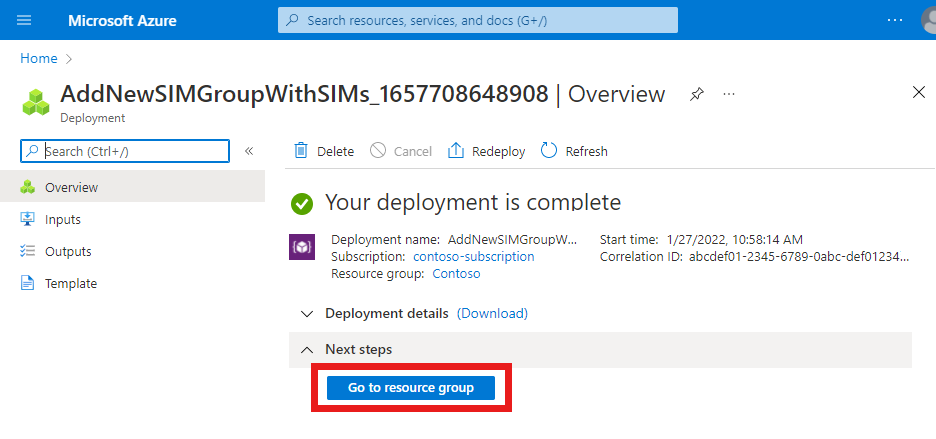

O portal do Azure começará a implantar o grupo SIM e SIMs. Depois que a implantação estiver concluída, escolha Ir para o grupo de recursos.

No Grupo de recursos exibido, selecione o recurso SIMGroup1 que você acabou de criar. Em seguida, você verá seus novos SIMs no grupo SIM.

Marque a caixa de seleção ao lado de SIM1.

Na barra de comandos, escolha Atribuir política do SIM.

Em Atribuir política do SIM à direita, defina o campo Política do SIM como sim-policy-1.

Escolha Atribuir política do SIM.

Após a conclusão da implantação, selecione Ir para o Recurso.

Verifique o campo Política do SIM na seção Gerenciamento para confirmar se sim-policy-1 foi atribuído com êxito.

No campo Grupo SIM em Essentials, selecione SIMGroup1 para retornar ao grupo SIM.

Marque a caixa de seleção ao lado de SIM2.

Na barra de comandos, escolha Atribuir política do SIM.

Em Atribuir política do SIM à direita, defina o campo Política do SIM como sim-policy-2.

Escolha o botão Atribuir política do SIM.

Após a conclusão da implantação, selecione Ir para o Recurso.

Verifique o campo Política do SIM na seção Gerenciamento para confirmar se sim-policy-2 foi atribuído com êxito.

Você acabou de provisionar dois SIMs e atribuiu a cada um deles uma política de SIM diferente. Cada uma dessas políticas do SIM fornece acesso a um conjunto diferente de serviços.

Limpar os recursos

Agora você pode excluir cada um dos recursos que criamos durante este tutorial.

- Procure e selecione o recurso de Rede Móvel que representa sua rede móvel privada.

- No menu Recursos, selecione grupos SIM.

- Marque a caixa de seleção ao lado de SIMGroup1 e selecione Excluir na barra de Comando.

- Selecione Excluir para confirmar sua escolha.

- Depois que grupo SIM for excluído, selecione Políticas do SIM no menu Recurso.

- Marque as caixas de seleção ao lado de sim-policy-1 e sim-policy-2 e selecione Excluir na barra de Comando.

- Selecione Excluir para confirmar sua escolha.

- Depois que as políticas do SIM forem excluídas, selecione Serviços no menu Recurso.

- Marque as caixas de seleção ao lado de service_unrestricted_udp_and_icmp, service_blocking_udp_from_specific_sources e service_traffic_limits e selecione Excluir na barra de comandos.

- Selecione Excluir para confirmar sua escolha.