Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve o que a Microsoft faz para proteger a infraestrutura do Azure.

Infraestrutura do data center

O Azure é composto de uma infraestrutura de datacenter distribuída globalmente, oferecendo suporte a milhares de serviços on-line e abrangendo mais de 100 instalações altamente seguras em todo o mundo.

A infraestrutura é projetada para aproximar os aplicativos aos usuários em todo o mundo, preservando a residência dos dados e oferecendo opções abrangentes de conformidade e resiliência para os clientes. O Azure tem 60 regiões em todo o mundo e está disponível em 140 países/regiões.

Uma região é um conjunto de datacenters interconectados por meio de uma rede massiva e resiliente. A rede inclui distribuição de conteúdo, balanceamento de carga, redundância e criptografia da camada de link de dados por padrão para todo o tráfego do Azure em uma região ou entre regiões. Com mais regiões globais do que qualquer outro provedor de nuvem, o Azure oferece a flexibilidade de implantar aplicativos onde você precisa deles.

As regiões do Azure são organizadas em geografias. Uma geografia do Azure garante que os requisitos de residência, de soberania, de conformidade e de resiliência de dados sejam respeitados dentro de limites geográficos.

As geografias permitem que os clientes com necessidades de conformidade e de residência de dados específicas mantenham seus dados e aplicativos próximos. As geografias são tolerantes a falhas para resistir a falhas completas da região, por meio de sua conexão com a infraestrutura de rede dedicada e de alta capacidade.

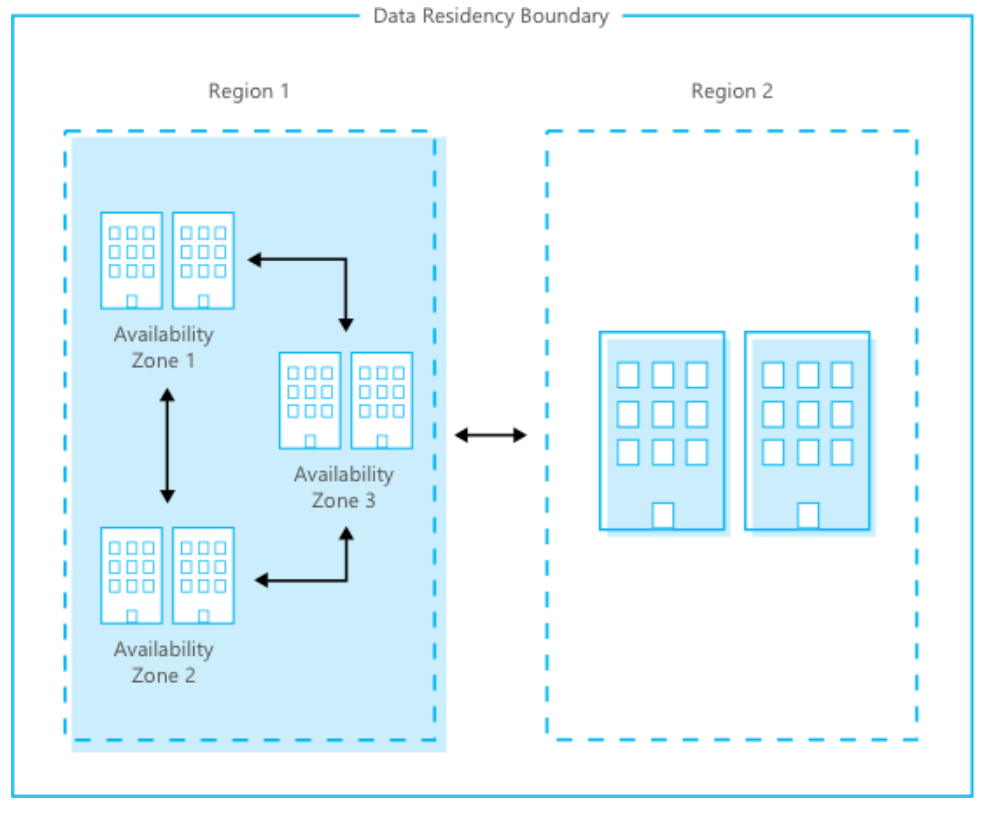

As zonas de disponibilidade são locais fisicamente separados dentro de uma região do Azure. Cada zona de disponibilidade é composta de um ou mais datacenters equipados com energia, resfriamento e rede independentes. As zonas de disponibilidade permitem que você execute aplicativos de missão crítica com alta disponibilidade e replicação de baixa latência.

A figura a seguir mostra como a infraestrutura global do Azure associa regiões e zonas de disponibilidade ao mesmo limite de residência de dados para alta disponibilidade, recuperação de desastre e backup.

Data centers distribuídos geograficamente permitem que a Microsoft esteja próximo aos clientes, reduzindo a latência de rede e permitindo backup georredundante e failover.

Segurança física

A Microsoft projeta, cria e opera datacenters de uma maneira que controla rigorosamente o acesso físico às áreas onde seus dados são armazenados. A Microsoft entende a importância de proteger seus dados e está comprometida em ajudar a proteger os datacenters que contêm seus dados. Temos uma divisão inteira na Microsoft dedicada a projetar, construir e operar as instalações físicas que suportam o Azure. Essa equipe está empenhada em manter uma segurança física de última geração.

A Microsoft adota uma abordagem em camadas para a segurança física, para reduzir o risco de usuários não autorizados obterem acesso físico aos dados e aos recursos do datacenter. Os centros de dados gerenciados pela Microsoft têm extensas camadas de proteção: aprovação de acesso no perímetro da instalação, no perímetro do prédio, dentro do prédio e no datacenter. As camadas de segurança física são:

Solicitação de acesso e aprovação. Você deve solicitar acesso antes de chegar ao data center. Você precisa fornecer uma justificativa comercial válida para sua visita, como fins de conformidade ou auditoria. Todas as solicitações são aprovadas com base na necessidade de acesso por funcionários da Microsoft. Uma base de necessidade de acesso ajuda a manter o número de indivíduos necessários para concluir uma tarefa em data centers para o mínimo necessário. Depois que a Microsoft conceder permissão, um indivíduo terá acesso somente à área distinta do datacenter, com base na justificativa comercial aprovada. Permissões são limitadas a um determinado período de tempo e, em seguida, expiram.

Acesso de visitante. Os selos de acesso temporário são armazenados no SOC controlado pelo acesso e inventariados no início e no final de cada turno. Todos os visitantes que possuem acesso aprovado ao datacenter são designados como Acompanhado por escolta em seus crachás e são obrigados a permanecer sempre com seus acompanhantes. Visitantes acompanhados não têm nenhum nível de acesso concedido a eles e podem apenas circular com o acesso de seus acompanhantes. A escolta é responsável por revisar as ações e o acesso do visitante durante a visita ao datacenter. A Microsoft exige que os visitantes entreguem crachás na saída de qualquer instalação da Microsoft. Todos os selos de visitante têm os níveis de acesso removidos antes de serem reutilizados para visitas futuras.

Perímetro das instalações. Quando você chega a um data center, você precisa passar por um ponto de acesso bem definido. Normalmente, cercas altas feitas de aço e concreto abrangem cada centímetro do perímetro. Há câmeras em volta dos datacenters, com uma equipe de segurança monitorando seus vídeos o tempo todo. As patrulhas de segurança garantem que a entrada e a saída sejam restritas a áreas designadas. Controladores de acesso e outras medidas protegem o exterior do datacenter contra possíveis ameaças, incluindo acesso não autorizado.

Entrada do prédio. A entrada do datacenter é composta por oficiais de segurança profissionais que passaram por rigorosos treinamentos e verificação de antecedentes. Esses agentes de segurança também rotineiramente patrulham o datacenter e monitoram os vídeos das câmeras dentro do datacenter em todos os momentos.

Dentro do prédio. Depois de entrar no prédio, você deve passar a autenticação de dois fatores com dados biométricos para continuar avançando pelo datacenter. Se sua identidade for validada, você poderá inserir apenas a parte do datacenter para o qual você aprovou o acesso. Você pode permanecer lá somente durante a duração do tempo aprovado.

Piso do Datacenter. Você só tem permissão para entrar no andar em que você está autorizado a entrar. Você precisa passar por uma triagem de detecção de metais em todo o corpo. Para reduzir o risco de dados não autorizados entrarem ou saírem do datacenter sem o nosso conhecimento, somente dispositivos aprovados podem entrar no chão do datacenter. Além disso, câmeras de vídeo monitoram a parte frontal e traseira de cada rack de servidor. Quando você sai do datacenter, novamente você deve passar pela triagem de detecção de metais de corpo inteiro. Para sair do datacenter, você precisa passar por uma verificação de segurança adicional.

Revisões de segurança física

Periodicamente, realizamos revisões de segurança física das instalações, para garantir que os datacenters atendam adequadamente aos requisitos de segurança do Azure. A equipe do provedor de hospedagem de data center não fornece o gerenciamento de serviço do Azure. O pessoal não pode entrar nos sistemas do Azure e não tem acesso físico à sala de disposição e às gaiolas do Azure.

Dispositivos portadores de dados

A Microsoft usa os procedimentos de melhores práticas e uma solução de apagamento de dados que é compatível com o NIST 800-88. Para discos rígidos que não podem ser apagados, usamos um processo de destruição que o destrói e impossibilita a recuperação de informações. Esse processo de destruição pode ser desintegrar, triturar, pulverizar ou incinerar. Determinamos os meios de alienação de acordo com o tipo de ativo. Podemos manter registros da destruição.

Descarte de equipamentos

No final de vida de um sistema, o pessoal operacional da Microsoft segue procedimentos rigorosos de manipulação de dados e descarte de hardware para garantir que o hardware que contém seus dados não seja disponibilizado para partes não confiáveis. Usamos uma abordagem de exclusão segura para discos rígidos que a suportam. Para discos rígidos que não podem ser limpos, usamos um processo de destruição que destrói a unidade e impossibilita a recuperação de informações. Esse processo de destruição pode ser desintegrar, triturar, pulverizar ou incinerar. Determinamos os meios de alienação de acordo com o tipo de ativo. Podemos manter registros da destruição. Todos os serviços do Azure usam serviços de gerenciamento de armazenamento e descarte de mídia aprovados.

Conformidade

Projetamos e gerenciamos a infraestrutura do Azure para atender a um amplo conjunto de padrões de conformidade internacionais e específicos do setor, como ISO 27001, HIPAA, FedRAMP, SOC 1 e SOC 2. Também cumprimos os padrões específicos do país/região, incluindo o IRAP da Austrália, o G-Cloud do Reino Unido e o MTCS de Singapura. Auditorias rigorosas de terceiros, como as feitas pelo British Standards Institute, verificam a adesão aos rígidos controles de segurança que esses padrões exigem.

Para obter uma lista completa dos padrões de conformidade que o Azure adota, consulte as ofertas de Conformidade.

Próximas etapas

Para saber mais sobre o que a Microsoft faz para ajudar a proteger a infraestrutura do Azure, consulte:

- Disponibilidade da infraestrutura do Azure

- Componentes e limites do sistema de informações do Azure

- Arquitetura de rede do Azure

- Rede de produção do Azure

- Recursos de segurança do Banco de Dados SQL do Azure

- Gerenciamento e operações de produção do Azure

- Monitoramento de infraestrutura do Microsoft Azure

- Integridade da infraestrutura do Azure

- Proteção de dados do cliente do Microsoft Azure