Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Os conectores de dados do Syslog por meio do AMA e o Formato Comum de Evento (CEF) por meio de conectores AMA para Microsoft Sentinel filtram e ingerem rapidamente mensagens do Syslog, incluindo mensagens no CEF, de computadores Linux e de dispositivos de rede e segurança. Esses conectores instalam o AMA (agente do Azure Monitor) em qualquer computador Linux do qual você deseja coletar mensagens do Syslog e/ou CEF. Esse computador pode ser o remetente das mensagens ou um encaminhador que coleta mensagens de outros computadores, como dispositivos de rede e segurança. O conector envia instruções aos agentes com base nas DCRs (Regras de Coleta de Dados) que você define. As DCRs especificam os sistemas a serem monitorados e os tipos de logs ou mensagens a serem coletados. Elas definem filtros a serem aplicados às mensagens antes delas serem ingeridas, para melhor desempenho e consulta e análise mais eficientes.

O Syslog e o CEF são dois formatos comuns para registrar dados de diferentes dispositivos e aplicativos. Eles ajudam os administradores do sistema e analistas de segurança a monitorar e solucionar problemas da rede e identificar possíveis ameaças ou incidentes.

O que é Syslog?

Syslog é um protocolo padrão para enviar e receber mensagens entre diferentes dispositivos ou aplicativos em uma rede. Originalmente desenvolvido para sistemas Unix, agora é amplamente compatível com várias plataformas e fornecedores. As mensagens do Syslog têm uma estrutura predefinida que consiste em uma prioridade, um carimbo de data/hora, um nome de host, um nome de aplicativo, uma ID de processo e um texto de mensagem. As mensagens do Syslog podem ser enviadas por UDP, TCP ou TLS, dependendo da configuração e dos requisitos de segurança.

O Agente do Azure Monitor (AMA) dá suporte a mensagens Syslog formatadas de acordo com RFC 3164 (BSD Syslog) e RFC 5424 (IETF Syslog).

O que é o Formato Comum de Evento (CEF)?

O CEF, ou Formato de Evento Comum, é um formato independente de fornecedor para registrar dados de dispositivos de rede e segurança, como firewalls, roteadores, soluções de detecção e resposta e sistemas de detecção de intrusões, bem como de outros tipos de sistemas, como servidores Web. Uma extensão do Syslog foi desenvolvida especialmente para soluções de SIEM (gerenciamento de informações de segurança e eventos). As mensagens do CEF têm um cabeçalho padrão que contém informações, como o fornecedor do dispositivo, o produto do dispositivo, a versão do dispositivo, a classe de evento, a gravidade do evento e a ID do evento. As mensagens do CEF também têm um número variável de extensões que fornecem mais detalhes sobre o evento, como os endereços IP de origem e de destino, o nome de usuário, o nome de arquivo ou a ação executada.

Coleção de mensagens Syslog e CEF com AMA

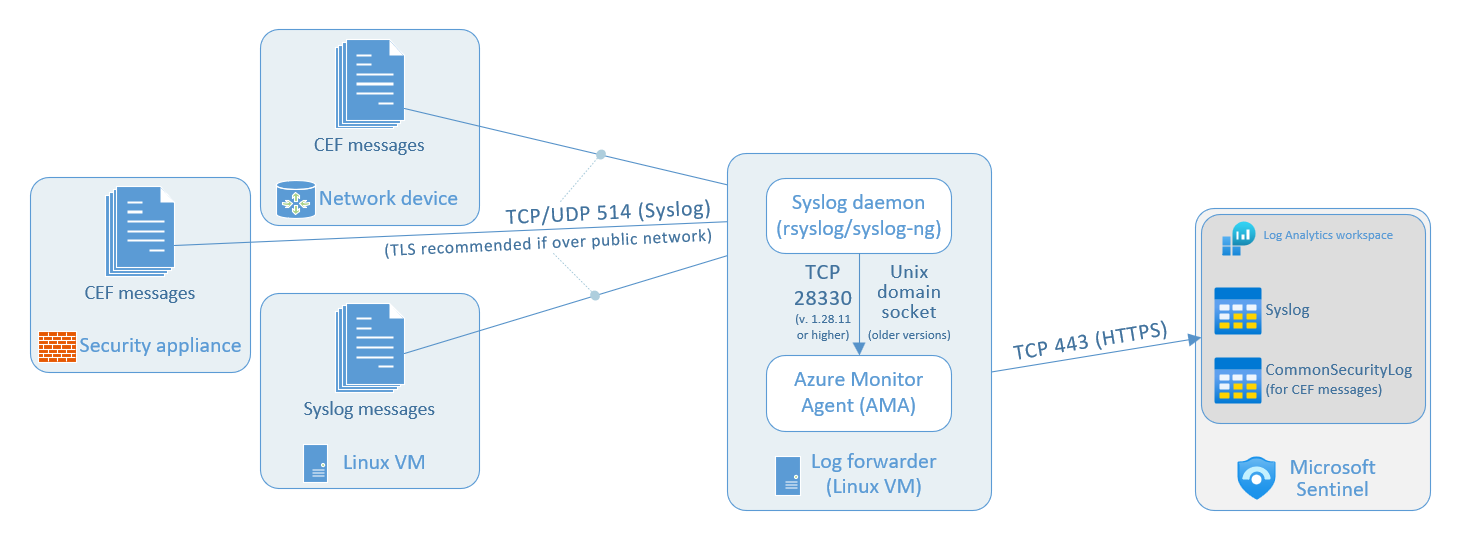

Os diagramas a seguir ilustram a arquitetura da coleção de mensagens do Syslog e CEF no Microsoft Sentinel, usando o Syslog por meio do AMA e o CEF (Formato Comum de Evento) por meio de conectores AMA.

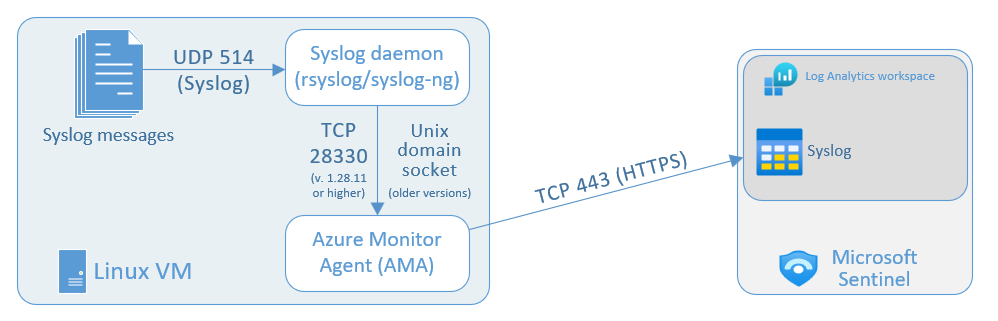

Este diagrama mostra as mensagens do Syslog sendo coletadas de uma única máquina virtual individual do Linux, na qual o AMA (agente do Azure Monitor) está instalado.

O processo de ingestão de dados usando o agente do Azure Monitor usa os seguintes componentes e fluxos de dados:

Origens de log são as várias VMs do Linux em seu ambiente que produzem mensagens do Syslog. Essas mensagens são coletadas pelo daemon do Syslog local na porta TCP ou UDP 514 (ou em outra porta de acordo com sua preferência).

O daemon do Syslog local (

rsyslogousyslog-ng) coleta as mensagens de log na porta TCP ou UDP 514 (ou em outra porta de acordo com a sua preferência). O daemon envia logs para o agente do Azure Monitor de duas maneiras diferentes, dependendo da versão do AMA:- As versões do AMA 1.28.11 e superiores recebem logs na porta TCP 28330.

- Versões anteriores do AMA recebem logs por meio do soquete de domínio Unix.

Se você quiser usar uma porta diferente da 514 para receber mensagens do Syslog/CEF, verifique se a configuração da porta no daemon do Syslog corresponde à do aplicativo que está gerando as mensagens.

O agente do Azure Monitor que você instala em cada VM Linux da qual deseja coletar mensagens do Syslog, configurando o conector de dados. O agente analisa os logs e os envia para o workspace do Microsoft Sentinel (Log Analytics).

Seu workspace do Microsoft Sentinel (Log Analytics): mensagens do Syslog enviadas aqui terminam na tabela do Syslog, onde você pode consultar os logs e executar análises neles para detectar e responder a ameaças à segurança.

Processo de instalação para coletar mensagens de log

No Hub de conteúdo no Microsoft Sentinel, instale a solução apropriada para Syslog ou Formato Comum de Evento. Esta etapa instala o Syslog dos respectivos conectores de dados via AMA ou CEF (Formato Comum de Evento) por meio do conector de dados AMA. Para obter mais informações, consulte Descobrir e gerenciar o conteúdo pronto para uso do Microsoft Sentinel.

Como parte do processo de instalação, crie uma regra de coleta de dados e instale o AMA (Agente do Azure Monitor) no encaminhador de log. Execute essas tarefas usando o portal do Azure ou do Microsoft Defender ou usando a API de ingestão de logs do Azure Monitor.

Ao configurar o conector de dados para o Microsoft Sentinel no portal do Azure ou do Microsoft Defender, você pode criar, gerenciar e excluir DCRs por workspace. O AMA é instalado automaticamente nas VMs que você selecionou na configuração do conector.

Como alternativa, envie solicitações HTTP para a API de ingestão de logs. Com esta configuração, você pode criar, gerenciar e excluir DCRs. Essa opção é mais flexível do que o portal. Por exemplo, com a API, você pode filtrar por níveis de log específicos. No portal do Azure ou do Defender, você só pode selecionar um nível mínimo de log. A desvantagem do uso deste método é que você precisa instalar manualmente o agente do Azure Monitor no encaminhador de log antes de criar uma DCR.

Depois de criar o DCR e instalar o AMA estiver, execute o script de "instalação" no encaminhador de log. Este script configura o daemon do Syslog para escutar mensagens de outros computadores e abrir as portas locais necessárias. Em seguida, configure os dispositivos de segurança conforme necessário.

Para obter mais informações, consulte os seguintes artigos:

- Ingerir mensagens do Syslog e CEF no Microsoft Sentinel com o Agente do Azure Monitor

- Conector de dados do CEF por AMA – Configurar dispositivo ou dispositivo específico para ingestão de dados do Microsoft Sentinel

- Conector de dados do Syslog via AMA – Configurar dispositivo ou dispositivo específico para ingestão de dados do Microsoft Sentinel

Prevenção de duplicação de ingestão de dados

Usar o mesmo recurso para mensagens Syslog e CEF pode resultar em duplicação de ingestão de dados entre as tabelas CommonSecurityLog e Syslog.

Para evitar esse cenário, use um destes métodos:

Se o dispositivo de origem permitir a configuração da instalação de destino: Em cada computador de origem que envia logs para o encaminhador de log no formato CEF, edite o arquivo de configuração do Syslog para remover as instalações usadas para enviar mensagens do CEF. Dessa forma, os recursos enviados no CEF também não serão enviados no Syslog. Verifique se cada DCR configurada usa a instalação relevante para CEF ou Syslog, respectivamente.

Para ver um exemplo de como organizar uma DCR para ingerir mensagens do Syslog e CEF do mesmo agente, acesse Fluxos do Syslog e CEF no mesma DCR.

Se a alteração da instalação do dispositivo de origem não for aplicável: após você criar o DCR, adicione uma transformação de tempo de ingestão para filtrar mensagens CEF do fluxo do Syslog para evitar duplicação. Confira Tutorial: Editar uma DCR (regra de coleta de dados). Adicione a transformação KQL semelhante ao seguinte exemplo:

"transformKql": " source\n | where ProcessName !contains \"CEF\"\n"