Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

As regras de análise quase em tempo real do Microsoft Sentinel oferecem uma detecção de ameaças minuto a minuto, para uso imediato. Esse tipo de regra foi projetado para ser altamente responsivo ao executar consultas em intervalos de apenas um minuto.

Por enquanto, esses modelos têm aplicação limitada, conforme descrito abaixo, mas a tecnologia está evoluindo e crescendo rapidamente.

Importante

O Microsoft Sentinel geralmente está disponível no portal do Microsoft Defender, inclusive para clientes sem o Microsoft Defender XDR ou uma licença E5.

A partir de julho de 2026, o Microsoft Sentinel terá suporte apenas no portal do Defender e todos os clientes restantes que usam o portal do Azure serão redirecionados automaticamente.

Recomendamos que todos os clientes que usam o Microsoft Sentinel no Azure comecem a planejar a transição para o portal do Defender para obter a experiência completa de operações de segurança unificada oferecida pelo Microsoft Defender. Para obter mais informações, consulte Planejamento da sua mudança para o portal do Microsoft Defender para todos os clientes do Microsoft Sentinel.

Exibir regras de NRT (quase em tempo real)

No menu de navegação do Microsoft Defender, expanda Microsoft Sentinel e, em seguida, Configuração. Selecione Análise.

Na tela Análise, com a guia Regras ativas selecionada, filtre a lista para modelos NRT:

Selecione Adicionar filtro e escolha o Tipo de regra na lista de filtros.

Na lista resultante, selecione NRT. Em seguida, selecione Aplicar.

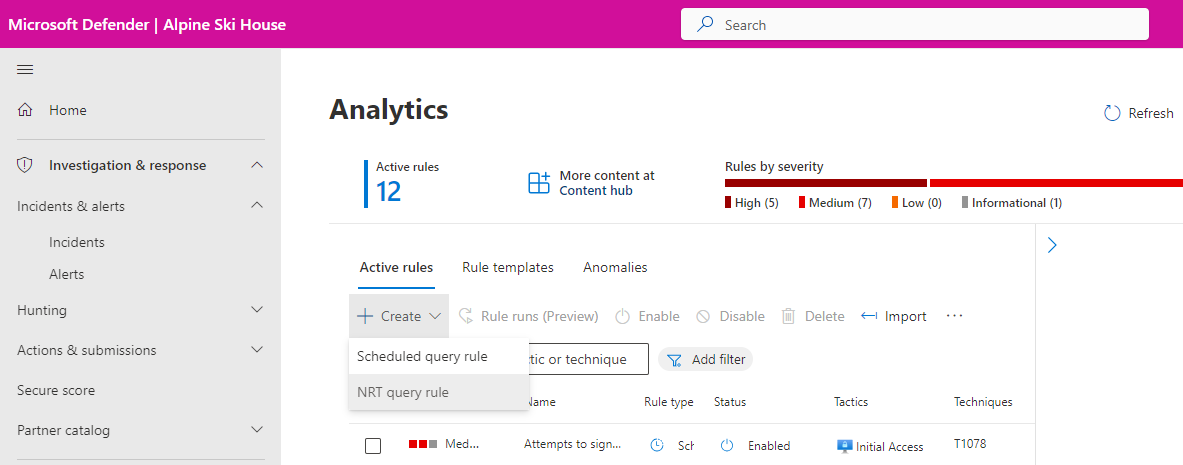

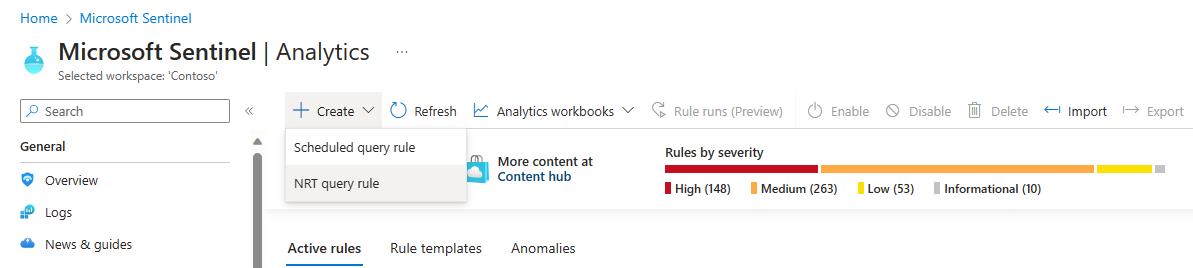

Criar regras NRT

Você pode criar regras NRT da mesma maneira que cria regras de análise de consulta agendada regulares:

Siga as instruções do assistente de regras de análise.

A configuração das regras NRT é, na maioria dos casos, a mesma das regras de análise agendadas.

Você pode consultar as varias tabelas e watchlists na sua lógica de consulta.

Você pode usar todos os métodos de enriquecimento de alerta:mapeamento de entidade, detalhes personalizados e detalhes do alerta.

Você pode escolher como agrupar alertas em incidentes e escolher suprimir uma consulta quando um resultado específico for gerado.

Você pode automatizar respostas a alertas e incidentes.

Você pode executar a consulta de regra em vários workspaces.

Por causa da natureza e das limitações das regras NRT, no entanto, os seguintes recursos das regras de análise agendadas não estarão disponíveis no assistente:

- O agendamento de consultas não pode ser configurado, pois as consultas são agendadas automaticamente para serem executadas uma vez por minuto com um período de retrospectiva de um minuto.

- O limite de alertas é irrelevante, pois é sempre gerado um alerta.

- A configuração de agrupamento de eventos agora está disponível em um grau limitado. Você pode optar por fazer com que uma regra NRT gere um alerta para cada evento para até 30 eventos. Se você escolher essa opção e a regra resultar em mais de 30 eventos, alertas de evento único serão gerados para os primeiros 29 eventos e um 30º alerta resumirá todos os eventos no conjunto de resultados.

Além disso, devido aos limites de tamanho dos alertas, sua consulta deve usar instruções

projectpara incluir apenas os campos necessários da tabela. Caso contrário, as informações que você deseja mostrar poderão acabar sendo truncadas.

Próximas etapas

Neste documento, você aprendeu a criar regras de análise quase em tempo real (NRT) no Microsoft Azure Sentinel.

- Saiba mais sobre como trabalhar com regras de análise quase em tempo real (NRT) no Microsoft Sentinel.

- Explore outros tipos de regra de análise.