Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Armazenamento de Blobs do Azure permite armazenar grandes quantidades de dados de objeto não estruturados. Você pode usar o Armazenamento de Blobs para coletar ou expor dados de mídia, conteúdo ou aplicativo aos usuários. Como todos os dados de blob são armazenados em contêineres, você deve criar um contêiner de armazenamento antes de começar a carregar dados. Para saber mais sobre o Armazenamento de Blobs, leia a Introdução ao Armazenamento de Blobs do Azure.

Neste artigo de instruções, você aprenderá a trabalhar com objetos de contêiner no portal do Azure.

Pré-requisitos

Para acessar o Armazenamento do Azure, você precisará de uma assinatura do Azure. Se você ainda não tiver uma assinatura, crie uma conta gratuita antes de começar.

Todo o acesso ao Armazenamento do Azure ocorre por meio de uma conta de armazenamento. Para este artigo de instruções, crie uma conta de armazenamento usando o portal do Azure, o Azure PowerShell ou a CLI do Azure. Para obter ajuda com a criação de uma conta de armazenamento, consulte Criar uma conta de armazenamento.

Criar um contêiner

Um contêiner organiza um conjunto de blobs, semelhante a um diretório em um sistema de arquivos. Uma conta de armazenamento pode incluir um número ilimitado de contêineres e um contêiner pode armazenar um número ilimitado de blobs.

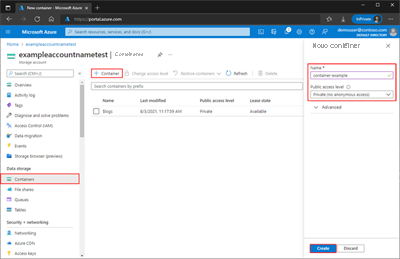

Para criar um contêiner no portal do Azure, siga estas etapas:

No painel de navegação do portal no lado esquerdo da tela, selecione Contas de armazenamento e escolha uma conta de armazenamento. Se o painel de navegação não estiver visível, selecione o botão de menu para alternar sua visibilidade.

No painel de navegação da conta de armazenamento, role até a seção Armazenamento de Dados e selecione Contêineres.

No painel Contêineres , selecione o botão + Contêiner para abrir o painel Novo contêiner .

No painel Novo Contêiner , forneça um nome para o novo contêiner. O nome do contêiner deve estar com letras minúsculas, começar com uma letra ou número e pode incluir apenas letras, números e o caractere traço (-). O nome também deve ter entre 3 e 63 caracteres. Para obter mais informações sobre nomes de contêiner e blob, consulte Nomenclatura e referenciando contêineres, blobs e metadados.

Defina o nível de acesso anônimo para o contêiner. O nível recomendado é Privado (sem acesso anônimo). Para obter informações sobre como impedir o acesso anônimo aos dados de blob, consulte Visão geral: Correção do acesso anônimo de leitura para dados de blob.

Selecione Criar para criar o contêiner.

Ler propriedades e metadados de contêiner

Um contêiner expõe as propriedades do sistema e os metadados definidos pelo usuário. As propriedades do sistema existem em cada recurso de Armazenamento de Blobs. Algumas propriedades são somente de leitura, enquanto outras podem ser lidas ou definidas.

Os metadados definidos pelo usuário consistem em um ou mais pares nome-valor especificados para um recurso de Armazenamento de Blobs. É possível usar os metadados para armazenar valores adicionais com o recurso. Os valores de metadados são apenas para serem usados para os objetivos que você desejar e não afetam o comportamento do recurso.

Propriedades do contêiner

Para exibir as propriedades de um contêiner no portal do Azure, siga estas etapas:

Navegue até a lista de contêineres em sua conta de armazenamento.

Marque a caixa de seleção ao lado do nome do contêiner cujas propriedades você deseja exibir.

Selecione o botão Mais do contêiner (...) e selecione Propriedades do contêiner para exibir o painel Propriedades do contêiner.

Ler e gravar metadados de contêiner

Os usuários que têm um grande número de objetos em sua conta de armazenamento podem organizar seus dados logicamente em contêineres usando metadados.

Para gerenciar os metadados de um contêiner no portal do Azure, siga estas etapas:

Navegue até a lista de contêineres em sua conta de armazenamento.

Marque a caixa de seleção ao lado do nome do contêiner cujos metadados você deseja gerenciar.

Selecione o botão Mais do contêiner (...) e, em seguida, selecione Editar metadados para exibir o painel metadados do contêiner .

O painel metadados de contêiner exibirá pares chave-valor de metadados existentes. Os dados existentes podem ser editados selecionando uma chave ou valor existente e substituindo os dados. Você pode adicionar metadados adicionais e fornecer dados nos campos vazios fornecidos. Por fim, selecione Salvar para confirmar seus dados.

Gerenciar o acesso a contêiner e blob

Gerenciar corretamente o acesso a contêineres e seus blobs é fundamental para garantir que seus dados permaneçam seguros. As seções a seguir ilustram maneiras pelas quais você pode atender aos seus requisitos de acesso.

Gerenciar atribuições de função RBAC do Azure para o contêiner

A ID do Microsoft Entra oferece uma segurança ideal para recursos de Armazenamento de Blobs. O RBAC (controle de acesso baseado em função) do Azure determina quais permissões uma entidade de segurança tem para um determinado recurso. Para conceder acesso a um contêiner, você atribuirá uma função RBAC no escopo do contêiner ou acima a um usuário, grupo, entidade de serviço ou identidade gerenciada. Você também pode optar por adicionar uma ou mais condições à atribuição de função.

Você pode ler sobre a atribuição de funções em Atribuir funções do Azure usando o portal do Azure.

Gerar uma assinatura de acesso compartilhado

Uma SAS (assinatura de acesso compartilhado) fornece acesso temporário, seguro e delegado a um cliente que normalmente não teria permissões. Uma SAS fornece controle granular sobre como um cliente pode acessar seus dados. Por exemplo, você pode especificar quais recursos estão disponíveis para o cliente. Você também pode limitar os tipos de operações que o cliente pode executar e especificar a duração.

O Azure dá suporte a três tipos de SAS. Uma SAS de serviço delega acesso a um recurso em apenas um dos serviços de armazenamento: Blob, Fila, Tabela ou serviço de Arquivo. Uma SAS de conta é semelhante a uma SAS de serviço, mas pode permitir o acesso a recursos em mais de um serviço de armazenamento. Uma SAS de delegação de usuário é uma SAS protegida com credenciais do Microsoft Entra e só pode ser usada com o serviço de Blob Storage.

Ao criar uma SAS, você pode definir limitações de acesso com base no nível de permissão, no endereço IP ou no intervalo ou na data e hora de início e expiração. Você pode ler mais em Conceder acesso limitado aos recursos do Armazenamento do Azure usando assinaturas de acesso compartilhado.

Cuidado

Qualquer cliente que possua uma SAS válida pode acessar dados em sua conta de armazenamento, conforme permitido por essa SAS. É importante proteger uma SAS contra uso mal-intencionado ou não intencional. Seja discreto na distribuição de SAS e tenha um plano para revogar uma SAS comprometida.

Para gerar um token SAS usando o portal do Azure, siga estas etapas:

No portal do Azure, navegue até a lista de contêineres em sua conta de armazenamento.

Marque a caixa de seleção ao lado do nome do contêiner para o qual você gerará um token SAS.

Selecione o botão Mais do contêiner (...) e selecione Gerar SAS para exibir o painel Gerar SAS .

No painel Gerar SAS , selecione o valor da chave Conta para o campo Método de Assinatura .

No campo Método de assinatura, selecione chave da conta. Ao escolher a chave da conta, será criada uma SAS de serviço.

No campo Chave de Assinatura , selecione a chave desejada a ser usada para assinar a SAS.

No campo Política de acesso armazenado , selecione Nenhum.

Selecione o campo Permissões e marque as caixas de seleção correspondentes às permissões desejadas.

Na seção Data/Hora de início e expiração , especifique os valores desejadosde data, hora e fuso horário de início e expiração.

Opcionalmente, especifique um endereço IP ou um intervalo de endereços IP dos quais aceitar solicitações no campo Endereços IP permitidos . Se o endereço IP da solicitação não corresponder ao endereço IP ou ao intervalo de endereços especificado no token SAS, ele não será autorizado.

Opcionalmente, especifique o protocolo permitido para solicitações feitas com a SAS no campo Protocolos Permitidos . O valor padrão é HTTPS.

Reveja as configurações para obter precisão e selecione Gerar token SAS e URL para exibir o token SAS do Blob e as strings de consulta Blob SAS URL.

Copie e cole o token SAS do blob e os valores da URL do SAS do blob em um local seguro. Eles só serão exibidos uma vez e não poderão ser recuperados depois que a janela for fechada.

Observação

O token SAS retornado pelo portal não inclui o caractere delimitador ('?') para a cadeia de caracteres de consulta de URL. Se você estiver acrescentando o token SAS a uma URL de recurso, lembre-se de acrescentar o caractere delimitador à URL do recurso antes de acrescentar o token SAS.

Criar uma política de acesso ou imutabilidade armazenada

Uma política de acesso armazenado fornece controle adicional do lado do servidor sobre uma ou mais assinaturas de acesso compartilhado. Quando você associa uma SAS a uma política de acesso armazenada, a SAS herda as restrições definidas na política. Essas restrições extras permitem que você altere a hora de início, a hora de expiração ou as permissões para uma assinatura. Você também pode revogá-lo depois que ele for emitido.

As políticas de imutabilidade podem ser usadas para proteger seus dados contra substituições e exclusões. As políticas de imutabilidade permitem que os objetos sejam criados e lidos, mas impedem a modificação ou exclusão por uma duração específica. O Armazenamento de Blobs dá suporte a dois tipos de políticas de imutabilidade. Uma política de retenção baseada em tempo proíbe operações de gravação e exclusão por um período de tempo definido. Uma retenção legal também proíbe operações de gravação e exclusão, mas deve ser explicitamente limpa antes da retomada dessas operações.

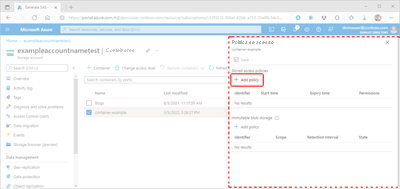

Criar uma política de acesso armazenada

Configurar uma política de acesso armazenado é um processo de duas etapas: a política deve primeiro ser definida e depois aplicada ao contêiner. Para configurar uma política de acesso armazenado, siga estas etapas:

No portal do Azure, navegue até a lista de contêineres em sua conta de armazenamento.

Marque a caixa de seleção ao lado do nome do contêiner para o qual você gerará um token SAS.

Selecione o botão Mais do contêiner (...) e selecione a política de acesso para exibir o painel de política do Access .

No painel política de acesso , selecione + Adicionar política na seção Políticas de acesso armazenado para exibir o painel Adicionar política . Todas as políticas existentes serão exibidas na seção apropriada.

No painel Adicionar política , selecione a caixa Identificador e adicione um nome para sua nova política.

Selecione o campo Permissões e marque as caixas de seleção correspondentes às permissões desejadas para sua nova política.

Opcionalmente, forneça valores de data, hora e fuso horário para os campos Hora de Início e Hora de Expiração para definir o período de validade da política.

Examine as configurações para obter precisão e selecione OK para atualizar o painel de política do Access .

Cuidado

Embora sua política agora seja exibida na tabela de política de acesso armazenado , ela ainda não é aplicada ao contêiner. Se você sair do painel de política de acesso neste momento, a política não será salva ou aplicada, e você perderá seu trabalho.

No painel política de acesso , selecione + Adicionar política para definir outra política ou selecione Salvar para aplicar sua nova política ao contêiner. Depois de criar pelo menos uma política de acesso armazenada, você poderá associar outras SAS (assinaturas de acesso seguro) a ela.

Criar uma política de imutabilidade

Leia mais sobre como configurar políticas de imutabilidade para contêineres. Para obter ajuda com a implementação de políticas de imutabilidade, siga as etapas descritas nos artigos Configurar uma política de retenção ou Configurar ou limpar uma retenção legal.

Gerenciar concessões

Uma concessão de contêiner é usada para estabelecer ou gerenciar um bloqueio para operações de exclusão. Quando uma concessão é adquirida no portal do Azure, o bloqueio só pode ser criado com uma duração infinita. Quando criada programaticamente, a duração do bloqueio pode variar de 15 a 60 segundos ou pode ser infinita.

Há cinco modos de operação de concessão diferentes, embora apenas dois estejam disponíveis no portal do Azure:

| Caso de uso |

|

|

|---|---|---|

|

|

Solicite uma nova concessão. | ✓ |

|

|

Renovar uma concessão existente. | |

|

|

Altere o ID de um contrato de locação existente. | |

|

|

Encerrar a concessão atual; permite que outros clientes adquiram uma nova concessão | ✓ |

|

|

Encerrar a concessão atual; impede que outros clientes adquiram uma nova concessão durante o período de concessão atual |

Adquirir uma concessão

Para adquirir uma concessão usando o portal do Azure, siga estas etapas:

No portal do Azure, navegue até a lista de contêineres em sua conta de armazenamento.

Marque a caixa de seleção ao lado do nome do contêiner para o qual você adquirirá uma concessão.

Selecione o botão Mais do contêiner (...) e selecione Adquirir concessão para solicitar uma nova concessão e exibir os detalhes no painel Status de Concessão .

Os valores da propriedade Contêiner e ID da Concessão da concessão solicitada recentemente são exibidos no Painel de Status da Concessão. Copie e cole esses valores em um local seguro. Eles só serão exibidos uma vez e não poderão ser recuperados depois que o painel for fechado.

Interromper uma concessão

Para interromper uma concessão usando o portal do Azure, siga estas etapas:

No portal do Azure, navegue até a lista de contêineres em sua conta de armazenamento.

Marque a caixa de seleção ao lado do nome do contêiner para o qual você interromperá uma concessão.

Selecione o botão Mais do contêiner (...) e selecione Interromper a concessão para interromper a concessão.

Depois que a concessão for interrompida, o valor do estado de concessão do contêiner selecionado será atualizado e uma confirmação de status será exibida.

Excluir contêineres

Quando você exclui um contêiner no portal do Azure, todos os blobs dentro do contêiner também serão excluídos.

Aviso

Seguir as etapas abaixo pode excluir permanentemente contêineres e quaisquer blobs dentro deles. A Microsoft recomenda a habilitação da exclusão suave do contêiner para proteger contêineres e blobs contra exclusão acidental. Para obter mais informações, consulte Exclusão temporária para contêineres.

Para excluir um contêiner no portal do Azure, siga estas etapas:

No portal do Azure, navegue até a lista de contêineres em sua conta de armazenamento.

Selecione o contêiner a ser excluído.

Selecione o botão Mais (...) e selecione Excluir.

Na caixa de diálogo Excluir contêineres, confirme se você deseja excluir o contêiner.

Em alguns casos, é possível recuperar contêineres que foram excluídos. Se a opção de proteção de dados de exclusão reversível estiver habilitada em sua conta de armazenamento, você poderá acessar contêineres excluídos dentro do período de retenção associado. Para saber mais sobre a exclusão lógica, consulte o artigo Exclusão lógica para contêineres.

Exibir contêineres excluídos temporariamente

Quando a exclusão reversível estiver habilitada, você poderá exibir contêineres excluídos de forma reversível no portal do Azure. Os contêineres excluídos de forma reversível ficam visíveis durante o período de retenção especificado. Depois que o período de retenção expira, um contêiner que foi excluído temporariamente é excluído permanentemente e não fica mais visível.

Para exibir contêineres excluídos suavemente no portal do Azure, siga os passos a seguir:

Navegue até sua conta de armazenamento no portal do Azure e exiba a lista de contêineres.

Alterne a opção Mostrar contêineres excluídos para incluir contêineres excluídos na lista.

Restaurar um contêiner excluído de forma reversível

Você pode restaurar um contêiner excluído e seu conteúdo dentro do período de retenção. Para restaurar um contêiner excluído temporariamente no portal do Azure, siga estas etapas:

Navegue até sua conta de armazenamento no portal do Azure e exiba a lista de contêineres.

Exiba o menu de contexto do contêiner que você deseja restaurar e escolha Undelete no menu.