Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Os espaços de trabalho do Azure Synapse Analytics oferecem suporte proteção de exfiltração dos dados para espaços de trabalho. Com a proteção contra exfiltração, você pode se proteger contra pessoas internas mal-intencionadas que acessam recursos do Azure e exfiltram dados confidenciais para locais fora do escopo da organização.

Saída segura de dados dos espaços de trabalho do Synapse

No momento da criação do workspace, você pode optar por configurar o workspace com uma rede virtual gerenciada e proteção adicional contra a exfiltração dos dados. Quando um espaço de trabalho é criado com uma rede virtual gerenciada, os recursos de integração de dados e do Spark são implantados na rede virtual gerenciada. Os pools de SQL dedicados e os pools de SQL sem servidor do espaço de trabalho têm recursos de vários locatários e, portanto, precisam existir fora da rede virtual gerenciada.

Para workspaces com proteção contra exfiltração dos dados, os recursos na rede virtual gerenciada sempre se comunicam por pontos de extremidade privados gerenciados. Quando a proteção contra exfiltração dos dados está habilitada, os recursos do SQL do Synapse podem se conectar e consultar qualquer Armazenamento do Microsoft Azure autorizado usando OPENROWSETS ou EXTERNAL TABLE. A proteção contra exfiltração dos dados não controla o tráfego de entrada.

Entretanto, a proteção contra exfiltração dos dados não controla o tráfego de saída. Por exemplo, CREATE EXTERNAL TABLE AS SELECT ou o uso do argumento ERRORFILE no comando COPY INTO para saída de dados para a conta de armazenamento externo estão bloqueados. Portanto, você precisa de criar o ponto de extremidade privado gerenciado para a conta de armazenamento de destino para desbloquear o tráfego de saída para ela.

Observação

Você não pode alterar a configuração do espaço de trabalho para rede virtual gerenciada e da proteção contra exfiltração dos dados depois que o espaço de trabalho for criado.

Gerenciar a saída de dados de espaço de trabalho Synapse para destinos aprovados

Depois que o workspace for criado com a proteção contra exfiltração de dados habilitada, os proprietários do recurso de workspace poderão gerenciar a lista de locatários aprovados do Microsoft Entra para o workspace. Os usuários com as permissões corretas no workspace podem usar o Synapse Studio para criar solicitações de conexão de ponto de extremidade privado gerenciado para recursos nos locatários aprovados do Microsoft Entra do workspace. A criação do ponto de extremidade privado gerenciado é bloqueada se o usuário tentar criar uma conexão de ponto de extremidade privado com um recurso em um locatário não aprovado.

Espaço de trabalho de exemplo com a proteção contra vazamento de dados habilitada

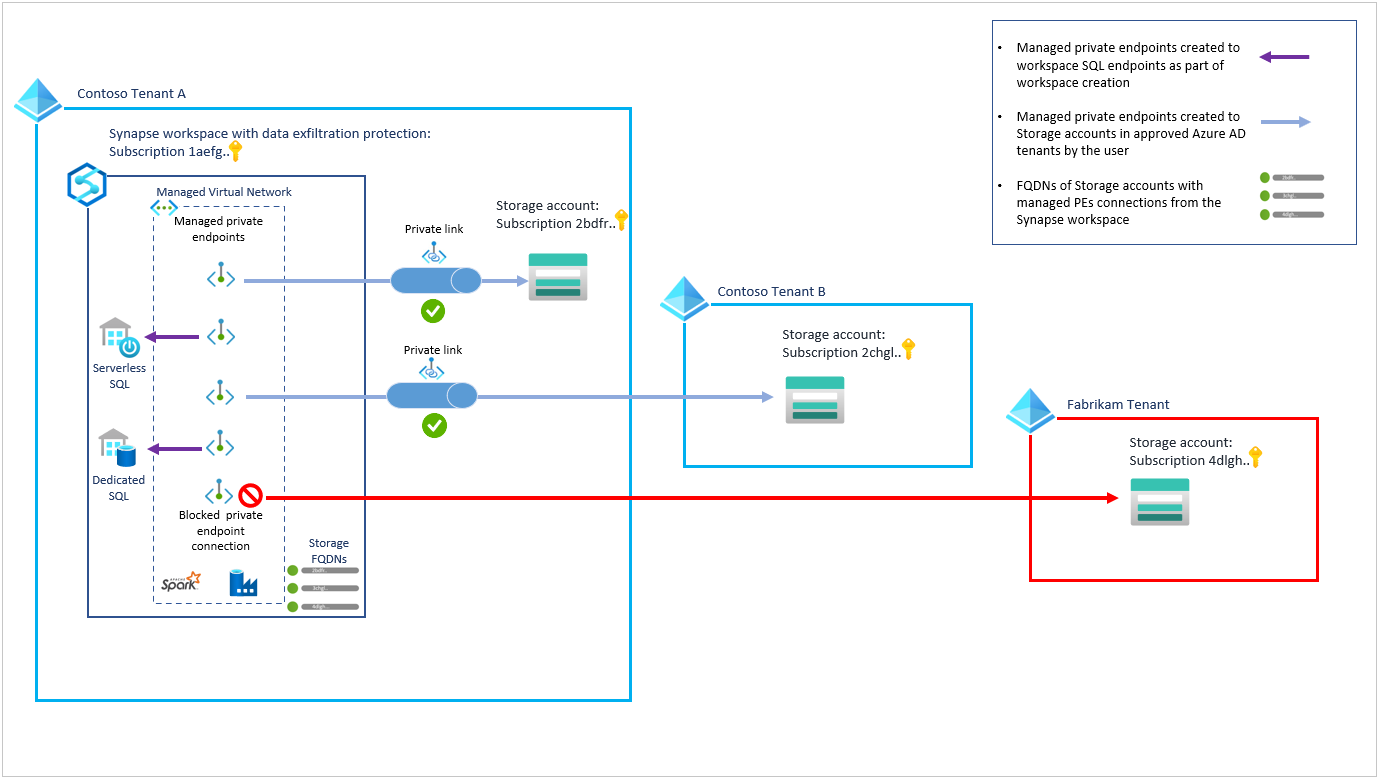

Considere o exemplo a seguir, que ilustra a proteção contra a exfiltração dos dados para os espaços de trabalho do Synapse. Uma empresa chamada Contoso tem recursos do Azure no locatário A e no locatário B, e é necessário que esses recursos se conectem com segurança. Um workspace do Synapse foi criado no Locatário A com o Locatário B adicionado como um locatário aprovado do Microsoft Entra.

O diagrama a seguir mostra conexões de ponto de extremidade privado para contas de armazenamento do Azure no locatário A e o locatário B que são aprovadas pelos proprietários da conta de armazenamento. O diagrama também mostra a criação de ponto de extremidade privado bloqueado. A criação desse ponto de extremidade privado foi bloqueada porque visava uma conta de Armazenamento do Azure no locatário Fabrikam Microsoft Entra, que não é um locatário aprovado do Microsoft Entra para o espaço de trabalho da Contoso.

Importante

Os recursos em locatários que não sejam o locatário do espaço de trabalho não devem ter regras de firewall que bloqueiem a conexão com os pools de SQL. Os recursos da rede virtual gerenciada do espaço de trabalho, como os clusters do Spark, podem se conectar por meio de links privados gerenciados para recursos protegidos por firewall.