Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Os utilizadores podem iniciar sessão no Azure Virtual Desktop a partir de qualquer lugar através de diferentes dispositivos e clientes. No entanto, existem determinadas medidas que deve tomar para ajudar a manter o seu ambiente e os seus utilizadores seguros. A utilização Microsoft Entra autenticação multifator (MFA) com o Azure Virtual Desktop pede aos utilizadores durante o processo de início de sessão outra forma de identificação, para além do respetivo nome de utilizador e palavra-passe. Pode impor a MFA para o Azure Virtual Desktop com o Acesso Condicional e também pode configurar se se aplica ao cliente Web, às aplicações móveis, aos clientes de ambiente de trabalho ou a todos os clientes.

Quando um utilizador se liga a uma sessão remota, tem de se autenticar no serviço Azure Virtual Desktop e no anfitrião da sessão. Se a MFA estiver ativada, é utilizada ao ligar ao serviço Azure Virtual Desktop e é pedida ao utilizador a respetiva conta de utilizador e uma segunda forma de autenticação, da mesma forma que acede a outros serviços. Quando um utilizador inicia uma sessão remota, é necessário um nome de utilizador e palavra-passe para o anfitrião da sessão, mas isto é totalmente integrado para o utilizador se o início de sessão único (SSO) estiver ativado. Para obter mais informações, veja Métodos de autenticação.

A frequência com que um utilizador é solicitado a reautenticação depende de Microsoft Entra políticas de duração de sessão adaptáveis do Acesso Condicional. Embora memorizar credenciais seja conveniente, também pode tornar as implementações com dispositivos pessoais menos seguras. Para proteger os seus utilizadores, pode certificar-se de que o cliente pede Microsoft Entra credenciais de autenticação multifator com mais frequência. Pode utilizar a frequência de início de sessão do Acesso Condicional para configurar este comportamento.

Saiba como impor a MFA para o Azure Virtual Desktop e, opcionalmente, configurar a frequência de início de sessão nas secções seguintes.

Pré-requisitos

Eis o que precisa para começar:

- Atribua aos utilizadores uma licença que inclua Microsoft Entra ID P1 ou P2.

- Um grupo Microsoft Entra com os utilizadores do Azure Virtual Desktop atribuídos como membros do grupo.

- Ative Microsoft Entra autenticação multifator.

Criar uma política de Acesso Condicional

Eis como criar uma política de Acesso Condicional que requer autenticação multifator ao ligar ao Azure Virtual Desktop:

Inicie sessão no centro de administração do Microsoft Entra como, pelo menos, administrador de Acesso Condicional.

Navegue paraPolíticas deAcesso> Condicional de Proteção>.

Selecione Nova política.

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes das suas políticas.

EmUtilizadoresde Atribuições>, selecione 0 utilizadores e grupos selecionados.

No separador Incluir, selecione Selecionar utilizadores e grupos e marcar Utilizadores e grupos e, em seguida, em Selecionar, selecione 0 utilizadores e grupos selecionados.

No novo painel que é aberto, procure e selecione o grupo que contém os utilizadores do Azure Virtual Desktop como membros do grupo e, em seguida, selecione Selecionar.

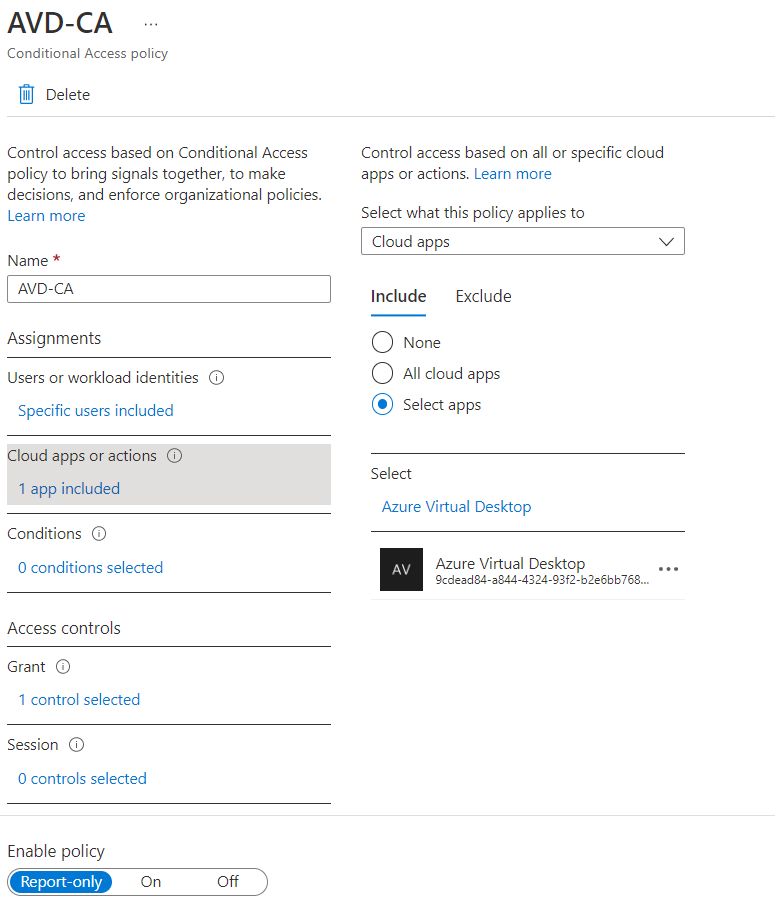

Em Atribuições>Recursos de destino, selecione Sem recursos de destino selecionados.

Para a lista pendente Selecione a que se aplica esta política, deixe a predefinição Recursos (anteriormente aplicações na cloud). No separador Incluir, selecione Selecionar recursos e, em seguida, em Selecionar, selecione Nenhum.

No novo painel que é aberto, procure e selecione as aplicações necessárias com base nos recursos que está a tentar proteger. Selecione o separador relevante para o seu cenário. Ao procurar um nome de aplicação no Azure, utilize termos de pesquisa que comecem pelo nome da aplicação por ordem em vez de palavras-chave que o nome da aplicação contém fora de ordem. Por exemplo, quando pretender utilizar o Azure Virtual Desktop, tem de introduzir "Azure Virtual", por essa ordem. Se introduzir "virtual" por si só, a pesquisa não devolverá a aplicação pretendida.

Para o Azure Virtual Desktop (com base no Azure Resource Manager), pode configurar a MFA nestas diferentes aplicações:

O Azure Virtual Desktop (ID

9cdead84-a844-4324-93f2-b2e6bb768d07da aplicação), que se aplica quando o utilizador subscreve o Azure Virtual Desktop, autentica-se no Gateway do Azure Virtual Desktop durante uma ligação e quando diagnóstico informações são enviadas para o serviço a partir do dispositivo local do utilizador.Dica

O nome da aplicação era anteriormente Windows Virtual Desktop. Se registou o fornecedor de recursos Microsoft.DesktopVirtualization antes de o nome a apresentar ser alterado, a aplicação terá o nome Windows Virtual Desktop com o mesmo ID de aplicação que o Azure Virtual Desktop.

Área de Trabalho Remota da Microsoft (ID

a4a365df-50f1-4397-bc59-1a1564b8bb9cda aplicação) e Início de Sessão na Cloud do Windows (ID270efc09-cd0d-444b-a71f-39af4910ec45da aplicação). Estes aplicam-se quando o utilizador se autentica no anfitrião da sessão quando o início de sessão único está ativado. Recomendamos que corresponda às políticas de acesso condicional entre estas aplicações e a aplicação Azure Virtual Desktop, exceto a frequência de início de sessão.Importante

Os clientes utilizados para aceder ao Azure Virtual Desktop utilizam a aplicação Área de Trabalho Remota da Microsoft Entra ID para se autenticarem no anfitrião da sessão atualmente. Uma alteração futura fará a transição da autenticação para a aplicação Entra ID de Início de Sessão na Cloud do Windows. Para garantir uma transição suave, tem de adicionar ambas as aplicações Entra ID às suas políticas de AC.

Não selecione a aplicação denominada Azure Virtual Desktop Fornecedor de Resource Manager do Azure (ID

50e95039-b200-4007-bc97-8d5790743a63da aplicação). Esta aplicação só é utilizada para obter o feed de utilizador e não deve ter autenticação multifator.

Depois de selecionar as suas aplicações, selecione Selecionar.

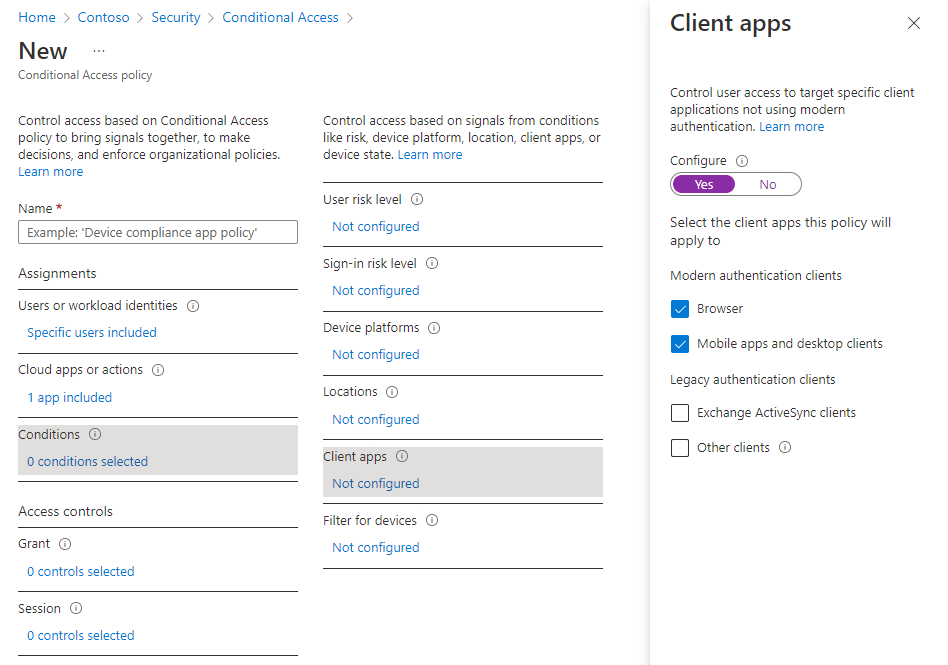

EmCondiçõesdas Atribuições>, selecione 0 condições selecione.

Em Aplicações cliente, selecione Não configurado.

No novo painel que é aberto, em Configurar, selecione Sim.

Selecione as aplicações cliente às quais esta política se aplica:

- Selecione Browser se pretender que a política se aplique ao cliente Web.

- Selecione Aplicações móveis e clientes de ambiente de trabalho se quiser aplicar a política a outros clientes.

- Selecione ambas as caixas marcar se pretender aplicar a política a todos os clientes.

- Desselecione valores para clientes de autenticação legados.

Depois de selecionar as aplicações cliente a que esta política se aplica, selecione Concluído.

Em Concessão> de controlos de acesso, selecione 0 controlos selecionados.

No novo painel que é aberto, selecione Conceder acesso.

Selecione Exigir autenticação multifator e, em seguida, selecione Selecionar.

Na parte inferior da página, defina Ativar política como Ativado e selecione Criar.

Observação

Quando utiliza o cliente Web para iniciar sessão no Azure Virtual Desktop através do browser, o registo listará o ID da aplicação cliente como a85cf173-4192-42f8-81fa-777a763e6e2c (cliente do Azure Virtual Desktop). Isto acontece porque a aplicação cliente está internamente ligada ao ID da aplicação do servidor onde a política de acesso condicional foi definida.

Dica

Alguns utilizadores poderão ver um pedido intitulado Manter sessão iniciada em todas as suas aplicações se o dispositivo Windows que estão a utilizar ainda não estiver registado no Microsoft Entra ID. Se desselecionar Permitir que a minha organização faça a gestão do meu dispositivo e selecionar Não, inicie sessão apenas nesta aplicação, poderá ser-lhe pedida autenticação com mais frequência.

Configurar a frequência de início de sessão

As políticas de frequência de início de sessão permitem-lhe configurar a frequência com que os utilizadores são obrigados a iniciar sessão quando acedem a recursos baseados em Microsoft Entra. Isto pode ajudar a proteger o seu ambiente e é especialmente importante para dispositivos pessoais, em que o SO local pode não necessitar de MFA ou pode não bloquear automaticamente após a inatividade. É pedido aos utilizadores que se autentiquem apenas quando um novo token de acesso é pedido ao Microsoft Entra ID ao aceder a um recurso.

As políticas de frequência de início de sessão resultam num comportamento diferente com base na aplicação Microsoft Entra selecionada:

| Nome do aplicativo | ID do aplicativo | Comportamento |

|---|---|---|

| Área de Trabalho Virtual do Azure | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Impõe a reautenticação quando um utilizador subscreve o Azure Virtual Desktop, atualiza manualmente a respetiva lista de recursos e autentica-se no Gateway do Azure Virtual Desktop durante uma ligação. Quando o período de reautenticação terminar, a atualização do feed em segundo plano e diagnóstico carregar automaticamente falham até que um utilizador conclua o seu próximo início de sessão interativo para Microsoft Entra. |

|

Área de Trabalho Remota da Microsoft Início de Sessão no Windows Cloud |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Impõe a reautenticação quando um utilizador inicia sessão num anfitrião de sessão quando o início de sessão único está ativado. Ambas as aplicações devem ser configuradas em conjunto, uma vez que os clientes do Azure Virtual Desktop irão mudar em breve da utilização da aplicação Área de Trabalho Remota da Microsoft para a aplicação Windows Cloud Login para se autenticarem no anfitrião da sessão. |

Para configurar o período de tempo após o qual é pedido a um utilizador para iniciar sessão novamente:

- Abra a política que criou anteriormente.

- Em Controlos de acesso>Sessão, selecione 0 controlos selecionados.

- No painel Sessão , selecione Frequência de início de sessão.

- Selecione Reautenticação periódica ou Sempre.

- Se selecionar Reautenticação periódica, defina o valor para o período de tempo após o qual é pedido a um utilizador para iniciar sessão novamente ao executar uma ação que requer um novo token de acesso e, em seguida, selecione Selecionar. Por exemplo, definir o valor como 1 e a unidade como Horas requer autenticação multifator se uma ligação for iniciada mais de uma hora após a última autenticação do utilizador.

- A opção Cada vez só é suportada quando aplicada às aplicações Área de Trabalho Remota da Microsoft e Início de Sessão na Nuvem do Windows quando o início de sessão único está ativado para o conjunto de anfitriões. Se selecionar Sempre, é pedido aos utilizadores que reautentem ao iniciar uma nova ligação após um período de 5 a 10 minutos desde a última autenticação.

- Na parte inferior da página, selecione Guardar.

Observação

- A reautenticação só acontece quando um utilizador tem de se autenticar num recurso e é necessário um novo token de acesso. Depois de estabelecida uma ligação, os utilizadores não são solicitados mesmo que a ligação dure mais tempo do que a frequência de início de sessão que configurou.

- Os utilizadores têm de voltar a autenticar se existir uma interrupção de rede que obrigue a sessão a ser restabelecida após a frequência de início de sessão que configurou. Isto pode levar a pedidos de autenticação mais frequentes em redes instáveis.

Microsoft Entra VMs de anfitrião de sessão associadas

Para que as ligações tenham êxito, tem de desativar o método de início de sessão de autenticação multifator legado por utilizador. Se não quiser restringir o início de sessão a métodos de autenticação fortes, como Windows Hello para Empresas, tem de excluir a Aplicação de Sign-In da VM do Windows do Azure da política de Acesso Condicional.