Aplica-se a: ✔️ VMs do Linux ✔️ VMs do Windows ✔️

O Armazenamento em Disco do Azure dá suporte a criptografia dupla em repouso para discos gerenciados. Para obter informações conceituais sobre a criptografia dupla inativa e outros tipos de criptografia de disco gerenciado, confira a seção Criptografia dupla inativa do nosso artigo sobre criptografia de disco.

Restrições

Atualmente, não há suporte para criptografia dupla em repouso com discos do tipo Discos Ultra ou SSD Premium v2.

Pré-requisitos

Se você quiser usar a CLI do Azure, instale a CLI do Azure mais recente e entre em uma conta do Azure com az login.

Se você quiser usar o módulo do Azure PowerShell, instale a versão mais recente do Azure PowerShell e entre em uma conta do Azure usando Connect-AzAccount.

Introdução

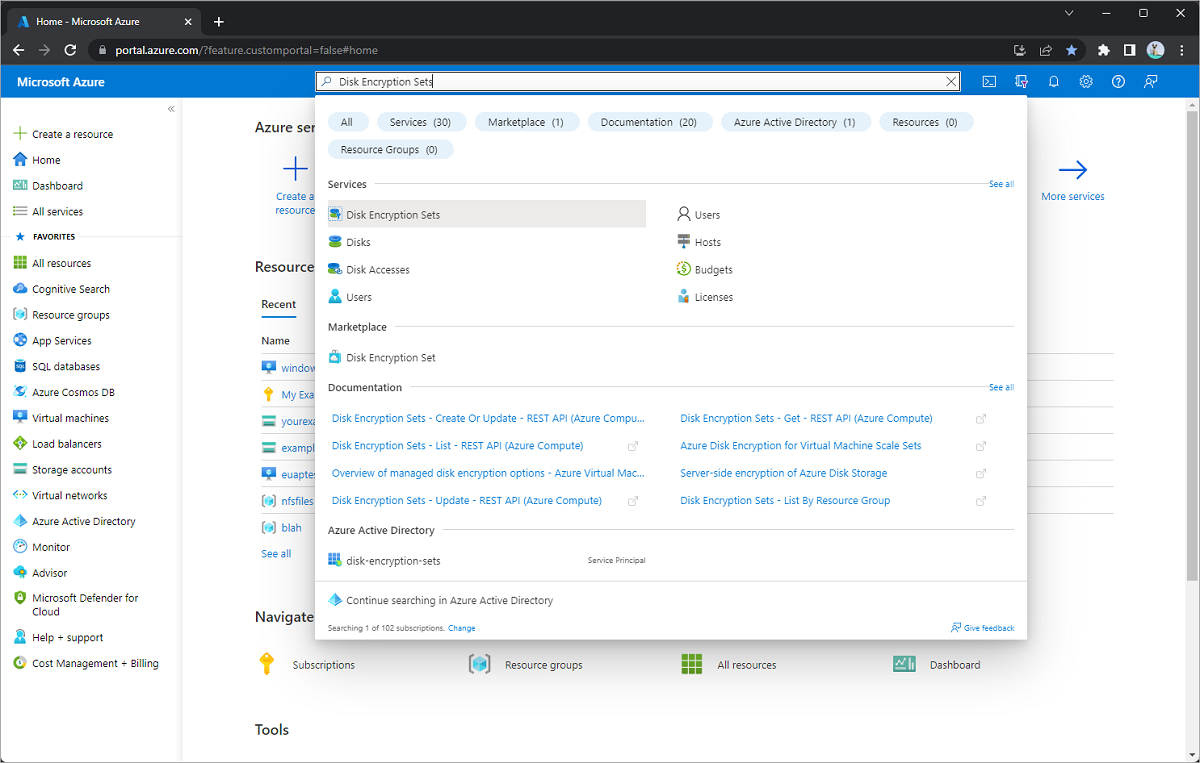

Entre no portal do Azure.

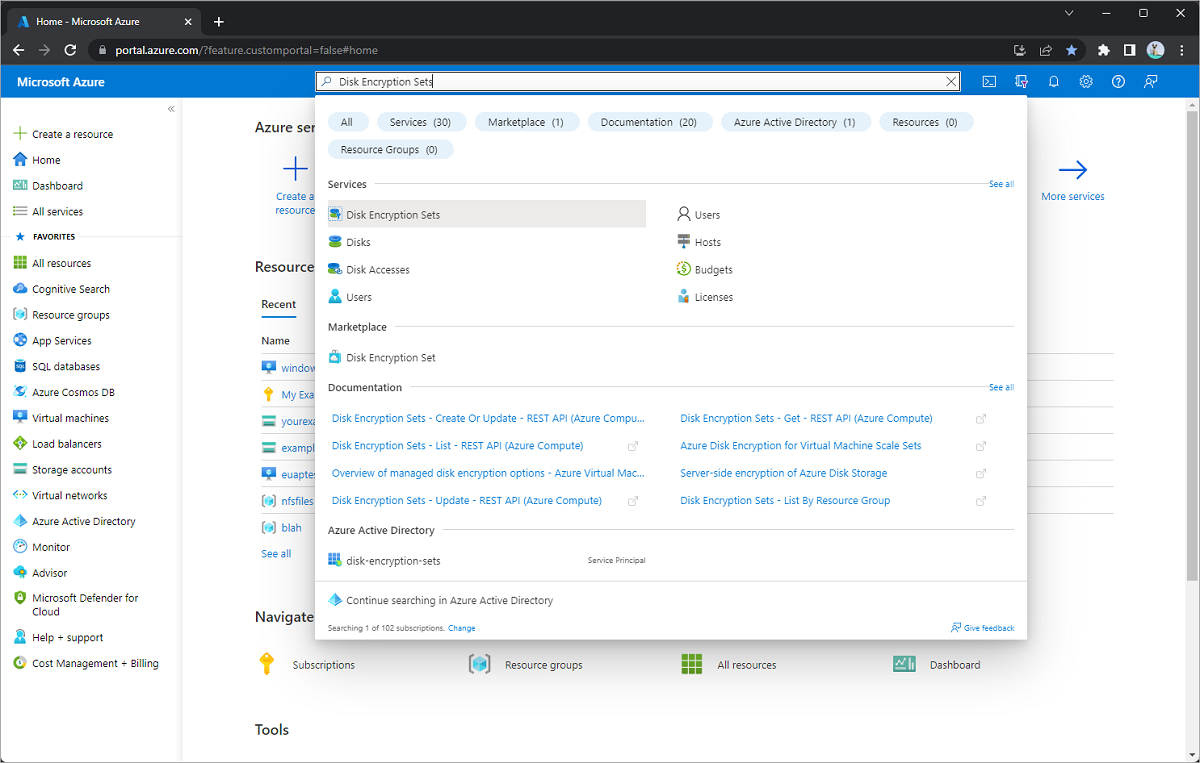

Procure e selecione Conjuntos de criptografia de disco.

Selecione + Criar.

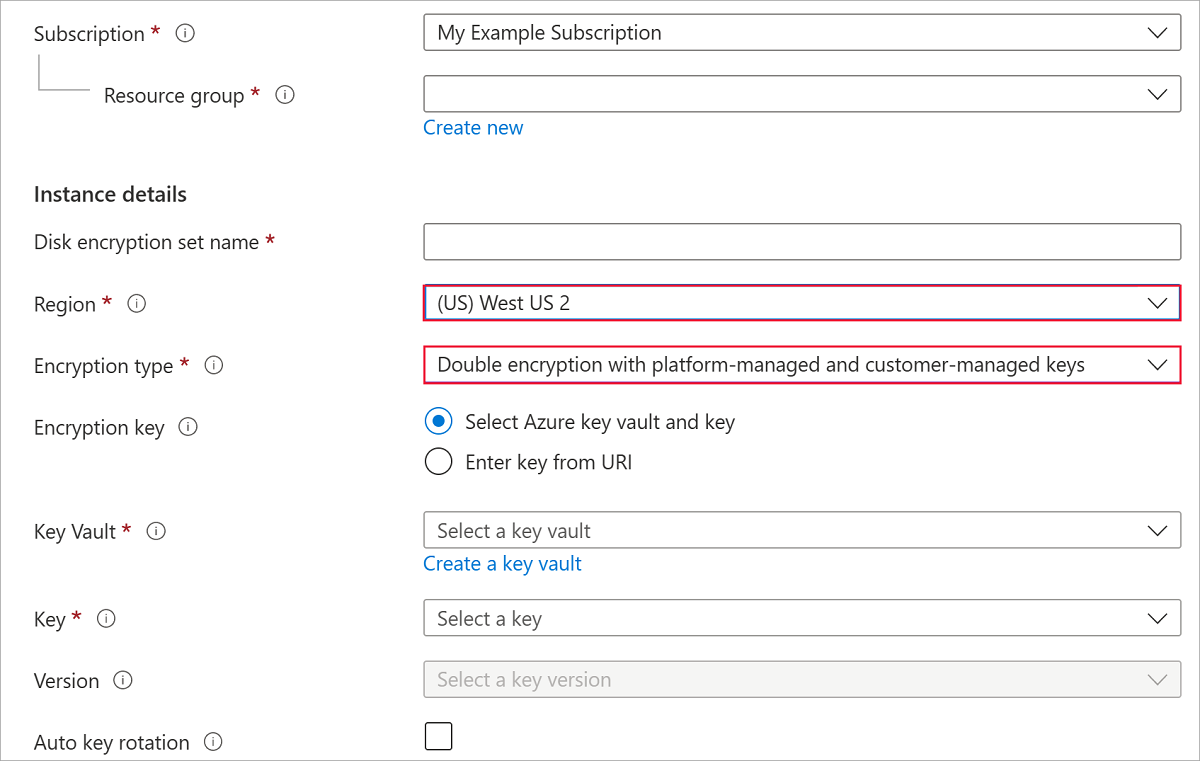

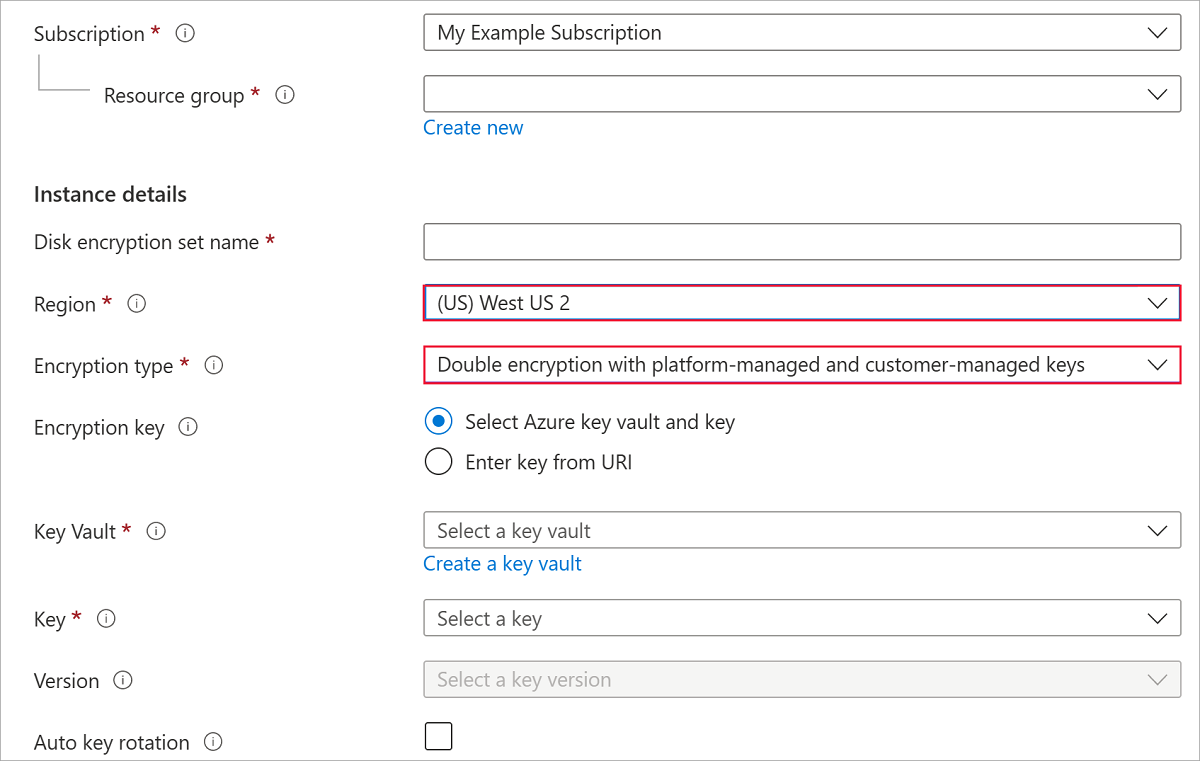

Selecione uma das regiões com suporte.

Para o Tipo de criptografia, selecione Criptografia dupla com chaves gerenciadas pela plataforma e gerenciadas pelo cliente.

Observação

Depois de criar um conjunto de criptografia de disco com um tipo de criptografia específico, ele não pode ser alterado. Se você quiser usar um tipo de criptografia diferente, deverá criar um novo conjunto de criptografia de disco.

Preencha as informações restantes.

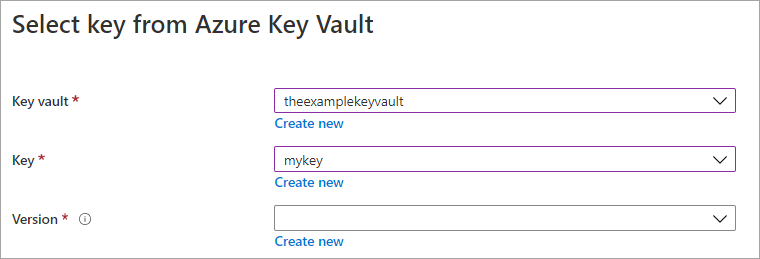

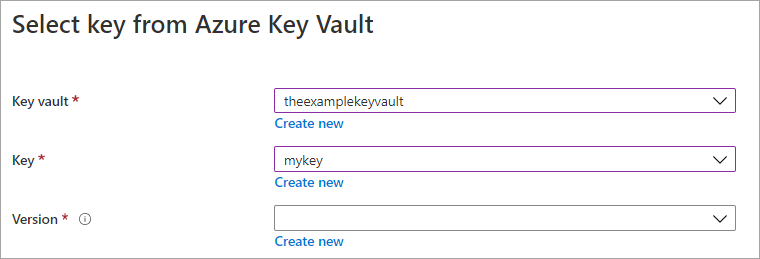

Selecione um Azure Key Vault e uma chave ou crie um novo, se necessário.

Observação

Se criar uma instância do Key Vault, você deve habilitar a exclusão temporária e a proteção de limpeza. Essas configurações são obrigatórias ao usar um Key Vault para criptografar discos gerenciados e para proteger você contra a perda de dados devido a exclusão acidental.

Selecione Criar.

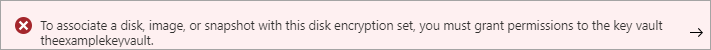

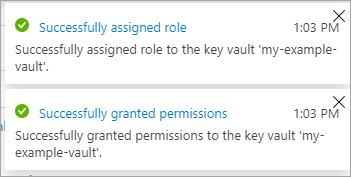

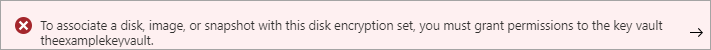

Navegue até o conjunto de criptografia de disco que você criou e selecione o erro exibido. Isso irá configurar o conjunto de criptografia de disco para funcionar.

Uma notificação de conclusão com êxito deve aparecer. Isso permitirá que você use o conjunto de criptografia de disco com o cofre de chaves.

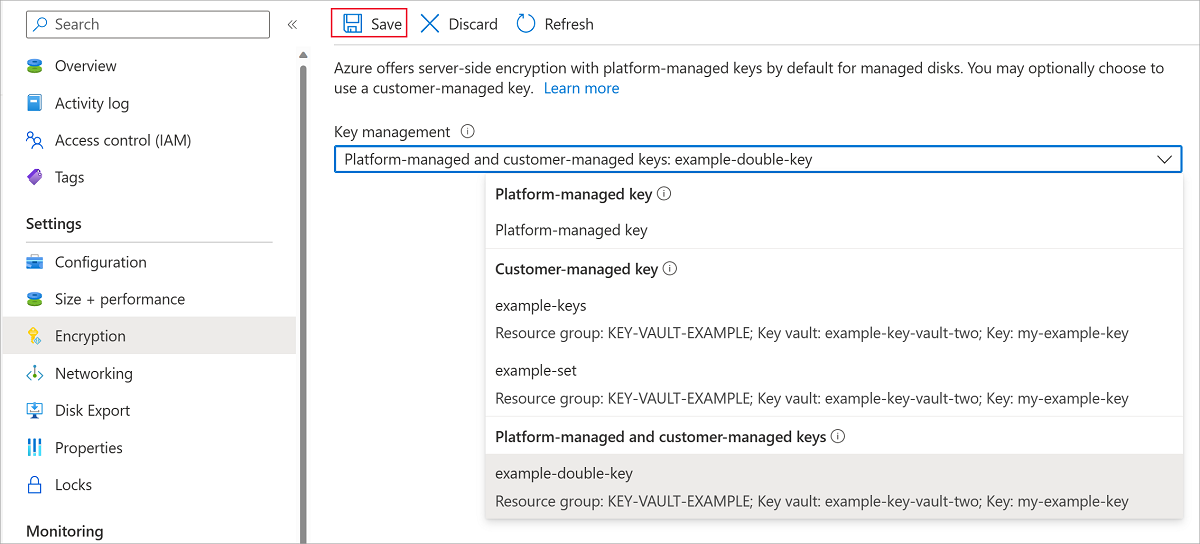

Navegue até seu disco.

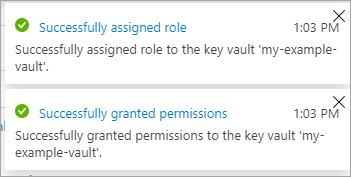

Selecione Criptografia.

Para Gerenciamento de chaves, selecione uma das chaves em Chaves gerenciadas pela plataforma e gerenciadas pelo cliente.

Selecione Salvar.

Agora você habilitou a criptografia dupla inativa no disco gerenciado.

Crie uma instância do Azure Key Vault e a chave de criptografia.

Ao criar a instância do Key Vault, habilite a exclusão temporária e a proteção de limpeza. A exclusão temporária garante que a Key Vault mantenha uma chave excluída para determinado período de retenção (padrão de 90 dias). A proteção de limpeza garante que uma chave excluída não seja excluída permanentemente até que o período de retenção termine. Essas configurações protegem você contra a perda de dados devido à exclusão acidental. Essas configurações são obrigatórias ao usar um Key Vault para criptografar discos gerenciados.

subscriptionId=yourSubscriptionID

rgName=yourResourceGroupName

location=westcentralus

keyVaultName=yourKeyVaultName

keyName=yourKeyName

diskEncryptionSetName=yourDiskEncryptionSetName

diskName=yourDiskName

az account set --subscription $subscriptionId

az keyvault create -n $keyVaultName -g $rgName -l $location --enable-purge-protection true --enable-soft-delete true

az keyvault key create --vault-name $keyVaultName -n $keyName --protection software

Obtenha a URL da chave que você criou com az keyvault key show.

az keyvault key show --name $keyName --vault-name $keyVaultName

Crie um DiskEncryptionSet com encryptionType definido como EncryptionAtRestWithPlatformAndCustomerKeys. Substitua yourKeyURL pela URL recebida de az keyvault key show.

az disk-encryption-set create --resource-group $rgName --name $diskEncryptionSetName --key-url yourKeyURL --source-vault $keyVaultName --encryption-type EncryptionAtRestWithPlatformAndCustomerKeys

Conceda o acesso ao recurso DiskEncryptionSet para o Key Vault.

Observação

Pode levar alguns minutos para o Azure criar a identidade do DiskEncryptionSet no seu Microsoft Entra ID. Se você receber um erro como "não é possível encontrar o objeto Active Directory" ao executar o comando a seguir, aguarde alguns minutos e tente novamente.

desIdentity=$(az disk-encryption-set show -n $diskEncryptionSetName -g $rgName --query [identity.principalId] -o tsv)

az keyvault set-policy -n $keyVaultName -g $rgName --object-id $desIdentity --key-permissions wrapkey unwrapkey get

Crie uma instância do Azure Key Vault e a chave de criptografia.

Ao criar a instância do Key Vault, habilite a exclusão temporária e a proteção de limpeza. A exclusão temporária garante que a Key Vault mantenha uma chave excluída para determinado período de retenção (padrão de 90 dias). A proteção de limpeza garante que uma chave excluída não seja excluída permanentemente até que o período de retenção termine. Essas configurações protegem você contra a perda de dados devido à exclusão acidental. Essas configurações são obrigatórias ao usar um Key Vault para criptografar discos gerenciados.

$ResourceGroupName="yourResourceGroupName"

$LocationName="westus2"

$keyVaultName="yourKeyVaultName"

$keyName="yourKeyName"

$keyDestination="Software"

$diskEncryptionSetName="yourDiskEncryptionSetName"

$keyVault = New-AzKeyVault -Name $keyVaultName -ResourceGroupName $ResourceGroupName -Location $LocationName -EnableSoftDelete -EnablePurgeProtection

$key = Add-AzKeyVaultKey -VaultName $keyVaultName -Name $keyName -Destination $keyDestination

Recupere a URL da chave criada, você precisará dela para os comandos subsequentes. A saída da ID de Get-AzKeyVaultKey é a URL da chave.

Get-AzKeyVaultKey -VaultName $keyVaultName -KeyName $keyName

Obtenha a ID do recurso para a instância de Key Vault criada, você precisará dela para comandos subsequentes.

Get-AzKeyVault -VaultName $keyVaultName

Crie um DiskEncryptionSet com encryptionType definido como EncryptionAtRestWithPlatformAndCustomerKeys. Substitua yourKeyURL e yourKeyVaultURL pelas URLs recuperadas anteriormente.

$config = New-AzDiskEncryptionSetConfig -Location $locationName -KeyUrl "yourKeyURL" -SourceVaultId 'yourKeyVaultURL' -IdentityType 'SystemAssigned'

$config | New-AzDiskEncryptionSet -ResourceGroupName $ResourceGroupName -Name $diskEncryptionSetName -EncryptionType EncryptionAtRestWithPlatformAndCustomerKeys

Conceda o acesso ao recurso DiskEncryptionSet para o Key Vault.

Observação

Pode levar alguns minutos para o Azure criar a identidade do DiskEncryptionSet no seu Microsoft Entra ID. Se você receber um erro como "não é possível encontrar o objeto Active Directory" ao executar o comando a seguir, aguarde alguns minutos e tente novamente.

$des=Get-AzDiskEncryptionSet -name $diskEncryptionSetName -ResourceGroupName $ResourceGroupName

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $des.Identity.PrincipalId -PermissionsToKeys wrapkey,unwrapkey,get

Próximas etapas