Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

É possível usar um NSG (grupo de segurança de rede) do Azure para filtrar a entrada/saída do tráfego de rede dos recursos do Azure em uma rede virtual do Azure. Um grupo de segurança de rede contém regras de segurança que permitem ou negam o tráfego de rede de entrada ou de saída em relação a vários tipos de recursos do Azure. Para cada regra, você pode especificar origem e destino, porta e protocolo.

Você pode implantar recursos de vários serviços do Azure em uma rede virtual do Azure. Para obter uma lista completa, consulte Serviços que podem ser implantados em uma rede virtual. Você pode associar um, ou nenhum, grupo de segurança de rede a cada sub-rede e adaptador de rede de uma rede virtual em uma máquina virtual. O mesmo grupo de segurança de rede pode ser associado ao número de sub-redes e adaptadores de rede desejado.

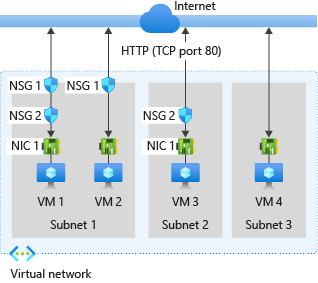

A imagem abaixo ilustra os diferentes cenários de como os grupos de segurança de rede podem ser implantados para permitir o tráfego de rede da Internet pela porta TCP 80:

Consulte o diagrama anterior para entender como o Azure processa regras de entrada e saída. A imagem ilustra como os grupos de segurança de rede lidam com a filtragem de tráfego.

Tráfego de entrada

Em relação ao tráfego de entrada, o Azure processa as regras em um grupo de segurança de rede associado a uma sub-rede em primeiro lugar, se houver uma, e, em seguida, as regras em um grupo de segurança de rede associado ao adaptador de rede, se houver um. Esse processo também inclui o tráfego intra-sub-rede.

VM1: O NSG1 processa as regras de segurança porque o NSG1 está associado à Sub-rede1 e a VM1 reside na Sub-rede1. A regra de segurança padrão DenyAllInbound bloqueia o tráfego, a menos que uma regra permita explicitamente a entrada da porta 80. O adaptador de rede associado ao NSG2 não avalia o tráfego bloqueado. No entanto, se o NSG1 permitir a porta 80 em sua regra de segurança, o NSG2 avaliará o tráfego. Para permitir a porta 80 para a máquina virtual, o NSG1 e o NSG2 devem incluir uma regra que permita a porta 80 da Internet.

VM2: as regras no NSG1 são processadas porque a VM2 também está na Subnet1. Já que a VM2 não têm um grupo de segurança de rede associado a seu adaptador de rede, ela recebe todo o tráfego permitido pelo NSG1 ou tem todo o tráfego negado por NSG1 também negado. O tráfego é permitido ou negado para todos os recursos na mesma sub-rede quando um grupo de segurança de rede está associado a uma sub-rede.

VM3: já que não há nenhum grupo de segurança de rede associado à Subnet2, o tráfego é permitido para a sub-rede e processado pelo NSG2, pois o NSG2 está associado ao adaptador de rede anexado à VM3.

VM4: o tráfego é bloqueado para a VM4 porque um grupo de segurança de rede não está associado à Subnet3 ou ao adaptador de rede na máquina virtual. Todo o tráfego será bloqueado por meio de um adaptador de rede e sub-rede se não tiver um grupo de segurança de rede associado a eles. A máquina virtual com um endereço IP público Standard é segura por padrão. Para que o tráfego flua da Internet, um NSG deve ser atribuído à sub-rede ou NIC da máquina virtual. Para obter mais informações, consulte a versão do endereço IP

Tráfego de saída

Em relação ao tráfego de saída, o Azure processa as regras em um grupo de segurança de rede associado a um adaptador de rede em primeiro lugar, se houver um, e, em seguida, as regras em um grupo de segurança de rede associado à sub-rede, se houver uma. Esse processo também inclui o tráfego intra-sub-rede.

VM1: as regras de segurança no NSG2 são processadas. A regra de segurança padrão AllowInternetOutbound em NSG1 e NSG2 permite o tráfego, a menos que você crie uma regra de segurança que negue a saída da porta 80 para a Internet. Se o NSG2 negar a porta 80 na sua regra de segurança, ele negará o tráfego e o NSG1 nunca o avaliará. Para negar a porta 80 na máquina virtual, um ou ambos os grupos de segurança da rede devem ter uma regra que nega a porta 80 para a Internet.

VM2: todo o tráfego é enviado por meio do adaptador de rede na sub-rede, uma vez que o adaptador de rede conectado à VM2 não tem um grupo de segurança de rede associado a ele. As regras no NSG1 são processadas.

VM3: se o NSG2 negar a porta 80 na sua regra de segurança, ele negará o tráfego. Se o NSG2 não negar a porta 80, a regra de segurança padrão AllowInternetOutbound no NSG2 permitirá o tráfego porque não há grupo de segurança de rede associado à Subnet2.

VM4: todo o tráfego é permitido da VM4, pois um grupo de segurança de rede não está associado ao adaptador de rede anexado à máquina virtual, ou para a Subnet3.

Tráfego entre sub-redes

É importante observar que as regras de segurança em um NSG associado a uma sub-rede podem afetar a conectividade entre as VMs dentro dela. Por padrão, as máquinas virtuais na mesma sub-rede podem se comunicar com base em uma regra NSG padrão que permite o tráfego entre sub-redes. Se você adicionar uma regra ao NSG1 que nega todo o tráfego de entrada e saída, VM1 e VM2 não poderão se comunicar entre si.

É possível exibir facilmente as regras de agregação aplicadas a um adaptador de rede exibindo as regras de segurança efetiva para determinado adaptador de rede. Você também pode usar o recurso Verificar o fluxo de IP no Observador de Rede do Azure para determinar se a comunicação é permitida na entrada ou saída de um adaptador de rede. Você pode usar a verificação de fluxo de IP para determinar se uma comunicação é permitida ou negada. Além disso, utilize a verificação de fluxo de IP para exibir a identidade da regra de segurança de rede responsável por permitir ou negar o tráfego.

Dica

A menos que você tenha um motivo específico, recomendamos que você associe um grupo de segurança de rede a uma sub-rede ou a uma interface de rede, mas não a ambos. Regras em um grupo de segurança de rede associado a uma sub-rede podem entrar em conflito com regras em um grupo de segurança de rede associado a um adaptador de rede. Você pode ter problemas de comunicação inesperados que exigem solução de problemas.

Próximas etapas

Saiba quais recursos do Azure você pode implantar em uma rede virtual. Consulte a integração de rede virtual para os serviços do Azure para encontrar recursos que dão suporte a grupos de segurança de rede.

Para criar um grupo de segurança de rede, conclua um tutorial rápido para obter a experiência de criação de um.

Se você estiver familiarizado com os grupos de segurança de rede e a necessidade de gerenciá-los, consulte Gerenciar um grupo de segurança de rede.

Se você estiver tendo problemas de comunicação e precisa solucionar problemas de grupos de segurança de rede, consulte Diagnosticar um problema de filtro de tráfego de rede em máquina virtual.

Saiba como habilitar logs de fluxo do grupo de segurança de rede para analisar a entrada e a saída do tráfego nos recursos com grupo de segurança de rede associado.