Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

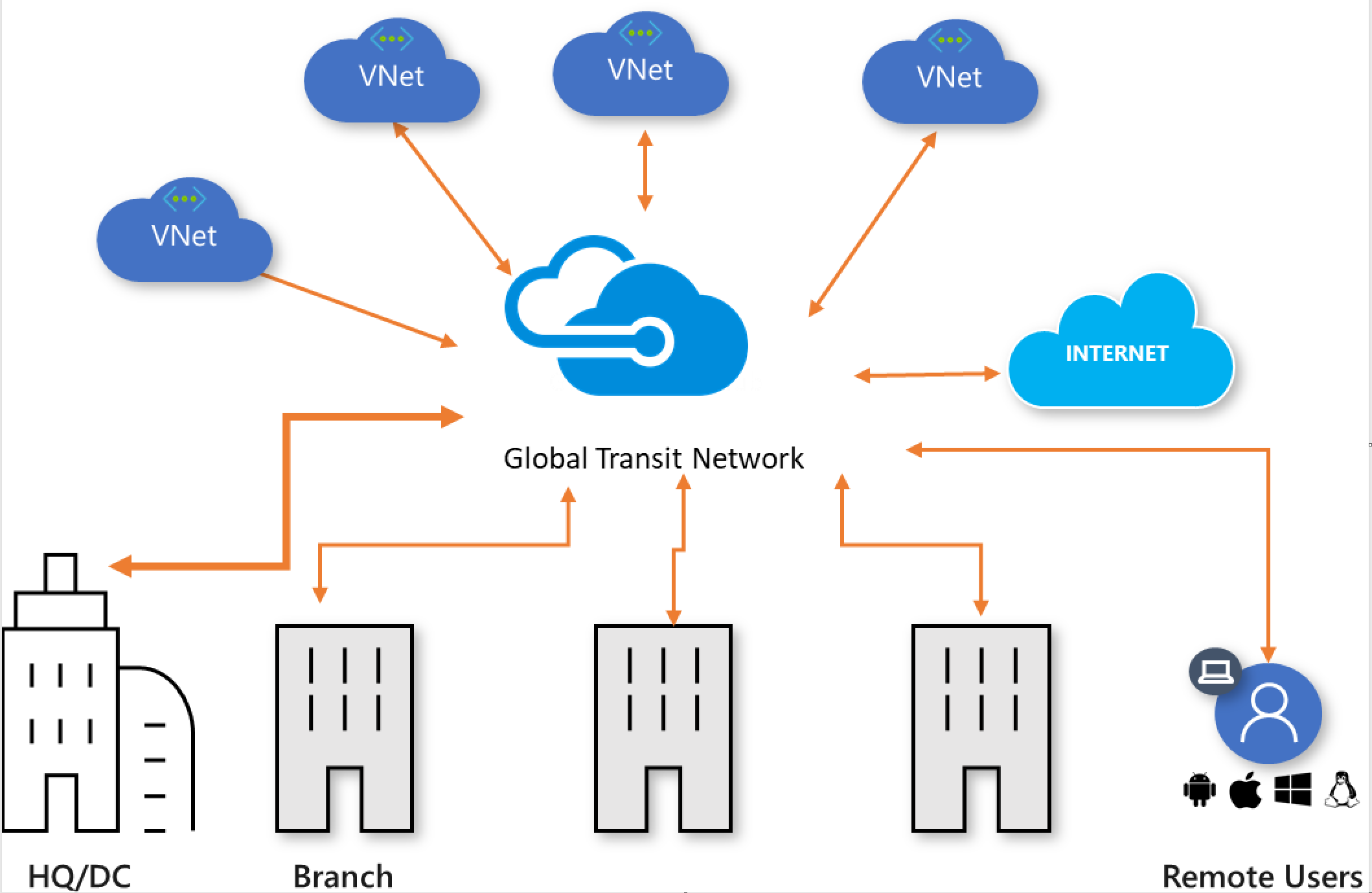

As empresas modernas exigem uma conectividade onipresente entre aplicativos hiperdistribuídos, dados e usuários entre a nuvem e o local. A arquitetura de rede de trânsito global está sendo adotada pelas empresas para consolidar, conectar e controlar o volume de TI empresarial, global, moderno e centrado em nuvem.

A arquitetura de rede de trânsito global é baseada em um modelo de conectividade de hub e spoke clássica em que o “hub” da rede hospedada em nuvem permite a conectividade transitiva entre pontos de extremidade que podem ser distribuídos entre diferentes tipos de “spokes”.

Nesse modelo, um spoke pode ser:

- Redes virtuais (VNets)

- Site do branch físico

- Usuário remoto

- Internet

Figura 1: rede hub e spoke de trânsito global

A Figura 1 mostra a exibição lógica da rede de trânsito global na qual usuários distribuídos geograficamente, locais físicos e VNets são interconectados por meio de um hub de rede hospedado na nuvem. Essa arquitetura permite a conectividade de trânsito de um salto lógico entre os pontos de extremidade da rede.

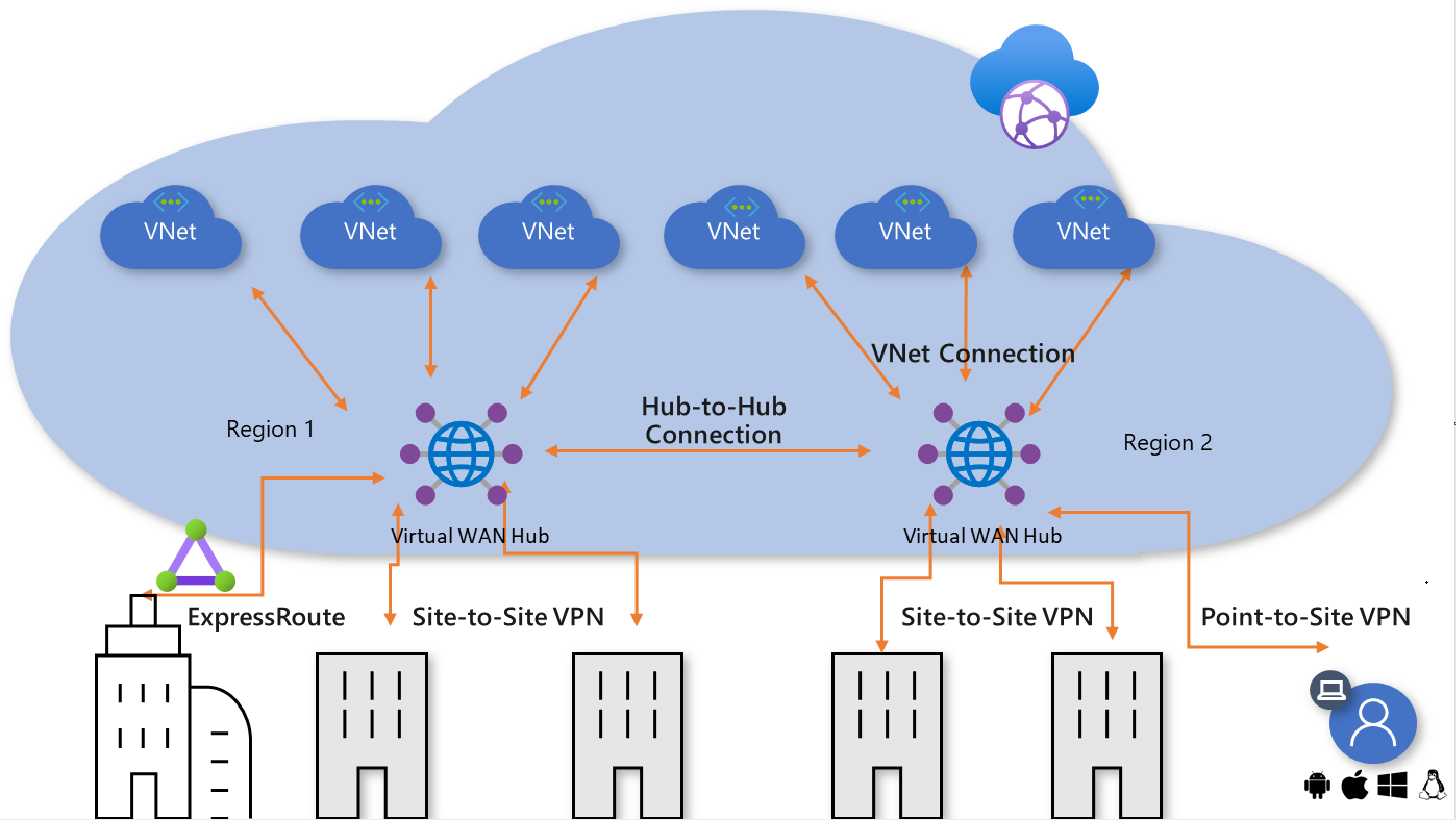

Rede de trânsito global com a WAN Virtual

A WAN Virtual do Azure é um serviço de rede de nuvem gerenciado pela Microsoft. Todos os componentes de rede que compõem esse serviço são hospedados e gerenciados pela Microsoft. Para saber mais sobre WAN Virtual, confira o artigo Visão geral do WAN Virtual.

A WAN Virtual do Azure permite uma arquitetura de rede de trânsito global ao habilitar uma conectividade any-to-any onipresente entre conjuntos distribuídos globalmente de cargas de trabalho de nuvem em VNets, locais de branch, aplicativos SaaS e PaaS e usuários.

Figura 2: rede de trânsito global e WAN Virtual

Na arquitetura WAN Virtual do Azure, os hubs de WAN virtuais são provisionados nas regiões do Azure, às quais você pode optar por conectar seus branches, VNets e usuários remotos. Os sites de branch físico estão conectados ao hub por conexões Premium ou Standard ExpressRoute ou por VPNs site a site; as VNets são conectadas ao hub por conexões de VNet; e os usuários remotos podem se conectar diretamente ao hub usando o VPN de usuário (VPNs ponto a site). A WAN Virtual também dá suporte à conexão VNet entre regiões, em que uma VNet em uma região pode ser conectada a um hub da WAN Virtual em uma região diferente.

Você pode estabelecer uma WAN Virtual por meio da criação de um único hub da WAN Virtual na região que tem o maior número de spokes (branches, VNets, usuários) e, em seguida, conectar ao hub os spokes que estão em outras regiões. Essa é uma boa opção quando o volume de uma empresa está basicamente em uma única região com alguns spokes remotos.

Conectividade hub a hub

Um volume de nuvem Enterprise pode abranger várias regiões de nuvem e é ideal (com relação à latência) para acessar a nuvem em uma região mais próxima do site físico e dos usuários. Um dos maiores princípios da arquitetura de rede de trânsito global é habilitar a conectividade entre regiões entre todos os pontos de extremidade da rede local e da nuvem. Isso significa que o tráfego de um branch que está conectado à nuvem em uma região pode alcançar outro branch ou uma VNet em uma região diferente usando conectividade de hub a hub habilitada pela Rede global do Azure.

Figura 3: conectividade entre regiões da WAN Virtual

Quando vários hubs estão habilitados em uma única WAN Virtual, os hubs são automaticamente interconectados por meio de links de hub a hub, habilitando, assim a conectividade global entre branches e VNets que são distribuídos em várias regiões.

Além disso, os hubs que fazem parte da mesma WAN Virtual podem ser associados a diferentes políticas de acesso regional e de segurança. Para mais informações, confira Segurança e controle de políticas mais à frente neste artigo.

Conectividade any-to-any

A arquitetura de rede de trânsito global habilita a conectividade any-to-any por meio de hubs da WAN Virtual. Essa arquitetura elimina ou reduz a necessidade de uma conectividade de malha completa ou parcial entre spokes, cuja criação e manutenção são mais complexas. Além disso, o controle de roteamento em hub e spoke é mais fácil de configurar e manter em comparação a redes de malhas.

A conectividade any-to-any (no contexto de uma arquitetura global) permite que uma empresa com usuários distribuídos globalmente, branches, datacenters, VNets e aplicativos se conectem entre si por meio dos hubs de "trânsito". A WAN Virtual do Azure atua como o sistema de trânsito global.

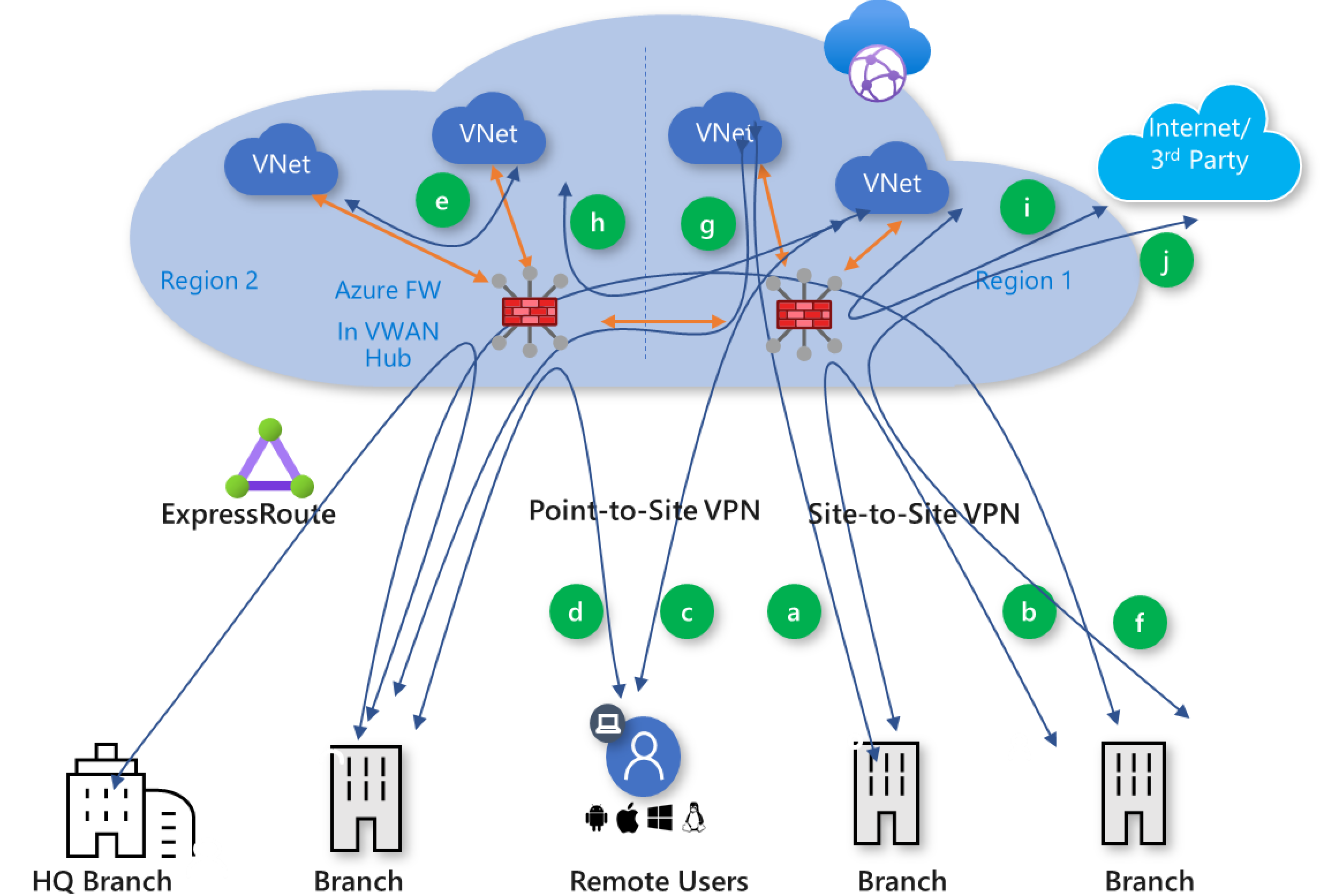

Figura 4: caminhos de tráfego da WAN Virtual

A WAN Virtual do Azure dá suporte aos seguintes caminhos de conectividade de trânsito globais. As letras entre parênteses são mapeadas para a Figura 4.

- Branch a VNet (a)

- Branch a branch (b)

- Alcance Global ExpressRoute e WAN Virtual

- Usuário remoto a VNet (c)

- Usuário remoto a branch (d)

- VNet a VNet (e)

- Branch a hub, hub a branch (f)

- Branch a hub, hub a VNet (g)

- VNet a hub, hub a VNet (h)

Branch a VNet (a) e branch a VNet entre região (g)

O branch a VNet é o caminho principal com suporte da WAN Virtual do Azure. Esse caminho permite que você conecte branches a cargas de trabalho corporativas da IAAS do Azure implantadas nas VNets do Azure. Os branches podem ser conectados à WAN Virtual via ExpressRoute ou VPN site a site. O tráfego transita para VNets que estão conectados aos hubs da WAN Virtual por meio de conexões VNet. O trânsito de gateway explícito não é necessário para a WAN Virtual porque ela habilita automaticamente o tráfego de gateway para o site do branch. Confira o artigo Parceiros da WAN Virtual sobre como conectar um SD-WAN CPE à WAN Virtual.

Alcance Global ExpressRoute e WAN Virtual

O ExpressRoute é uma maneira privada e resiliente de conectar suas redes locais ao Microsoft Cloud. A WAN Virtual dá suporte a conexões de circuito ExpressRoute. Os seguintes SKUs do circuito ExpressRoute podem ser conectados à WAN Virtual: Local, Standard e Premium.

Há duas opções para habilitar a conectividade de trânsito do ExpressRoute para o ExpressRoute ao usar a WAN Virtual do Azure:

Você pode habilitar a conectividade de trânsito do ExpressRoute para ExpressRoute habilitando o Alcance Global do ExpressRoute em seus circuitos do ExpressRoute. O Alcance Global é um recurso de complemento do ExpressRoute que permite vincular circuitos do ExpressRoute em diferentes locais de emparelhamento para criar uma rede privada. A conectividade de trânsito do ExpressRoute para o ExpressRoute entre circuitos com o complemento Alcance Global não passará pelo hub de WAN Virtual porque o Alcance Global permite um caminho mais aprimorado pelo backbone global.

Você pode usar o recurso Intenção de Roteamento com políticas de roteamento de tráfego privado para habilitar a conectividade de trânsito do ExpressRoute por meio de um dispositivo de segurança implantado no Hub de Wan Virtual. Essa opção não requer o Alcance Global. Para obter mais informações, consulte a seção do ExpressRoute na documentação de intenção de roteamento.

Branch a branch (b) e branch a branch entre regiões (f)

Os branches podem ser conectados a um hub da WAN Virtual do Azure usando circuitos do ExpressRoute e/ou conexões VPN site a site. Você pode conectar os branches ao hub da WAN Virtual que está na região mais próxima do branch.

Essa opção permite que as empresas aproveitem o backbone do Azure para conectar branches. No entanto, embora esse recurso esteja disponível, você deve avaliar os benefícios de conectar branches pela WAN Virtual do Azure em comparação a usar uma WAN privada.

Observação

Desabilitação da conectividade branch a branch na WAN Virtual – a WAN Virtual pode ser configurada para desabilitar a conectividade branch a branch. Essa configuração bloqueará a propagação de rota entre a VPN (S2S e P2S) e os sites conectados do ExpressRoute. Ela não afetará a conectividade e a propagação de rota de branch para VNet e de VNet para VNet. Para definir essa configuração usando o portal do Azure: no menu Configuração da WAN Virtual, escolha configuração: branch a branch – desabilitado.

Usuário remoto a VNet (c)

Você pode habilitar o acesso remoto direto e seguro ao Azure usando a conexão ponto a site de um cliente de usuário remoto a uma WAN Virtual. Os usuários remotos da empresa não precisam mais fazer um grampo para a nuvem usando uma VPN corporativa.

Usuário remoto a branch (d)

O caminho usuário remoto a branch permite que usuários remotos que usam uma conexão ponto a site acessem cargas de trabalho e aplicativos locais de acesso do Azure por meio da nuvem. Esse caminho dá flexibilidade aos usuários remotos para acessar as cargas de trabalho que são implantadas no Azure e no local. As empresas podem habilitar o serviço de acesso remoto seguro baseado na nuvem central na WAN Virtual do Azure.

Trânsito VNet a VNet (e) e VNet a VNet entre regiões (h)

O trânsito VNet a VNet permite que as VNets se conectem entre si para interconectar aplicativos multicamadas que são implementados em várias VNets. Como opção, conecte as VNets entre si por meio do emparelhamento de VNet, o que pode ser adequado para alguns cenários em que o trânsito por meio do hub da VWAN não é necessário.

Túnel forçado e rota padrão

O Túnel Forçado pode ser habilitado por meio da configuração da habilitação da rota padrão em uma conexão VPN, do ExpressRoute ou de Rede Virtual na WAN Virtual.

Um hub virtual propaga uma rota padrão aprendida para uma conexão de rede virtual/VPN site a site/ExpressRoute se o sinalizador padrão de habilitação estiver “Habilitado” na conexão.

Esse sinalizador fica visível quando o usuário edita uma conexão de rede virtual, uma conexão VPN ou uma conexão ExpressRoute. Por padrão, esse sinalizador é desabilitado quando um site ou um circuito ExpressRoute é conectado a um hub. Ele é habilitado por padrão quando uma conexão de rede virtual é adicionada para conectar uma VNet a um hub virtual. A rota padrão não é originada no hub da WAN Virtual, ela é propagada quando o hub da WAN Virtual já a conhece como resultado da implantação de um firewall no hub ou se outro site conectado tiver habilitado o túnel forçado.

Segurança e controle de política

Os hubs da WAN Virtual do Azure interconectam todos os pontos de extremidade da rede na rede híbrida e veem potencialmente todo o tráfego de trânsito. Os hubs da WAN Virtual podem ser convertidos em Hubs Virtuais Seguros implantando uma solução de segurança de conexão bump-in-the-wire no hub. Você pode implantar o Firewall do Azure, selecione Soluções Virtuais de Rede de Firewall de Última Geração ou SaaS (software como serviço) de segurança dentro dos hubs da WAN Virtual para habilitar a segurança, o acesso e o controle de políticas baseados em nuvem. Você pode configurar a WAN Virtual para rotear o tráfego para soluções de segurança no hub usando a Intenção de Roteamento do Hub Virtual.

A orquestração de Firewalls do Azure em hubs da WAN Virtual pode ser executada pelo Gerenciador de Firewall do Azure. O Gerenciador de Firewall do Azure fornece os recursos para gerenciar e dimensionar a segurança para redes de trânsito globais. O Gerenciador de Firewall do Azure fornece a capacidade de gerenciar centralmente o roteamento, o gerenciamento de políticas globais e os serviços avançados de segurança da Internet por meio de terceiros, juntamente com o Firewall do Azure.

Para obter mais informações sobre como implantar e orquestrar soluções de virtualização de rede de firewall de última geração no hub da WAN Virtual, confira Solução de Virtualização de Rede Integrada no Hub Virtual. Para obter mais informações sobre soluções de segurança de SaaS que podem ser implantadas no hub da WAN Virtual, confira software como serviço.

Figura 5: hub virtual seguro com o Firewall do Azure

A WAN Virtual dá suporte aos seguintes caminhos de conectividade de trânsito globais protegidos. Embora o diagrama e os padrões de tráfego nesta seção descrevam casos de uso do Firewall do Azure, os mesmos padrões de tráfego têm suporte com soluções de segurança de SaaS e Soluções de Virtualização de Rede implantadas no hub. As letras entre parênteses são mapeadas para a Figura 5.

- Trânsito seguro de ramificação para VNet (c)

- Trânsito seguro de ramificação para VNet entre hubs virtuais (g), com suporte de Intenção de Roteamento

- Trânsito seguro VNet a VNet (e)

- Trânsito seguro de VNet para VNet entre hubs virtuais (h), com suporte de Intenção de Roteamento

- Trânsito seguro de ramificação para ramificação (b), com suporte de Intenção de Roteamento

- Trânsito seguro de ramificação para ramificação em hubs virtuais (f), com suporte de Intenção de Roteamento

- VNet a Internet ou serviço de segurança de terceiros (i)

- Branch a Internet ou serviço de segurança de terceiros (j)

Trânsito seguro de VNet para VNet (e), trânsito seguro de ramificação para ramificação entre regiões (h)

O trânsito seguro de VNet para VNet permite que as VNets se conectem entre si por meio de dispositivos de segurança (Firewall do Azure, selecione NVA e SaaS) implantados no hub de WAN virtual.

VNet a Internet ou serviço de segurança de terceiros (i)

A VNet para Internet permite que as VNets se conectem à Internet por meio dos dispositivos de segurança (Firewall do Azure, selecione NVA e SaaS) no hub de WAN Virtual. O tráfego para a Internet por meio de serviços de segurança de terceiros com suporte não passa por um dispositivo de segurança e é roteado diretamente para o serviço de segurança de terceiros. Você pode configurar o caminho da VNet a Internet por meio de um serviço de segurança de terceiros com suporte usando o Gerenciador de Firewall do Azure.

Branch a Internet ou serviço de segurança de terceiros (j)

O branch a internet permite que os branches se conectem à Internet por meio do Firewall do Azure no hub da WAN Virtual. O tráfego para a Internet por meio de serviços de segurança de terceiros com suporte não passa por um dispositivo de segurança e é roteado diretamente para o serviço de segurança de terceiros. Você pode configurar o caminho branch a Internet por meio de um serviço de segurança de terceiros com suporte usando o Gerenciador de Firewall do Azure.

Trânsito seguro de ramificação para ramificação, trânsito seguro de ramificação para ramificação entre regiões (b), (f)

Os branches podem ser conectados a um hub virtual seguro com o Firewall do Azure por meio de circuitos ExpressRoute e/ou conexões VPN site a site. Você pode conectar os branches ao hub da WAN Virtual que está na região mais próxima do branch. A configuração de Intenção de Roteamento nos hubs de WAN Virtual permite a inspeção de ramificação para ramificação no mesmo hub ou de ramificação para ramificação entre hubs/inter-regionais por meio de dispositivos de segurança (Firewall do Azure, selecione NVA e SaaS) implantados no hub de WAN Virtual.

Essa opção permite que as empresas aproveitem o backbone do Azure para conectar branches. No entanto, embora esse recurso esteja disponível, você deve avaliar os benefícios de conectar branches pela WAN Virtual do Azure em comparação a usar uma WAN privada.

Trânsito seguro de ramificação para VNet (c), trânsito seguro de ramificação para VNet entre regiões (g)

O trânsito seguro de ramificação para VNet permite que as ramificações se comuniquem com redes virtuais na mesma região que o hub de WAN Virtual, bem como com outra rede virtual conectada a outro hub de WAN Virtual em outra região (inspeção de tráfego inter-hub com suporte apenas com a Intenção de Roteamento).

Como fazer para habilitar a rota padrão (0.0.0.0/0) em um hub virtual seguro

O Firewall do Azure implantado em um hub da WAN Virtual (hub virtual seguro) pode ser configurado como roteador padrão para a Internet ou para o provedor de segurança confiável para todos os branches (conectados por VPN ou ExpressRoute), spoke VNets e usuários (conectados por meio de VPN P2S). Essa configuração deve ser feita usando o Gerenciador de Firewall do Azure. Confira Rotear o tráfego para o hub para configurar todo o tráfego vindo de branches (incluindo usuários), bem como VNets a Internet por meio do Firewall do Azure.

Essa é uma configuração de duas etapas:

Configure o roteamento de tráfego da Internet usando o menu de configuração de rota do hub virtual seguro. Configure VNets e branches que podem enviar tráfego para a Internet por meio do firewall.

Configure quais conexões (VNet e branch) podem rotear o tráfego para a Internet (0.0.0.0/0) por meio do Firewall do Azure no hub ou provedor de segurança confiável. Essa etapa garante que a rota padrão seja propagada para os branches e VNets selecionados que estão anexados ao hub da WAN Virtual por meio das conexões.

Forçar o túnel de tráfego para o firewall local em um Hub Virtual Seguro

Se já houver uma rota padrão aprendida (via BGP) pelo hub virtual a partir de um dos branches (sites VPN ou ER), essa rota padrão será substituída pela configuração de rota padrão aprendida da definição do Gerenciador de Firewall do Azure. Nesse caso, todo o tráfego que estiver entrando no hub de VNets e branches destinados à Internet será roteado para o Firewall do Azure ou ao provedor de segurança confiável.

Observação

Atualmente, não há opção para selecionar o firewall local ou o Firewall do Azure (e o Provedor de Segurança Confiável) para o tráfego vinculado à internet originado de VNets, Branches ou Usuários. A rota padrão aprendida da configuração do Gerenciador de Firewall do Azure é sempre preferida em relação à rota padrão aprendida de um dos branches.

Próximas etapas

Crie uma conexão usando a WAN Virtual e implante o Firewall do Azure em hubs VWAN.