Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo ajuda você a configurar um gateway de VPN com base em rotas do Azure para se conectar a vários dispositivos VPN com base em políticas locais utilizando políticas de IPsec/IKE personalizadas em conexões VPN S2S. As etapas neste artigo usam o Azure PowerShell.

Sobre gateways VPN com base em políticas e rotas

Os dispositivos VPN com base em políticas versus em rotas diferem em como os seletores de tráfego IPsec são definidos em uma conexão:

- Os dispositivos VPN com base em políticas usam as combinações de prefixos de ambas as redes para definir como o tráfego será criptografado/descriptografado por meio de túneis IPsec. Normalmente, é criado em dispositivos de firewall que realizam a filtragem de pacotes. A criptografia e descriptografia de túnel IPsec são adicionadas à filtragem de pacote e ao mecanismo de processamento.

- Os dispositivos VPN com base em rotas usam seletores de tráfego qualquer (curinga) e permitem roteamento/encaminhamento do tráfego da direção das tabelas para diferentes túneis IPsec. Normalmente, é criado em plataformas de roteador em que cada túnel IPsec é modelado como uma interface de rede ou VTI (interface de túnel virtual).

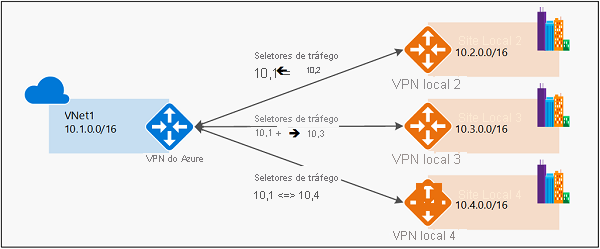

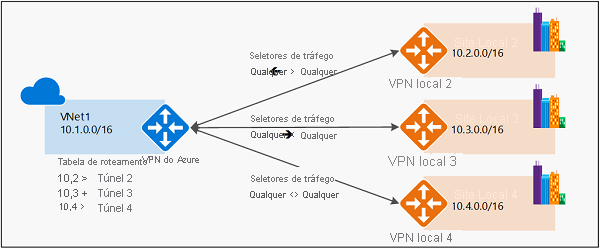

Os diagramas a seguir realçam dois modelos:

Exemplo de VPN baseado na política

Exemplo de VPN baseado na rota

Suporte do Azure para VPN com base em políticas

Atualmente, o Azure oferece suporte a ambos os modos de gateways VPN: gateways VPN com base em rotas e gateways VPN com base em políticas. Eles são criados em plataformas internas diferentes, o que resulta em especificações diferentes. Para obter mais informações sobre gateways, taxa de transferência e conexões, consulte Sobre as configurações do Gateway de VPN.

| Tipo de VPN de gateway | SKU de gateway | Versões do IKE com suporte |

|---|---|---|

| Gateway baseado em políticas | Básico | IKEv1 |

| Gateway baseado em rotas | Básico | IKEv2 |

| Gateway baseado em rotas | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 e IKEv2 |

| Gateway baseado em rotas | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 e IKEv2 |

Anteriormente, ao trabalhar com VPNs baseadas em política, você ficava limitado a usar o SKU Básico do gateway de VPN baseado em política e só podia se conectar a um dispositivo de firewall/VPN local. Agora, usando a política personalizada de IPsec/IKE, você pode usar um gateway de VPN baseado em rota e se conectar a vários dispositivos de firewall/VPN baseados em política. Para fazer uma conexão de VPN baseada em política usando um gateway de VPN baseado em rota, configure o gateway de VPN baseado em rota para usar seletores de tráfego baseados em prefixo com a opção "PolicyBasedTrafficSelectors".

Considerações

Para habilitar essa conectividade, seus dispositivos VPN com base em políticas locais devem oferecer suporte a IKEv2 para conectarem os gateways VPN com base em rotas do Azure. Verifique as especificações do dispositivo VPN.

As redes locais que se conectam por meio de dispositivos VPN com base em políticas com esse mecanismo só podem se conectar à rede virtual do Azure. eles não podem transitar por outras redes locais ou redes virtuais por meio do mesmo gateway de VPN do Azure.

A opção de configuração faz parte da política de conexão IPsec/IKE personalizada. Se você habilitar a opção do seletor de tráfego com base em políticas, deverá especificar a política toda (algoritmos de criptografia e de integridade de IPsec/IKE, restrições de chave e tempos de vida do SA).

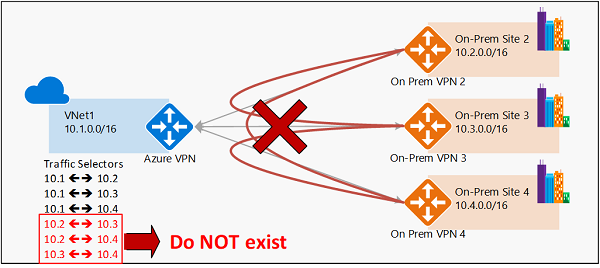

O diagrama a seguir mostra por que o roteamento de trânsito via Gateway de VPN não funciona com a opção baseada na política:

Conforme mostrado no diagrama, o gateway de VPN do Azure terá seletores de tráfego da rede virtual para cada prefixo de rede local, mas não os prefixos de conexão cruzada. Por exemplo, o site 2, o site 3 e o site 4 no local podem se comunicar com a VNet1, respectivamente, mas não podem se conectar entre si por meio do gateway de VPN do Azure. O diagrama mostra os seletores de tráfego de conexão cruzada que não estão disponíveis no Gateway de VPN do Azure nessa configuração.

Workflow

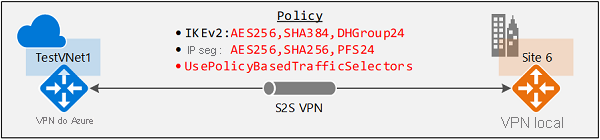

As instruções neste artigo seguem o mesmo exemplo, conforme descrito em Configurar política de IPsec/IKE para conexões S2S ou VNet para VNet, para estabelecer uma conexão VPN S2S. Isso é mostrado no diagrama a seguir:

Para ativar a conectividade, use o seguinte fluxo de trabalho:

- Criar a rede virtual, o gateway de VPN e o gateway de rede local para suas conexões locais cruzadas.

- Criar uma política de IPsec/IKE.

- Aplicar a política, quando você cria uma conexão S2S ou VNet para VNet e habilita os seletores de tráfego com base em políticas na conexão.

- Se a conexão já estiver criada, você poderá aplicar ou atualizar a política para uma conexão existente.

Habilitar seletores de tráfego baseado em política

Esta seção mostra como habilitar os seletores de tráfego baseados em políticas em uma conexão. Verifique se você concluiu a Parte 3 do artigo Configurar a política de IPsec/IKE. As etapas neste artigo usam os mesmos parâmetros.

Criar a rede virtual, o gateway de VPN e o gateway de rede local

Conecte-se à sua assinatura. Se estiver executando o PowerShell localmente em seu computador, entre usando o cmdlet Connect-AzAccount. Ou use o Azure Cloud Shell em seu navegador.

Declare as variáveis. Para este exercício, usamos as seguintes variáveis:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Crie um grupos de recursos.

New-AzResourceGroup -Name $RG1 -Location $Location1Use o exemplo a seguir para criar a rede virtual TestVNet1 com três sub-redes e o gateway de VPN. Se você quiser substituir valores, é importante sempre nomear sua sub-rede de gateway especificamente como 'GatewaySubnet'. Se você usar outro nome, a criação do gateway falhará.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Crie uma conexão VPN S2S com uma política IPsec/IKE

Criar uma política de IPsec/IKE.

Importante

Você precisa criar uma política de IPsec/IKE para habilitar a opção "UsePolicyBasedTrafficSelectors" na conexão.

O exemplo a seguir cria uma política de IPsec/IKE com esses algoritmos e parâmetros:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS Nenhum, Tempo de Vida da SA de 14400 segundos e 102400000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Crie a conexão VPN S2S com seletores de tráfego baseados em políticas, com a política de IPsec/IKE e aplique a política de IPsec/IKE criada na etapa anterior. Observe o parâmetro adicional "-UsePolicyBasedTrafficSelectors $True", que habilita o seletor de tráfego baseado em políticas na conexão.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Depois de concluir as etapas, a conexão VPN S2S usará a política de IPsec/IKE definida e habilita os seletores de tráfego com base em políticas na conexão. Você pode repetir as mesmas etapas para adicionar mais conexões para dispositivos VPN baseados em políticas locais adicionais do mesmo gateway de VPN do Azure.

Atualizar seletores de tráfego baseado em política

Essa seção mostra como atualizar a opção de seletores de tráfego com base em políticas para uma conexão VPN S2S existente.

Obtenha o recurso de conexão.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Exiba a opção dos seletores de tráfego com base em políticas. A linha a seguir mostra se os seletores de tráfego com base em políticas são usados para a conexão:

$connection6.UsePolicyBasedTrafficSelectorsSe a linha retornar "True", então os seletores de tráfego com base em políticas serão configurados na conexão; caso contrário, ela retorna "False".

Depois de obter o recurso de conexão, você pode habilitar ou desabilitar os seletores de tráfego com base em políticas em uma conexão.

Para habilitar

O exemplo a seguir habilita a opção de seletores de tráfego com base na política, mas deixa a política de IPsec/IKE inalterada:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TruePara desabilitar

O exemplo a seguir desabilita a opção de seletores de tráfego com base na política, mas deixa a política de IPsec/IKE inalterada:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Próximas etapas

Quando sua conexão for concluída, você poderá adicionar máquinas virtuais às suas redes virtuais. Veja Criar uma máquina virtual para obter as etapas.

Também analise Configurar política de IPsec/IKE para conexões de VPN S2S ou Rede Virtual para Rede Virtual para obter mais detalhes sobre políticas de IPsec/IKE personalizadas.