Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Gerenciamento de Exposição da Segurança da Microsoft ajuda-o a gerir eficazmente a superfície de ataque e o risco de exposição da sua empresa. Ao combinar recursos e técnicas, os caminhos de ataque ilustram os caminhos ponto a ponto que os atacantes podem utilizar para passar de um ponto de entrada na sua organização para os seus recursos críticos. Microsoft Defender para Aplicativos de Nuvem observado um aumento de atacantes que utilizam aplicações OAuth para aceder a dados confidenciais em aplicações críticas para a empresa, como o Microsoft Teams, SharePoint, Outlook e muito mais. Para suportar a investigação e mitigação, estas aplicações estão integradas nas vistas de mapa da superfície de ataque e de ataque no Gerenciamento de Exposição da Segurança da Microsoft.

Pré-requisitos

Para começar a utilizar as funcionalidades do caminho de ataque da aplicação OAuth na Gestão da Exposição, certifique-se de que cumpre os seguintes requisitos.

Uma licença Microsoft Defender para Aplicativos de Nuvem com a Governação de Aplicações ativada.

O conector de aplicações do Microsoft 365 tem de ser ativado. Para obter informações sobre como ligar e sobre qual dos conectores de aplicações fornece recomendações de segurança, veja Ligar aplicações para obter visibilidade e controlo com Microsoft Defender para Aplicativos de Nuvem.

Opcional: para obter acesso total aos dados do caminho de ataque, recomendamos que tenha uma licença de segurança E5, o Defender para Endpoint ou a licença do Defender para Identidade.

Funções e permissões necessárias

Para aceder a todas as experiências de Gestão de Exposição, precisa de uma função Unified Role-Based-Access-Control (RBAC) ou uma função de Entra ID. Só é necessário um.

- Gestão da Exposição (leitura) (RBAC Unificado)

Em alternativa, pode utilizar uma das seguintes funções de Entra ID:

| Permissão | Ações |

|---|---|

| Administração Global | (permissões de leitura e escrita) |

| Administração de segurança | (permissões de leitura e escrita) |

| Operador de Segurança | (permissões de leitura e escrita limitadas) |

| Leitor Global | (permissões de leitura) |

| Leitor de Segurança | (permissões de leitura) |

Observação

Atualmente disponível apenas em ambientes de cloud comercial. Gerenciamento de Exposição da Segurança da Microsoft dados e capacidades estão atualmente indisponíveis em clouds do Governo dos E.U.A. - GCC, GCC High, DoD e China Gov.

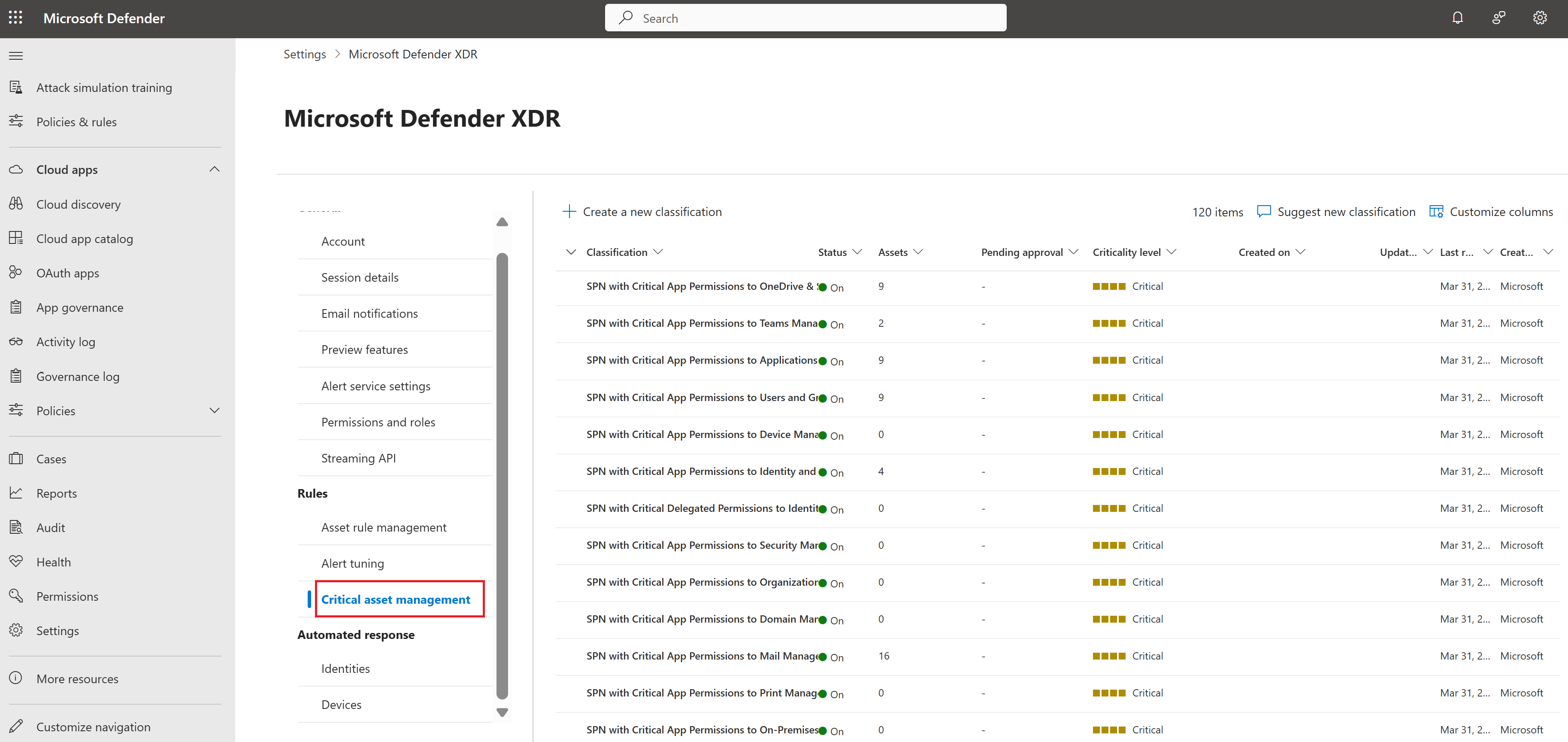

Gestão de Recursos Críticos - Principais de Serviço

Microsoft Defender para Aplicativos de Nuvem define um conjunto de permissões OAuth de privilégio crítico. As aplicações OAuth com estas permissões são consideradas recursos de alto valor. Se for comprometido, um atacante pode obter privilégios elevados para aplicações SaaS. Para refletir este risco, os caminhos de ataque tratam os principais de serviço com estas permissões como objetivos de destino.

Ver permissões para recursos críticos

Para ver a lista completa de permissões, aceda ao portal Microsoft Defender e navegue para Definições > Microsoft Defender XDR > Gestão > de recursos Críticos.

Fluxo de utilizador de investigação: Ver caminhos de ataque que envolvem aplicações OAuth

Depois de compreender quais as permissões que representam destinos de valor elevado, utilize os seguintes passos para investigar como estas aplicações aparecem nos caminhos de ataque do seu ambiente. Para organizações mais pequenas com um número gerível de caminhos de ataque, recomendamos que siga esta abordagem estruturada para investigar cada caminho de ataque:

Observação

As aplicações OAuth só são apresentadas no mapa da superfície do caminho de ataque quando são detetadas condições específicas.

Por exemplo, uma aplicação OAuth poderá aparecer no caminho de ataque se for detetado um componente vulnerável com um ponto de entrada facilmente explorável. Este ponto de entrada permite o movimento lateral para principais de serviço com privilégios elevados.

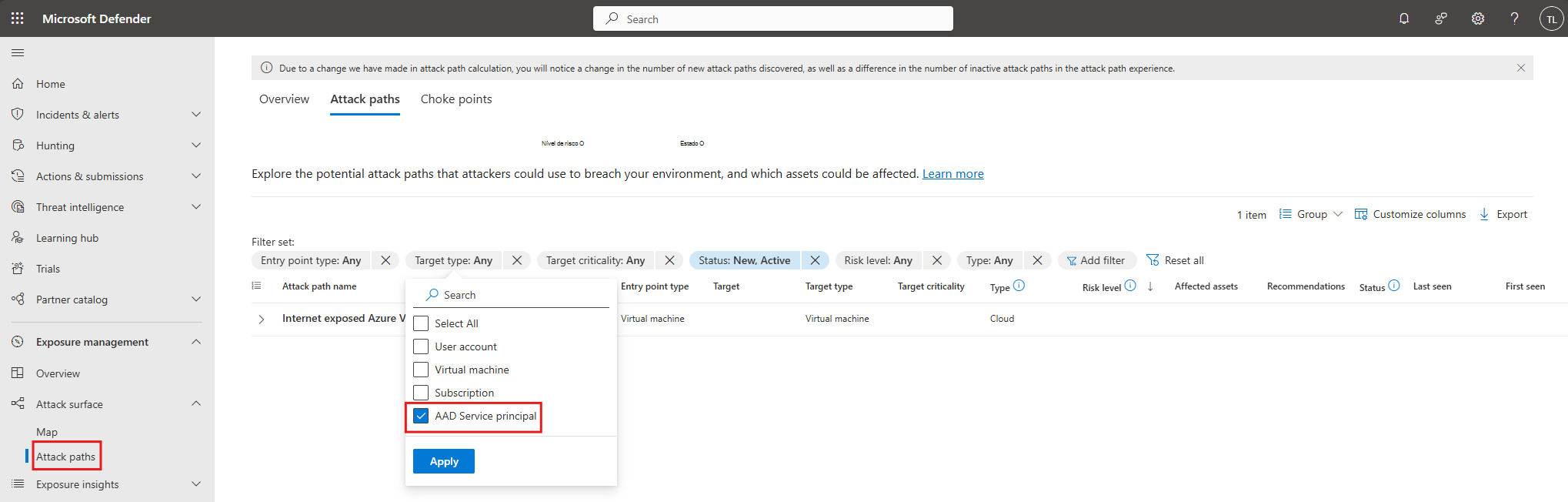

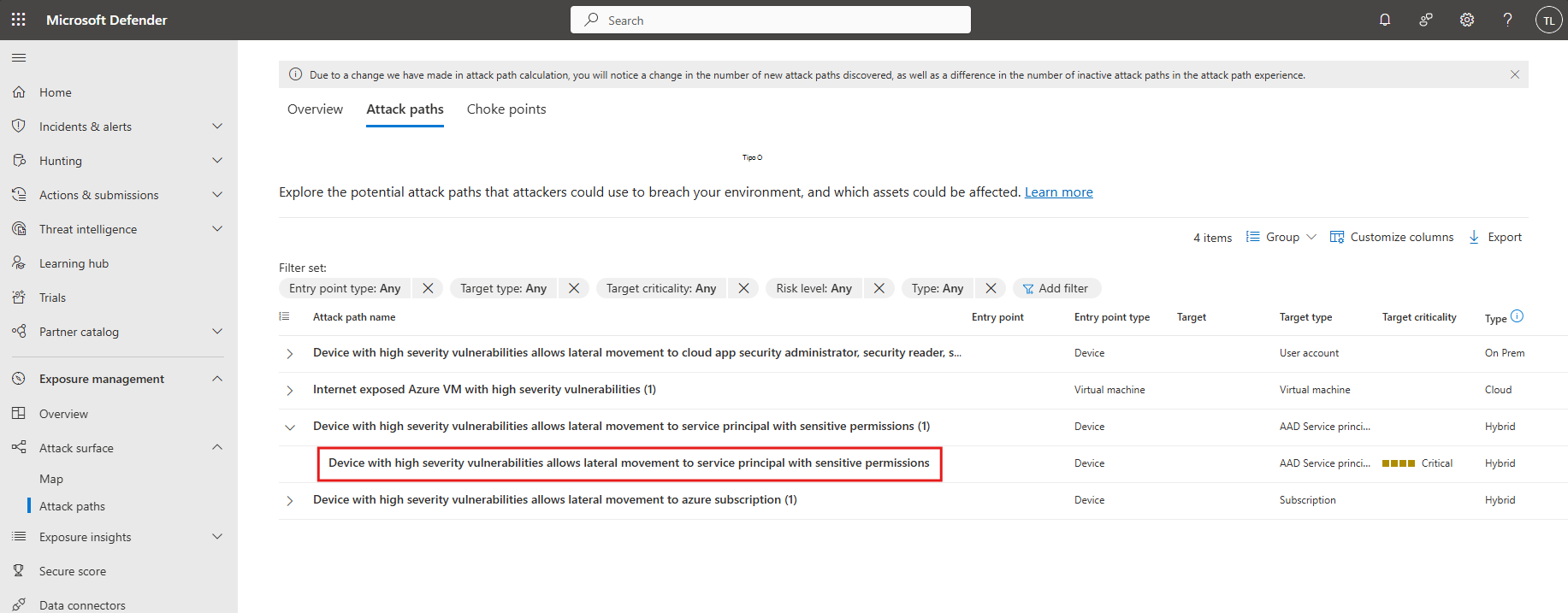

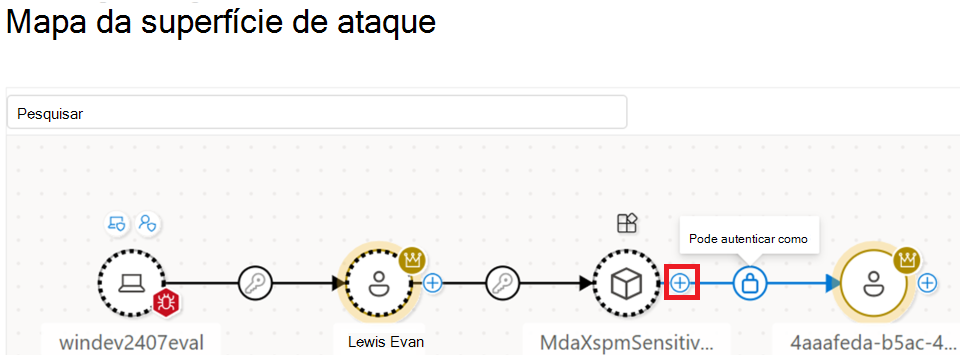

Aceda a Gestão de > Exposição Caminhos de ataque da superfície > de ataque.

Filtrar por "Tipo de destino: Principal de serviço do AAD"

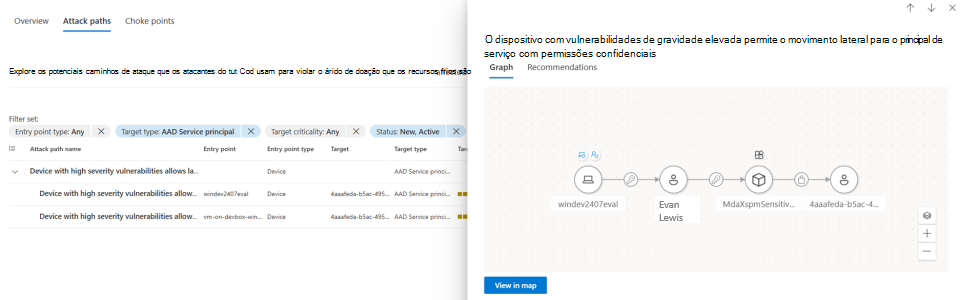

Selecione o caminho de ataque intitulado: "O dispositivo com vulnerabilidades de gravidade elevada permite o movimento lateral para o principal de serviço com permissões confidenciais"

Clique no botão Ver no mapa para ver o caminho de ataque.

Selecione o sinal + para expandir nós e ver ligações detalhadas.

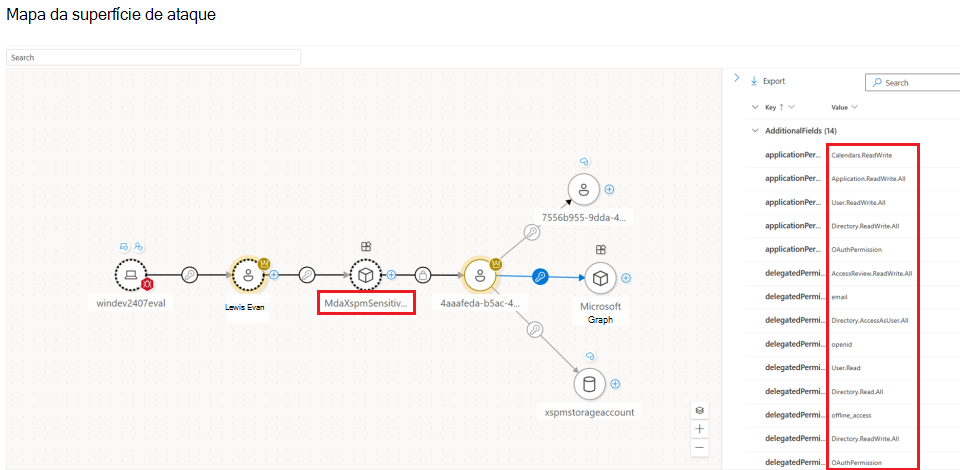

Paire o cursor do rato ou selecione nós e arestas para explorar dados adicionais, como as permissões que esta aplicação OAuth tem.

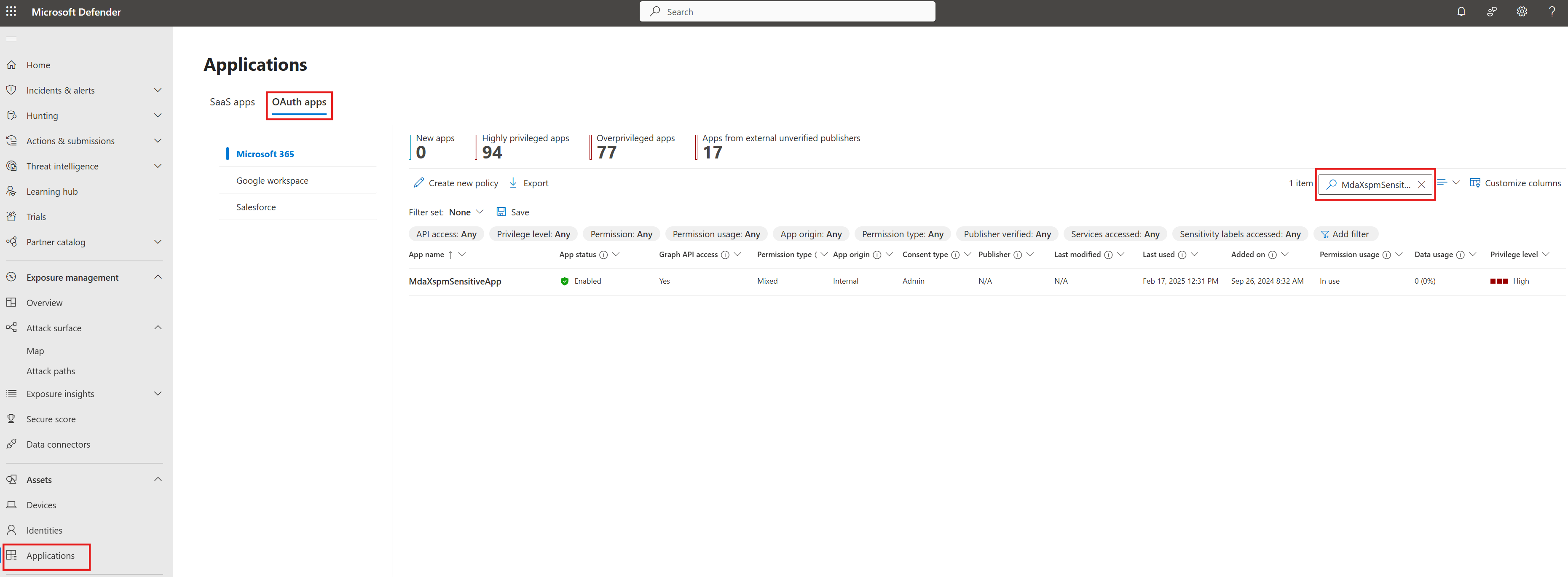

Copie o nome da aplicação OAuth e cole-o na barra de pesquisa na página Aplicações.

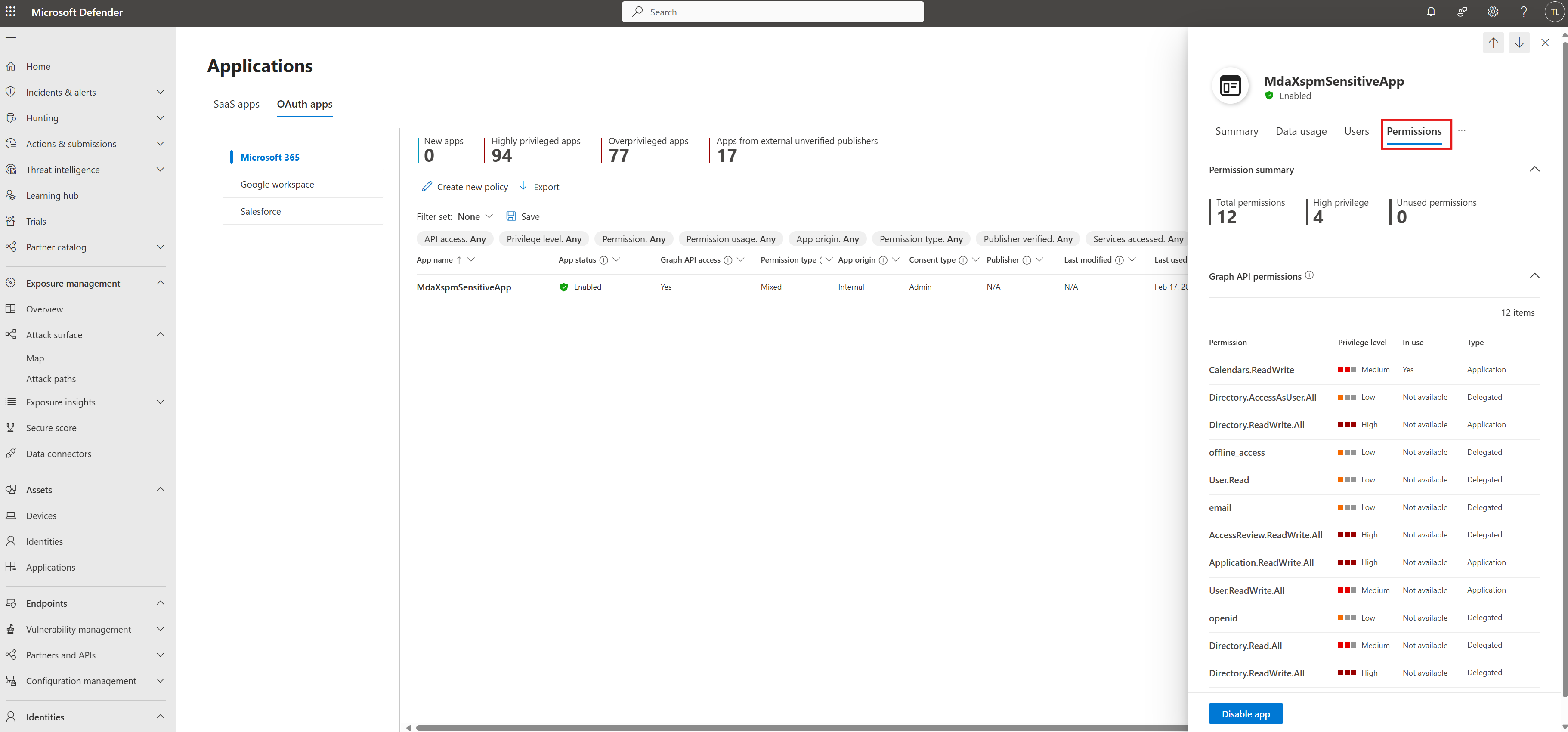

Selecione o nome da aplicação para rever as permissões atribuídas e as informações de utilização, incluindo se as permissões de privilégios elevados são ativamente utilizadas.

Opcional: se determinar que a aplicação OAuth deve ser desativada, pode desativá-la a partir da página Aplicações.

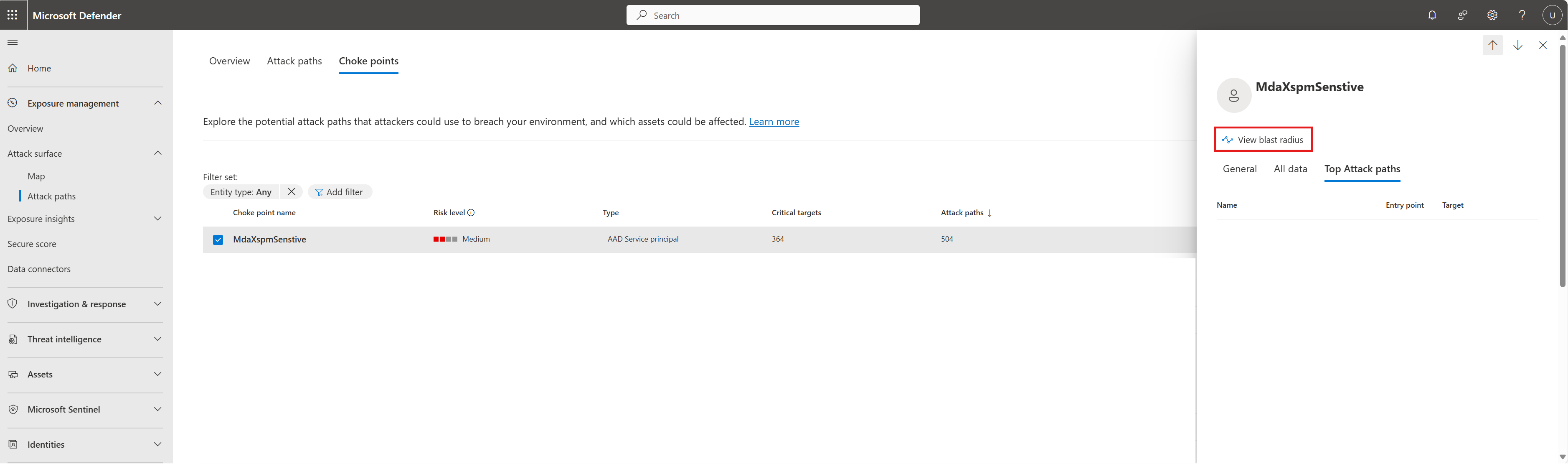

Fluxo de utilizador do decisor: Priorizar o caminho do ataque com pontos de estrangulamento

Para organizações maiores com vários caminhos de ataque que não podem ser investigados manualmente, recomendamos a utilização de dados de caminho de ataque e a utilização da experiência de Pontos de Estrangulamento como ferramenta de atribuição de prioridades. Esta abordagem permite-lhe:

- Identifique os recursos ligados com mais caminhos de ataque.

- Tome decisões informadas sobre quais os recursos a priorizar para investigação.

- Filtre por Microsoft Entra aplicação OAuth para ver que aplicações OAuth estão envolvidas na maioria dos caminhos de ataque.

- Decida a que aplicações OAuth devem aplicar menos permissões de privilégios.

Para começar:

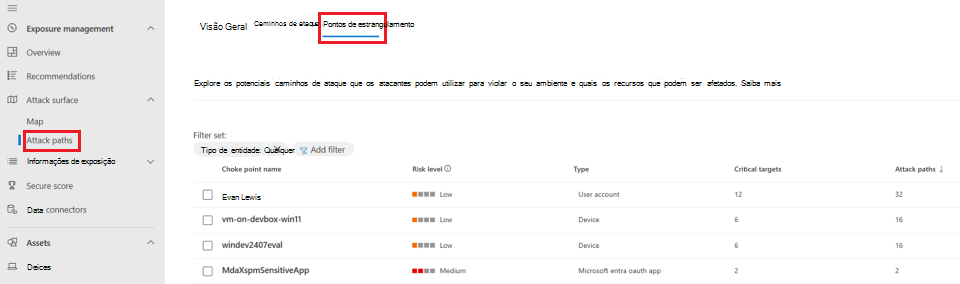

Aceda à página Caminhos > de Ataque Com Estrangulamento.

Selecione um nome de ponto de estrangulamento para ver mais detalhes sobre os caminhos de ataque superiores, como o nome, o ponto de entrada e o destino.

Clique em Ver raio de explosão para investigar melhor o ponto de estrangulamento no Mapa de Superfície de Ataque.

Se o ponto de estrangulamento for uma aplicação OAuth, continue a investigação na página Aplicações, conforme descrito nos passos 7 a 9 acima.

Analisar o mapa da superfície de ataque e investigar com consultas

No mapa Superfície de ataque, pode ver ligações de aplicações pertencentes ao utilizador, aplicações OAuth e principais de serviço. Estes dados de relação estão disponíveis em:

Tabela ExposureGraphEdges (mostra ligações)

Tabela ExposureGraphNodes (inclui propriedades de nós, como permissões)

Utilize a seguinte consulta investigação avançada para identificar todas as aplicações OAuth com permissões críticas:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Próximas etapas

Para saber mais, confira: