Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Defender para Aplicativos de Nuvem utilizadores que utilizam Microsoft Edge para Empresas ou políticas de Prevenção de Perda de Dados do Purview para Aplicações na Cloud no Edge e estão sujeitos a políticas de sessão estão protegidos diretamente a partir do browser. A proteção no browser reduz a necessidade de proxies, melhorando a segurança e a produtividade.

Os utilizadores protegidos experimentam uma experiência suave com as respetivas aplicações na cloud, sem problemas de latência ou compatibilidade de aplicações e com um nível mais elevado de proteção de segurança.

Observação

A proteção no browser com o Microsoft Edge só está disponível para Microsoft Defender para Aplicativos de Nuvem inquilinos comerciais.

Requisitos de proteção no browser

Para utilizar a proteção no browser, os utilizadores têm de estar no perfil de trabalho do browser.

Os perfis do Microsoft Edge permitem que os utilizadores dividam os dados de navegação em perfis separados, onde os dados que pertencem a cada perfil são mantidos separados dos outros perfis. Por exemplo, quando os utilizadores têm perfis diferentes para navegação pessoal e trabalho, os favoritos pessoais e o histórico não são sincronizados com o respetivo perfil de trabalho.

Quando os utilizadores têm perfis separados, o browser de trabalho (Microsoft Edge para Empresas) e o browser pessoal (Microsoft Edge) têm caches e localizações de armazenamento separadas e as informações permanecem separadas.

Para utilizar a proteção no browser, os utilizadores também têm de ter os seguintes requisitos ambientais em vigor:

| Requisito | Descrição |

|---|---|

| Sistemas operacionais | Windows 10 ou 11, macOS |

| Plataforma de identidade | Microsoft Entra ID |

| Microsoft Edge para Empresas versões | As duas últimas versões estáveis. Por exemplo, se o Microsoft Edge mais recente for o 126, a proteção no browser funciona para v126 e v125. Para obter mais informações, consulte Versões do Microsoft Edge. |

| Políticas de sessão suportadas |

Os utilizadores que são servidos por várias políticas, incluindo pelo menos uma política que não é suportada por Microsoft Edge para Empresas, as respetivas sessões são sempre servidas pelo proxy inverso. As políticas definidas no portal Microsoft Entra ID também são sempre servidas pelo proxy inverso. *Os ficheiros confidenciais identificados pela análise DLP incorporada não são suportados para a proteção do Microsoft Edge no browser |

| Políticas DLP do Purview suportadas | Veja: Atividades que pode monitorizar e tomar medidas no browser As políticas do Purview são sempre servidas pela proteção no browser. |

Todos os outros cenários são servidos automaticamente com a tecnologia de proxy inverso padrão, incluindo sessões de utilizador de browsers que não suportam proteção no browser ou para políticas não suportadas pela proteção no browser.

Por exemplo, estes cenários são servidos pelo proxy inverso:

- Utilizadores do Google Chrome.

- Utilizadores do Microsoft Edge no âmbito de uma política de sessão de transferência de ficheiros protegidos.

- Utilizadores do Microsoft Edge em dispositivos Android.

- Utilizadores em aplicações que utilizam o método de autenticação OKTA.

- Utilizadores do Microsoft Edge no modo InPrivate.

- Utilizadores do Microsoft Edge com versões mais antigas do browser.

- Utilizadores convidados B2B.

- A sessão está confinada a uma política de Acesso Condicional definida no portal Microsoft Entra ID.

Experiência do utilizador com proteção no browser

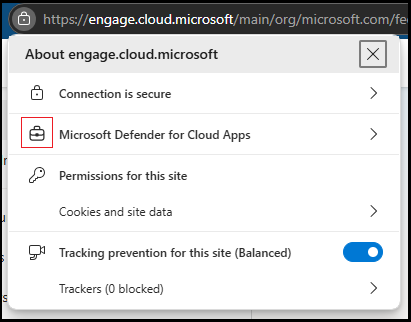

Para confirmar que a proteção no browser está ativa, os utilizadores têm de selecionar o ícone "bloquear" na barra de endereço do browser e procurar o símbolo "mala" no formulário apresentado. O símbolo indica que a sessão está protegida por Defender para Aplicativos de Nuvem. Por exemplo:

Além disso, o .mcas.ms sufixo não aparece na barra de endereço do browser com proteção no browser, tal como acontece com o controlo padrão da aplicação de Acesso Condicional e as ferramentas de programador são desativadas com a proteção no browser.

Imposição do perfil de trabalho para proteção no browser

Para aceder a um recurso de trabalho no contoso.com com proteção no browser, tem de iniciar sessão com o seu username@contoso.com perfil. Se tentar aceder ao recurso de trabalho fora do perfil de trabalho, ser-lhe-á pedido que mude para o perfil de trabalho ou crie um, caso não exista. Se o acesso a partir do perfil de trabalho do Microsoft Edge não for imposto, também pode optar por continuar com o seu perfil atual, caso em que é servido pela arquitetura de proxy inverso.

Se decidir criar um novo perfil de trabalho, verá uma mensagem com a opção Permitir que a minha organização faça a gestão do meu dispositivo . Nestes casos, não precisa de selecionar esta opção para criar o perfil de trabalho ou beneficiar da proteção no browser.

Para obter mais informações, consulte Microsoft Edge para Empresas e Como adicionar novos perfis ao Microsoft Edge.

Configurar definições de proteção no browser

A proteção no browser com Microsoft Edge para Empresas está ativada por predefinição, com a opção Não impor selecionada. Pode desativar e ativar a integração, alterar as definições para impor a utilização de Microsoft Edge para Empresas e configurar um pedido para que os utilizadores que não sejam do Microsoft Edge mudem para o Microsoft Edge para melhorar o desempenho e a segurança.

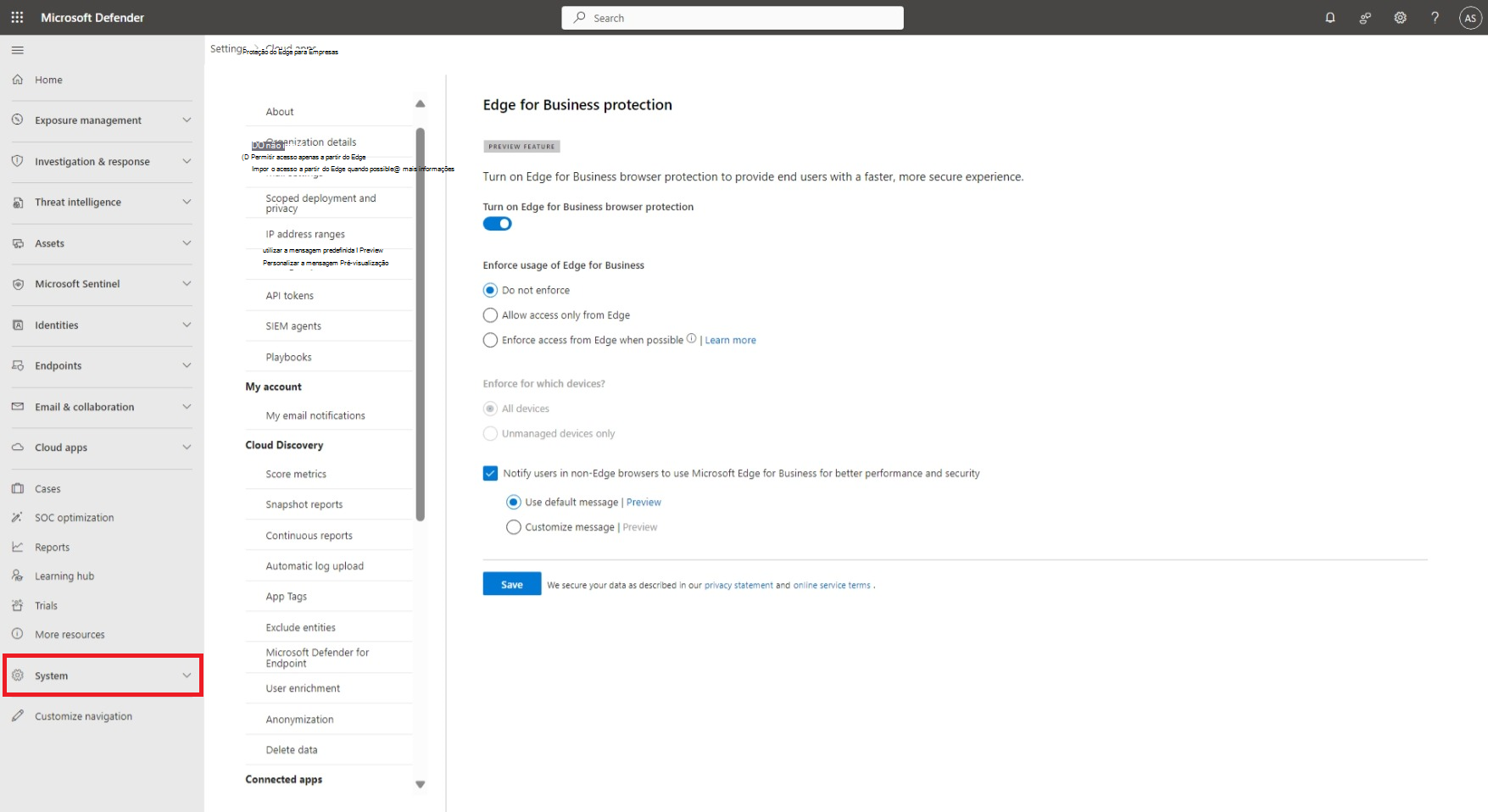

No portal do Microsoft Defender em , aceda à secção >Controlo de Aplicações de Acesso Condicional dasAplicaçõesde https://security.microsoft.comAcesso Condicional dasAplicações>> do Microsoft>Edge para Empresas. Em alternativa, para aceder diretamente à página de proteção do Edge para Empresas , utilize https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

Na página Proteção do Edge para Empresas , configure as seguintes definições conforme necessário:

Ativar a proteção do browser Edge para Empresas: o valor predefinido é Ativado, mas pode alternar a definição para Desativado.

Notifique os utilizadores em browsers não Edge para utilizarem Microsoft Edge para Empresas para um melhor desempenho e segurança: se selecionar a caixa de marcar, selecione um dos seguintes valores apresentados:

- Utilizar mensagem predefinida (predefinição)

- Personalizar mensagem: introduza o texto personalizado na caixa apresentada.

Utilize a ligação Pré-visualização para ver a notificação.

Quando tiver terminado na página Proteção do Edge para Empresas , selecione Guardar.

Trabalhar com a prevenção de perda de dados do Ponto Final do Microsoft Purview

As políticas DLP de ponto final são priorizadas e aplicadas se o mesmo contexto e ação estiverem configurados para a política de Ponto Final e uma política de sessão Defender para Aplicativos de Nuvem ou uma política DLP do Purview para aplicações na cloud.

Por exemplo, tem uma política DLP de Ponto Final que bloqueia um carregamento de ficheiros para o Salesforce e também tem uma política de sessão Defender para Aplicativos de Nuvem que monitoriza os carregamentos de ficheiros para o Salesforce. Neste cenário, a política DLP de Ponto Final é aplicada.

Para obter mais informações, veja Saiba mais sobre a prevenção de perda de dados do Ponto final.

Impor a proteção do browser Microsoft Edge ao aceder a aplicações empresariais

Os administradores que compreendem o poder da proteção do browser Microsoft Edge podem exigir que os utilizadores utilizem o Microsoft Edge ao aceder aos recursos empresariais. Uma das principais razões é a segurança, uma vez que a barreira para contornar os controlos de sessão com o Microsoft Edge é muito maior do que com a tecnologia de proxy inverso. Para políticas DLP do Purview, estas definições têm de estar ativadas e impor o acesso apenas a partir do Microsoft Edge para aplicações empresariais ao utilizar políticas que ajudam a impedir que os utilizadores partilhem informações confidenciais com as Aplicações na Cloud no Edge para Empresas.

No portal do Microsoft Defender em , aceda à secção >Controlo de Aplicações de Acesso Condicional dasAplicaçõesde https://security.microsoft.comAcesso Condicional dasAplicações>> do Microsoft>Edge para Empresas. Em alternativa, para aceder diretamente à página de proteção do Edge para Empresas , utilize https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

Na página Proteção do Edge para Empresas , desde que a opção Ativar a proteção do browser Edge para Empresas esteja ativada, a opção Impor a utilização do Edge para Empresas está disponível com os seguintes valores:

Não impor (predefinição)

Permitir acesso apenas a partir do Edge: o acesso à aplicação empresarial (no âmbito das políticas de sessão) só está disponível através do browser Microsoft Edge.

Impor o acesso a partir do Edge sempre que possível: os utilizadores devem utilizar o Microsoft Edge para aceder à aplicação se o contexto o permitir. Caso contrário, poderão utilizar um browser diferente para aceder à aplicação protegida.

Por exemplo, um utilizador está sujeito a uma política que não está alinhada com as capacidades de proteção no browser (por exemplo, Proteger ficheiro após a transferência) OU o sistema operativo é incompatível (por exemplo, Android).

Neste cenário, uma vez que o utilizador não tem controlo sobre o contexto, pode optar por utilizar um browser diferente.

Se as políticas aplicáveis o permitirem e o sistema operativo for compatível (Windows 10, 11, macOS), o utilizador tem de utilizar o Microsoft Edge.

Se selecionar Permitir acesso apenas a partir do Microsoft Edge ou Impor acesso a partir do Microsoft Edge sempre que possível, a definição Impor para que dispositivos? está disponível com os seguintes valores:

- Todos os dispositivos (predefinição)

- Apenas dispositivos não geridos

Quando tiver terminado na página Proteção do Edge para Empresas , selecione Guardar.

Conteúdo relacionado

Para obter mais informações, veja Microsoft Defender para Aplicativos de Nuvem controlo de aplicações de Acesso Condicional.