Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve os passos necessários para configurar o Google Workspace como um fornecedor de identidade (IdP) para Microsoft Entra ID.

Depois de configurados, os utilizadores podem iniciar sessão no Microsoft Entra ID com as respetivas credenciais do Google Workspace.

Pré-requisitos

Para configurar o Google Workspace como um IdP para Microsoft Entra ID, têm de ser cumpridos os seguintes pré-requisitos:

- Um inquilino Microsoft Entra, com um ou vários domínios DNS personalizados (ou seja, domínios que não estão no formato *.onmicrosoft.com)

- Se o domínio federado ainda não tiver sido adicionado ao Microsoft Entra ID, tem de ter acesso ao domínio DNS para criar um registo DNS. Isto é necessário para verificar a propriedade do espaço de nomes DNS

- Saiba como Adicionar o seu nome de domínio personalizado com o centro de administração do Microsoft Entra

- Acesso ao centro de administração do Microsoft Entra como, pelo menos, Administrador de Fornecedor de Identidade Externa

- Acesso ao Google Workspace com uma conta com privilégios de super administrador

Para testar a federação, têm de ser cumpridos os seguintes pré-requisitos:

- Um ambiente do Google Workspace, com utilizadores já criados

Importante

Os utilizadores necessitam de um endereço de e-mail definido no Google Workspace, que é utilizado para corresponder aos utilizadores no Microsoft Entra ID. Para obter mais informações sobre a correspondência de identidades, veja Correspondência de identidades no Microsoft Entra ID.

- Contas de Microsoft Entra individuais já criadas: cada utilizador do Google Workspace necessita de uma conta correspondente definida no Microsoft Entra ID. Estas contas são normalmente criadas através de soluções automatizadas, por exemplo:

- School Data Sync (SDS)

- Microsoft Entra Connect Sync para ambiente com o AD DS no local

- Scripts do PowerShell que chamam o Microsoft API do Graph

- Ferramentas de aprovisionamento oferecidas pelo IdP – Google Workspace oferece aprovisionamento automático

Configurar o Google Workspace como um IdP para Microsoft Entra ID

Inicie sessão na Google Workspace Administração Console com uma conta com privilégios de super admin

Selecionar Aplicações Web > e aplicações móveis

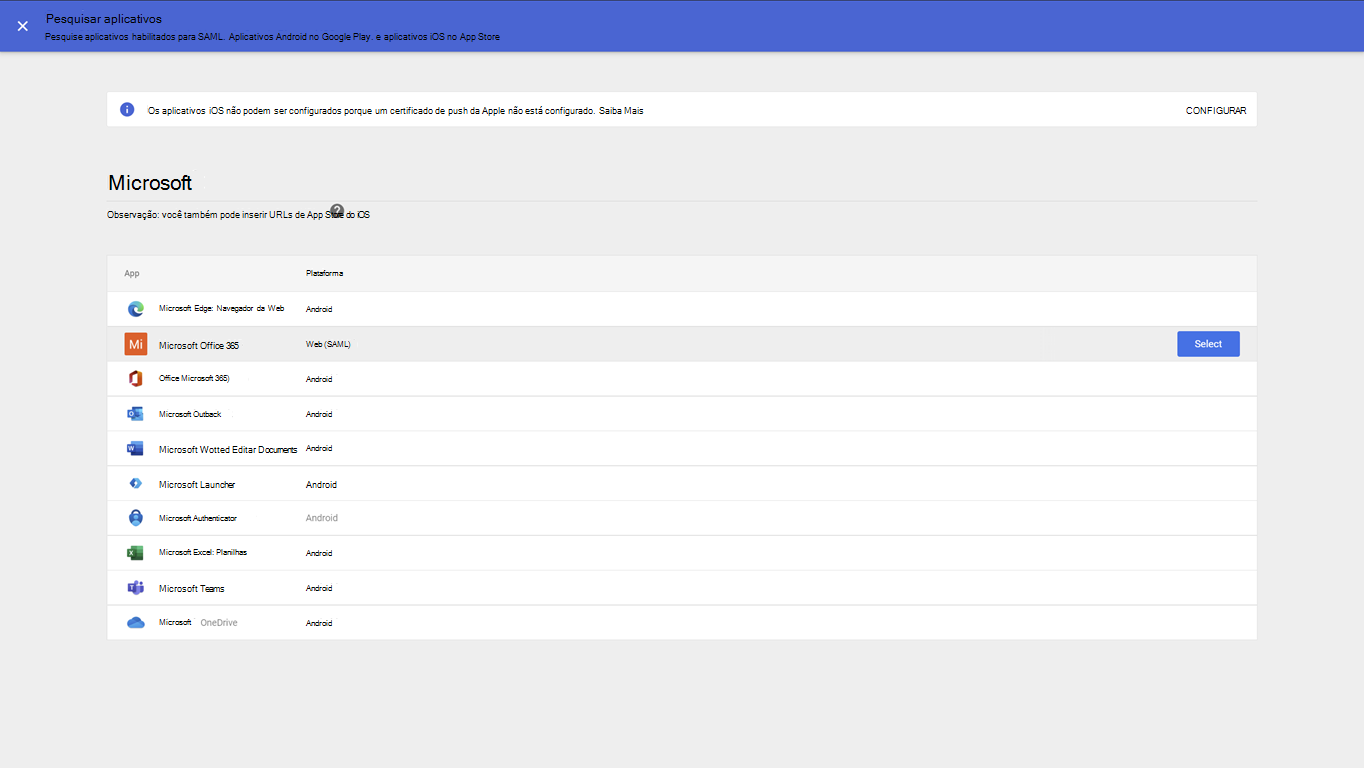

Selecione Adicionar aplicação > Procurar aplicações e procure microsoft

Na página de resultados da pesquisa, paire o cursor sobre a aplicação Microsoft Office 365 - Web (SAML) e selecione Selecionar

Na página de detalhes do Fornecedor de Identidade da Google, selecione Transferir Metadados e tome nota da localização onde os metadados - do IdPGoogleIDPMetadata.xml - o ficheiro é guardado, uma vez que é utilizado para configurar Microsoft Entra ID posteriormente

Na página de detalhes do Fornecedor de serviços :

- Selecione a opção Resposta assinada

- Verifique se o formato ID do Nome está definido como PERSISTENTE

- Consoante a forma como os utilizadores Microsoft Entra foram aprovisionados no Microsoft Entra ID, poderá ter de ajustar o mapeamento do ID do Nome

Se estiver a utilizar o aprovisionamento automático do Google, selecione Informações > Básicas E-mail primário - Selecione Continuar

Na página Mapeamento de atributos, mapeie os atributos do Google para os atributos Microsoft Entra

Atributos do Google Directory Microsoft Entra atributos Informações Básicas: Email Principal Atributos da aplicação: IDPEmail Importante

Tem de garantir que o seu Microsoft Entra e-mail da conta de utilizador corresponde ao da sua Área de Trabalho do Google.

Selecione Concluir

Agora que a aplicação está configurada, tem de a ativar para os utilizadores no Google Workspace:

- Inicie sessão na Google Workspace Administração Console com uma conta com privilégios de super admin

- Selecionar Aplicações Web > e aplicações móveis

- Selecionar Microsoft Office 365

- Selecione Acesso de utilizador

- Selecione ATIVADO para todas as pessoas > Guardar

Configurar Microsoft Entra ID como Fornecedor de Serviços (SP) para o Google Workspace

A configuração do Microsoft Entra ID consiste em alterar o método de autenticação para os domínios DNS personalizados. Esta configuração pode ser feita com o PowerShell.

Com o ficheiro XML de metadados IdP transferido do Google Workspace, modifique a variável $DomainName do seguinte script para corresponder ao seu ambiente e, em seguida, execute-o numa sessão do PowerShell. Quando lhe for pedido para se autenticar no Microsoft Entra ID, inicie sessão como, pelo menos, administrador de Fornecedor de Identidade Externa

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

$domainId = "<your domain name>"

$xml = [Xml](Get-Content GoogleIDPMetadata.xml)

$cert = -join $xml.EntityDescriptor.IDPSSODescriptor.KeyDescriptor.KeyInfo.X509Data.X509Certificate.Split()

$issuerUri = $xml.EntityDescriptor.entityID

$signinUri = $xml.EntityDescriptor.IDPSSODescriptor.SingleSignOnService | ? { $_.Binding.Contains('Redirect') } | % { $_.Location }

$signoutUri = "https://accounts.google.com/logout"

$displayName = "Google Workspace Identity"

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"

$domainAuthParams = @{

DomainId = $domainId

IssuerUri = $issuerUri

DisplayName = $displayName

ActiveSignInUri = $signinUri

PassiveSignInUri = $signinUri

SignOutUri = $signoutUri

SigningCertificate = $cert

PreferredAuthenticationProtocol = "saml"

federatedIdpMfaBehavior = "acceptIfMfaDoneByFederatedIdp"

}

New-MgDomainFederationConfiguration @domainAuthParams

Para verificar se a configuração está correta, pode utilizar o seguinte comando do PowerShell:

Get-MgDomainFederationConfiguration -DomainId $domainId |fl

ActiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

DisplayName : Google Workspace Identity

FederatedIdpMfaBehavior : acceptIfMfaDoneByFederatedIdp

Id : 3f600dce-ab37-4798-9341-ffd34b147f70

IsSignedAuthenticationRequestRequired :

IssuerUri : https://accounts.google.com/o/saml2?idpid=<GUID>

MetadataExchangeUri :

NextSigningCertificate :

PassiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

PreferredAuthenticationProtocol : saml

PromptLoginBehavior :

SignOutUri : https://accounts.google.com/logout

SigningCertificate : <BASE64 encoded certificate>

AdditionalProperties : {}

Verificar a autenticação federada entre o Google Workspace e o Microsoft Entra ID

Numa sessão privada do browser, navegue para https://portal.azure.com e inicie sessão com uma conta do Google Workspace:

Como nome de utilizador, utilize o e-mail conforme definido no Google Workspace

O utilizador é redirecionado para o Google Workspace para iniciar sessão

Após a autenticação do Google Workspace, o utilizador é redirecionado de volta para Microsoft Entra ID e com sessão iniciada