Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a:  Locatários da força de trabalho

Locatários da força de trabalho  Locatários externos (saiba mais)

Locatários externos (saiba mais)

Observação

Alguns recursos descritos neste artigo são versões prévias. Para obter mais informações sobre versões prévias, consulte Termos de Uso Complementares para Versões Prévias do Microsoft Azure.

Para aumentar a segurança, você pode limitar o que os usuários podem acessar ao usar uma conta externa para se conectarem por meio das redes ou dos dispositivos. As configurações de restrições de locatário , incluídas nas configurações de acesso entre locatários, permitem que você crie uma política para controlar o acesso a aplicativos externos.

Por exemplo, suponha que um usuário em sua organização criou uma conta separada em um locatário desconhecido ou uma organização externa deu ao usuário uma conta que permite que ele entre em sua organização. Você pode usar restrições de locatário para impedir que o usuário use alguns ou todos os aplicativos externos enquanto ele está conectado com a conta externa em sua rede ou dispositivos.

O diagrama a seguir mostra as etapas que uma organização de exemplo executa para impedir o acesso do usuário usando restrições de locatário v2.

| Passo | Descrição |

|---|---|

| 1 | A Contoso configura restrições de locatário em suas configurações de acesso entre locatários para bloquear todas as contas externas e aplicativos externos. A Contoso adiciona a sinalização de imposição com o cabeçalho v2 de restrições de locatários por meio de restrições de locatários v2 universais ou de um proxy corporativo. O Microsoft Entra ID aplica a política de Restrições do Locatário v2 quando o cabeçalho estiver presente na solicitação. |

| 2 | O usuário de um dispositivo gerenciado pela Contoso tenta entrar em um aplicativo externo usando uma conta de um locatário desconhecido. O cabeçalho HTTP de restrições de locatário v2, com a ID do locatário da Contoso e a ID da política para restrições de locatário, é adicionado à solicitação de autenticação. |

| 3 | Proteção do plano de autenticação: A ID do Microsoft Entra impõe a política v2 de restrições de locatário da Contoso e impede que contas externas acessem locatários externos durante a autenticação. |

| 4 | Proteção do plano de dados (versão prévia): A ID do Microsoft Entra bloqueia qualquer acesso anônimo ao Microsoft Forms, aos arquivos do SharePoint ou às reuniões do Microsoft Teams. A ID do Microsoft Entra também bloqueia o acesso do usuário ao recurso com um token infiltrado. |

As restrições de locatário v2 fornecem opções para ambos os tipos de proteção:

A proteção do plano de autenticação refere-se ao uso de uma política v2 de restrições para inquilinos para bloquear logins que utilizam identidades externas. Por exemplo, você pode impedir o vazamento de dados em emails externos causado por um funcionário interno mal-intencionado, impedindo que o invasor entre no respectivo locatário mal-intencionado. A proteção do plano de autenticação nas restrições de locatários v2 está com status disponibilidade geral.

A proteção do plano de dados refere-se à prevenção de ataques que ignoram a autenticação. Por exemplo, um invasor pode tentar permitir o acesso aos aplicativos de um locatário mal-intencionado ingressando anonimamente em uma reunião do Teams ou acessando anonimamente arquivos do SharePoint. Ou, então, o invasor pode copiar um token de acesso de um dispositivo em um locatário mal-intencionado e importá-lo para seu dispositivo organizacional. A proteção do plano de dados em restrições de locatários v2 força o usuário a autenticar-se quando tenta acessar um recurso. A proteção do plano de dados bloqueará o acesso se a autenticação falhar.

As restrições de locatários v1 oferecem proteção ao plano de autenticação por meio de uma lista de permitidos para locatários configurada no proxy corporativo. As restrições de locatários v2 oferecem opções para a autenticação granular e a proteção do plano de dados de rede, com ou sem um proxy corporativo. Se você estiver usando um proxy corporativo para injeção de cabeçalho, as opções incluem proteção apenas no plano de autenticação.

Visão geral das restrições de locatário v2

Nas configurações de acesso entre locatários da sua organização, você pode definir uma política de restrições de locatário v2. Depois de criar a política, há três maneiras de aplicar a política em sua organização:

- Restrições universais de locatário. Esta opção fornece proteção ao plano de autenticação sem um proxy corporativo. As restrições de locatário universal usam o Acesso Seguro Global para marcar todo o tráfego, independentemente do sistema operacional, navegador ou formato do dispositivo. Essa opção permite suporte para conectividade de rede remota e cliente.

- Plano de autenticação. Você pode implantar um proxy corporativo na organização e configurá-lo para definir a sinalização das restrições de locatários v2 em todo o tráfego para o Microsoft Entra ID e para as contas Microsoft.

- Windows. Quanto aos seus dispositivos Windows de propriedade corporativa, você pode impor a proteção do plano de autenticação e do plano de dados aplicando restrições de locatário diretamente nos dispositivos. As restrições de locatários são aplicadas no acesso aos recursos para fornecer a cobertura do caminho de dados e proteção contra a infiltração de token. Um proxy corporativo não é necessário para a imposição de políticas. Os dispositivos podem ser gerenciados pelo Microsoft Entra ID ou podem ser ingressados no domínio e gerenciados por meio da Política de Grupo.

Observação

Este artigo descreve como configurar restrições de locatário v2 usando o Centro de administração do Microsoft Entra. Você também pode usar a API do Microsoft Graph para configurações de acesso entre locatários para criar essas mesmas políticas de restrições de locatário.

Cenários com suporte

Você pode definir o escopo das restrições de locatário v2 para usuários, grupos, organizações ou aplicativos externos específicos. Os aplicativos criados sobre a pilha de rede do Windows estão protegidos. Há suporte para os seguintes cenários:

- Todos os aplicativos do Office (todas as versões/canais de lançamento)

- Aplicativos .NET da Plataforma Universal do Windows (UWP)

- Proteção de plano de autenticação para todos os aplicativos que se autenticam com a ID do Microsoft Entra, incluindo todos os aplicativos da Microsoft e todos os aplicativos parceiros que usam a ID do Microsoft Entra para autenticação

- Proteção de plano de dados para SharePoint Online, Exchange Online e Microsoft Graph

- Proteção de acesso anônimo para Forms, SharePoint Online, OneDrive e Teams (com controles de federação configurados)

- Autenticação e proteção do plano de dados para as contas de cliente ou de locatário da Microsoft.

- Quando você usa as restrições de locatário universais no Acesso Seguro Global, todos os navegadores e plataformas

- Quando você usa a Política de Grupo do Windows, o Microsoft Edge e todos os sites no Microsoft Edge

- Cenários com autenticação baseada em dispositivo (incluindo aplicativos personalizados integrados ao Microsoft Graph)

Cenários sem suporte

- Bloqueio anônimo para contas do OneDrive do consumidor. Você pode contornar essa limitação em um nível de proxy bloqueando

https://onedrive.live.com/. - Quando um usuário acessa um aplicativo parceiro, como o Slack, usando um link anônimo ou uma conta que não seja do Microsoft Entra.

- Quando um usuário copia um token emitido pelo Microsoft Entra ID de um computador doméstico para um computador de trabalho e o usa para acessar um aplicativo de terceiros como o Slack.

- Restrições de locatários por usuário para contas Microsoft.

Comparar as restrições de locatário v1 e v2

A tabela a seguir compara os recursos de cada versão.

| Característica | Restrições de locatário v1 | Restrições de locatário v2 |

|---|---|---|

| Imposição de política | O proxy corporativo impõe a política de restrições de locatários no plano de controle do Microsoft Entra ID. | Opções: – As restrições de locatários universais no Acesso Seguro Global fornecem suporte ao plano de autenticação em todas as plataformas. – Na injeção de cabeçalho de proxy corporativo, o proxy corporativo define as restrições de locatários com a sinalização de controle v2 em todo o tráfego. – O gerenciamento de dispositivos Windows fornece a proteção de plano de autenticação e de plano de dados. Os dispositivos estão configurados para apontar o tráfego da Microsoft para a política de restrições de locatários. A política é imposta na nuvem. |

| Limitação de imposição de política | Você pode gerenciar proxies corporativos adicionando locatários à lista de permissões de tráfego do Microsoft Entra. O limite de caracteres do valor do cabeçalho limita Restrict-Access-To-Tenants: <allowed-tenant-list> o número de locatários que você pode adicionar. |

O recurso é gerenciado por uma política de nuvem na política de acesso entre os locatários. Uma política padrão é criada no nível do locatário e uma política de parceiro é criada para cada locatário externo. |

| Solicitações de locatário mal-intencionado | O Microsoft Entra ID bloqueia solicitações de autenticação de locatário mal-intencionado para fornecer proteção do plano de autenticação. | O Microsoft Entra ID bloqueia solicitações de autenticação de locatário mal-intencionado para fornecer proteção do plano de autenticação. |

| Granularidade | Esse recurso é limitado a locatários e a todas as contas da Microsoft. | O recurso inclui a granularidade de locatário, usuário, grupo e aplicativo. (Não há suporte para granularidade no nível do usuário com contas da Microsoft.) |

| Acesso anônimo | O acesso anônimo às reuniões do Teams e ao compartilhamento de arquivos é permitido. | O acesso anônimo às reuniões do Teams está bloqueado. O acesso a recursos compartilhados anonimamente (qualquer pessoa com o link) está bloqueado. O acesso anônimo aos Formulários está bloqueado. |

| Contas da Microsoft | Esse recurso usa um Restrict-MSA cabeçalho para bloquear o acesso a contas de consumidor. |

Esse recurso permite o controle da autenticação de contas da Microsoft nos planos de identidade e dados. Por exemplo, se você impor restrições de locatário por padrão, poderá criar uma política que permita que os usuários acessem os seguintes aplicativos específicos com suas contas da Microsoft: Microsoft Learn (ID do 18fbca16-2224-45f6-85b0-f7bf2b39b3f3aplicativo) ou Microsoft Enterprise Skills Initiative (ID do aplicativo 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Gerenciamento de proxy | Você pode gerenciar proxies corporativos adicionando locatários à lista de permissões de tráfego do Microsoft Entra. | Para fornecer proteção do plano de autenticação em um proxy corporativo, configure o proxy para aplicar a sinalização de restrições de locatários v2 em todo o tráfego. |

| Suporte à plataforma | Esse recurso tem suporte em todas as plataformas. Ele fornece apenas a proteção de plano de autenticação. | As restrições de locatários universais no Acesso Seguro Global são compatíveis com todos os sistemas operacionais, navegadores ou fator forma de dispositivo. A proteção do plano de autenticação em um proxy corporativo dá suporte a aplicativos macOS, chrome e .NET. O gerenciamento de dispositivo Windows dá suporte aos sistemas operacionais Windows e ao Microsoft Edge. |

| Suporte ao portal | Não há nenhuma interface do usuário no Centro de administração do Microsoft Entra para configurar a política. | Uma interface do usuário está disponível no Centro de administração do Microsoft Entra para configurar a política de nuvem. |

| Aplicativos sem suporte | Não aplicável. | Bloqueie o uso de aplicativos sem suporte com endpoints da Microsoft usando o App Control for Business no Windows (anteriormente Windows Defender Application Control [WDAC]) ou o Firewall do Windows (por exemplo, para Chrome ou Firefox). Consulte como bloquear aplicativos Chrome, Firefox e .NET, como o PowerShell mais adiante neste artigo. |

Migrar políticas de restrições de locatário v1 para v2 no proxy

A migração de políticas de restrições de locatário da v1 para a v2 é uma operação única. Após a migração, nenhuma alteração do lado do cliente é necessária. Você pode fazer alterações subsequentes na política do lado do servidor por meio do Centro de administração do Microsoft Entra.

Ao habilitar restrições de inquilino v2 em um proxy, você pode impor restrições de inquilino v2 somente na camada de autenticação. Para habilitar as restrições de locatário v2 tanto nos planos de autenticação quanto nos de dados, você deve ativar a sinalização de cliente para restrições de locatário v2 usando um Objeto de Política de Grupo (GPO) do Windows.

Etapa 1: Configurar uma lista permitida de locatários de parceiros

As restrições de locatário v1 permitem que você crie uma lista de autorização de IDs de locatário e/ou endpoints de login da Microsoft para garantir que os usuários acessem locatários externos autorizados pela sua organização. As restrições de locatários v1 obtiveram a lista de permitidos por meio da adição do cabeçalho Restrict-Access-To-Tenants: <allowed-tenant-list> no proxy. Por exemplo: Restrict-Access-To-Tenants: "contoso.com, fabrikam.com, northwindtraders.com". Saiba mais sobre restrições de locatário v1.

Com as restrições de locatários v2 definidas, a configuração é movida para a política de nuvem do lado do servidor. Não é necessário manter o cabeçalho de restrições do locatários v1. Portanto, remova esse cabeçalho do proxy corporativo. Para cada locatário no cabeçalho allowed-tenant-list, crie uma política de locatário de parceiro. Siga estas diretrizes:

- Mantenha a política padrão de restrições de locatários v2 que bloqueia todo o acesso de locatário externo direto de identidades estrangeiras (por exemplo,

user@<externaltenant>.com). - Crie uma política de locatário parceiro para cada locatário listado na lista de permitidos para as restrições de locatários v1 seguindo as etapas em Etapa 2: configurar as restrições de locatários v2 para parceiros específicos mais adiante neste artigo.

- Permitir que apenas usuários específicos acessem aplicativos específicos. Esse design aumenta sua postura de segurança limitando o acesso somente aos usuários necessários.

Etapa 2: bloquear a conta de cliente ou os locatários de contas da Microsoft

Para evitar que os usuários entrem nos aplicativos de cliente, as restrições de locatários v1 precisam que o sec-Restrict-Tenant-Access-Policy cabeçalho seja adicionado ao tráfego, acessando-se login.live.com, como sec-Restrict-Tenant-Access-Policy: restrict-msa.

Com as restrições de locatários v2 definidas, a configuração é movida para a política de nuvem do lado do servidor. Não há necessidade do cabeçalho de restrições de locatários v1. No proxy corporativo, remova o cabeçalho de restrições de locatários v1 sec-Restrict-Tenant-Access-Policy: restrict-msa.

Crie uma política de locatário parceiro para o locatário da conta Microsoft seguindo a Etapa 2: configurar as restrições de locatários v2 para parceiros específicos mais adiante no artigo. Como não há atribuição no nível do usuário disponível para locatários de contas Microsoft, a política se aplica a todos os usuários dessas contas. Contudo, a granularidade no nível do aplicativo está disponível. Você deve limitar os aplicativos que contas da Microsoft ou contas de consumidor podem acessar somente aos aplicativos necessários.

Observação

Bloquear o locatário da conta Microsoft não bloqueia o tráfego do dispositivo direto de fontes diferentes dos usuários, incluindo:

- Tráfego para Autopilot, Windows Update e coleta de dados organizacionais.

- A autenticação B2B (entre empresas) de contas de cliente ou autenticação de passagem, nas quais os aplicativos do Azure e aplicativos do Office.com usam o Microsoft Entra ID para conectar usuários clientes em um contexto de cliente.

Etapa 3: habilitar as restrições de locatários v2 no proxy corporativo

Você pode configurar o proxy corporativo para habilitar a marcação do lado do cliente do cabeçalho de restrições de locatários v2 usando a seguinte configuração de proxy corporativo: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>.

Naquele contexto, substitua <DirectoryID> pela ID de locatário do Microsoft Entra. Substitua <policyGUID> pela ID do objeto da política de acesso entre os locatários.

Comparação entre as restrições de locatário e as configurações de entrada e saída

Embora as restrições de locatário sejam configuradas junto com as configurações de acesso entre locatários, elas operam separadamente das configurações de acesso de entrada e saída. As configurações de acesso entre locatários oferecem controle quando os usuários se conectam com uma conta da sua organização. Por outro lado, as restrições de locatário oferecem controle quando os usuários usam uma conta externa. Suas configurações de entrada e saída para colaboração B2B e conexões diretas B2B não afetam (e não são afetadas por) suas configurações de restrições de locatário.

Pense nas configurações de acesso dessa maneira:

- As configurações de entrada controlam o acesso de contas externas aos seus aplicativos internos.

- As configurações de saída controlam o acesso da conta interna aos aplicativos externos.

- As restrições de locatário controlam o acesso da conta externa aos aplicativos externos .

Restrições de locatário versus colaboração B2B

Quando os usuários precisam de acesso a organizações e aplicativos externos, recomendamos que você habilite as restrições de locatário para bloquear contas externas e usar a colaboração B2B. A colaboração B2B permite:

- Usar o Acesso Condicional e impor a autenticação multifator para usuários de colaboração B2B.

- Gerenciar acesso de entrada e saída.

- Encerrar sessões e credenciais quando o status do emprego de um usuário de colaboração B2B mudar ou suas credenciais forem violadas.

- Utilize registros de login para visualizar detalhes sobre usuários de colaboração B2B.

Pré-requisitos

Para configurar as restrições de locatário, você precisa:

- Microsoft Entra ID P1 ou P2.

- Uma conta com uma função mínima de Administrador de Segurança para configurar uma política de restrições de locatários v2.

- Para a configuração de GPO do Windows, dispositivos com Windows 10 ou Windows 11 executando as atualizações mais recentes.

Configurar uma política de nuvem do lado do servidor para as restrições de locatários v2

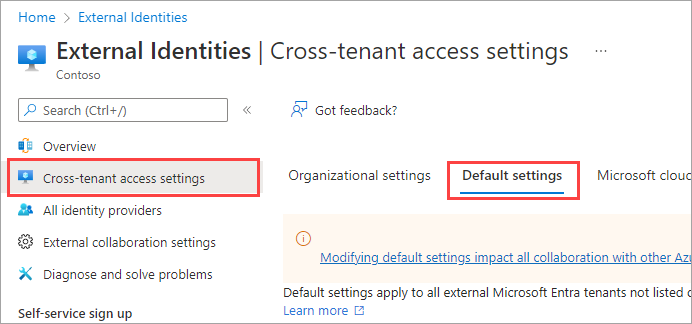

Etapa 1: Configurar restrições de locatário padrão

As configurações para restrições de locatário v2 estão localizadas no Centro de administração do Microsoft Entra, em configurações de acesso entre locatários. Primeiro, configure as restrições de locatário padrão que você deseja aplicar a todos os usuários, grupos, aplicativos e organizações. Se você precisar de configurações específicas do parceiro, poderá adicionar a organização de um parceiro e personalizar as configurações que diferem de seus padrões.

Para configurar as restrições de locatários padrão:

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

Navegue até Entra ID>Identidades Externas>Configurações de acesso entre locatários.

Selecione a guia Configurações padrão .

Role até a seção Restrições de locatário.

Selecione o link Editar restrições de locatário padrão .

Se uma política padrão ainda não existir no locatário, um link Criar política será exibido ao lado da ID da Política. Selecione esse link.

O painel Restrições de Locatário exibe tanto o valor do ID do Locatário quanto o valor do ID da Política para restrições do locatário. Use os ícones de cópia para copiar esses dois valores. Você os usará mais tarde quando configurar clientes do Windows para habilitar restrições de locatário.

Selecione a guia Usuários e grupos externos . No status do Access, escolha uma das seguintes opções:

- Permitir acesso: permite que todos os usuários conectados com contas externas acessem aplicativos externos (especificados na guia Aplicativos externos ).

- Bloquear o acesso: impede que todos os usuários conectados com contas externas acessem aplicativos externos (especificados na guia Aplicativos externos ).

Observação

As configurações padrão não podem ter escopo para contas ou grupos individuais, portanto, Aplica-se a é sempre Todos< os usuários e grupos do >seu locatário. Lembre-se de que, se você bloquear o acesso a todos os usuários e grupos, também precisará bloquear o acesso a todos os aplicativos externos (na guia Aplicativos externos ).

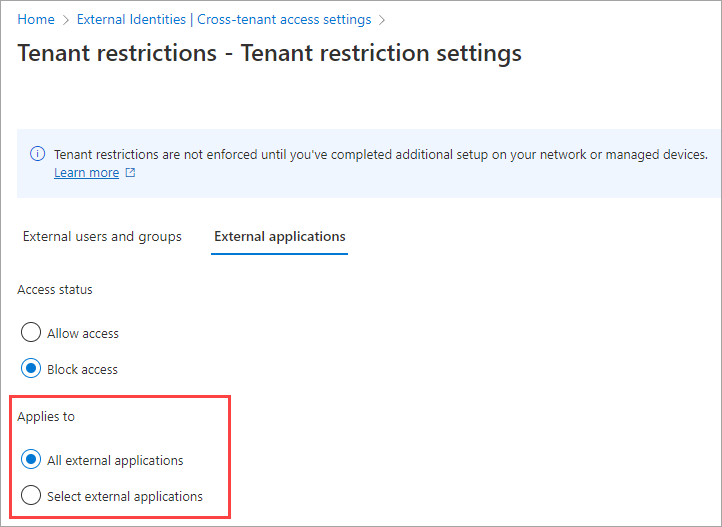

Selecione a guia Aplicativos externos . No status do Access, escolha uma das seguintes opções:

- Permitir acesso: permite que todos os usuários conectados com contas externas acessem os aplicativos especificados na seção Aplica-se a .

- Bloquear o acesso: impede que todos os usuários conectados com contas externas acessem os aplicativos especificados na seção Aplica-se à seção.

Em Aplica-se a, selecione uma das seguintes opções:

Todos os aplicativos externos: aplica a ação que você escolheu no status do Access a todos os aplicativos externos. Se você bloquear o acesso a todos os aplicativos externos, também precisará bloquear o acesso para todos os usuários e grupos (na guia Usuários e grupos externos ).

Selecione aplicativos externos: permite que você escolha os aplicativos externos aos quais deseja que a ação no status do Access se aplique.

Para selecionar aplicativos, escolha Adicionar aplicativos da Microsoft ou Adicionar outros aplicativos. Em seguida, pesquise pelo nome do aplicativo ou pela ID do aplicativo (a ID do aplicativo cliente ou a ID do aplicativo de recurso) e selecione o aplicativo. (Consulte uma lista de IDs para aplicativos microsoft comumente usados.) Se você quiser adicionar mais aplicativos, use o botão Adicionar . Quando terminar, selecione Enviar.

Selecione Salvar.

Etapa 2: Configurar as restrições de locatário v2 para parceiros específicos

Suponha que você use restrições de locatário para bloquear o acesso por padrão, mas deseja permitir que os usuários acessem determinados aplicativos usando suas próprias contas externas. Por exemplo, você deseja que os usuários possam acessar o Microsoft Learn com suas próprias contas da Microsoft. As instruções nesta seção descrevem como adicionar configurações específicas da organização que têm precedência sobre as configurações padrão.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança ou um Administrador de Acesso Condicional.

Navegue até Entra ID>Identidades Externas>Configurações de acesso entre locatários.

Selecione as configurações organizacionais.

Observação

Se a organização que você deseja adicionar já tiver sido adicionada à lista, você poderá ignorar adicioná-la e ir diretamente para modificar as configurações.

Selecione Adicionar organização.

No painel Adicionar organização , insira o nome de domínio completo (ou ID do locatário) da organização.

Por exemplo, pesquise a seguinte ID de locatário para uma conta da Microsoft:

9188040d-6c67-4c5b-b112-36a304b66dad

Selecione a organização nos resultados da pesquisa e selecione Adicionar.

Modifique as configurações. Localize a organização na lista de configurações organizacionais e role horizontalmente para ver a coluna restrições de locatário. Neste momento, todas as configurações de restrição de locatário dessa organização são herdadas das configurações padrão. Para alterar as configurações dessa organização, selecione o link Herdado do padrão .

O painel Restrições do Locatário da organização é exibido. Copie os valores de ID do Locatário e ID da Política. Você os usará mais tarde quando configurar clientes do Windows para habilitar restrições de locatário.

Selecione Personalizar configurações e depois selecione a guia Usuários externos e grupos. No Status de acesso, escolha uma opção:

- Permitir acesso: permite que usuários e grupos especificados em Aplica-se a quem está conectado com contas externas acessem aplicativos externos (especificados na guia Aplicativos externos ).

- Bloquear o acesso: bloqueia usuários e grupos especificados em Aplica-se a quem está conectado com contas externas de acessar aplicativos externos (especificado na guia Aplicativos externos ).

Para o exemplo de contas da Microsoft neste artigo, selecionamos Permitir acesso.

Em Aplica-se a, selecione Todos os <usuários e grupos da organização>.

Observação

A granularidade do usuário não é compatível com contas da Microsoft, portanto, a funcionalidade Selecionar <usuários e grupos da organização> não está disponível. Para outras organizações, você pode escolher Selecionar <usuários e grupos da organização> e executar estas etapas:

- Selecione Adicionar usuários e grupos externos.

- No painel Selecionar , insira o nome de usuário ou o nome de grupo na caixa de pesquisa.

- Escolha o usuário ou o grupo nos resultados da pesquisa.

- Se você quiser adicionar mais, selecione Adicionar e repita estas etapas.

- Quando terminar de selecionar os usuários e grupos que deseja adicionar, selecione Enviar.

Selecione a guia Aplicativos externos . No status do Access, escolha se deseja permitir ou bloquear o acesso a aplicativos externos:

- Permitir acesso: permite que os usuários acessem os aplicativos externos especificados em Aplica-se a quando os usuários estão usando contas externas.

- Bloquear o acesso: impede que os usuários acessem os aplicativos externos especificados em Aplica-se a quando os usuários estão usando contas externas.

Para o exemplo de contas da Microsoft neste artigo, selecionamos Permitir acesso.

Em Aplica-se a, selecione uma das seguintes opções:

- Todos os aplicativos externos: aplica a ação que você escolheu no status do Access a todos os aplicativos externos.

- Selecione aplicativos externos: aplica a ação que você escolheu no status do Access a todos os aplicativos externos.

Para o exemplo de contas da Microsoft neste artigo, escolhemos Selecionar aplicativos externos.

Observação

Se você bloquear o acesso a todos os aplicativos externos, também precisará bloquear o acesso para todos os usuários e grupos (na guia Usuários e grupos externos ).

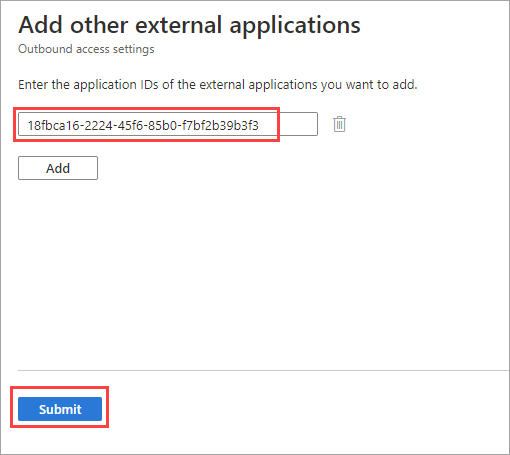

Se você escolheu Selecionar aplicativos externos, execute as seguintes etapas:

- Selecione Adicionar aplicativos da Microsoft ou Adicionar outros aplicativos. Para o exemplo do Microsoft Learn neste artigo, escolhemos Adicionar outros aplicativos.

- Na caixa de pesquisa, insira o nome do aplicativo ou a ID do aplicativo (a ID do aplicativo cliente ou a ID do aplicativo de recurso). (Consulte uma lista de IDs para aplicativos microsoft comumente usados.) Para o exemplo do Microsoft Learn neste artigo, inserimos a ID

18fbca16-2224-45f6-85b0-f7bf2b39b3f3do aplicativo. - Selecione o aplicativo nos resultados da pesquisa e selecione Adicionar.

- Repita as etapas anteriores para cada aplicativo que você deseja adicionar.

- Ao concluir a seleção de aplicativos, selecione Enviar.

Os aplicativos selecionados estão listados na guia Aplicativos externos . Selecione Salvar.

Observação

Bloquear o locatário da conta Microsoft não bloqueia:

- Tráfego de dispositivo que não vem dos usuários. Os exemplos incluem tráfego para o Autopilot, o Windows Update e a coleta de dados organizacionais.

- Autenticação B2B de contas de consumidor.

- A autenticação de passagem, usada por muitos aplicativos do Azure, bem como o Office.com, em que os aplicativos usam o Microsoft Entra ID para conectar usuários clientes em um contexto de cliente.

Configurar as restrições de locatários v2 no lado do cliente

Há três opções para impor as restrições de locatário v2 para os clientes:

- Usar as restrições de locatário v2 universais como parte do Acesso Seguro Global do Microsoft Entra

- Configurar as restrições de locatários v2 no proxy corporativo

- Habilitar restrições de locatário em dispositivos gerenciados pelo Windows (versão prévia)

Opção 1: Usar as restrições universais de tenant v2 como parte do Microsoft Entra Global Secure Access

As restrições de locatários v2 universais como parte do Acesso Seguro Global do Microsoft Entra fornecem proteção de plano de autenticação para todos os dispositivos e plataformas.

Opção 2: configurar as restrições de locatário v2 no proxy corporativo

Para garantir que as entradas sejam restritas em todos os dispositivos e aplicativos em sua rede corporativa, configure seu proxy corporativo para impor restrições de locatário v2. Embora a configuração de restrições de locatário em seu proxy corporativo não forneça proteção do plano de dados, ela oferece proteção do plano de autenticação.

Importante

Se você tiver configurado anteriormente as restrições de locatário, precisará parar de enviar restrict-msa para login.live.com. Caso contrário, as novas configurações entrarão em conflito com as instruções existentes para o serviço de entrada da conta da Microsoft.

Configure o cabeçalho das restrições de locatário v2 da seguinte maneira:

Nome do cabeçalho Valor do cabeçalho Valor de amostra sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>aaaabbbb-0000-cccc-1111-dddd2222eeee:1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5-

TenantIDé a ID de locatário do Microsoft Entra. Localize esse valor fazendo login no Centro de administração do Microsoft Entra e navegando até Entra ID>Visão Geral>Propriedades. -

policyGUIDé o objeto da ID da política de acesso entre os locatários. Localize esse valor chamando/crosstenantaccesspolicy/defaulte usando o campo retornadoid.

-

No proxy corporativo, envie o cabeçalho de restrições de locatários v2 para os domínios de login da Microsoft a seguir.

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Esse cabeçalho impõe a política das restrições de locatário v2 em todas as entradas na rede. O cabeçalho não bloqueia o acesso anônimo a reuniões do Teams, a arquivos do SharePoint ou a outros recursos que não exigem autenticação.

Importante

As restrições de locatários v1 e v2 no proxy exigem a descriptografia das solicitações para as URLs de entrada, como login.microsoftonline.com. A Microsoft fornece suporte à descriptografia do tráfego para esses domínios de login com a finalidade de inserir os cabeçalhos de restrições de locatários. Essa decodificação é uma exceção válida para as políticas de Usar dispositivos ou soluções de rede de terceiros com o Microsoft 365.

Restrições de locatário v2 sem suporte para interrupção e inspeção

Em plataformas não Windows, você pode interromper e inspecionar o tráfego para adicionar os parâmetros das restrições de locatário v2 ao cabeçalho por meio de proxy. Contudo, algumas plataformas não fornecem suporte a interrupções e inspeções. Portanto, as restrições de locatários v2 não funcionam. Para essas plataformas, os seguintes recursos do Microsoft Entra ID podem oferecer proteção:

- Acesso Condicional: permitir o uso apenas de dispositivos gerenciados ou compatíveis

- Acesso Condicional: Gerenciar o acesso para usuários convidados ou externos

- Colaboração B2B: restringir as regras de saída pelo acesso entre locatários para os mesmos locatários listados no parâmetro "Restrict-Access-To-Tenants"

- Colaboração B2B: restringir convites a usuários B2B para os mesmos domínios listados no parâmetro Restrict-Access-To-Tenants

- Gerenciamento de aplicativos: restringir como os usuários consentem com aplicativos

- Intune: aplicar uma política de aplicativo por meio do Intune para restringir o uso de aplicativos gerenciados apenas ao UPN da conta que registrou o dispositivo (em Permitir somente contas da organização configuradas em aplicativos)

Embora essas alternativas ofereçam proteção, determinados cenários só podem ser cobertos por meio de restrições para locatários. Exemplos incluem o uso de um navegador para acessar os serviços do Microsoft 365 por meio da Web em vez do aplicativo dedicado.

Opção 3: Habilitar restrições de locatário em dispositivos gerenciados pelo Windows (versão prévia)

Depois de criar uma política de restrições de locatário v2, você pode impor a política em cada dispositivo Windows 10 ou Windows 11 adicionando sua ID de locatário e a ID da política à configuração de restrições de locatário do dispositivo.

Quando você habilita restrições de locatário em um dispositivo Windows, os proxies corporativos não são necessários para a imposição de políticas. Os dispositivos não precisam ser gerenciados pelo Microsoft Entra ID para aplicar as restrições de locatários v2. Também há suporte para os dispositivos ingressados no domínio que são gerenciados pela Política de Grupo.

Observação

As restrições de locatário v2 no Windows são uma solução parcial que ajuda a proteger a autenticação e os planos de dados para alguns cenários. Ele funciona em dispositivos Windows gerenciados. Ela não protege a pilha .NET, o Chrome ou o Firefox.

Usar a Política de Grupo para implantar restrições de locatário

Você pode usar a Política de Grupo para implantar a configuração de restrições de locatário em dispositivos Windows. Consulte estes recursos:

- Modelos administrativos para Atualização de novembro de 2021 do Windows 10 (21H2)

- Planilha de referência de configurações de política de grupo para Atualização de novembro de 2021 do Windows 10 (21H2)

Testar a política em um dispositivo

Para testar a política das restrições de locatário v2 em um dispositivo, siga estas etapas.

Observação

O dispositivo deve estar executando o Windows 10 ou o Windows 11 com as atualizações mais recentes.

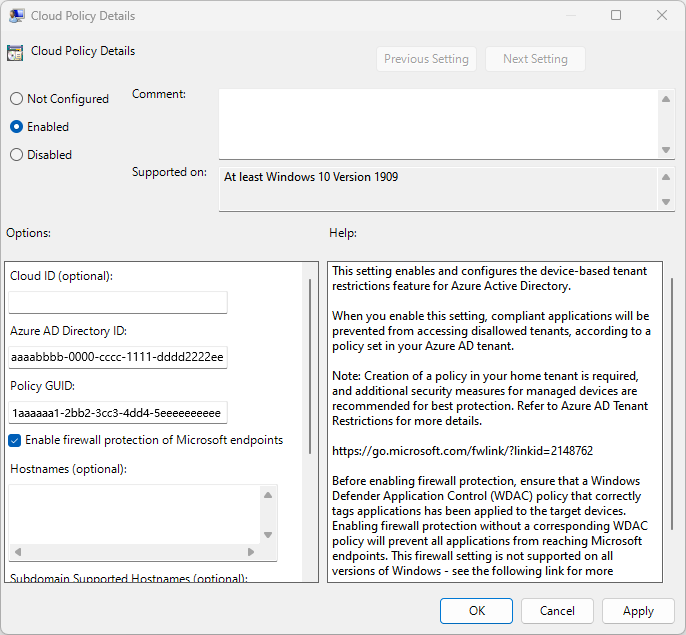

No computador Windows, selecione a tecla de logotipo do Windows, insira gpedit e, em seguida, selecione Editar política de grupo (painel de controle).

Vá para Configuração do Computador>Modelos Administrativos>Componentes do Windows>Restrições de Locatário.

Clique com o botão direito do mouse em Detalhes da Política de Nuvem no painel direito e selecione Editar.

Recupere os valores da ID do Locatário e da ID da Política que você registrou anteriormente (na etapa 7 na Etapa 1: Configurar restrições de locatário padrão) e insira-os nos campos a seguir. Deixe todos os outros campos em branco.

ID do Diretório do Microsoft Entra: insira o valor da ID do Locatário que você registrou anteriormente ao entrar no Centro de administração do Microsoft Entra e navegar até Entra ID>Visão Geral>Propriedades.

GUID da política: a ID da política de acesso entre os locatários. É o valor do ID de política que você registrou anteriormente.

Selecione OK.

Exibir eventos das restrições de locatário v2

Exibir eventos relacionados a restrições de locatário no Visualizador de Eventos:

- No Visualizador de Eventos, abra os Logs de Aplicativos e Serviços.

- Vá para Microsoft>Windows>TenantRestrictions>Operational e procure por eventos.

Bloquear aplicativos Chrome, Firefox e .NET, como o PowerShell

Para bloquear aplicativos, você precisa configurar o Controle de Aplicativos para Empresas no Windows (antigo Controle de Aplicativos do Windows Defender [WDAC]) e habilitar uma configuração do Firewall do Windows.

Configurar o Controle de Aplicativos para Empresas para controlar o acesso aos recursos da Microsoft

O Controle de Aplicativos para Empresas é um mecanismo de política integrado ao Windows que permite controlar quais aplicativos podem ser executados nos dispositivos do usuário. Para utilizar as restrições de locatários v2, você precisa usar o Controle de Aplicativos para Empresas a fim de bloquear aplicativos que não diferenciam dados corporativos de dados pessoais (aplicativos que não oferecem proteção de restrições de locatários v2) de acessar os recursos da Microsoft. Esse requisito permite que você continue usando os navegadores e aplicativos de sua escolha, sabendo que os dados protegidos pelo Microsoft Entra só podem ser acessados por meios seguros.

Os aplicativos que não diferenciam dados corporativos de dados pessoais não usam a pilha de rede do Windows. Portanto, eles não se beneficiam das restrições de locatários v2 adicionadas ao Windows. Eles não conseguem enviar a sinalização para o login.live.com do Microsoft Entra, nem para os recursos da Microsoft que indicam que a proteção de restrições de locatários v2 é necessária. Dessa forma, você não pode contar com aplicativos que não diferenciam dados corporativos de dados pessoais para fornecer a proteção do plano de dados.

Você pode usar o App Control for Business de duas maneiras para ajudar a proteger contra os aplicativos não autorizados:

- Impedir totalmente o uso de aplicativos que não diferenciam dados corporativos de dados pessoais (ou seja, bloquear totalmente a execução do PowerShell ou do Chrome). Você pode usar uma política padrão do Controle de Aplicativos para Empresas que controla quais aplicativos podem ser executados.

- Permitir o uso de aplicativos que não diferenciam dados corporativos de dados pessoais, mas bloquear o acesso deles aos recursos da Microsoft. Para esse método, você usa uma política especial de Controle de Aplicativo para Empresas chamada de política de marcação de ID do aplicativo (

AppIdTaggingPolicy).

Para ambas as opções, primeiro você deve criar uma política de Controle de Aplicativos para Empresas. Em seguida, você pode, opcionalmente, converter em uma política de ID de aplicativo. Por fim, aplique-o aos seus dispositivos depois de testá-lo em um computador de teste.

Para obter mais informações, consulte Criar políticas de marcação de AppId de controle de aplicativo.

Observação

As etapas a seguir exigem um dispositivo Windows atualizado para fins de acesso aos cmdlets mais recentes do PowerShell necessários para criar a política.

Etapa 1: Usar o Assistente de Política de Controle de Aplicativo para criar uma política

Selecione Criar uma política e escolha seu formato de política. O padrão é Política múltipla, política base.

Escolha seu modelo base (recomendado: Windows padrão ou Permitir Microsoft). Para obter etapas detalhadas, consulte políticas base de modelo.

Quando você converte a política em uma política de marcação de ID de aplicativo, o assistente considera que as regras de política estão definidas. Você pode defini-los aqui, mas não é necessário. Essas regras de política incluem o Menu Opções de Inicialização Avançada, Desabilitar a Imposição de Script, Impor Aplicativos de Repositório, Modo de Auditoria e Integridade de Código do Modo de Usuário.

Escolha o local de salvamento de sua política XML e crie sua política.

Etapa 2: Converter a política em uma política de marcação de ID do aplicativo

Depois de criar a política no assistente ou criar sua própria política usando o PowerShell, converta a saída .xml em uma política de marcação de ID do aplicativo. A política de marcação marca os aplicativos para os quais você deseja permitir o acesso aos recursos da Microsoft. A saída do GUID é sua nova ID da política.

Set-CIPolicyIdInfo -ResetPolicyID .\policy.xml -AppIdTaggingPolicy -AppIdTaggingKey "M365ResourceAccessEnforced" -AppIdTaggingValue "True"

Etapa 3: Compilar e implantar a política para teste

Depois de editar a política e convertê-la em uma política de marcação de ID do aplicativo, compile-a com a ID da política que corresponde ao nome do arquivo:

ConvertFrom-CIPolicy .\policy.xml ".\{PolicyID}.cip"

Em seguida, implante a política em seu CiPolicies\Active diretório:

copy ".\{Policy ID}.cip" c:\windows\system32\codeintegrity\CiPolicies\Active\

Atualize as políticas em seu sistema chamando RefreshPolicy.exe.

Habilitar a configuração do Firewall do Windows

Você pode usar o recurso do Firewall do Windows para impedir que aplicativos desprotegidos acessem recursos da Microsoft por meio do Chrome, Firefox e aplicativos .NET, como o PowerShell. Esses aplicativos seriam bloqueados ou permitidos de acordo com a política de restrições de locatários v2.

Por exemplo, se você adicionar o PowerShell à política do CIP (Programa de Identificação do Cliente) para restrições de locatário v2, e tiver graph.microsoft.com na lista de endpoints da política de restrições de locatário v2, o PowerShell poderá acessá-lo com o firewall habilitado.

No computador Windows, selecione a tecla de logotipo do Windows, insira gpedit e, em seguida, selecione Editar política de grupo (painel de controle).

Vá para Configuração do Computador>Modelos Administrativos>Componentes do Windows>Restrições de Locatário.

Clique com o botão direito do mouse em Detalhes da Política de Nuvem no painel direito e selecione Editar.

Selecione Habilitar proteção de firewall de endpoints da Microsoft e depois selecione OK.

Atualize a Política de Grupo em seu dispositivo executando

gpudate:gupdate /forceReinicie o dispositivo.

Testar se as restrições de inquilino v2 bloqueiam o acesso

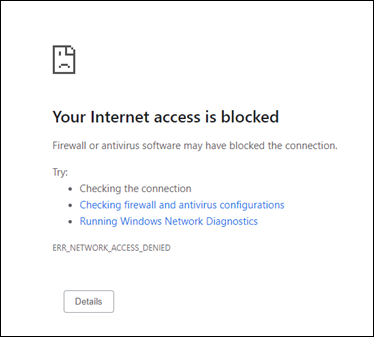

Depois de habilitar o firewall e a configuração do Controle de Aplicativo para Empresas, tente entrar usando um navegador Chrome e acesse office.com. Deve ocorrer falha na entrada com a mensagem a seguir.

Restrições de locatários e suporte ao plano de dados (versão prévia)

Os recursos a seguir impõem as restrições de locatários v2. Esses materiais abordam cenários de infiltração de token, onde um agente malicioso acessa o recurso diretamente com um token comprometido ou de forma anônima.

- Equipes

- SharePoint Online, como um aplicativo do OneDrive

- Exchange Online, como um aplicativo do Outlook

- Office.com e aplicativos do Office

Restrições de locatário e Microsoft Forms (versão prévia)

Quando as restrições de locatário v2 são impostas, ela bloqueia automaticamente todo o acesso de identidade anônimo ou não autenticado a formulários hospedados externamente do Microsoft Forms.

Restrições de locatário e Microsoft Teams (versão prévia)

O Teams, por padrão, tem federação aberta. Ele não impede que ninguém participe de uma reunião que um locatário externo hospeda. Para obter maior controle sobre o acesso às reuniões do Teams, você pode usar controles de federação no Teams para permitir ou bloquear locatários específicos. Você também pode usar esses controles de federação junto com as restrições de locatário v2 para bloquear o acesso anônimo às reuniões do Teams.

Para impor restrições de locatário para o Teams, você precisa configurar as restrições de locatário v2 nas configurações de acesso entre locatários do Microsoft Entra. Você também precisa configurar controles de federação no portal de administração do Teams e reiniciar o Teams. As restrições de locatário v2 implementadas no proxy corporativo não bloqueiam o acesso anônimo a reuniões do Teams, arquivos do SharePoint e outros recursos que não exigem autenticação.

Se você estiver pensando em usar a restrições de locatários para o Teams, considere os seguintes pontos sobre identidades:

- Atualmente, o Teams permite que os usuários participem de qualquer reunião hospedada externamente usando sua identidade fornecida pela empresa ou fornecida em casa. Você pode usar as configurações de acesso entre os locatários de saída para controlar quais usuários com uma identidade fornecida pela empresa ou fornecida em casa podem participar de reuniões do Teams hospedadas externamente.

- As restrições de locatário impedem que os usuários usem uma identidade emitida externamente para ingressar em reuniões do Teams.

Observação

O aplicativo Microsoft Teams tem uma dependência em aplicativos do SharePoint Online e do Exchange Online. Recomendamos definir a política de restrições de locatário v2 no aplicativo do Office 365 em vez de definir a política nos serviços do Microsoft Teams, no SharePoint Online ou no Exchange Online separadamente. Se você permitir ou bloquear um dos aplicativos (SharePoint Online, Exchange Online e assim por diante) que fazem parte do Office 365, isso também afetará aplicativos como o Microsoft Teams. Da mesma forma, se o aplicativo Microsoft Teams for permitido ou bloqueado, o SharePoint Online e o Exchange Online no aplicativo Teams serão afetados.

Ingresso em uma reunião puramente anônima

As restrições de locatário v2 bloqueiam automaticamente todo o acesso a identidades não autenticadas e emitidas de forma externa para reuniões do Teams hospedadas externamente.

Por exemplo, suponha que a Contoso use os controles de federação do Teams para bloquear o locatário da Fabrikam. Se alguém com um dispositivo Contoso usar uma conta da Fabrikam para ingressar em uma reunião do Teams da Contoso, ele poderá entrar na reunião como um usuário anônimo. Se a Contoso também habilitar restrições de locatário v2, o Teams bloqueará o acesso anônimo e o usuário não poderá ingressar na reunião.

Participar de reunião por meio de uma identidade emitida externamente

Você pode configurar a política das restrições de locatário v2 para permitir que usuários ou grupos específicos com identidades emitidas externamente ingressem em reuniões específicas do Teams hospedadas externamente. Com essa configuração, os usuários podem entrar no Teams com suas identidades emitidas externamente e ingressar nas reuniões do Teams hospedadas externamente do locatário especificado.

| Identidade de autenticação | Sessão autenticada | Result |

|---|---|---|

| Usuário membro do locatário Exemplo: um usuário usa sua identidade inicial como um usuário membro (como user@<mytenant>.com). |

Autenticado | As restrições de locatário v2 permitem o acesso à reunião do Teams. As restrições de locatários v2 não são aplicadas aos usuários membros do locatário. Aplica-se a política de entrada/saída para acesso entre locatários. |

| anônimo Exemplo: um usuário tenta usar uma sessão não autenticada em uma janela do navegador InPrivate para acessar uma reunião do Teams. |

Não autenticado | As restrições de locatário v2 bloqueiam o acesso à reunião do Teams. |

| Identidade emitida externamente Exemplo: um usuário usa qualquer identidade diferente de sua identidade inicial (como user@<externaltenant>.com). |

Autenticada como uma identidade emitida externamente | A política v2 de restrições de locatário permite ou bloqueia o acesso às reuniões do Teams. O usuário poderá ingressar na reunião se a política permitir. Caso contrário, o acesso será bloqueado. |

Restrições de locatários v2 e SharePoint Online (versão prévia)

O SharePoint Online dá suporte a restrições de locatário v2 no plano de autenticação e no plano de dados.

Sessões autenticadas

Quando as restrições de locatário v2 são habilitadas em um locatário, o acesso não autorizado é bloqueado durante a autenticação. Se um usuário acessar diretamente um recurso do SharePoint Online sem uma sessão autenticada, ele será solicitado a entrar. Se a política v2 de restrições de locatário permitir acesso, o usuário poderá acessar o recurso. Caso contrário, o acesso será bloqueado.

Acesso anônimo (versão prévia)

Se um usuário tentar acessar um arquivo anônimo usando seu locatário doméstico ou identidade corporativa, o usuário poderá acessar o arquivo. No entanto, se o usuário tentar acessar o arquivo anônimo usando qualquer identidade emitida externamente, o acesso será bloqueado.

Por exemplo, suponha que um usuário esteja usando um dispositivo gerenciado configurado com restrições de locatário v2 para o Locatário A. Se o usuário selecionar um link de acesso anônimo gerado para um recurso locatário A, ele poderá acessar o recurso anonimamente. No entanto, se o usuário selecionar um link de acesso anônimo gerado para o SharePoint Online no Locatário B, ele será solicitado a entrar. O acesso anônimo aos recursos por meio de uma identidade emitida externamente é sempre bloqueado.

Restrições de locatários v2 e OneDrive (versão prévia)

Sessões autenticadas

Quando as restrições de locatário v2 são habilitadas em um locatário, o acesso não autorizado é bloqueado durante a autenticação. Se um usuário acessar diretamente um recurso do OneDrive sem uma sessão autenticada, será solicitado que ele entre. Se a política v2 de restrições de locatário permitir acesso, o usuário poderá acessar o recurso. Caso contrário, o acesso será bloqueado.

Acesso anônimo (versão prévia)

Como o SharePoint Online, o OneDrive for Business dá suporte a restrições de locatário v2 no plano de autenticação e no plano de dados. Também há suporte para bloquear o acesso anônimo ao OneDrive. Por exemplo, a aplicação da política v2 de restrições de inquilino funciona no endpoint do OneDrive (microsoft-my.sharepoint.com).

Não está no escopo

O OneDrive para contas de consumidores (por meio do onedrive.live.com) não dá suporte às restrições de locatário v2. Algumas URLs (como onedrive.live.com) não são convergentes e usam a pilha herdada. Quando um usuário acessa o locatário do consumidor do OneDrive por meio dessas URLs, a política não é imposta. Como solução alternativa, você pode bloquear https://onedrive.live.com/ no nível do proxy.

Restrições de locatários v2 e entidades de serviço

As restrições de locatários v2 bloqueiam o acesso de uma entidade de serviço. Você pode habilitar a sinalização do cliente usando:

Um firewall ou proxy corporativo. Entrar usando a entidade de serviço:

$client_id = "00001111-aaaa-2222-bbbb-3333cccc4444" $clientSecret = Get-Credential -Username $client_id Connect-MgGraph -TenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee" -ClientSecretCredential $clientSecretO login falha com:

Connect-MgGraph : ClientSecretCredential authentication failed: AADSTS5000211: A tenant restrictions policy added to this request by a device or network administrator does not allow access to 'tenant'.Um GPO do Windows. Você precisa verificar Habilitar a proteção de firewall dos pontos de extremidade da Microsoft e habilitar o Controle de Aplicativos para Negócios. Veja anteriormente neste artigo como bloquear aplicativos Chrome, Firefox e .NET, como o PowerShell.

Restrições de locatários com o plug-in SSO do Microsoft Enterprise para dispositivos Apple

O plug-in do Microsoft Enterprise SSO para dispositivos Apple fornece SSO (logon único) para contas do Microsoft Entra no macOS, iOS e iPadOS em todos os aplicativos que dão suporte ao recurso SSO Enterprise da Apple. Para usar o plug-in do Microsoft Enterprise SSO para dispositivos Apple, você precisa excluir determinadas URLs de proxies de rede, interceptação e outros sistemas empresariais.

Se sua organização usar as versões do so da Apple lançadas após 2022, não será necessário excluir as URLs de entrada da Microsoft da inspeção do TLS. Se você estiver usando o recurso de restrições de inquilinos, poderá realizar a inspeção TLS nas URLs de login da Microsoft e adicionar os cabeçalhos necessários à solicitação. Para obter mais informações, consulte o plug-in do Microsoft Enterprise SSO para dispositivos Apple.

Você pode validar a configuração de rede em um dispositivo macOS para garantir que a configuração de SSO não esteja interrompida devido à inspeção do TLS.

Logs de entrada

Os logs de entrada do Microsoft Entra permitem que você visualize detalhes sobre as entradas com uma política das restrições de locatário v2 em vigor. Quando um usuário B2B entra em um locatário de recursos para colaborar, um log de entrada é gerado tanto no locatário inicial quanto no locatário do recurso. Esses registros incluem informações como o aplicativo que está sendo usado, endereços de email, nome do locatário e ID do locatário, tanto para o locatário inicial quanto para o locatário de recursos. O exemplo a seguir mostra uma entrada bem-sucedida.

Se a entrada falhar, os detalhes da atividade fornecerão informações sobre o motivo da falha.

Logs de auditoria

Os logs de auditoria fornecem registros de atividades do sistema e do usuário, incluindo atividades iniciadas pelos usuários convidados. Você pode exibir logs de auditoria para o locatário em Monitoramento ou exibir logs de auditoria para um usuário específico acessando o perfil do usuário.

Para obter mais detalhes sobre o evento, selecione o evento no log.

Você também pode exportar esses logs do Microsoft Entra ID e usar a ferramenta de relatório de sua preferência para obter relatórios personalizados.

Gráfico da Microsoft

Use o Microsoft Graph para obter informações de política.

Solicitação HTTP

Obtenha a política padrão:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultRedefinir para o padrão do sistema:

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultObter configurações de parceiro:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersObtenha uma configuração de parceiro específica:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadAtualize um parceiro específico:

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Corpo da solicitação

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Limitações conhecidas

Há suporte para restrições de locatários v2 em todas as nuvens. No entanto, as restrições de tenant v2 não são impostas em solicitações entre diferentes nuvens.

As restrições de locatários v2 não funcionam com o recurso SSO da Plataforma macOS com sinalização de cliente por meio de proxy corporativo. Os clientes que usam as restrições de locatários v2 e o recurso SSO da Plataforma devem usar restrições de locatários v2 universais com a sinalização de cliente de Acesso Seguro Global. Essa é uma limitação da Apple na qual o SSO da Plataforma não é compatível com as restrições de locatários quando uma solução de rede intermediária injeta cabeçalhos. Um exemplo dessa solução é um proxy que usa uma cadeia de confiança de certificado fora dos certificados raiz do sistema da Apple.