Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

A aplicação de políticas de Acesso Condicional aos aplicativos do Acesso Privado do Microsoft Entra é uma maneira poderosa de impor políticas de segurança para os recursos internos e privados. Você pode aplicar políticas de Acesso Condicional aos aplicativos de Acesso Rápido e Acesso Privado do Acesso Global Seguro.

Este artigo descreve como aplicar políticas de Acesso Condicional aos aplicativos de Acesso Rápido e Acesso Privado.

Pré-requisitos

- Os administradores que interagem com recursos de Acesso Global Seguro devem ter uma ou mais das seguintes atribuições de função, dependendo das tarefas que estiverem executando.

- A função Administrador do Acesso Global Seguro permite gerenciar os recursos de Acesso Global Seguro.

- O Administrador do Acesso Condicional para criar e interagir com as políticas de Acesso Condicional.

- É necessário ter configurado o Acesso Rápido ou o Acesso Privado.

- O produto requer licenciamento. Para obter detalhes, consulte a seção de licenciamento de O que é Acesso Global Seguro. Se necessário, você pode adquirir licenças ou obter licenças de avaliação.

Limitações conhecidas

Para obter informações detalhadas sobre problemas e limitações conhecidos, consulte limitações conhecidas para acesso seguro global.

Acesso Condicional e Acesso Seguro Global

É possível criar uma política de Acesso Condicional para seus aplicativos de Acesso Rápido ou Acesso Privado do Acesso Seguro Global. Iniciar o processo do Acesso Seguro Global adiciona automaticamente o aplicativo selecionado como o Recurso de destino para a política. Tudo o que você precisa fazer é definir as configurações de política.

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

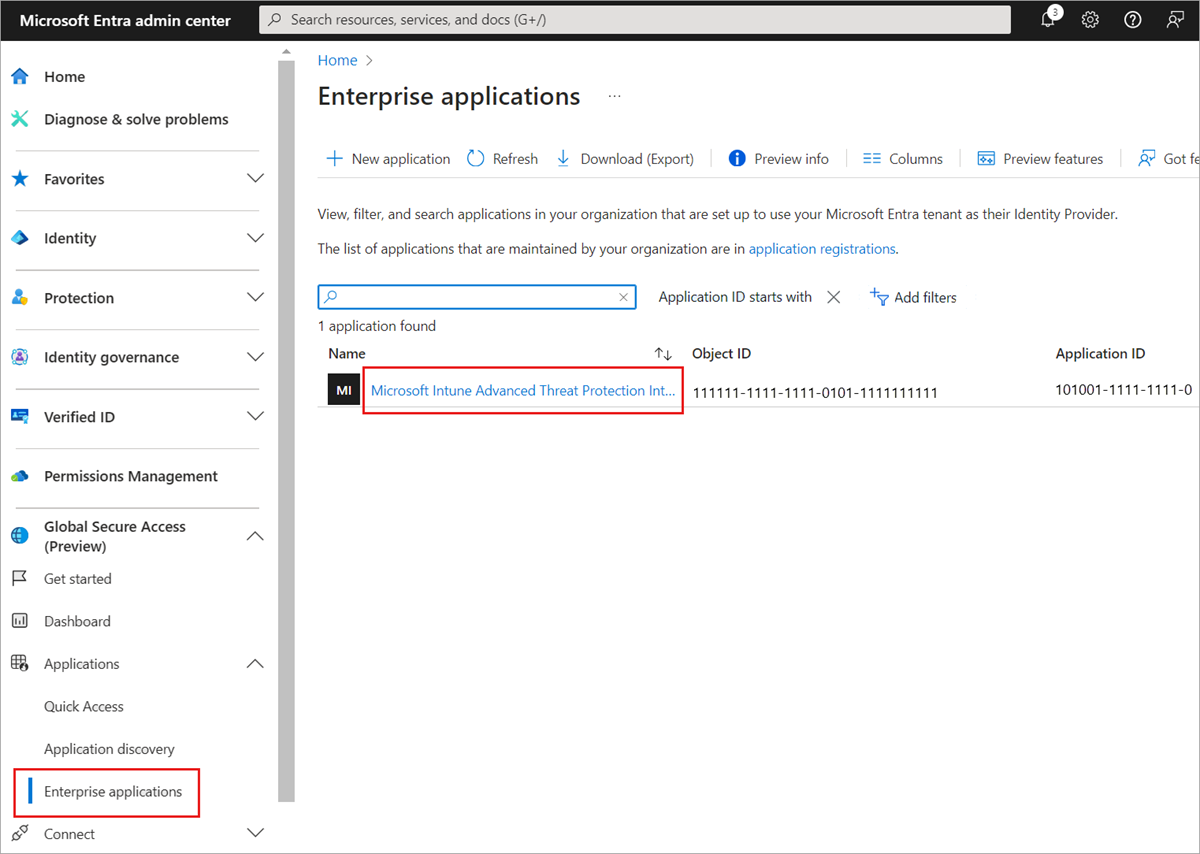

Navegue até Acesso Global Seguro>Aplicativos>Aplicativos empresariais.

Selecione um aplicativo na lista.

Selecione Acesso Condicional no menu lateral. Todas as políticas de Acesso Condicional existentes aparecem em uma lista.

Selecione Nova política. O aplicativo selecionado aparece nos detalhes dos Recursos de destino.

Configure as condições, controles de acesso e atribua usuários e grupos conforme necessário.

É possível também aplicar políticas de Acesso Condicional a um grupo de aplicativos com base em atributos personalizados. Para saber mais, vá para Filtro para aplicativos na política de Acesso Condicional.

Exemplo de Atribuições e Controles de acesso

Ajuste os detalhes da política a seguir para criar uma política de Acesso Condicional que exige autenticação multifator, conformidade de dispositivo ou um dispositivo associado ao Microsoft Entra híbrido para seu aplicativo Quick Access. As atribuições de usuário garantem que o acesso ou contas de emergência da sua organização sejam excluídos da política.

- Em Atribuições, selecione Usuários:

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha o acesso de emergência ou as contas de interrupção da sua organização.

- Em Controles de acesso>Conceder:

- Selecione Exigir autenticação multifator, Exigir que o dispositivo seja marcado como em conformidade e Exigir um dispositivo ingressado de forma híbrida no Microsoft Entra

- Confirme suas configurações e defina Habilitar política como Apenas para relatório.

Depois que os administradores confirmarem as configurações da política usando o modo somente relatório, um administrador poderá mover a alternância Habilitar política de Somente relatório para Ativado.

Exclusões de usuário

As políticas de Acesso Condicional são ferramentas avançadas, recomendamos excluir as seguintes contas das suas políticas:

- Contas de acesso de emergência ou break-glass para evitar bloqueio devido a configuração incorreta de política. No cenário improvável de todos os administradores serem bloqueados, sua conta administrativa de acesso de emergência poderá ser usada para fazer logon e seguir as etapas para recuperar o acesso.

- Mais informações podem ser encontradas no artigo Gerenciar contas de acesso de emergência no Microsoft Entra ID.

- Contas de serviço e entidades de serviço, como a conta de sincronização do Microsoft Entra Connect. As contas de serviço são contas não interativas que não estão ligadas a nenhum usuário específico. Normalmente, elas são usadas por serviços de back-end que permitem acesso programático a aplicativos, mas também são usadas para entrar em sistemas para fins administrativos. As chamadas feitas pelas entidades de serviço não serão bloqueadas pelas políticas de acesso condicional com um escopo que inclua os usuários. Use o Acesso condicional para identidades de carga de trabalho para definir políticas que segmentam os principais de serviço.

- Se a sua organização tiver essas contas em uso em scripts ou código, considere substituí-las por identidades gerenciadas.