Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Para gerenciar a segurança do usuário no Microsoft Entra Domain Services, você pode definir políticas de senha refinadas que controlam as configurações de bloqueio de conta ou o tamanho e a complexidade mínimos da senha. Uma política de senha refinada padrão é criada e aplicada a todos os usuários em um domínio gerenciado dos Serviços de Domínio. Para fornecer controle granular e atender às necessidades específicas de negócios ou conformidade, políticas adicionais podem ser criadas e aplicadas a usuários ou grupos específicos.

Este artigo mostra como criar e configurar uma política de senha refinada nos Serviços de Domínio usando o Centro Administrativo do Active Directory.

Observação

As políticas de senha só estão disponíveis para domínios gerenciados criados usando o modelo de implantação do Resource Manager.

Antes de começar

Para concluir este artigo, você precisa dos seguintes recursos e privilégios:

- Uma assinatura ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um tenant do Microsoft Entra associado à sua assinatura, sincronizado com um diretório local ou um diretório somente na nuvem.

- Se necessário, crie um tenant do Microsoft Entra ou associe uma assinatura do Azure à sua conta.

- Um domínio gerenciado do Microsoft Entra Domain Services, habilitado e configurado no seu tenant do Microsoft Entra.

- Se necessário, conclua o tutorial Criar e configurar um domínio gerenciado do Microsoft Entra Domain Services.

- O domínio gerenciado deve ter sido criado usando o modelo de implantação do Resource Manager.

- Uma VM de gerenciamento do Windows Server ingressada no domínio gerenciado.

- Se necessário, conclua o tutorial para criar uma VM de gerenciamento.

- Uma conta de usuário que seja membro do grupo Administradores do Controlador de Domínio do Microsoft Entra no seu locatário do Microsoft Entra.

Configurações de política de senha padrão

As FGPPs (políticas de senha refinadas) permitem aplicar restrições específicas para políticas de bloqueio de senha e conta a usuários diferentes em um domínio. Por exemplo, para proteger contas com privilégios, você pode aplicar configurações de bloqueio de conta mais rigorosas do que contas regulares sem privilégios. Você pode criar vários FGPPs em um domínio gerenciado e especificar a ordem de prioridade para aplicá-los aos usuários.

Para obter mais informações sobre políticas de senha e usar o Centro de Administração do Active Directory, consulte os seguintes artigos:

- Saiba mais sobre políticas de senha refinadas

- Configurar políticas de senha refinadas usando o Centro de Administração do AD

As políticas são distribuídas por meio da associação de grupo em um domínio gerenciado e todas as alterações feitas são aplicadas na próxima entrada do usuário. A alteração da política não desbloqueia uma conta de usuário já bloqueada.

As políticas de senha se comportam um pouco diferente, dependendo de como a conta de usuário à qual são aplicadas foi criada. Há duas maneiras pelas quais uma conta de usuário pode ser criada nos Serviços de Domínio:

- A conta de usuário pode ser sincronizada a partir do Microsoft Entra ID. Isso inclui contas de usuário somente na nuvem criadas diretamente no Azure e contas de usuário híbrido sincronizadas de um ambiente do AD DS local usando o Microsoft Entra Connect.

- A maioria das contas de usuário nos Serviços de Domínio é criada por meio do processo de sincronização da ID do Microsoft Entra.

- A conta de usuário pode ser criada manualmente em um domínio gerenciado – ela não existe no Microsoft Entra ID.

Todos os usuários, independentemente de como eles são criados, têm as seguintes políticas de bloqueio de conta aplicadas pela política de senha padrão nos Serviços de Domínio:

- Duração do bloqueio da conta: 30

- Número de tentativas de logon com falha permitidas: 5

- Redefinir a contagem de tentativas de logon com falha após: 2 minutos

- Idade máxima da senha (tempo de vida): 90 dias

Com essas configurações padrão, as contas de usuário serão bloqueadas por 30 minutos se cinco senhas inválidas forem usadas dentro de 2 minutos. As contas são desbloqueadas automaticamente após 30 minutos.

Os bloqueios de conta só ocorrem dentro do domínio gerenciado. As contas de usuário só são bloqueadas no Domain Services e apenas devido às falhas nas tentativas de entrada no domínio gerenciado. As contas de usuário que foram sincronizadas do Microsoft Entra ID ou do local não são bloqueadas nos seus diretórios de origem, apenas no Domain Services.

Se você tiver uma política de senha do Microsoft Entra que especifique uma idade máxima de senha maior que 90 dias, essa idade da senha será aplicada à política padrão nos Serviços de Domínio. Você pode configurar uma política de senha personalizada para definir uma idade máxima de senha diferente nos Serviços de Domínio. Tome cuidado se a sua senha máxima, configurada na política de senha do Domain Services, tiver uma duração menor do que no Microsoft Entra ID ou no ambiente de AD DS local. Nesse cenário, a senha de um usuário pode expirar nos Serviços de Domínio antes de ser solicitado ao usuário que a altere no Microsoft Entra ID ou em um ambiente local do AD DS.

Para contas de usuário criadas manualmente em um domínio gerenciado, as seguintes configurações de senha adicionais também são aplicadas a partir da política padrão. Essas configurações não se aplicam a contas de usuário sincronizadas na ID do Microsoft Entra, pois um usuário não pode atualizar sua senha diretamente nos Serviços de Domínio.

- Comprimento mínimo da senha (caracteres): 7

- As senhas devem atender aos requisitos de complexidade

Você não pode modificar as configurações de bloqueio de conta ou senha na política de senha padrão. Em vez disso, os membros do grupo administradores do AAD DC podem criar políticas de senha personalizadas e configurá-las para substituir (ter precedência sobre) a política interna padrão, conforme mostrado na próxima seção.

Criar uma política de senha personalizada

Ao criar e executar aplicativos no Azure, convém configurar uma política de senha personalizada. Por exemplo, você pode criar uma política para definir diferentes configurações de política de bloqueio de conta.

As políticas de senha personalizadas são aplicadas a grupos em um domínio gerenciado. Essa configuração substitui efetivamente a política padrão.

Para criar uma política de senha personalizada, use as Ferramentas Administrativas do Active Directory de uma VM ingressada no domínio. O Centro Administrativo do Active Directory permite exibir, editar e criar recursos em um domínio gerenciado, incluindo UOs.

Observação

Para criar uma política de senha personalizada em um domínio gerenciado, você deve estar conectado a uma conta de usuário que seja membro do grupo administradores do AAD DC .

Na tela Iniciar, selecione Ferramentas Administrativas. Uma lista de ferramentas de gerenciamento disponíveis é mostrada que foram instaladas no tutorial para criar uma VM de gerenciamento.

Para criar e gerenciar UOs, selecione o Centro Administrativo do Active Directory na lista de ferramentas administrativas.

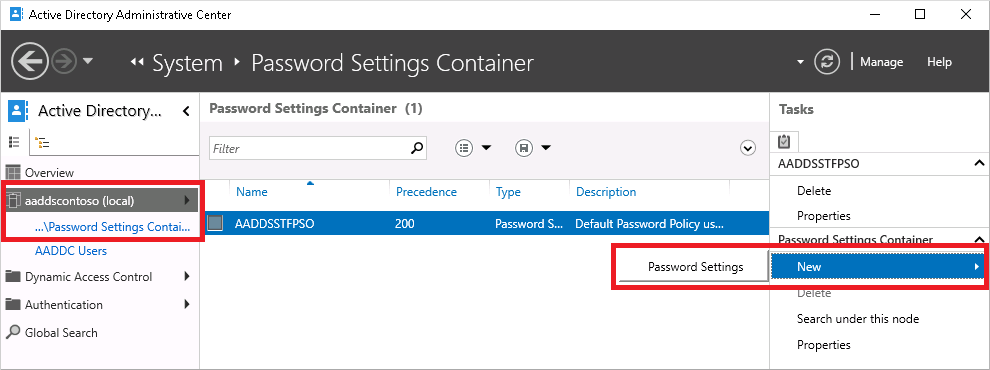

No painel esquerdo, escolha seu domínio gerenciado, como aaddscontoso.com.

Abra o contêiner do Sistema e, em seguida, o Contêiner de Configurações de Senha.

Uma política de senha interna para o domínio gerenciado é mostrada. Você não pode modificar essa política interna. Em vez disso, crie uma política de senha personalizada para substituir a política padrão.

No painel Tarefas à direita, selecione Novas > Configurações de Senha.

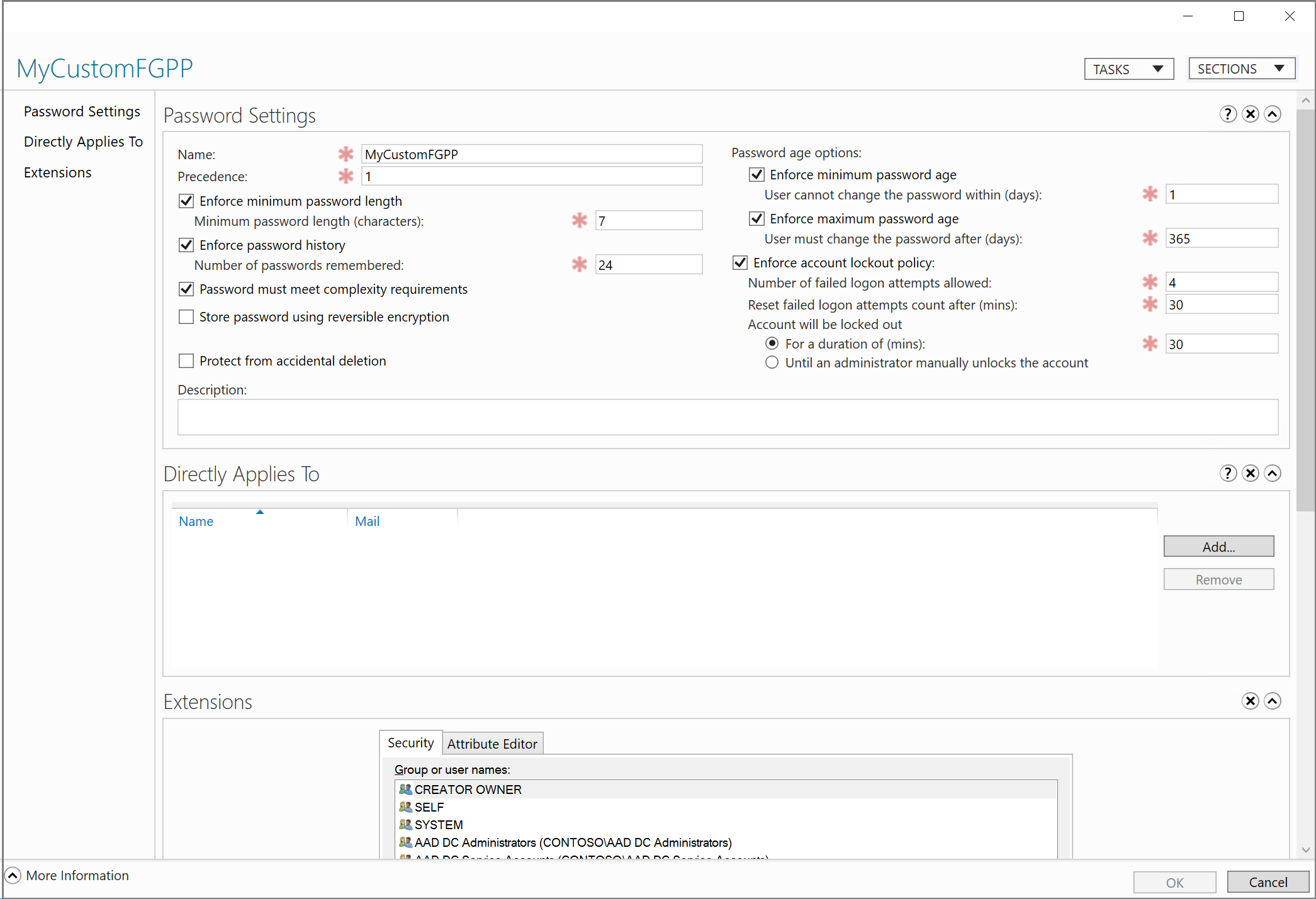

Na caixa de diálogo Criar Configurações de Senha, insira um nome para a política, como MyCustomFGPP.

Quando existem várias políticas de senha, a política com a precedência ou prioridade mais alta é aplicada a um usuário. Quanto menor o número, maior a prioridade. A política de senha padrão tem uma prioridade de 200.

Defina a precedência da política de senha personalizada para substituir o padrão, como 1.

Edite outras configurações de política de senha conforme desejado. As configurações de bloqueio de conta se aplicam a todos os usuários, mas só têm efeito dentro do domínio gerenciado e não no próprio Microsoft Entra.

Desmarque Proteger contra a exclusão acidental. Se essa opção estiver selecionada, você não poderá salvar o FGPP.

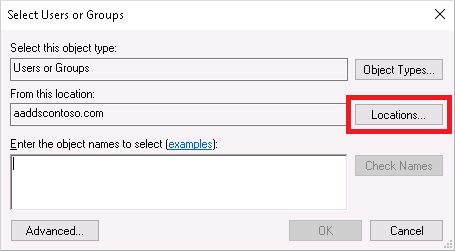

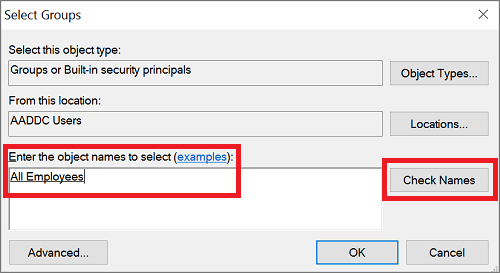

Na seção Aplica-se Diretamente a , selecione o botão Adicionar . Na caixa de diálogo Selecionar Usuários ou Grupos , selecione o botão Locais .

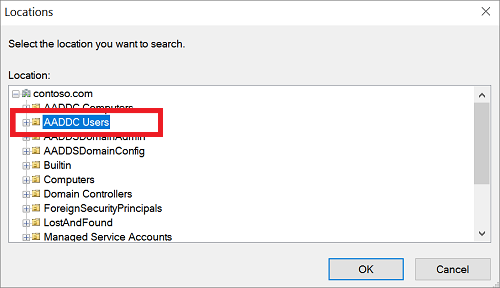

Na caixa de diálogo Locais , expanda o nome de domínio, como aaddscontoso.com, e selecione uma UO, como Usuários do AADDC. Se você tiver uma UO personalizada que contém um grupo de usuários que quer aplicar, selecione essa UO.

Digite o nome do usuário ou grupo ao qual você deseja aplicar a política. Selecione Verificar Nomes para validar a conta.

Clique em OK para salvar sua política de senha personalizada.

Próximas etapas

Para obter mais informações sobre políticas de senha e usar o Centro de Administração do Active Directory, consulte os seguintes artigos: