Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

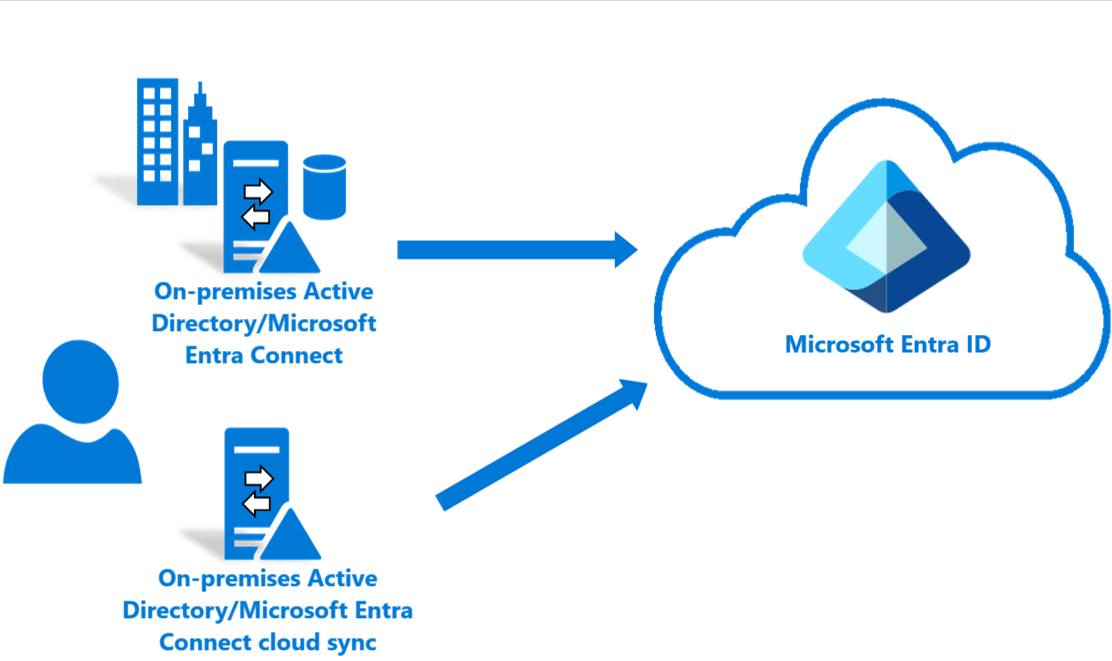

Este tutorial explica como migrar para o Microsoft Entra Cloud Sync para uma floresta do Active Directory de teste que foi sincronizada usando o Microsoft Entra Connect Sync.

Este artigo fornece informações para uma migração básica. Examine a documentação migrar para o Microsoft Entra Cloud Sync antes de tentar migrar seu ambiente de produção.

Neste tutorial, você aprenderá como:

- Interrompa o agendador.

- Crie regras personalizadas de entrada e saída do usuário.

- Instale o agente de provisionamento.

- Verifique a instalação do agente.

- Configurar a Sincronização na Nuvem do Microsoft Entra.

- Reinicie o agendador.

Considerações

Antes de tentar este tutorial, considere os itens a seguir:

Verifique se você está familiarizado com as noções básicas do Microsoft Entra Cloud Sync.

Verifique se você está executando o Microsoft Entra Connect Sync versão 1.4.32.0 ou posterior e se configurou as regras de sincronização conforme documentado.

Certifique-se de que, para um piloto, você remova uma UO (unidade organizacional) de teste ou um grupo do escopo da Sincronização do Microsoft Entra Connect. Mover objetos para fora do escopo leva à exclusão desses objetos no Microsoft Entra ID.

- Os objetos de usuário na ID do Microsoft Entra são excluídos suavemente, para que você possa restaurá-los.

- Objetos de grupo no Microsoft Entra ID são excluídos permanentemente, portanto, você não pode restaurá-los.

O Microsoft Entra Connect Sync apresenta um novo tipo de link, que impede a exclusão em um cenário piloto.

Verifique se os objetos no escopo piloto têm o

ms-ds-consistencyGUIDpreenchido para que a Sincronização na nuvem do Microsoft Entra corresponda aos objetos.O Microsoft Entra Connect Sync não preenche

ms-ds-consistencyGUIDpor padrão para objetos de grupo.Siga as etapas neste tutorial com precisão. Essa configuração é para cenários avançados.

Pré-requisitos

A seguir estão os pré-requisitos necessários para concluir este tutorial

- Um ambiente de teste com a versão de Sincronização 1.4.32.0 ou posterior do Microsoft Entra Connect

- Uma UO ou um grupo que está no escopo da sincronização e pode ser usado durante o piloto. Recomenda-se começar com um pequeno conjunto de objetos.

- Um servidor que executa o Windows Server 2016 ou posterior que hospedará o agente de provisionamento.

- A âncora de origem do Microsoft Entra Connect Sync deve ser objectGuid ou ms-ds-consistencyGUID

Atualizar o Microsoft Entra Connect

No mínimo, você deve ter o Microsoft Entra Connect 1.4.32.0. Para atualizar a Sincronização do Microsoft Entra Connect, siga as etapas no Microsoft Entra Connect: Atualizar para a versão mais recente.

Fazer backup da configuração do Microsoft Entra Connect

Antes de fazer alterações, faça backup da configuração do Microsoft Entra Connect. Fazendo isso, você pode reverter para a sua configuração anterior. Para obter mais informações, consulte Importar e exportar as configurações do Microsoft Entra Connect.

Parar o agendador

O Microsoft Entra Connect sincroniza as alterações que ocorrem no diretório local usando um agendador. Para modificar e adicionar regras personalizadas, você deseja desabilitar o agendador para que as sincronizações não sejam executadas enquanto você estiver trabalhando e fazendo as alterações. Para interromper o agendador, use as seguintes etapas:

- No servidor que está executando o Microsoft Entra Connect Sync, abra o PowerShell com privilégios administrativos.

- Execute

Stop-ADSyncSyncCycle. Selecione Enter. - Execute

Set-ADSyncScheduler -SyncCycleEnabled $false.

Observação

Se você estiver executando seu próprio agendador personalizado para o Microsoft Entra Connect Sync, desabilite o agendador de sincronização personalizado.

Criar uma regra de entrada de usuário personalizada

No Editor de Regras de Sincronização do Microsoft Entra Connect, você precisa criar uma regra de sincronização de entrada que filtre usuários na UO que você identificou anteriormente. A regra de sincronização de entrada é uma regra de junção com um atributo de destino de cloudNoFlow. Essa regra diz ao Microsoft Entra Connect para não sincronizar atributos para esses usuários. Para obter mais informações, consulte Migrar para o Microsoft Entra Cloud Sync antes de tentar migrar seu ambiente de produção.

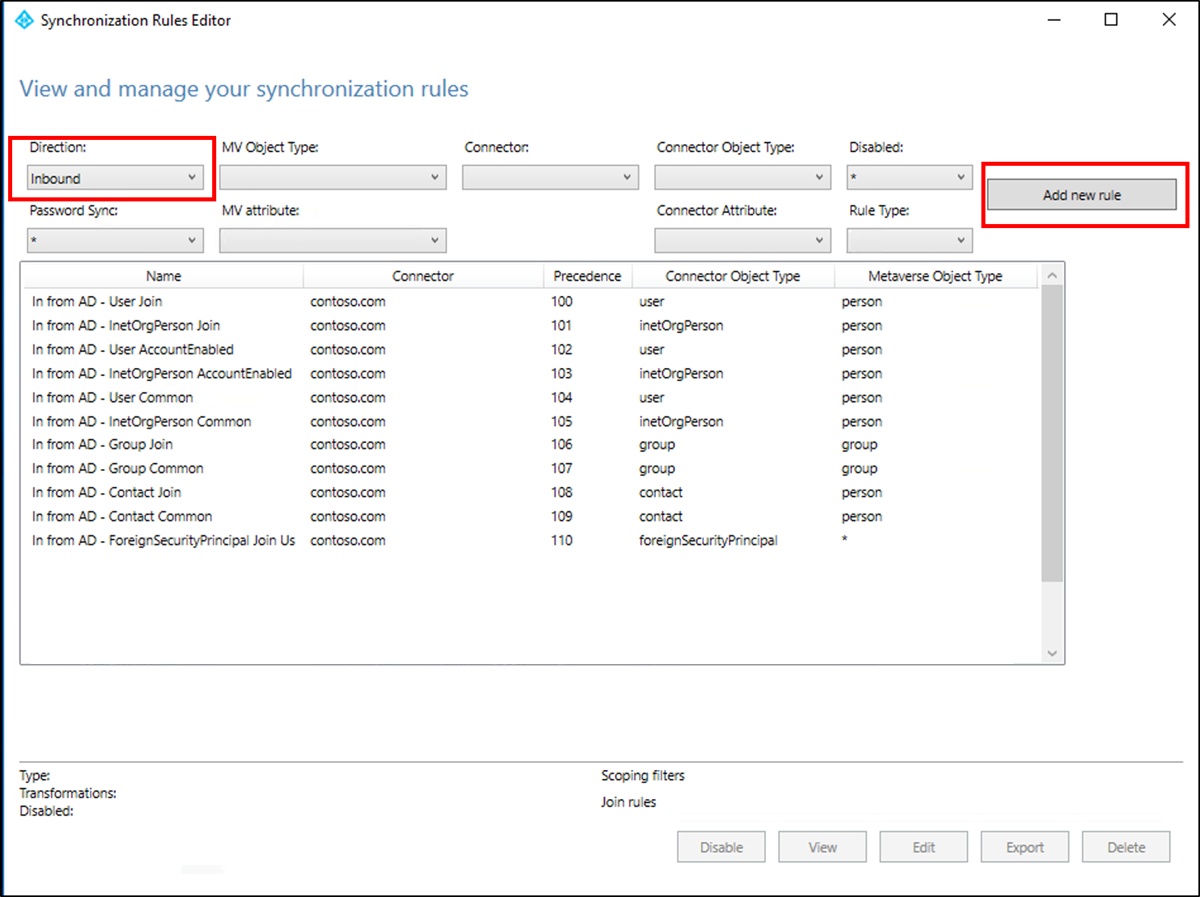

Abra o Editor de Regras de Sincronização no menu do aplicativo na área de trabalho.

Em Direção, selecione Entrada na lista suspensa. Em seguida, selecione Adicionar nova regra.

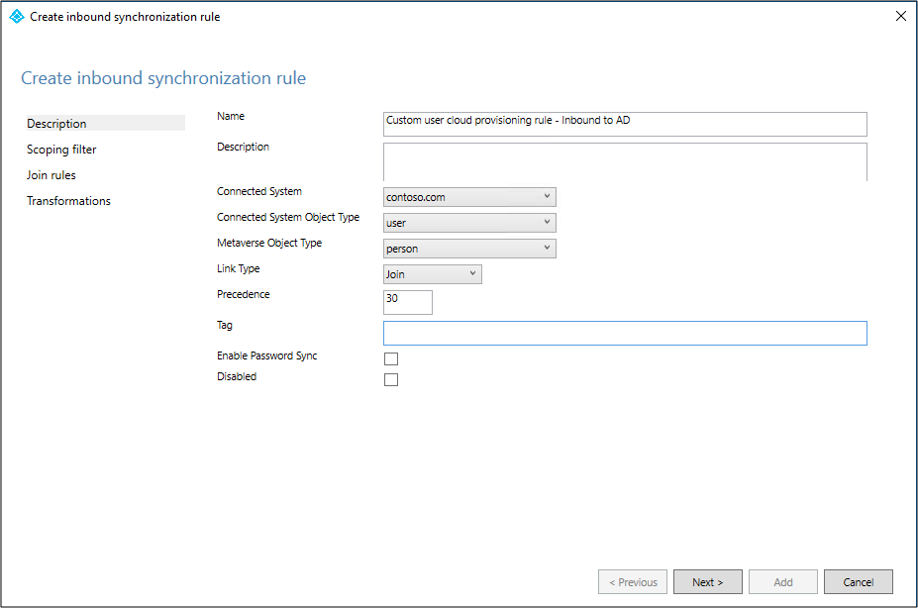

Na página Descrição , insira os seguintes valores e selecione Avançar:

- Nome: dê à regra um nome significativo.

- Descrição: adicionar uma descrição significativa.

- Sistema conectado: escolha o conector do Microsoft Entra para o qual você está escrevendo a regra de sincronização personalizada.

- Tipo de objeto do sistema conectado: selecione o usuário.

- Tipo de Objeto do Metaverso: Selecionar pessoa.

- Tipo de link: Selecione Ingressar.

- Precedência: forneça um valor exclusivo no sistema.

- Marca: deixe este campo vazio.

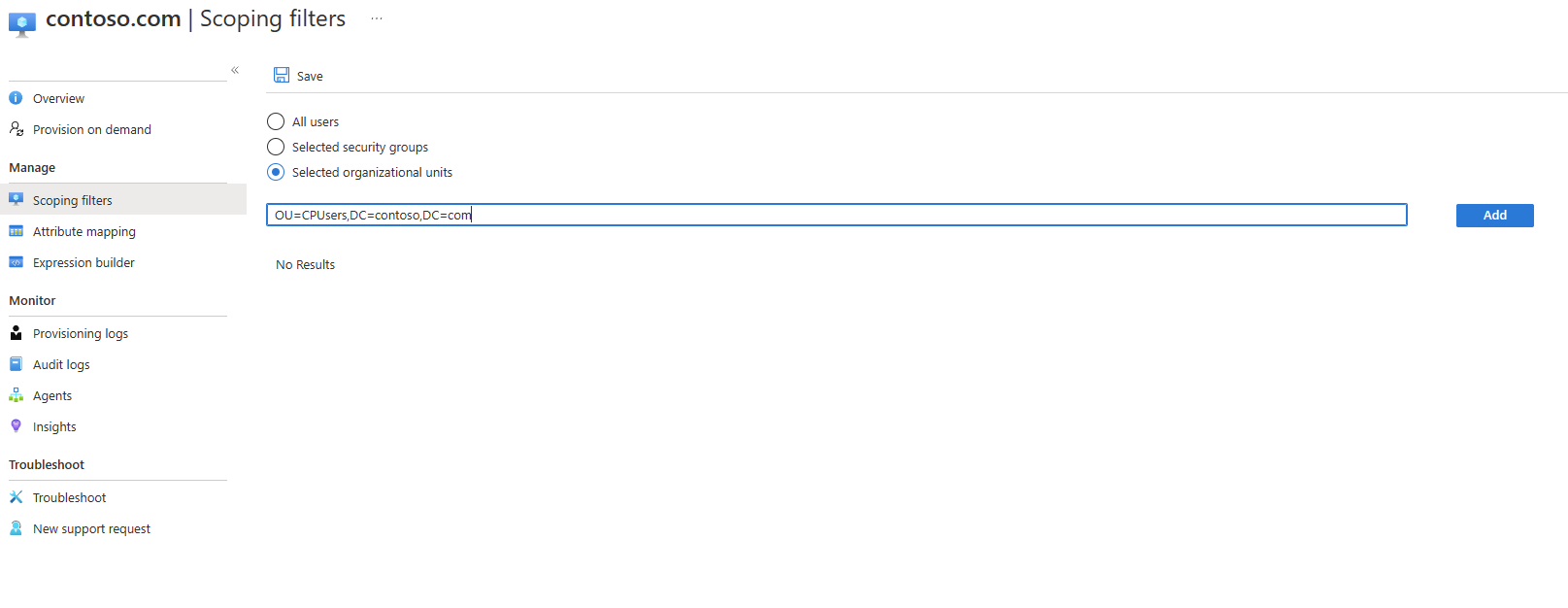

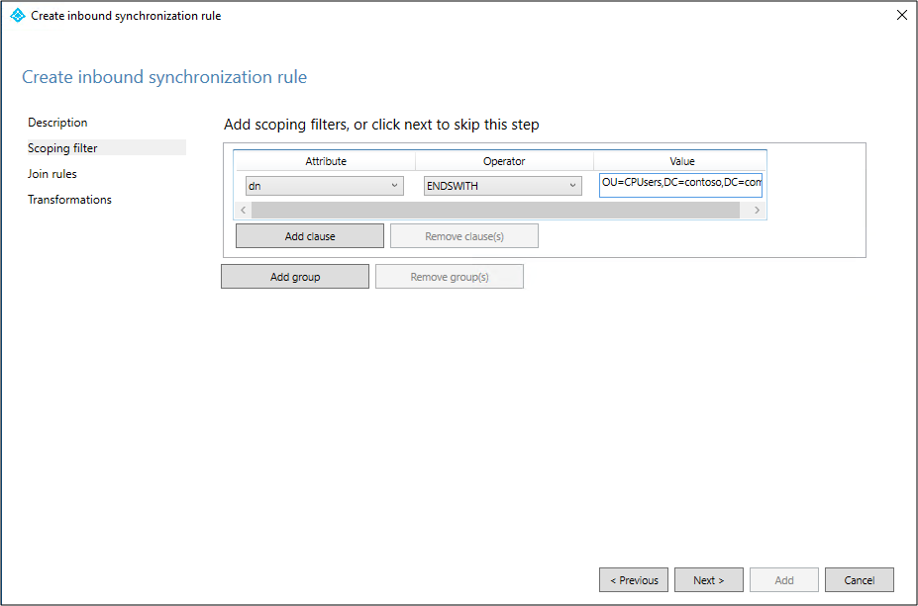

Na página Filtro de escopo, insira a UO ou o grupo de segurança no qual você deseja basear o piloto. Para filtrar na UO, adicione a parte do nome diferenciado relativa à UO. Essa regra se aplica a todos os usuários que estão nessa UO. Portanto, se o DN (nome diferenciado) terminar com

OU=CPUsers,DC=contoso,DC=com, adicione este filtro. Em seguida, selecione Avançar.Regra Atributo Operador Valor UO de escopo DNENDSWITHNome diferenciado da UO. Grupo de escopo ISMEMBEROFNome diferenciado do grupo de segurança.

Na página Regras de junção, selecione Avançar.

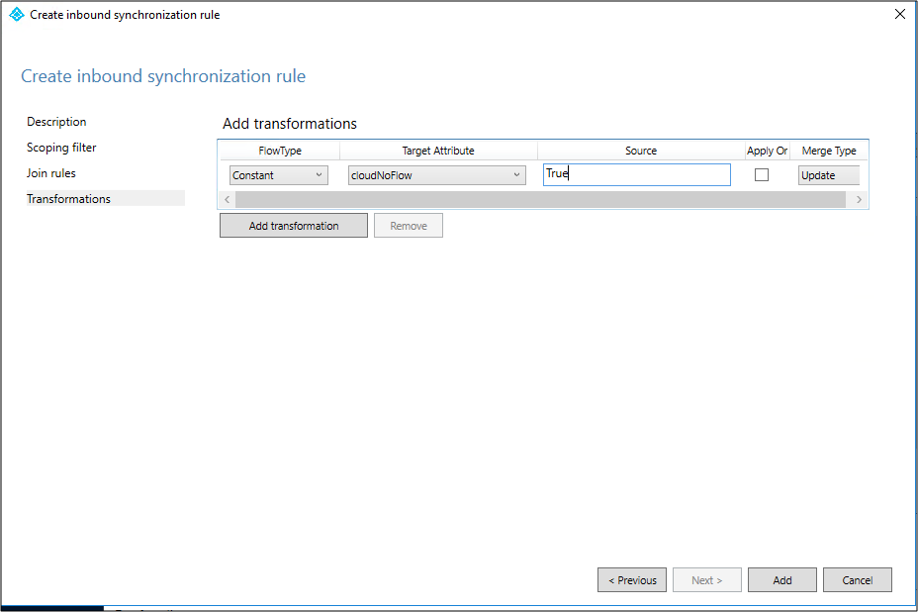

Na página Transformações , adicione uma transformação Constante: valor de origem de True para o atributo cloudNoFlow. Selecione Adicionar.

Siga as mesmas etapas para todos os tipos de objeto (usuário, grupo e contato). Repita as etapas com base no conector do Active Directory configurado ou na estrutura do Active Directory.

Criar uma regra de saída de usuário personalizada

Você precisa de uma regra de sincronização de saída com um tipo de link JoinNoFlow e o filtro de escopo que tem o atributo cloudNoFlow definido como True. Essa regra diz ao Microsoft Entra Connect para não sincronizar atributos para esses usuários. Para obter mais informações, consulte Migrar para o Microsoft Entra Cloud Sync antes de tentar migrar seu ambiente de produção.

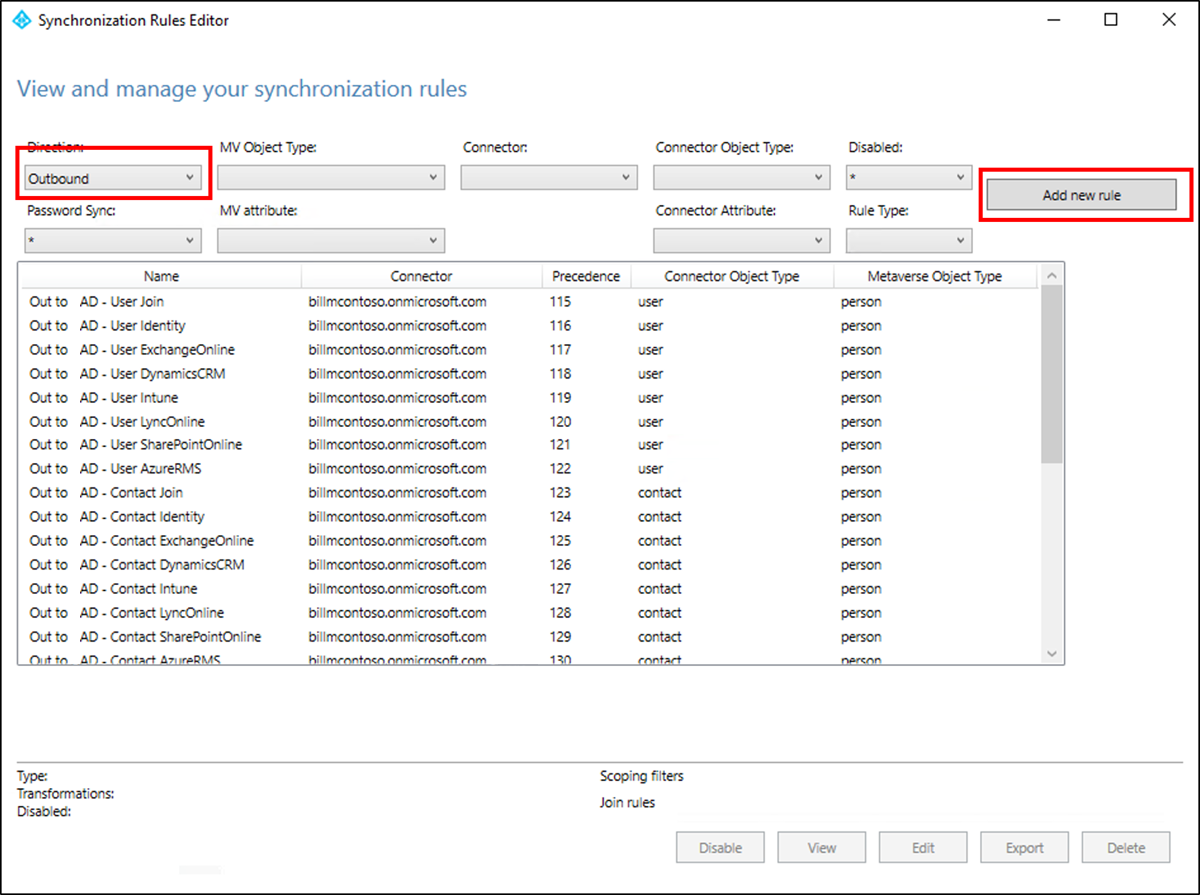

Em Direção, selecione Saída na lista suspensa. Em seguida, selecione Adicionar regra.

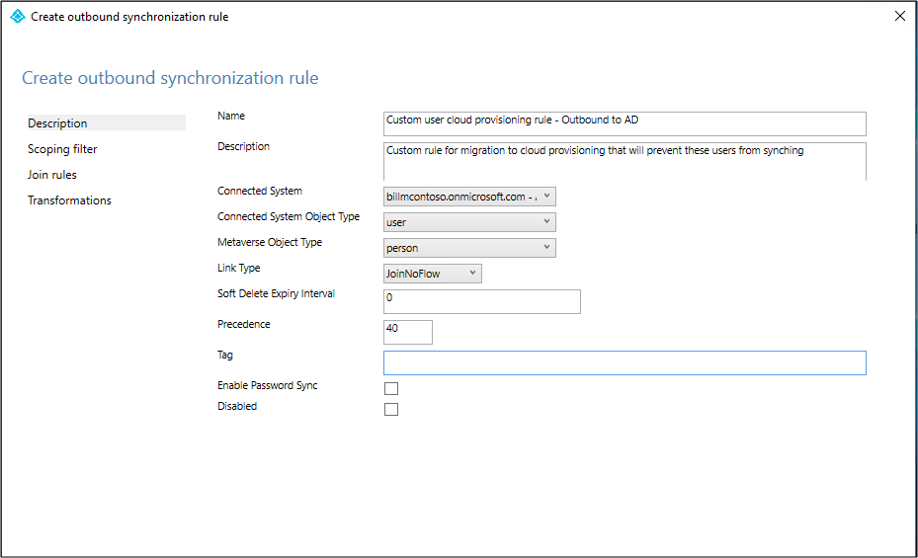

Na página Descrição , insira os seguintes valores e selecione Avançar:

- Nome: dê à regra um nome significativo.

- Descrição: adicionar uma descrição significativa.

- Sistema conectado: escolha o conector do Microsoft Entra para o qual você está escrevendo a regra de sincronização personalizada.

- Tipo de objeto do sistema conectado: selecione o usuário.

- Tipo de Objeto do Metaverso: Selecionar pessoa.

- Tipo de link: selecione JoinNoFlow.

- Precedência: forneça um valor exclusivo no sistema.

- Marca: deixe este campo vazio.

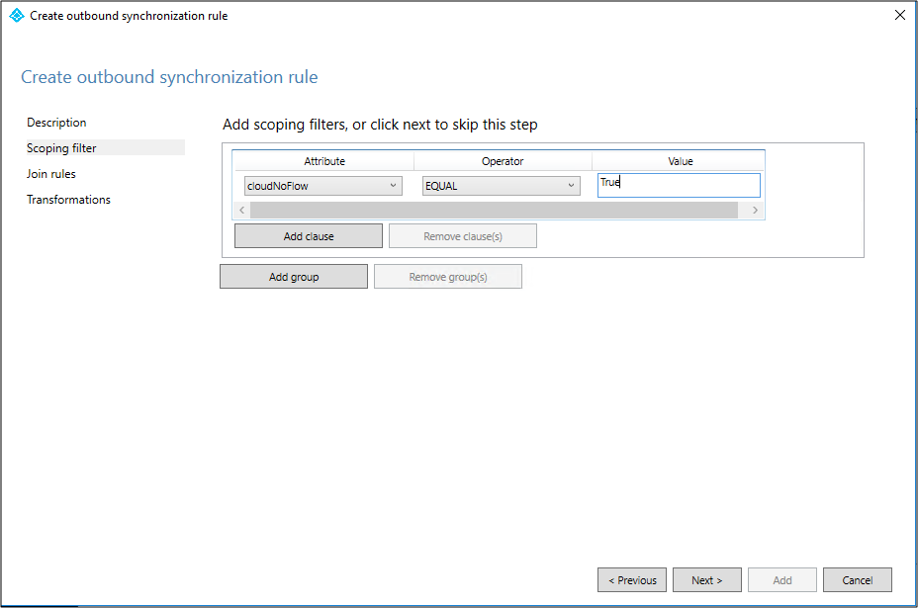

Na página Filtro de Escopo, para o Atributo, selecione cloudNoFlow. Para Valor, selecione True. Em seguida, selecione Avançar.

Na página Regras de junção, selecione Avançar.

Na página Transformações , selecione Adicionar.

Siga as mesmas etapas para todos os tipos de objeto (usuário, grupo e contato).

Instalar o agente de provisionamento do Microsoft Entra

Se você estiver usando o tutorial ambiente básico do Active Directory e Azure, use CP1. Para instalar o agente, siga estas etapas.

No portal do Azure, selecione a ID do Microsoft Entra.

No painel esquerdo, selecione Microsoft Entra Connect e selecione Sincronização de Nuvem.

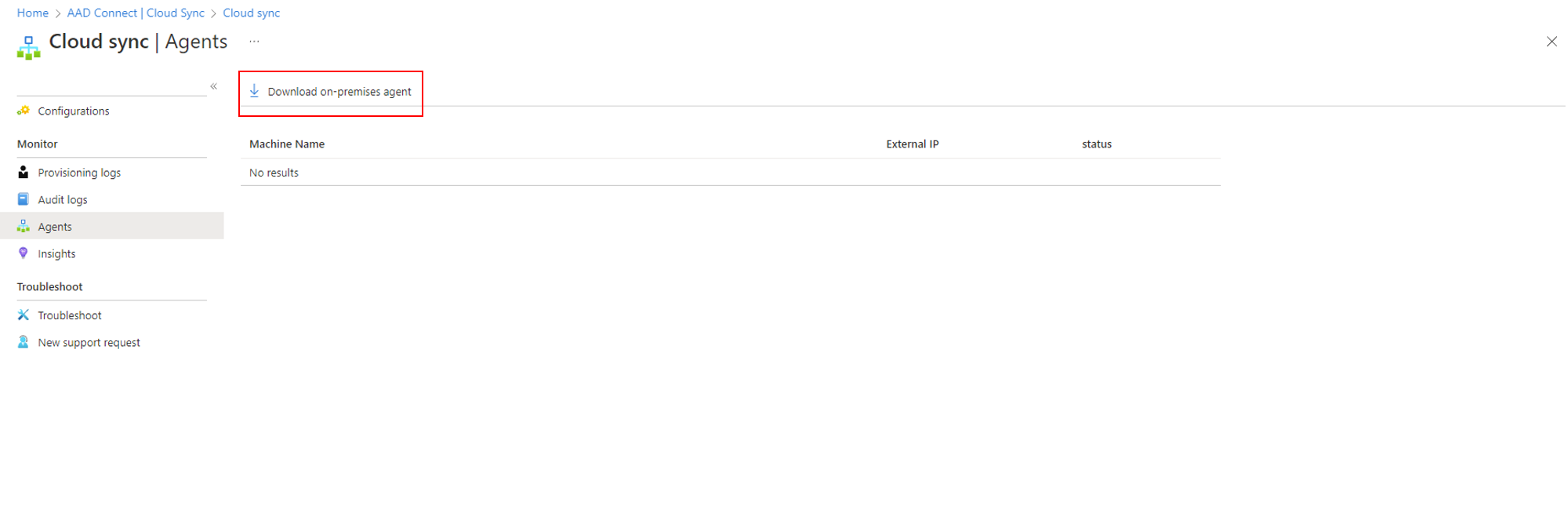

No painel esquerdo, selecione Agentes.

Selecione Baixar agente local e selecione Aceitar termos e baixar.

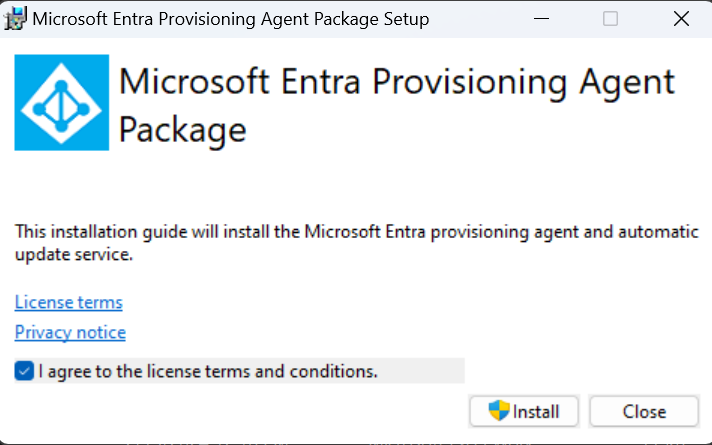

Depois de baixar o Pacote do Agente de Provisionamento do Microsoft Entra Connect, execute o arquivo de instalação AADConnectProvisioningAgentSetup.exe da pasta de downloads.

Observação

Ao executar uma instalação para a nuvem do governo dos EUA, use AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Para obter mais informações, consulte Instalar um agente na nuvem do governo dos EUA.

Na tela que é aberta, selecione a caixa de seleção Eu concordo com os termos e condições da licença e, em seguida, selecione Instalar.

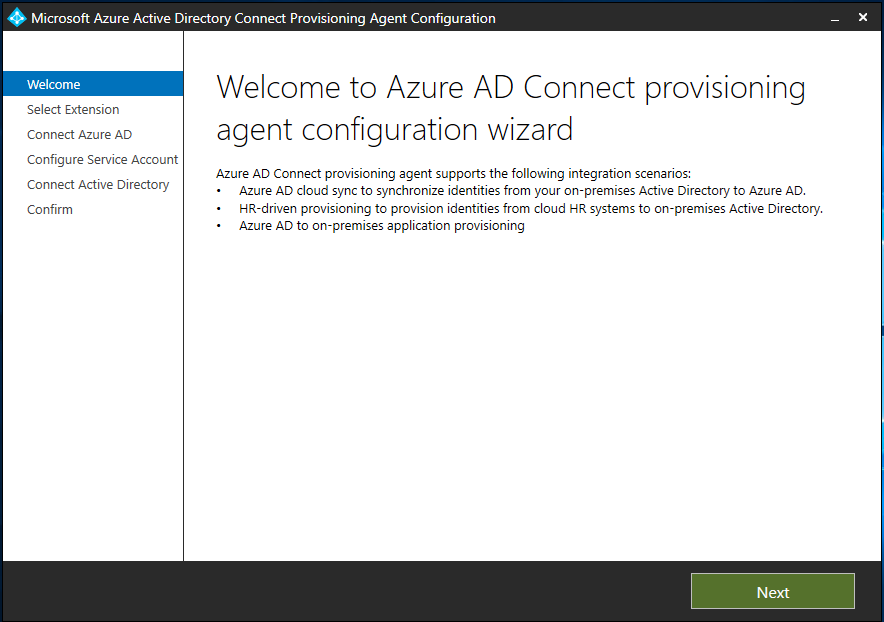

Após a conclusão da instalação, o assistente de configuração será aberto. Selecione Avançar para iniciar a configuração.

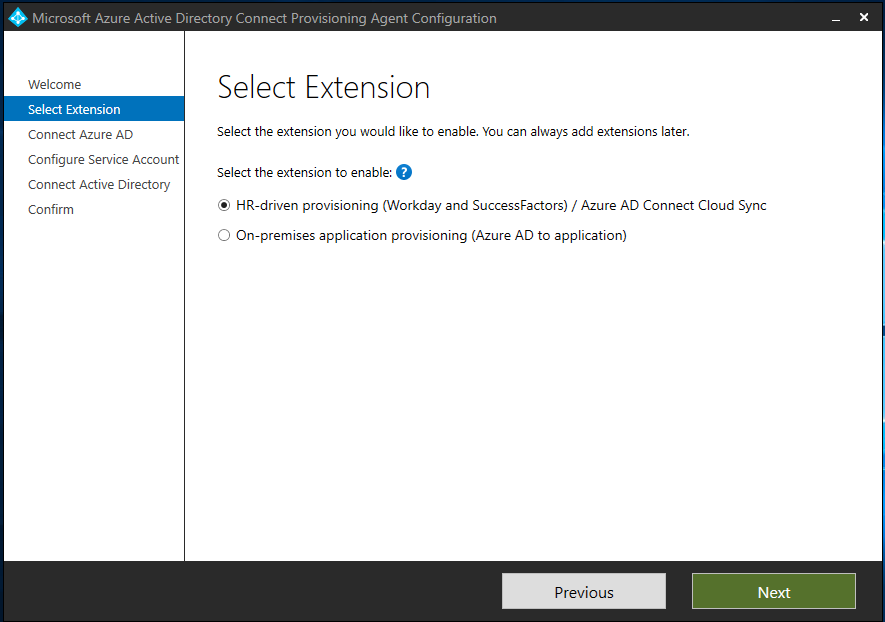

Na tela Selecionar Extensão , selecione provisionamento controlado por RH (Workday e SuccessFactors) /Azure AD Connect Cloud Sync e selecione Avançar.

Observação

Se você instalar o agente de provisionamento para uso com o provisionamento de aplicativo local do Microsoft Entra, selecione provisionamento de aplicativo local (ID do Microsoft Entra para aplicativo).

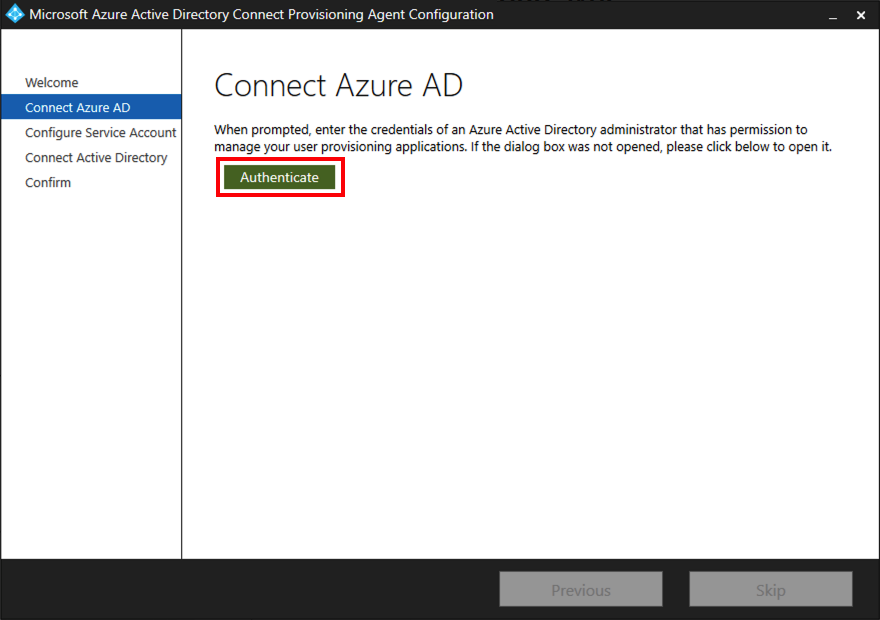

Entre com uma conta com pelo menos a função de administrador de Identidade Híbrida . Se você tiver a segurança aprimorada do Internet Explorer habilitada, ela bloqueará a entrada. Nesse caso, feche a instalação, desabilite a segurança aprimorada do Internet Explorer e reinicie a instalação do Pacote do Agente de Provisionamento do Microsoft Entra Connect.

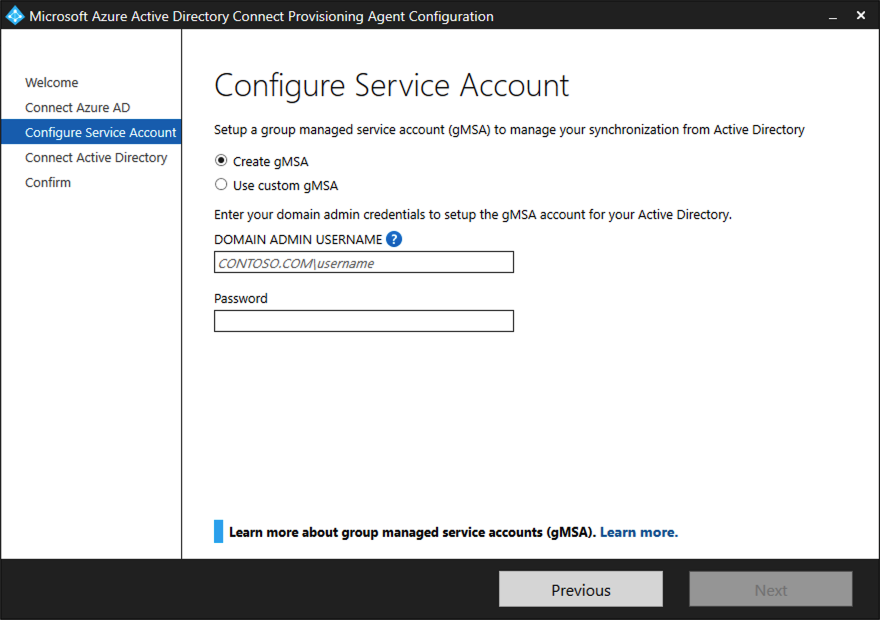

Na tela Configurar Conta de Serviço, selecione uma gMSA (Conta de Serviço Gerenciada) do grupo. Essa conta é usada para executar o serviço do agente. Se uma conta de serviço gerenciada já estiver configurada em seu domínio por outro agente e você estiver instalando um segundo agente, selecione Criar gMSA. O sistema detecta a conta existente e adiciona as permissões necessárias para o novo agente usar a conta gMSA. Quando for solicitado, escolha uma das duas opções:

- Crie gMSA: permitir que o agente crie a conta de serviço gerenciada provAgentgMSA$ para você. A conta de serviço gerenciado do grupo (por exemplo,

CONTOSO\provAgentgMSA$) é criada no mesmo domínio do Active Directory em que o servidor host ingressou. Para usar essa opção, insira as credenciais de administrador de domínio do Active Directory (recomendado). - Usar gMSA personalizado: forneça o nome da conta de serviço gerenciado que você criou manualmente para essa tarefa.

- Crie gMSA: permitir que o agente crie a conta de serviço gerenciada provAgentgMSA$ para você. A conta de serviço gerenciado do grupo (por exemplo,

Para continuar, selecione Avançar.

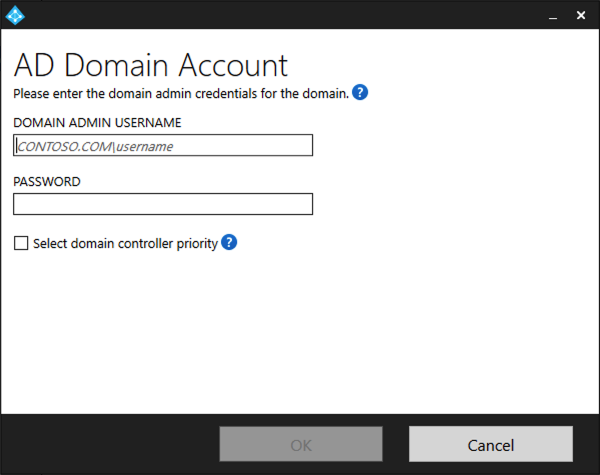

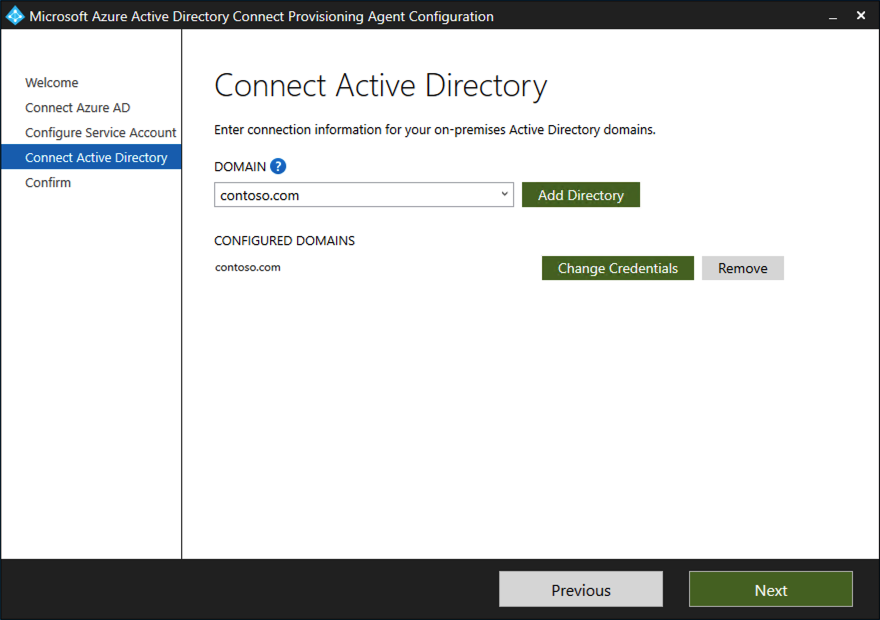

Na tela Conectar o Active Directory , se o nome de domínio aparecer em domínios configurados, pule para a próxima etapa. Caso contrário, insira o nome de domínio do Active Directory e selecione Adicionar diretório.

Entre com sua conta de administrador de domínio do Active Directory. A conta de administrador de domínio não deve ter uma senha expirada. Se a senha tiver expirado ou for alterada durante a instalação do agente, reconfigure o agente com as novas credenciais. Esta operação adiciona seu diretório local. Selecione OK e selecione Avançar para continuar.

A captura de tela a seguir mostra um exemplo do domínio configurado para contoso.com. Selecione Avançar para continuar.

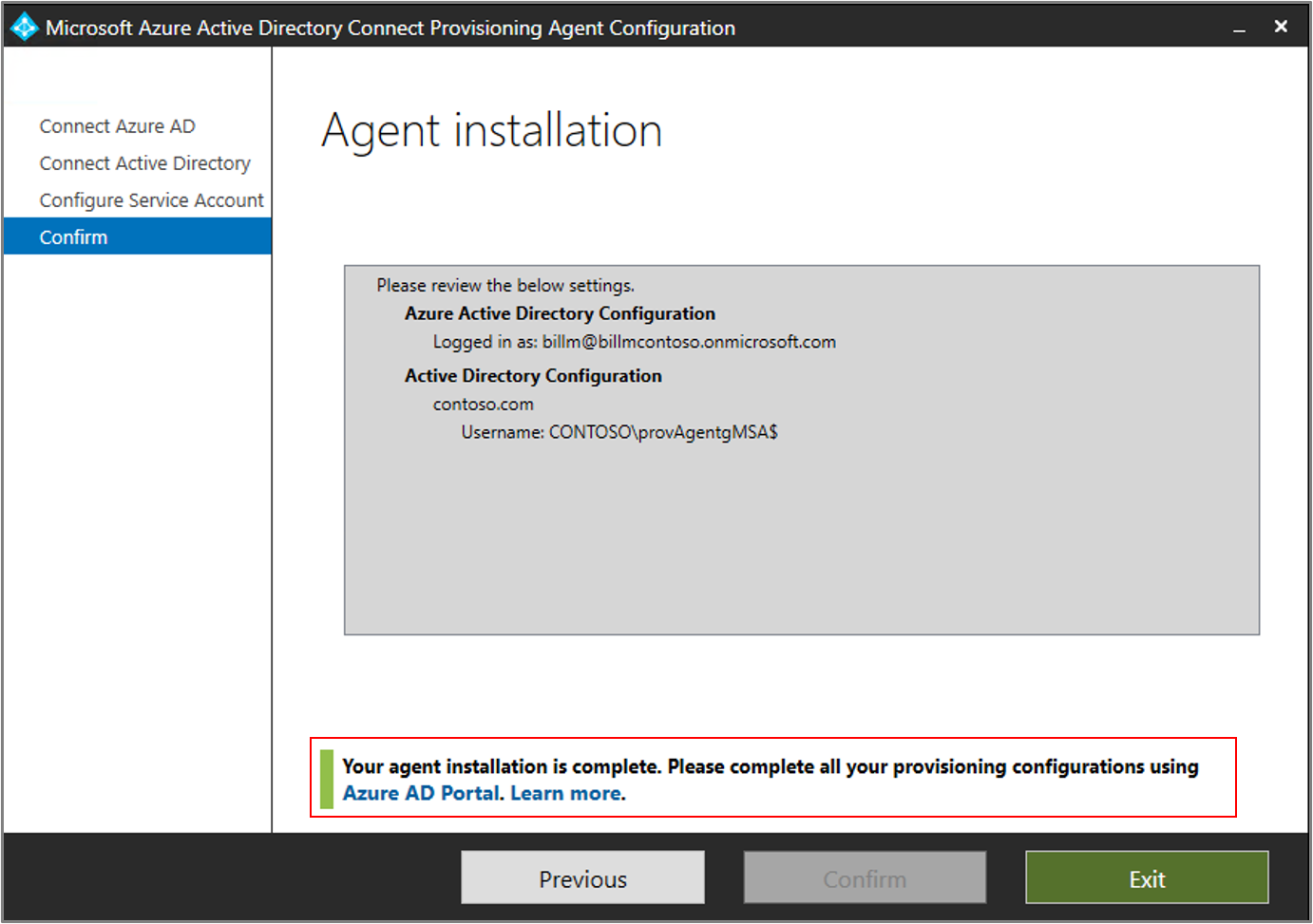

Na tela Configuração concluída , selecione Confirmar. Essa operação registrará e reiniciará o agente.

Após a conclusão da operação, você verá uma notificação informando que a configuração do agente foi verificada com êxito. Selecione Sair.

Se você ainda receber a tela inicial, selecione Fechar.

Verificar a instalação do agente

A verificação do agente ocorre no portal do Azure e no servidor local que executa o agente.

Verificar o agente no portal do Azure

Para verificar se a ID do Microsoft Entra registra o agente, siga estas etapas:

Entre no portal do Azure.

Selecione o ID do Microsoft Entra.

Selecione Microsoft Entra Connect e selecione Sincronização na Nuvem.

Na página Sincronização de Nuvem , você verá os agentes instalados. Verifique se o agente aparece e se o status é íntegro.

Verificar o agente no servidor local

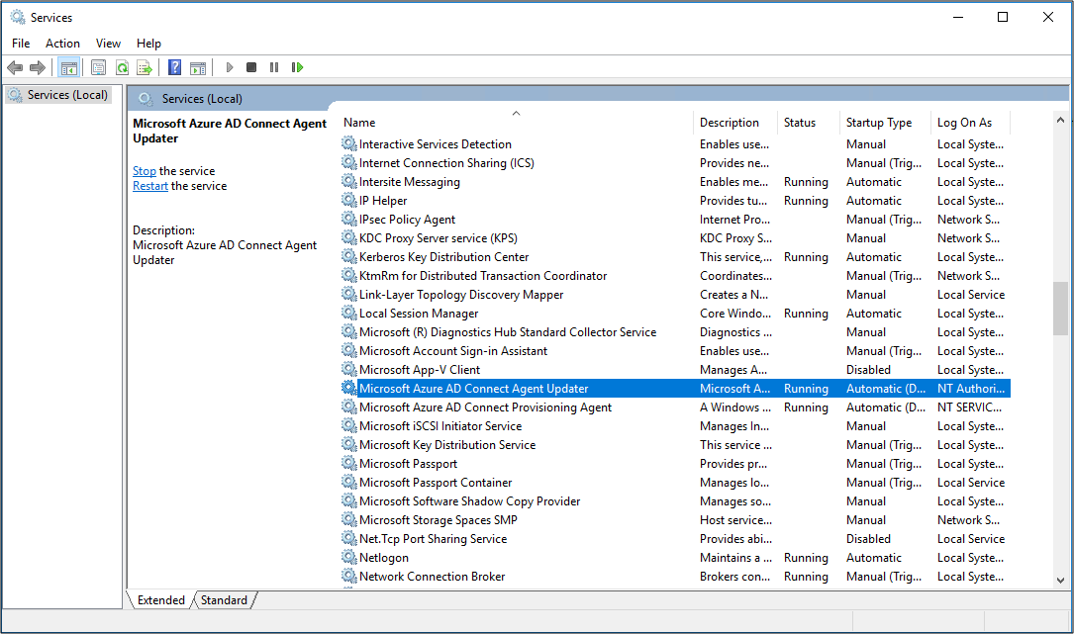

Para verificar se o agente está em execução, siga estas etapas:

Entre no servidor com uma conta de administrador.

Vá para Os Serviços. Você também pode usar Start/Run/Services.msc para acessá-lo.

Em Serviços, verifique se o Microsoft Entra Connect Agent Updater e o Microsoft Entra Connect Provisioning Agent estão presentes e se o status está em execução.

Verificar a versão do agente de provisionamento

Para verificar a versão do agente em execução, siga estas etapas:

- Vá para C:\Arquivos de Programas\Agente de Provisionamento do Microsoft Azure AD Connect.

- Clique com o botão direito do mouse emAADConnectProvisioningAgent.exe e selecione Propriedades.

- Selecione a guia Detalhes . O número da versão aparece ao lado da versão do produto.

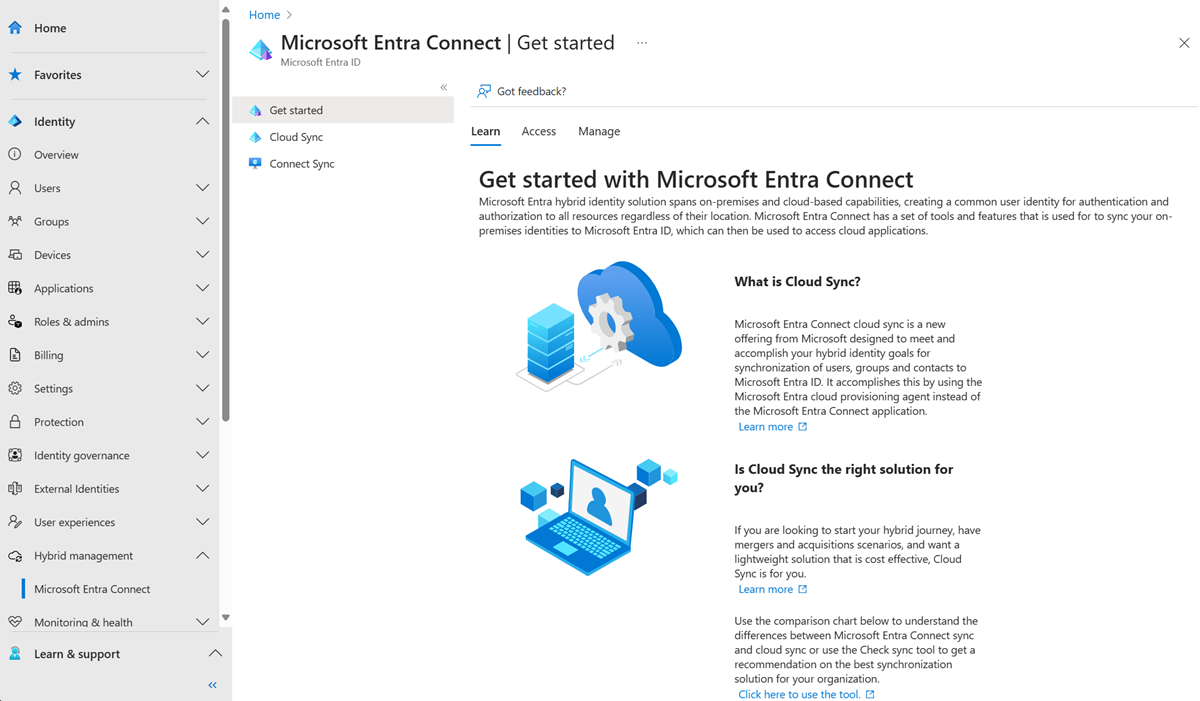

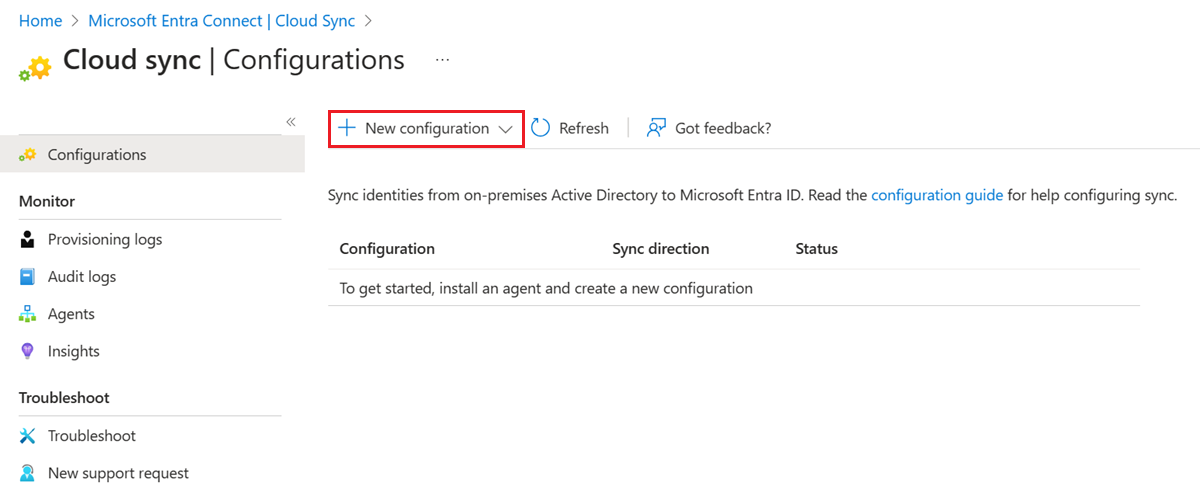

Configurar a Sincronização na Nuvem do Microsoft Entra

Para configurar o provisionamento, siga estas etapas:

Entre no Centro de administração do Microsoft Entra como pelo menos um administrador de identidade híbrida.

Navegue até Entra ID>Entra Connect>Cloud sync.

Selecione Nova configuração.

Na tela de configuração, selecione seu domínio e se deseja habilitar a sincronização de hash de senha. Em seguida, selecione Criar.

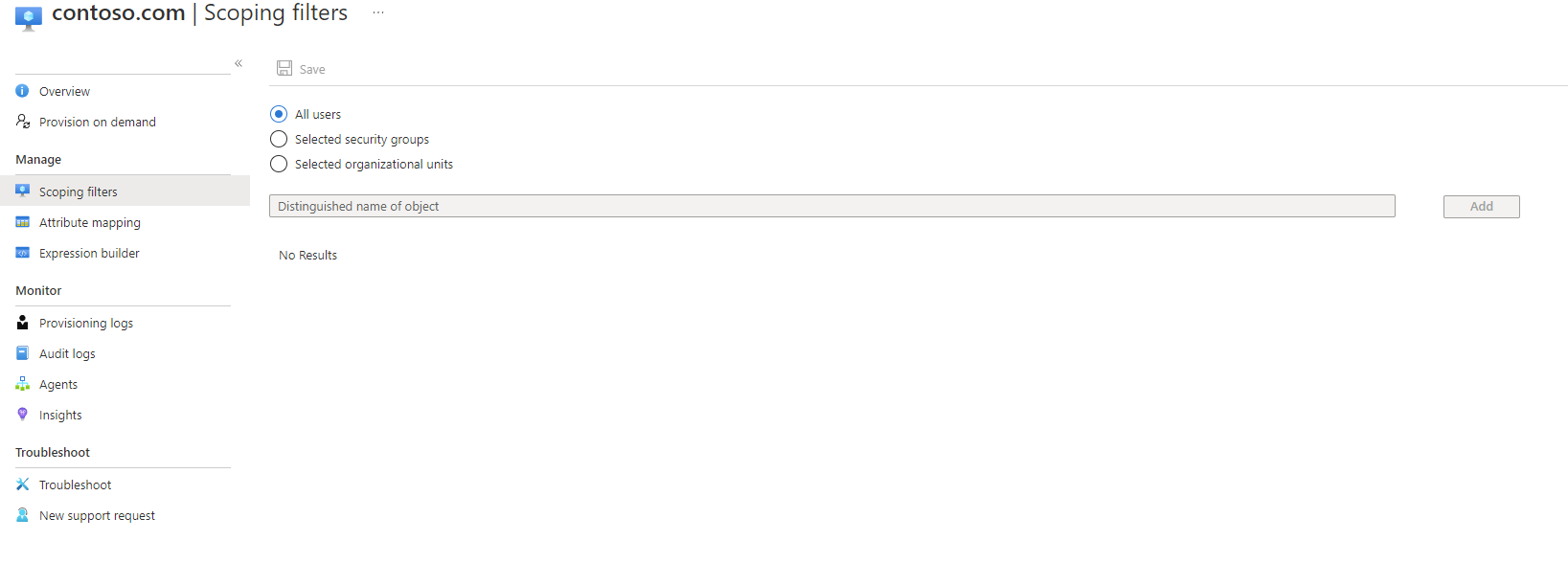

Na tela Introdução , selecione Adicionar filtros de escopo ao lado do ícone Adicionar filtros de escopo . Ou no painel esquerdo em Gerenciar, selecione Filtros de escopo.

Selecione o filtro de escopo. Para este tutorial, selecione unidades organizacionais selecionadas. Esse filtro define o escopo da configuração a ser aplicada a UOs específicas.

Selecione Adicionar>Salvar.

Iniciar o agendador

O Microsoft Entra Connect Sync sincroniza as alterações que ocorrem no diretório local usando um agendador. Agora que modificou as regras, você pode reiniciar o agendador.

- No servidor que está executando o Microsoft Entra Connect Sync, abra o PowerShell com privilégios de administrador.

- Execute

Set-ADSyncScheduler -SyncCycleEnabled $true. - Execute

Start-ADSyncSyncCycle. Em seguida, selecione Enter.

Observação

Se você estiver executando seu próprio agendador personalizado para o Microsoft Entra Connect Sync, reenvele o agendador de sincronização personalizado.

Depois que o agendador estiver habilitado, o Microsoft Entra Connect interromperá a exportação de alterações em objetos presentes no metaverso a menos que algum atributo de referência (como cloudNoFlow=true) esteja sendo atualizado. Se houver qualquer atualização de atributo de referência no objeto, o Microsoft Entra Connect ignorará o cloudNoFlow sinal e exportará todas as atualizações no objeto.

Resolução de problemas

Se o piloto não funcionar conforme o esperado, volte para a configuração do Microsoft Entra Connect Sync.

- Desativar a configuração de provisionamento no portal.

- Use a ferramenta Editor de Regras de Sincronização para desabilitar todas as regras de sincronização personalizadas que você criou para provisionamento de nuvem. Desabilitar causa uma sincronização completa em todos os conectores.