Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o Meraki Dashboard à ID do Microsoft Entra. Ao integrar o Meraki Dashboard à ID do Microsoft Entra, você poderá:

- Controlar quem tem acesso ao Meraki Dashboard na ID do Microsoft Entra.

- Permitir que os usuários entrem automaticamente no Meraki Dashboard com as respectivas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se você ainda não tem uma conta, é possível criar uma conta gratuita.

- Uma das seguintes funções:

- Assinatura habilitada para SSO (logon único) do Meraki Dashboard.

Descrição do cenário

Neste artigo, você configurará e testará o SSO do Microsoft Entra em um ambiente de teste.

- O Meraki Dashboard é compatível com SSO iniciado pelo IDP.

Observação

O identificador desse aplicativo é um valor de cadeia de caracteres fixo para que apenas uma instância possa ser configurada em um locatário.

Como adicionar o Meraki Dashboard da galeria

Para configurar a integração do Meraki Dashboard à ID do Microsoft Entra, você precisará adicioná-lo, por meio da galeria, à lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativos de Nuvem.

- Navegue até Entrar ID>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite Meraki Dashboard na caixa de pesquisa.

- Selecione Meraki Dashboard no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativos Empresariais. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e também percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o Meraki Dashboard

Configure e teste o SSO do Microsoft Entra com o Meraki Dashboard por meio de um usuário de teste chamado B.Fernandes. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado do Meraki Dashboard.

Para configurar e testar o SSO do Microsoft Entra com o Meraki Dashboard, execute as seguintes etapas:

-

Configurar o SSO do Microsoft Entra – para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra, para testar o login único do Microsoft Entra com B.Simon.

- Designar o usuário de teste do Microsoft Entra para permitir que B.Simon use o login único do Microsoft Entra.

-

Configurar o SSO do Meraki Dashboard – para definir as configurações de logon único no lado do aplicativo.

- Criar Funções de Administrador no Meraki Dashboard – para ter uma contraparte de B. Simon no Meraki Dashboard que esteja vinculada à representação do usuário no Microsoft Entra.

- Teste SSO para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativos de Nuvem.

Navegue até Entra ID>Aplicativos empresariais>Meraki Dashboard>Autenticação única.

Na página Selecionar um método de logon único, escolha SAML.

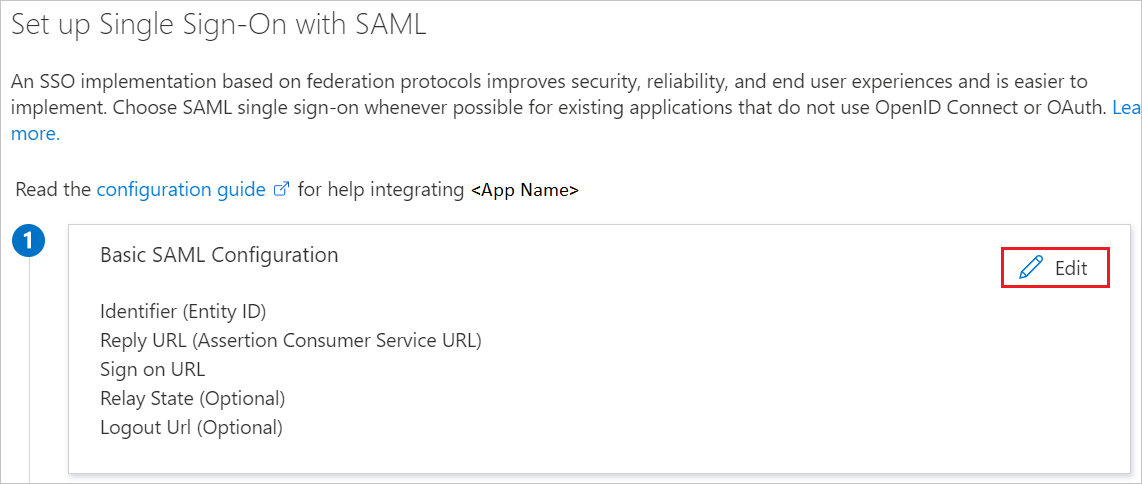

Na página Configurar login único com SAML, selecione o ícone de edição/lápis na Configuração Básica de SAML para editar as configurações.

Na seção Configuração básica de SAML, realize as seguintes etapas:

Na caixa de texto URL de resposta , digite uma URL usando o seguinte padrão:

https://n27.meraki.com/saml/login/m9ZEgb/< UNIQUE ID >Observação

O valor da URL de Resposta não é real. Atualize esse valor com o valor real da URL de Resposta, que é explicado posteriormente no artigo.

Selecione o botão Salvar.

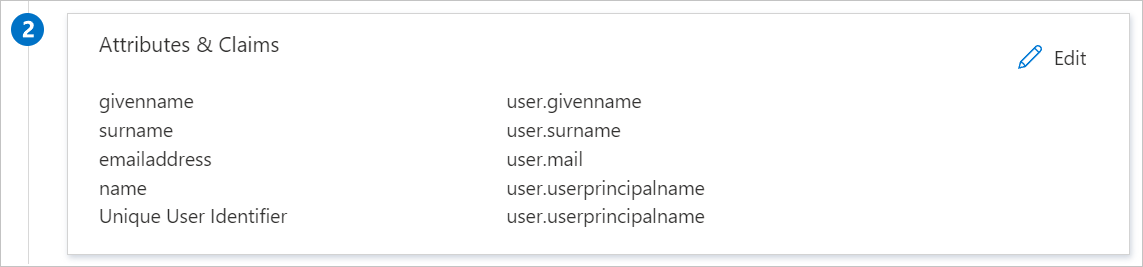

Seu aplicativo Meraki Dashboard espera as declarações do SAML em um formato específico, o que exige que você adicione mapeamentos de atributo personalizados de acordo com a sua configuração de atributos de token SAML. A captura de tela a seguir mostra a lista de atributos padrão.

Além do indicado acima, o aplicativo Meraki Dashboard espera que mais alguns atributos sejam passados novamente na resposta SAML, que são mostrados abaixo. Esses atributos também são pré-preenchidos, mas você pode revisá-los de acordo com seus requisitos.

Nome Atributo de origem https://dashboard.meraki.com/saml/attributes/usernameusuário.userprincipalname https://dashboard.meraki.com/saml/attributes/roleuser.assignedroles Observação

Para entender como configurar funções na ID do Microsoft Entra, confira aqui.

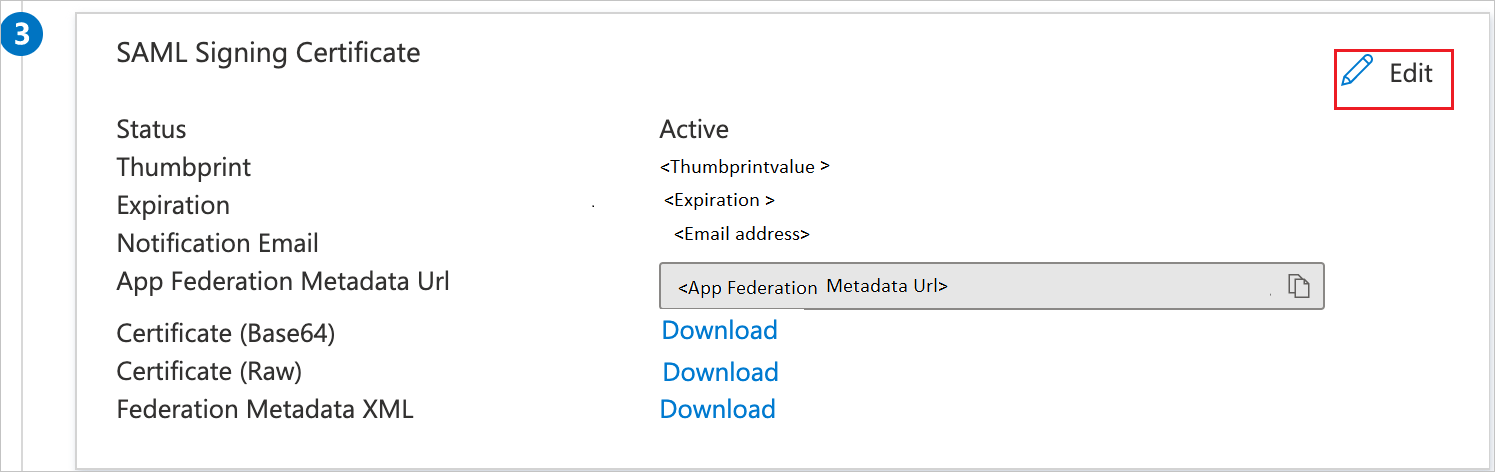

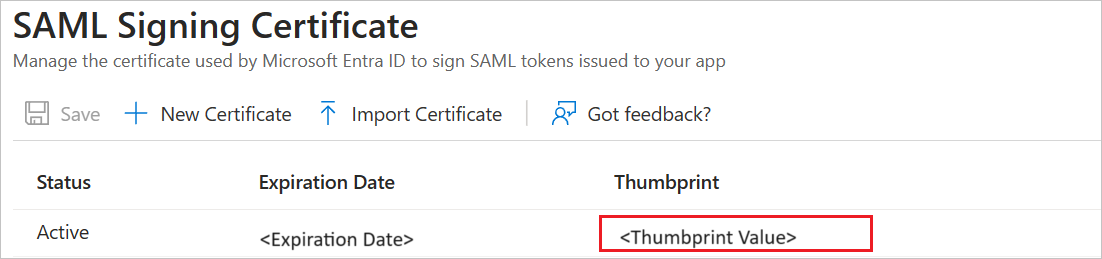

Na seção Certificado de Autenticação SAML , selecione o botão Editar para abrir a caixa de diálogo Certificado de Autenticação SAML .

Na seção Certificado de Assinatura SAML, copie o Valor da Huella Digital e salve-o em seu computador. Esse valor precisa ser convertido para incluir dois pontos para que o painel do Meraki o entenda. Por exemplo, se a impressão digital do Azure for

C2569F50A4AAEDBB8E, será necessário alterá-la paraC2:56:9F:50:A4:AA:ED:BB:8Epara usá-la posteriormente no painel do Meraki.

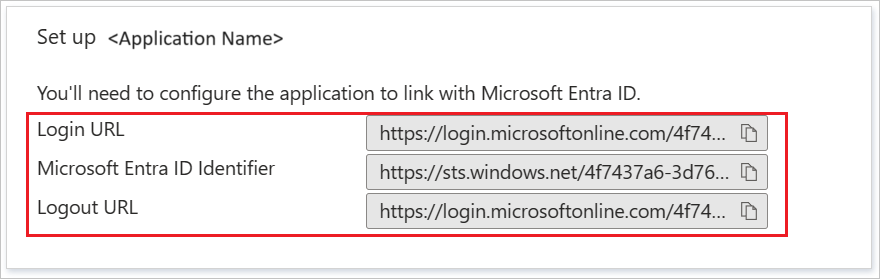

Na seção Configurar o Meraki Dashboard, copie o valor da URL de logout e salve-o em seu computador.

Criar e atribuir um usuário de teste do Microsoft Entra

Siga as diretrizes no início rápido de criação e atribuição de uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Configurar o SSO do Meraki Dashboard

Em outra janela do navegador da Web, entre no site da empresa Meraki Dashboard como administrador

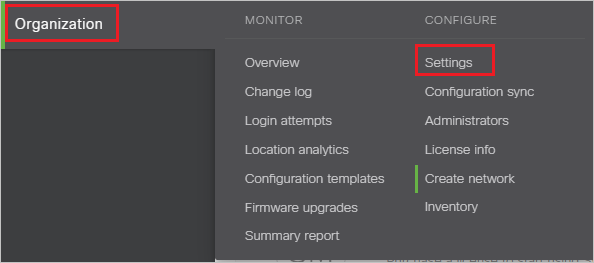

Navegue atéas Configurações>.

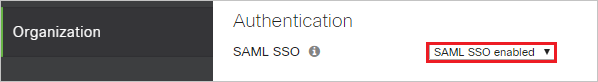

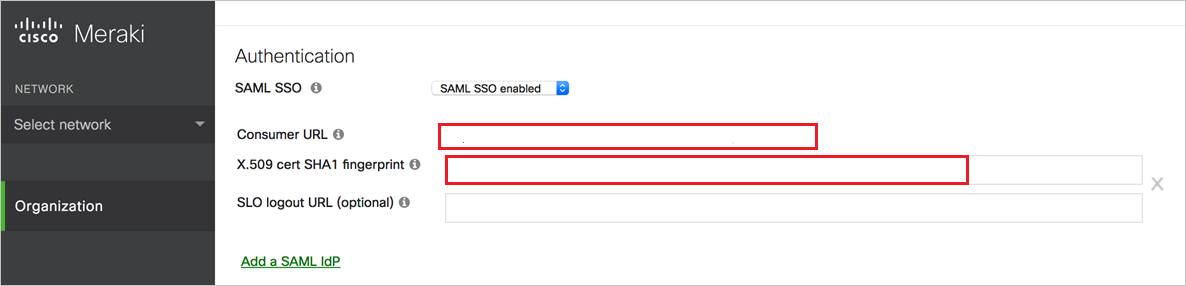

Em Autenticação, altere SSO do SAML para Habilitados para SSO do SAML.

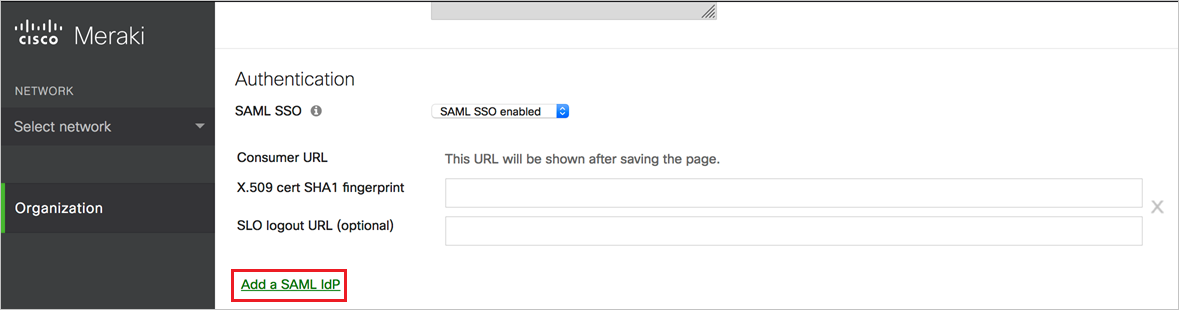

Selecione Adicionar um IdP SAML.

Cole o valor da Impressão digital convertido, que você copiou e converteu no formato especificado, conforme mencionado na etapa 9 da seção anterior, na caixa de texto Impressão digital SHA1 do certificado X.590. Em seguida, selecione Salvar. Depois de salvar, a URL do consumidor será exibida. Copie o valor da URL do Consumidor e cole-o na caixa de texto URL de Resposta da Seção de Configuração Básica do SAML.

Criar funções de administrador no Meraki Dashboard

Em outra janela do navegador da Web, entre no site do Meraki Dashboard como administrador.

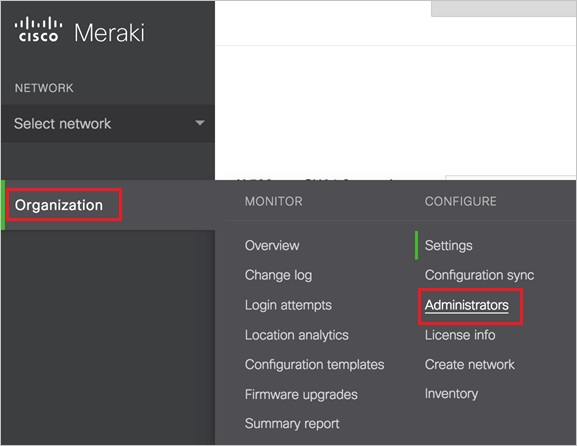

Navegue até Organização>Administradores.

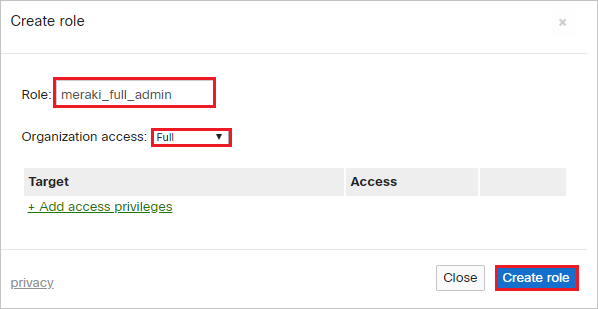

Na seção funções de administrador SAML, selecione o botão Adicionar função SAML .

Insira a função meraki_full_admin, marque o acesso da organização como Completo e selecione Criar função. Repita o processo para meraki_readonly_admin. Desta vez, marque Acesso da organização como caixa Somente leitura.

Permitir que os usuários entrem automaticamente no Meraki Dashboard com as respectivas contas do Microsoft Entra:

uma. No portal do Azure, selecione Registros de Aplicativo.

b. Selecione Todos os Aplicativos e selecione o Painel do Meraki.

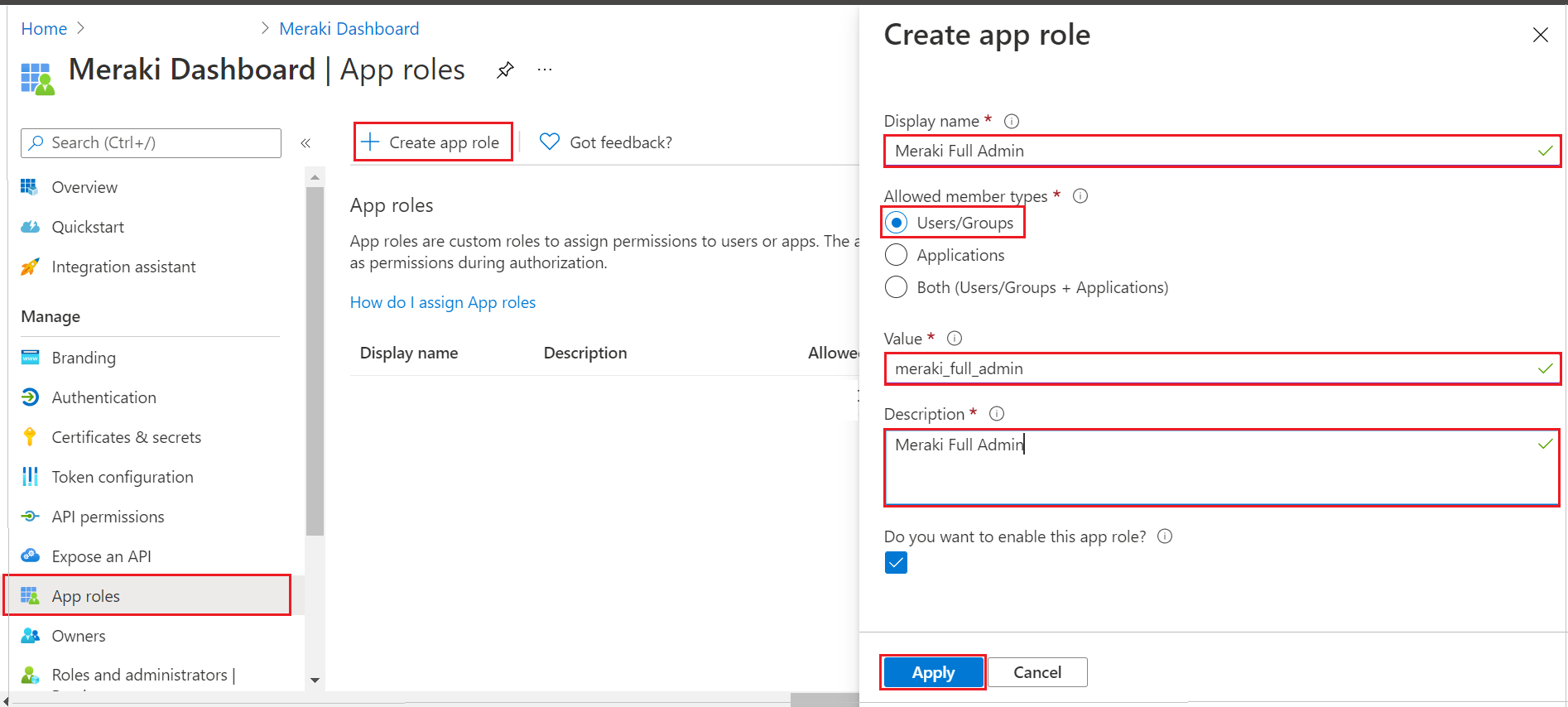

c. Selecione Funções de Aplicativo e selecione Criar Função de Aplicativo.

d. Insira o Nome de exibição como

Meraki Full Admin.e. Selecione Membros permitidos como

Users/Groups.f. Insira o Valor como

meraki_full_admin.g. Insira a Descrição como

Meraki Full Admin.h. Clique em Salvar.

Teste de SSO

Nesta seção, você testará sua configuração de logon único do Microsoft Entra com as seguintes opções.

Selecione Testar este aplicativo e você deverá ser conectado automaticamente ao Painel do Meraki para o qual configurou o SSO

Você pode usar os Meus Aplicativos da Microsoft. Ao selecionar o bloco do Painel do Meraki em Meus Aplicativos, você deverá ser conectado automaticamente ao Painel do Meraki, para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, confira Introdução aos Meus Aplicativos.

Conteúdo relacionado

Após configurar o Meraki Dashboard, você poderá impor controle de sessão, que protege contra exfiltração e infiltração de dados confidenciais de sua organização em tempo real. O controle da sessão se estende a partir do Acesso Condicional. Saiba como impor o controle de sessão com o Microsoft Defender para Aplicativos de Nuvem.