Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o Palo Alto Networks Captive Portal à ID do Microsoft Entra. A integração do Palo Alto Networks Captive Portal ao Microsoft Entra ID oferece os seguintes benefícios:

- Controlar, no Microsoft Entra ID, quem tem acesso ao Palo Alto Networks Captive Portal.

- É possível habilitar os usuários a fazer logon automaticamente no Palo Alto Networks Captive Portal (logon único) com as respectivas contas do Microsoft Entra.

- Você pode gerenciar suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se você ainda não tem uma conta, é possível criar uma conta gratuita.

- Uma das seguintes funções:

- Uma assinatura do Palo Alto Networks – Captive Portal habilitada para SSO (logon único).

Descrição do cenário

Neste artigo, você configurará e testará o logon único do Microsoft Entra em um ambiente de teste.

- O Palo Alto Networks Captive Portal dá suporte ao SSO iniciado por IDP

- O Palo Alto Networks Captive Portal dá suporte ao provisionamento do usuário Just-In-Time

Adicionar Palo Alto Networks Captive Portal da galeria

Para configurar a integração do Palo Alto Networks Captive Portal ao Microsoft Entra ID, você precisará adicionar o Palo Alto Networks Captive Portal da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativos de Nuvem.

- Navegue até Entrar ID>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar da galeria, digite Palo Alto Networks Captive Portal na caixa de pesquisa.

- Selecione Palo Alto Networks Captive Portal no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativos Empresariais. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e também percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra

Nesta seção, você configurará e testará o logon único do Microsoft Entra com a Palo Alto Networks Captive Portal em um usuário de teste chamado B.Simon. Para que o logon único funcione, é necessário estabelecer um relacionamento de vínculo entre um usuário do Microsoft Entra e o usuário relacionado na Palo Alto Networks Captive Portal.

Para configurar e testar o logon único do Microsoft Entra com o Palo Alto Networks Captive Portal, siga estas etapas:

-

Configurar o SSO do Microsoft Entra – para permitir que os usuários usem esse recurso.

- Criar um usuário de teste do Microsoft Entra – Testar o logon único do Microsoft Entra com o usuário B.Simon.

- Atribuir o usuário de teste do Microsoft Entra – Configure B.Simon para usar o logon único do Microsoft Entra.

-

Configurar o SSO do Palo Alto Networks Captive Portal – defina as configurações de logon único no aplicativo.

- Crie um usuário de teste no Palo Alto Networks Captive Portal para ter um equivalente de B.Simon no Palo Alto Networks Captive Portal que esteja vinculado à representação de usuário do Microsoft Entra.

- Testar o SSO – verifique se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativos de Nuvem.

Navegue para Entra ID>Aplicativos empresariais>Palo Alto Networks Captive Portal>Autenticação única.

Na página Selecionar um método de logon único, escolha SAML.

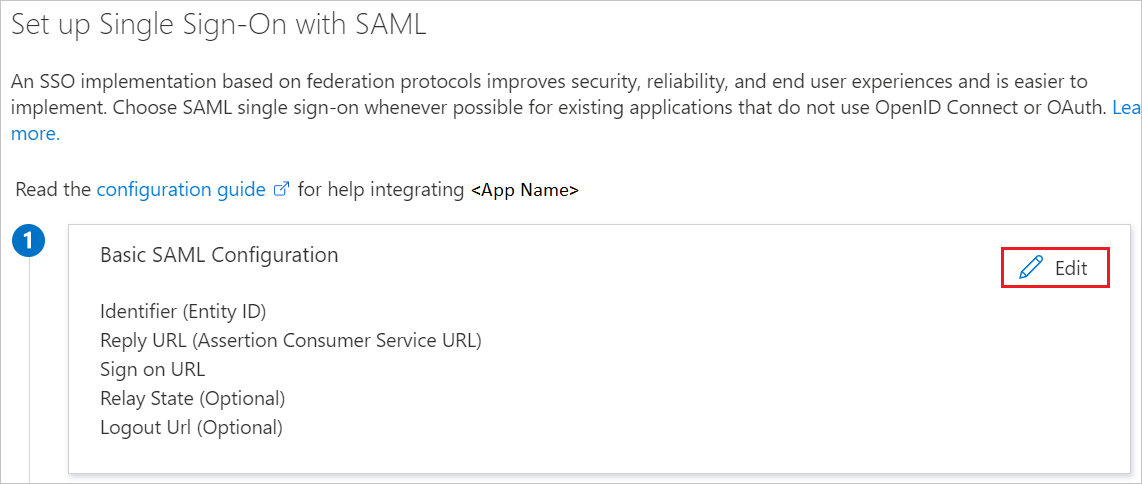

Na página Configurar login único com SAML, selecione o ícone de lápis da Configuração Básica do SAML e edite as configurações.

No painel Configuração Básica do SAML, realize as seguintes etapas:

Para Identificador, insira uma URL com o padrão

https://<customer_firewall_host_name>:6082/SAML20/SP.Para URL de resposta, insira uma URL com o padrão

https://<customer_firewall_host_name>:6082/SAML20/SP/ACS.Observação

Atualize os valores de espaço reservado nesta etapa com o identificador real e URLs de resposta. Para obter os valores reais, entre em contato com a equipe de suporte ao cliente do Palo Alto Networks – Captive Portal.

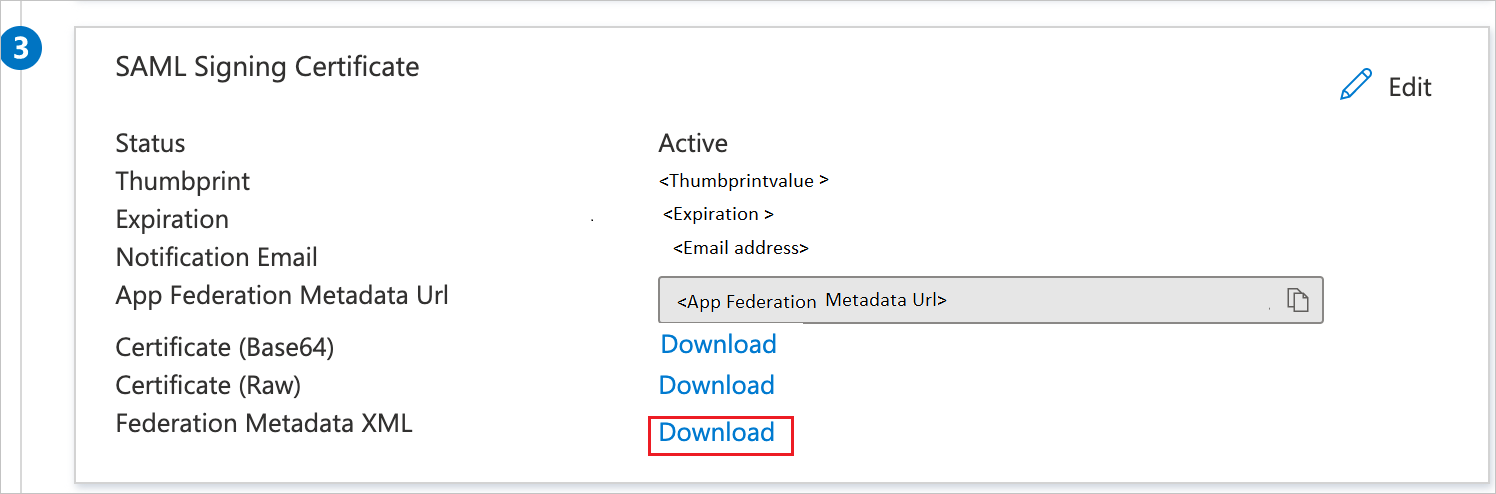

Na seção Certificado de autenticação SAML, ao lado de XML de metadados de federação, selecione Baixar. Salve o arquivo baixado em seu computador.

Criar e atribuir um usuário de teste do Microsoft Entra

Siga as diretrizes no início rápido de criação e atribuição de uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Configurar o SSO do Palo Alto Networks Captive Portal

Em seguida, configure o logon único do Palo Alto Networks – Captive Portal:

Em outra janela do navegador, entre no site Palo Alto Networks como administrador.

Selecione a guia Dispositivo.

No menu, selecione Provedor de identidade SAMLe, em seguida, selecione Importar.

Na caixa de diálogo Importar perfil do servidor do provedor de identidade SAML, conclua as etapas a seguir:

Em Nome do Perfil, insira um nome, como

AzureAD-CaptivePortal.Ao lado de Metadados do provedor de identidade, selecione Procurar. Selecione o arquivo metadata.xml que você baixou.

Selecione OK.

Criar um usuário de teste do Palo Alto Networks – Captive Portal

Em seguida, crie um usuário chamado Brenda Fernandes no Palo Alto Networks – Captive Portal. O Palo Alto Networks – Captive Portal dá suporte ao provisionamento do usuário Just-In-Time, que é habilitado por padrão. Você não precisará concluir as tarefas nesta seção. Se um usuário ainda não existir no Palo Alto Networks – Captive Portal, um novo usuário será criado após a autenticação.

Observação

Se quiser criar um usuário manualmente, entre em contato com a equipe de suporte ao cliente do Palo Alto Networks – Captive Portal.

Teste de SSO

Nesta seção, você testará sua configuração de logon único do Microsoft Entra com as seguintes opções.

Selecione Testar este aplicativo e você deverá ser conectado automaticamente ao Palo Alto Networks Captive Portal para o qual configurou o SSO

Você pode usar os Meus Aplicativos da Microsoft. Ao selecionar o bloco do Palo Alto Networks Captive Portal em Meus Aplicativos, você deverá ser conectado automaticamente ao Palo Alto Networks Captive Portal, para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, confira Introdução aos Meus Aplicativos.

Conteúdo relacionado

Depois de configurar o Palo Alto Networks Captive Portal, você poderá impor o controle de sessão, que fornece proteção contra exfiltração e infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão se estende a partir do Acesso Condicional. Saiba como impor o controle de sessão com o Microsoft Defender para Aplicativos de Nuvem.