Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o Qlik Sense Enterprise Client-Managed à ID do Microsoft Entra. Ao integrar o Qlik Sense Enterprise Client-Managed à ID do Microsoft Entra, você poderá:

- Controlar quem tem acesso ao Qlik Sense Enterprise na ID do Microsoft Entra.

- Permitir que os usuários entrem automaticamente no Qlik Sense Enterprise com as respectivas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Há duas versões do Qlik Sense Enterprise. Embora este artigo aborde a integração com as versões gerenciadas pelo cliente, um processo diferente é necessário para o Qlik Sense Enterprise SaaS (versão do Qlik Cloud).

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se você não tiver uma assinatura, poderá obter uma conta gratuita.

- Uma assinatura do Qlik Sense Enterprise habilitada para logon único (SSO).

- O administrador de aplicativos, assim como o administrador de aplicativos de nuvem, também pode adicionar ou gerenciar aplicativos no Microsoft Entra ID. Para obter mais informações, consulte as funções internas do Azure.

Descrição do cenário

Neste artigo, você configurará e testará o SSO do Microsoft Entra em um ambiente de teste.

- O Qlik Sense Enterprise dá suporte ao SSO iniciado por SP .

- O Qlik Sense Enterprise dá suporte ao provisionamento em tempo real

Adicionar o Qlik Sense Enterprise da galeria

Para configurar a integração do Qlik Sense Enterprise à ID do Microsoft Entra, você precisará adicioná-lo à lista de aplicativos SaaS gerenciados por meio da galeria.

- Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos na Nuvem.

- Navegue até Entrar ID>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria , digite Qlik Sense Enterprise na caixa de pesquisa.

- Selecione Qlik Sense Enterprise no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativos Empresariais. Neste assistente, você poderá adicionar um aplicativo ao locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e também percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o Qlik Sense Enterprise

Configure e teste o SSO do Microsoft Entra com o Qlik Sense Enterprise usando uma usuária de teste chamada Britta Simon. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado do Qlik Sense Enterprise.

Para configurar e testar o SSO do Microsoft Entra com o Qlik Sense Enterprise, execute as seguintes etapas:

-

Configure o SSO do Microsoft Entra para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com Britta Simon.

- Atribua o usuário de teste do Microsoft Entra para permitir que Britta Simon use a autenticação única do Microsoft Entra.

-

Configure o SSO do Qlik Sense Enterprise para definir as configurações de logon único no lado do aplicativo.

- Crie um usuário de teste do Qlik Sense Enterprise para ter um equivalente de Britta Simon no Qlik Sense Enterprise que esteja vinculado à representação de usuário do Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos na Nuvem.

Navegue para Entra ID>aplicativos empresariais>Qlik Sense Enterprise, encontre a seção Gerenciar e selecione Logon único.

Na página Selecionar um método de logon único , selecione SAML.

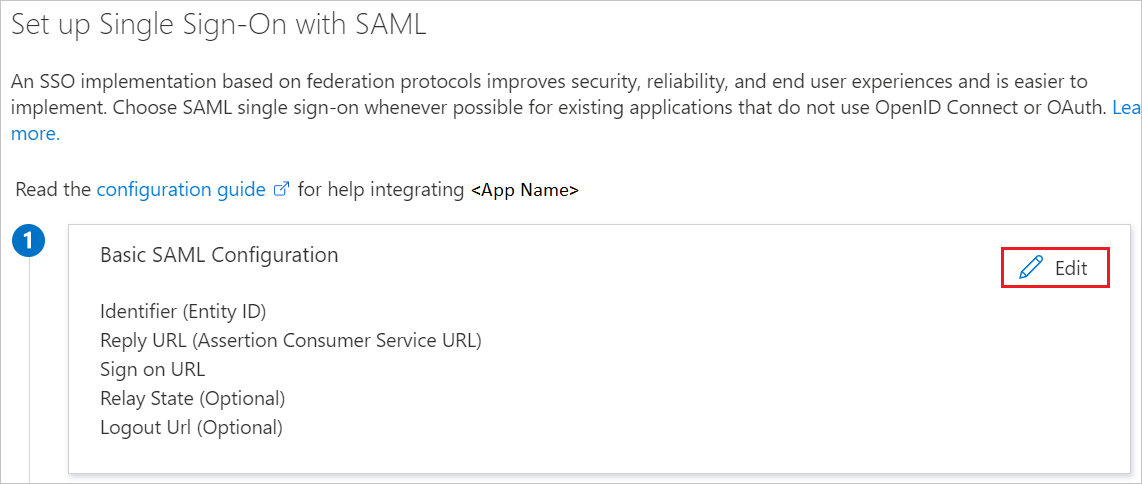

Na página Configurar Sign-On Único com SAML , selecione o ícone de lápis da Configuração Básica do SAML para editar as configurações.

Na seção Configuração Básica do SAML , execute as seguintes etapas:

um. Na caixa de texto Identificador, digite uma URL usando um dos seguintes padrões:

Identificador https://<Fully Qualified Domain Name>.qlikpoc.comhttps://<Fully Qualified Domain Name>.qliksense.comb. Na caixa de texto URL de Resposta , digite uma URL usando o seguinte padrão:

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/samlauthn/c. Na caixa de texto URL de Logon , digite uma URL usando o seguinte padrão:

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/hubObservação

Esses valores não são reais. Atualize esses valores com o Identificador real, a URL de Resposta e a URL de Logon explicadas posteriormente neste artigo ou entre em contato com a equipe de suporte do Qlik Sense Enterprise Client para obter esses valores. A porta padrão para as URLs é 443, mas você pode personalizá-la de acordo com a necessidade da sua organização.

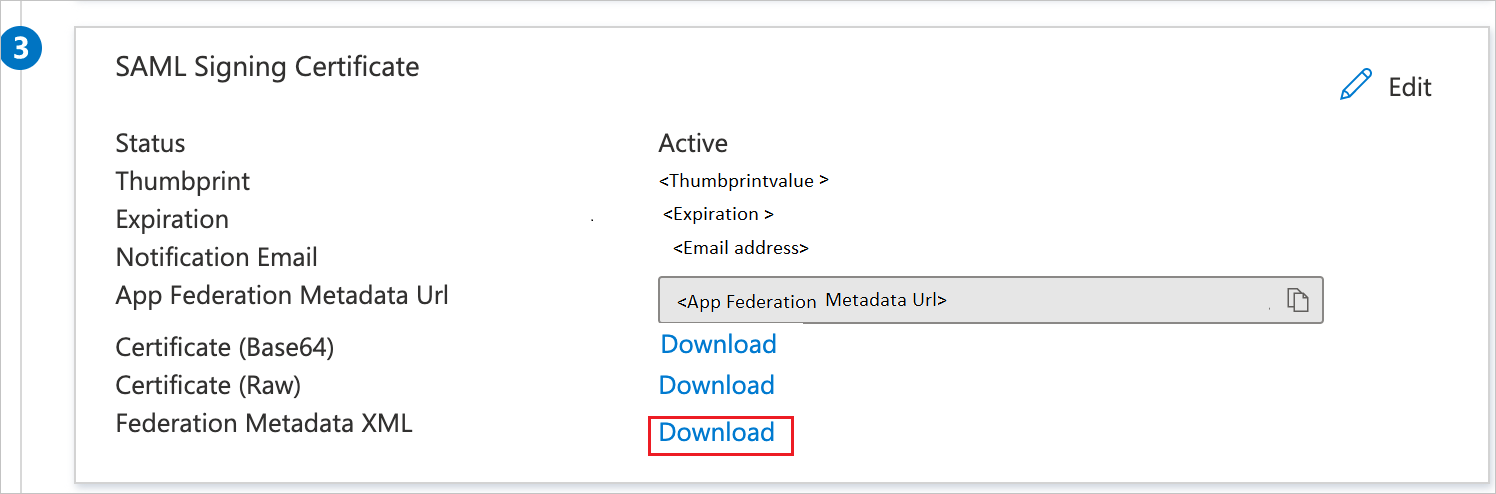

Na página Configurar Sign-On Único com SAML, na seção Certificado de Assinatura SAML, localize o XML de Metadados de Federação nas opções fornecidas conforme suas necessidades e salve-o em seu computador.

Criar e atribuir um usuário de teste do Microsoft Entra

Siga as diretrizes no guia de início rápido criar e atribuir uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Configurar o SSO do Qlik Sense Enterprise

Navegue para o QMC (Qlik Sense Qlik Management Console) como um usuário que pode criar configurações de proxy virtual.

No QMC, selecione o item de menu Proxies Virtuais .

Na parte inferior da tela, selecione o botão Criar novo .

A tela de Edição de proxy virtual é exibida. No lado direito da tela, há um menu para tornar as opções de configuração visíveis.

Com a opção de menu identificação marcada, insira as informações de identificação para a configuração de proxy virtual do Azure.

um. O campo Descrição é um nome amigável para a configuração de proxy virtual. Insira um valor para uma descrição.

b. O campo Prefixo identifica o endpoint de proxy virtual para conectar-se ao Qlik Sense com autenticação única do Microsoft Entra. Insira um nome de prefixo exclusivo para esse proxy virtual.

c. O tempo limite de inatividade da sessão (minutos) é o tempo limite para conexões por meio desse proxy virtual.

d. O nome do cabeçalho do cookie de sessão é o nome do cookie que armazena o identificador de sessão para a sessão do Qlik Sense que um usuário recebe após a autenticação bem-sucedida. Esse nome deve ser exclusivo.

Selecione a opção de menu Autenticação para torná-la visível. Aparece a tela de autenticação.

um. A lista suspensa modo de acesso anônimo define se usuários anônimos podem acessar o Qlik Sense através do proxy virtual. A opção padrão é Nenhum usuário anônimo.

b. A lista suspensa método autenticação determina o esquema de autenticação que o proxy virtual usa. Selecione SAML na lista do menu suspenso. Mais opções são exibidas como resultado.

c. No campo URI do host SAML, insira o nome do host que os usuários inserem para acessar o Qlik Sense por meio desse proxy virtual SAML. O nome do host é o URI do servidor Qlik Sense.

d. Na ID da entidade SAML, insira o mesmo valor inserido para o campo URI do host SAML.

e. Os metadados do IdP SAML são o arquivo editado anteriormente na seção Editar Metadados de Federação da Configuração do Microsoft Entra. Antes de carregar os metadados do IdP, o arquivo precisa ser editado para remover informações para garantir a operação adequada entre a ID do Microsoft Entra e o servidor Qlik Sense. Veja as instruções acima se o arquivo ainda precisar ser editado. Se o arquivo tiver sido editado, selecione o botão Procurar e selecione o arquivo de metadados editado para carregá-lo na configuração de proxy virtual.

f. Insira o nome do atributo ou a referência de esquema para o atributo SAML que representa o UserID enviado pelo Microsoft Entra ID ao servidor Qlik Sense. Informações de referência de esquema estão disponíveis na configuração de postagem de telas do aplicativo do Azure. Para usar o atributo de nome, insira

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.g. Insira o valor do diretório de usuário anexado aos usuários quando eles se autenticam no servidor Qlik Sense por meio da ID do Microsoft Entra. Os valores codificados devem ser cercados por colchetes []. Para usar um atributo enviado na declaração SAML do Microsoft Entra, insira o nome do atributo nesta caixa de texto sem colchetes.

h. O algoritmo de assinatura SAML define a assinatura do certificado do provedor de serviços (neste caso, o servidor Qlik Sense) para a configuração de proxy virtual. Se o servidor Qlik Sense usar um certificado confiável gerado usando o Microsoft Enhanced RSA e o Provedor Criptográfico AES, altere o algoritmo de assinatura SAML para SHA-256.

eu. A seção de mapeamento de atributo SAML permite que outros atributos como grupos sejam enviados ao Qlik Sense para uso em regras de segurança.

Selecione a opção de menu BALANCEAMENTO DE CARGA para torná-la visível. Aparece a tela Balanceamento de Carga.

Selecione o botão Adicionar novo nó do servidor, escolha o nó ou nós do motor para os quais o Qlik Sense envia sessões para balanceamento de carga, e selecione o botão Adicionar.

Selecione a opção de menu Avançado para torná-la visível. Aparece a tela Avançado.

A lista de permissões de Host identifica os nomes de host que são aceitos durante a conexão com o servidor Qlik Sense. Insira o nome do host que os usuários especificarão ao se conectar ao servidor Qlik Sense. O nome do host é o mesmo valor que o URI de host SAML, sem o

https://.Selecione o botão Aplicar .

Selecione OK para aceitar a mensagem de aviso que indica que o proxy vinculado ao proxy virtual foi reiniciado.

No lado direito da tela, o menu Itens Associados é exibido. Selecione a opção de menu Proxies .

Aparece a tela de proxy. Selecione o botão Vincular na parte inferior para vincular um proxy ao proxy virtual.

Selecione o nó de proxy que dá suporte a essa conexão de proxy virtual e selecione o botão Link. Após a vinculação, o proxy é listado em proxies associados.

Após cerca de cinco a dez segundos, a mensagem QMC atualizada é exibida. Selecione o botão Atualizar QMC .

Quando o QMC for atualizado, selecione o item de menu Proxies virtuais . A nova entrada de proxy virtual SAML é listada na tabela na tela. Selecione a entrada de proxy virtual.

Na parte inferior da tela, o botão Baixar metadados SP será ativado. Selecione o botão Baixar metadados do SP para salvar os metadados em um arquivo.

Abra o arquivo de metadados sp. Observe a entrada entityID e a entrada AssertionConsumerService. Esses valores são equivalentes ao Identificador, à URL de Logon e à URL de Resposta na configuração do aplicativo Microsoft Entra. Cole esses valores na seção Domínio e URLs do Qlik Sense Enterprise na configuração do aplicativo Microsoft Entra se eles não estiverem correspondendo, então você deverá substituí-los no assistente de configuração do Microsoft Entra App.

Criar um usuário de teste do Qlik Sense Enterprise

O Qlik Sense Enterprise dá suporte ao provisionamento just-in-time. Os usuários são automaticamente adicionados ao repositório 'USERS' do Qlik Sense Enterprise à medida que usam o recurso SSO. Além disso, os clientes podem usar o QMC e criar um UDC (Conector de Diretório de Usuários) para preencher previamente os usuários no Qlik Sense Enterprise por meio do LDAP escolhido, como o Active Directory e outros.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Selecione Testar este aplicativo, essa opção redireciona para a URL de Logon do Qlik Sense Enterprise, na qual você pode iniciar o fluxo de entrada.

Acesse diretamente a URL de Logon do Qlik Sense Enterprise, na qual você iniciará o fluxo de entrada.

Você pode usar os Meus Aplicativos da Microsoft. Quando você seleciona o bloco do Qlik Sense Enterprise em Meus Aplicativos, essa opção redireciona para a URL de Logon do Qlik Sense Enterprise. Para obter mais informações sobre meus aplicativos, consulte Introdução aos Meus Aplicativos.

Conteúdo relacionado

Depois de configurar o Qlik Sense Enterprise, você poderá impor um controle de sessão, que fornece proteção contra exfiltração e infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender para Aplicativos de Nuvem.