Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Microsoft Entra ID, que é parte do Microsoft Entra, permite restringir o que os usuários convidados externos podem ver em sua organização no Microsoft Entra ID. Os usuários convidados têm, por padrão, um nível de permissão limitado no Microsoft Entra ID, enquanto que o padrão para usuários membros é o conjunto completo de permissões de usuário. Há outro nível de permissão de usuário convidado nas configurações de colaboração externa da sua organização do Microsoft Entra para obter um acesso ainda mais restrito. Assim, as opções de acesso de convidado agora são:

| Nível de permissão | Nível de acesso | Valor |

|---|---|---|

| Igual a dos usuários membros | Os convidados têm o mesmo acesso aos recursos do Microsoft Entra que os usuários membros | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Acesso limitado (padrão) | Os convidados podem ver a associação de todos os grupos não ocultos | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Acesso restrito (novo) | Convidados não podem ver a filiação a nenhum grupo | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Quando o acesso de convidado é restrito, os convidados podem exibir apenas o próprio perfil de usuário. Não há permissão para exibir outros usuários mesmo se o convidado estiver pesquisando por nome UPN ou objectId. O acesso restrito também impede que os usuários convidados vejam a associação dos grupos em que estão. Para obter mais informações sobre as permissões gerais de usuário padrão, inclusive permissões de usuário convidado, confira Quais são as permissões de usuário padrão no Microsoft Entra ID?.

Atualizar no Centro de administração do Microsoft Entra

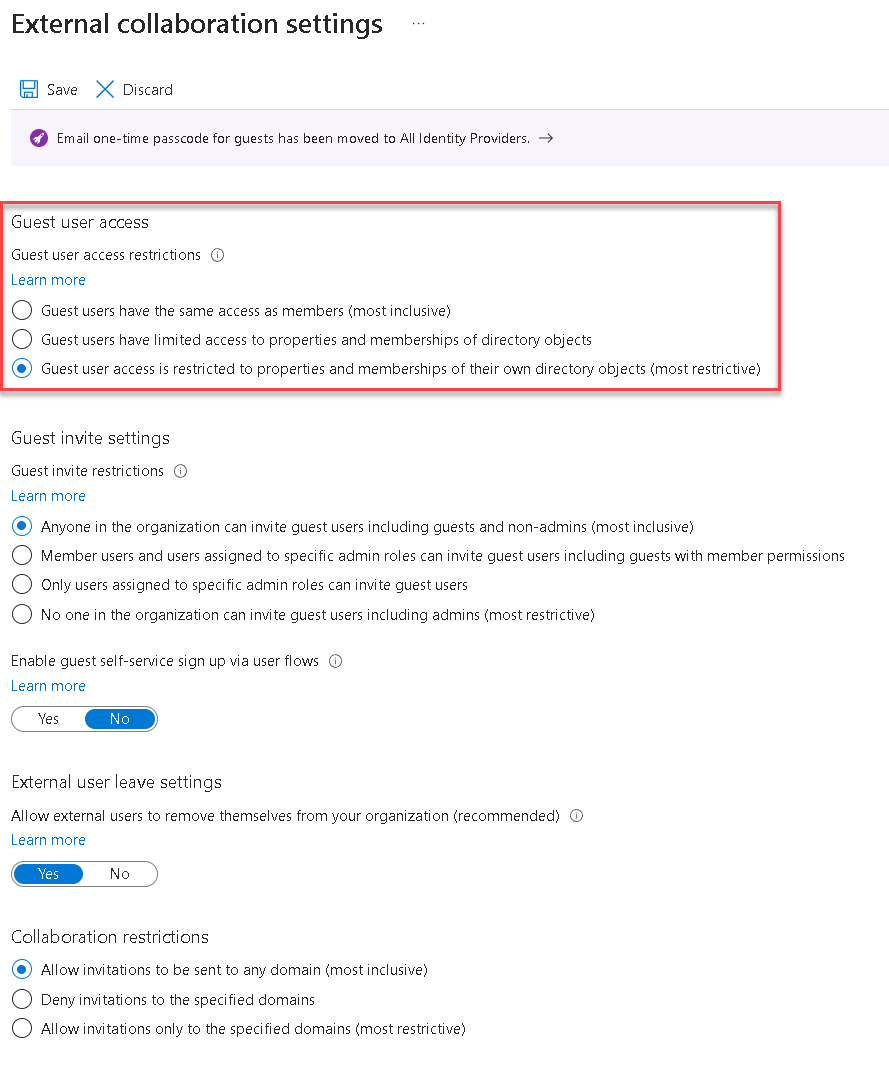

Entre no centro de administração do Microsoft Entra como administrador de usuários.

Selecione Entra ID>Identidades Externas.

Verifique as Configurações de colaboração externa.

Na página Configurações de colaboração externas, escolha a opção O acesso do usuário convidado é restrito às propriedades e às associações de seus próprios objetos de diretório.

Selecione Salvar. As alterações podem levar até 15 minutos para entrar em vigor para os usuários convidados.

Atualizar com a API do Microsoft Graph

Há uma nova API do Microsoft Graph para configurar permissões de convidado em sua organização do Microsoft Entra. As seguintes chamadas à API podem ser criadas para atribuir qualquer nível de permissão. O valor de guestUserRoleId usado aqui serve para ilustrar a configuração de usuário convidado mais restrita. Para obter mais informações sobre como usar o Microsoft Graph para definir permissões de convidado, consulte authorizationPolicyTipo de recurso.

Configurar pela primeira vez

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

A resposta deve ser "Sucesso 204".

Observação

Os módulos Azure AD e MSOnline PowerShell estão preteridos desde 30 de março de 2024. Para saber mais, leia a atualização sobre a reprovação. Após essa data, o suporte a esses módulos se limitará à assistência à migração para o SDK do Microsoft Graph PowerShell e às correções de segurança. Os módulos preteridos continuarão funcionando até 30 de março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com o Microsoft Entra ID (antigo Azure AD). Para perguntas comuns sobre migração, consulte as Perguntas Frequentes sobre Migração. Observação: As versões 1.0.x do MSOnline poderão sofrer interrupções após 30 de junho de 2024.

Atualizar o valor existente

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

A resposta deve ser "Sucesso 204".

Exibir o valor atual

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Resposta de exemplo:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Atualização com cmdlets do PowerShell

Com esse recurso, adicionamos a capacidade de configurar as permissões restritas por meio de cmdlets do PowerShell v2. Os cmdlets Get e Update do PowerShell foram publicados na versão 2.0.2.85.

Comando Get: Get-MgPolicyAuthorizationPolicy

Exemplo:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Comando de atualização: Update-MgPolicyAuthorizationPolicy

Exemplo:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Serviços compatíveis com o Microsoft 365

Serviços com suporte

Por suportada, queremos dizer que a experiência é a esperada; especificamente, que é a mesma que a experiência atual de hóspedes.

- Equipes

- Outlook (OWA)

- SharePoint

- Planner no Teams

- Aplicativo móvel do Planner

- Aplicativo Web do Planner

- Project para a Web

- Operações de Projeto

Serviços atualmente não disponíveis

Serviços sem suporte atual podem ter problemas de compatibilidade com a nova configuração de restrição de convidado.

- Formulários

- Project Online

- Yammer

- Planejador no SharePoint

Perguntas frequentes

| Pergunta | Resposta |

|---|---|

| Em que essas permissões se aplicam? | Essas permissões de nível de diretório são aplicadas nos serviços do Microsoft Entra, incluindo o Microsoft Graph, o PowerShell v2, o portal do Azure e o portal Meus Aplicativos. Os serviços do Microsoft 365 que usam grupos do Microsoft 365 para cenários de colaboração também são afetados, especificamente Outlook, Microsoft Teams e SharePoint. |

| Como as permissões restritas afetam os grupos que os convidados podem ver? | Tanto nas permissões de convidado padrão quanto nas restritas, os convidados não podem enumerar a lista de grupos ou usuários. Os convidados podem ver os grupos dos quais são membros no portal do Azure e no portal dos Meus Aplicativos, dependendo das permissões:

Para obter uma comparação mais detalhada das permissões de diretório da API do Graph, confira Permissões de usuário padrão. |

| Quais partes do portal dos Meus Aplicativos serão afetadas por esse recurso? | A funcionalidade de grupos no portal Meus Aplicativos respeita essas novas permissões. Isso inclui todos os caminhos para exibir a lista de grupos e as associações de grupo nos Meus Aplicativos. Nenhuma alteração foi feita na disponibilidade do bloco do grupo. A disponibilidade do bloco do grupo ainda é controlada pela configuração de grupo no portal do Azure. |

| Essas permissões substituem as configurações de convidado do SharePoint ou do Microsoft Teams? | Não. Essas configurações ainda controlam a experiência e o acesso nesses aplicativos. Por exemplo, se você tiver problemas no SharePoint, verifique as configurações de compartilhamento externas. Os convidados adicionados pelos proprietários da equipe no nível da equipe têm acesso ao chat de reunião do canal apenas para canais padrão, excluindo canais privados e compartilhados. |

| Quais são os problemas de compatibilidade conhecidos no Yammer? | Com permissões definidas como "restritas", os convidados conectados ao Yammer não podem sair do grupo. |

| Minhas permissões de usuário convidado existentes serão alteradas no meu tenant? | Nenhuma alteração foi feita nas configurações atuais. Mantemos a compatibilidade retroativa com as suas configurações existentes. Você decide quando quer fazer alterações. |

| Essas permissões serão definidas por padrão? | Não. As permissões padrão existentes permanecem inalteradas. Você tem a opção de definir as permissões para serem mais restritivas. |

| Há algum requisito de licença para esse recurso? | Não, não há nenhum novo requisito de licenciamento com esse recurso. |

Próximas etapas

- Para saber mais sobre as permissões de convidado existentes no Microsoft Entra ID, confira Quais são as permissões de usuário padrão no Microsoft Entra ID?

- Para ver os métodos da API do Microsoft Graph para restringir o acesso de convidado, consulte

authorizationPolicyTipo de recurso - Para revogar todo o acesso de um usuário, confira Revogar o acesso do usuário no Microsoft Entra ID