Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Agente de Otimização de Acesso Condicional ajuda as organizações a melhorar sua postura de segurança analisando políticas de Acesso Condicional para lacunas, sobreposição e exceções. À medida que o Acesso Condicional se torna um componente central da estratégia de Confiança Zero de uma organização, os recursos do agente devem ser configuráveis para atender às necessidades exclusivas da sua organização.

As configurações do agente descritas neste artigo abrangem opções padrão, como gatilhos, notificações e escopo. Mas as configurações também incluem opções avançadas, como instruções personalizadas, integrações do Intune e permissões.

Importante

A integração do ServiceNow no Agente de Otimização de Acesso Condicional está atualmente em VERSÃO PRÉVIA. Essas informações estão relacionadas a um produto de pré-lançamento que pode ser substancialmente modificado antes do lançamento. A Microsoft não faz garantias, expressas ou implícitas, em relação às informações fornecidas aqui.

Como definir as configurações do agente

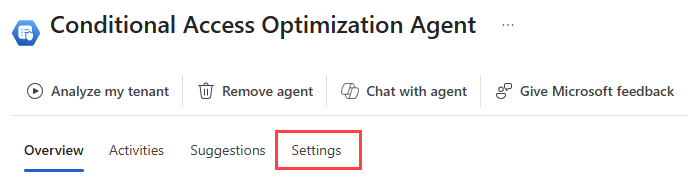

Você pode acessar as configurações de dois locais no Centro de administração do Microsoft Entra:

- Agentes>Agente de otimização de acesso condicional>Configurações.

- No Acesso Condicional>, selecione o cartão do agente de otimização de acesso condicional em Resumo de política>Configurações.

Depois de fazer alterações, selecione o botão Salvar na parte inferior da página.

Trigger

O agente é configurado para ser executado a cada 24 horas, com base em quando ele foi configurado inicialmente. Você pode executar manualmente o agente a qualquer momento.

Objetos do Microsoft Entra para monitorar

Use as caixas de seleção sob objetos do Microsoft Entra para monitorar para especificar o que o agente deve monitorar ao fazer recomendações de política. Por padrão, o agente procura por novos usuários e aplicativos em seu locatário no período de 24 horas anterior.

Capacidades do agente

Por padrão, o agente de otimização de acesso condicional pode criar novas políticas no modo somente relatório. Você pode alterar essa configuração para que um administrador deva aprovar a nova política antes de ser criada. A política ainda é criada no modo somente relatório, mas somente após a aprovação do administrador. Depois de examinar o impacto da política, você pode ativar a política diretamente a partir da interface do agente ou do Acesso Condicional.

Notifications

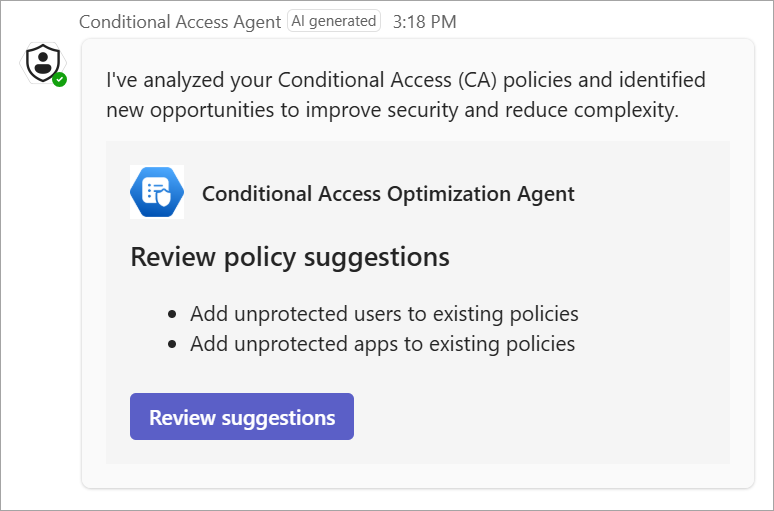

O agente de otimização de acesso condicional pode enviar notificações por meio do Microsoft Teams para um conjunto selecionado de destinatários. Com o aplicativo agente de Acesso Condicional no Microsoft Teams, os destinatários recebem notificações diretamente no chat do Teams quando o agente apresenta uma nova sugestão.

Para adicionar o aplicativo agente ao Microsoft Teams:

No Microsoft Teams, selecione Aplicativos no menu de navegação esquerdo e pesquise e selecione o agente de Acesso Condicional.

Selecione o botão Adicionar e, em seguida, selecione o botão Abrir para abrir o aplicativo.

Para facilitar o acesso ao aplicativo, clique com o botão direito do mouse no ícone do aplicativo no menu de navegação esquerdo e selecione Fixar.

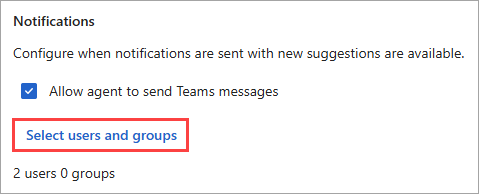

Para configurar notificações nas configurações do agente de otimização de acesso condicional:

Nas configurações do agente de otimização de acesso condicional, selecione o link Selecionar usuários e grupos .

Selecione os usuários ou grupos que você deseja receber notificações e selecione o botão Selecionar.

Na parte inferior da página Configurações principal, selecione o botão Salvar .

Você pode selecionar até 10 destinatários para receber notificações. Você pode selecionar um grupo para receber as notificações, mas a associação desse grupo não pode exceder 10 usuários. Se você selecionar um grupo que tenha menos de 10 usuários, mas que mais sejam adicionados posteriormente, o grupo não receberá mais notificações. Da mesma forma, as notificações só podem ser enviadas para cinco objetos, como uma combinação de usuários ou grupos individuais. Para parar de receber notificações, remova o objeto de usuário ou o grupo no qual você está incluído na lista do destinatário.

No momento, a comunicação do agente é uma direção, portanto, você pode receber notificações, mas não pode responder a elas no Microsoft Teams. Para executar uma ação em uma sugestão, selecione Revisar sugestão no chat para abrir o Agente de Otimização de Acesso Condicional no Centro de administração do Microsoft Entra.

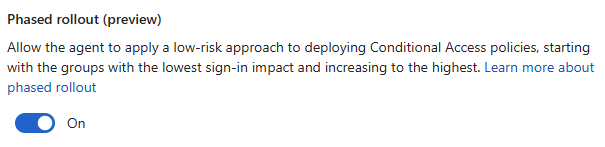

Distribuição em fases

Quando o agente cria uma nova política no modo somente relatório, a política é distribuída em fases, para que você possa monitorar o efeito da nova política. A distribuição em fases está ativada por padrão. Para obter mais informações, consulte Distribuição em fases do Agente de Otimização de Acesso Condicional.

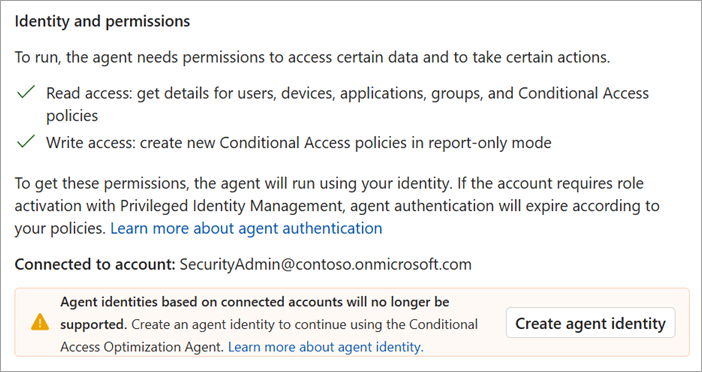

Identidade e permissões

Esta seção das configurações do agente descreve a identidade sob a qual o agente é executado e as permissões que ele usa para operar.

Identidade

O Agente de Otimização de Acesso Condicional agora dá suporte à ID do Agente do Microsoft Entra, permitindo que o agente seja executado sob sua própria identidade, em vez de uma identidade de usuário específica. Essa funcionalidade melhora a segurança, simplifica o gerenciamento e proporciona maior flexibilidade.

- Novas instalações do agente usam padrãomente uma identidade de agente.

- As instalações existentes podem mudar do contexto do usuário para serem executadas em uma identidade de agente a qualquer momento.

- Essa alteração não afeta relatórios ou análises.

- As políticas e recomendações existentes permanecem não afetadas.

- Os clientes não podem alternar de volta para o contexto do usuário.

- Administradores com a função Administrador de Segurança podem fazer essa alteração. Selecione Criar identidade do agente a partir da mensagem na faixa na página do agente ou da seção Identidade e permissões das configurações do agente.

Ativar e usar o Agente de Otimização de Acesso Condicional também requer funções do Copiloto de Segurança. O Administrador de Segurança tem acesso ao Security Copilot por padrão. Você pode atribuir administradores de acesso condicional com acesso ao Security Copilot. Essa autorização fornece aos administradores de acesso condicional a capacidade de usar o agente também. Para obter mais informações, consulte Atribuir acesso ao Copilot de Segurança.

Permissions

A identidade do agente usa as seguintes permissões para executar suas tarefas. Essas permissões são atribuídas automaticamente quando você cria a identidade do agente.

AuditLog.Read.AllCustomSecAttributeAssignment.Read.AllDeviceManagementApps.Read.AllDeviceManagementConfiguration.Read.AllGroupMember.Read.AllLicenseAssignment.Read.AllNetworkAccess.Read.AllPolicy.Create.ConditionalAccessROPolicy.Read.AllRoleManagement.Read.DirectoryUser.Read.All

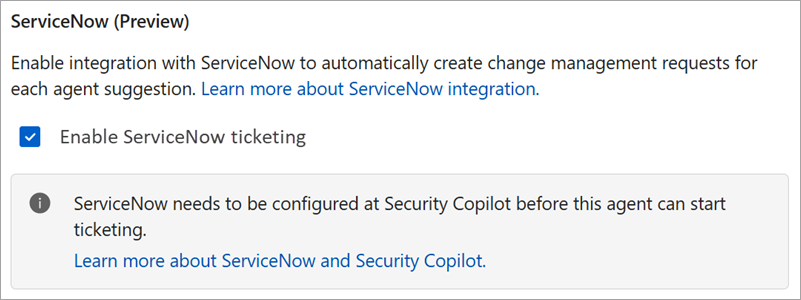

Integração do ServiceNow (versão prévia)

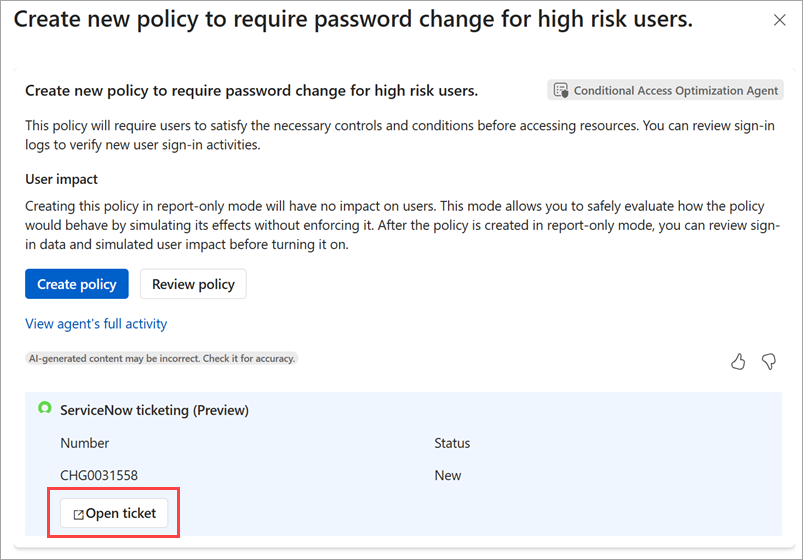

As organizações que usam o plug-in do ServiceNow para o Security Copilot agora podem fazer com que o agente de otimização de acesso condicional crie solicitações de alteração do ServiceNow para cada nova sugestão gerada pelo agente. Esse recurso permite que as equipes de TI e segurança acompanhem, examinem e aprovem ou rejeitem sugestões de agente nos fluxos de trabalho existentes do ServiceNow. Neste momento, somente solicitações de alteração (CHG) têm suporte.

Para usar a integração do ServiceNow, sua organização deve ter o plug-in do ServiceNow configurado.

Quando o plug-in do ServiceNow é ativado nas configurações do agente de otimização de acesso condicional, cada nova sugestão do agente cria uma solicitação de alteração do ServiceNow. A solicitação de alteração inclui detalhes sobre a sugestão, como o tipo de política, os usuários ou grupos afetados e a lógica por trás da recomendação. A integração também fornece um ciclo de feedback: o agente monitora o estado da solicitação de mudança do ServiceNow e pode implementar automaticamente a mudança quando a solicitação de mudança é aprovada.

Instruções personalizadas

Você pode adaptar a política às suas necessidades usando o campo Instruções Personalizadas opcionais. Essa configuração permite que você forneça um prompt ao agente como parte de sua execução. Estas instruções podem ser usadas para:

- Incluir ou excluir usuários, grupos e funções específicos

- Excluir objetos de serem considerados pelo agente ou adicionados à política de Acesso Condicional

- Aplique exceções a políticas específicas, como excluir um grupo específico de uma política, exigir MFA ou exigir políticas de gerenciamento de aplicativos móveis.

Você pode inserir o nome ou a ID do objeto nas instruções personalizadas. Ambos os valores são validados. Se você adicionar o nome do grupo, a ID do objeto desse grupo será adicionada automaticamente em seu nome. Exemplo de instruções personalizadas:

- Exclua os usuários do grupo "Break Glass" de qualquer política que exija autenticação multifator.

- Excluir usuário com ID de Objeto dddddddd-3333-4444-5555-eeeeeeeeeeee de todas as políticas

Um cenário comum a ser considerado é se sua organização tem muitos usuários convidados que você não deseja que o agente sugira adicionar às suas políticas de Acesso Condicional padrão. Se o agente for executado e vir novos usuários convidados que não são cobertos por políticas recomendadas, as SCUs serão consumidas para sugerir a cobertura desses usuários convidados por políticas que não são necessárias. Para impedir que usuários convidados sejam considerados pelo agente:

- Crie um grupo dinâmico chamado "Convidados" em que

(user.userType -eq "guest"). - Adicione uma instrução personalizada, com base em suas necessidades.

- "Exclua o grupo "Convidados" da consideração do agente."

- "Exclua o grupo "Convidados" de quaisquer políticas de gerenciamento de aplicativos móveis."

Para obter mais informações sobre como usar instruções personalizadas, confira o vídeo a seguir.

Parte do conteúdo no vídeo, como os elementos da interface do usuário, está sujeita a alterações, pois o agente é atualizado com frequência.

Integração do Intune

O Agente de Otimização de Acesso Condicional integra-se ao Microsoft Intune para monitorar a conformidade do dispositivo e as políticas de proteção de aplicativos configuradas no Intune e identificar possíveis lacunas na imposição do Acesso Condicional. Essa abordagem proativa e automatizada garante que as políticas de Acesso Condicional permaneçam alinhadas com os requisitos de conformidade e metas de segurança organizacional. As sugestões do agente são as mesmas que as outras sugestões de política, exceto que o Intune fornece parte do sinal para o agente.

As sugestões de agente para cenários do Intune abrangem grupos de usuários e plataformas específicas (iOS ou Android). Por exemplo, o agente identifica uma política de proteção de aplicativo ativa do Intune direcionada ao grupo "Finanças", mas determina que não há uma política de Acesso Condicional suficiente que imponha a proteção do aplicativo. O agente cria uma política somente de relatório que exige que os usuários acessem recursos somente por meio de aplicativos em conformidade em dispositivos iOS.

Para identificar a conformidade do dispositivo do Intune e as políticas de proteção de aplicativo, o agente deve estar em execução como Administrador Global ou Administrador de Acesso Condicional e Leitor Global. O "Conditional Access Administrator" não é suficiente sozinho para o agente gerar sugestões no Intune.

Integração global do Acesso Seguro

O Microsoft Entra Internet Access e o Microsoft Entra Private Access (coletivamente conhecido como Acesso Seguro Global) integram-se ao Agente de Otimização de Acesso Condicional para fornecer sugestões específicas às políticas de acesso à rede da sua organização. A sugestão , Ativar uma nova política para impor os requisitos de acesso à rede do Acesso Seguro Global, ajuda você a alinhar suas políticas de Acesso Seguro Global que incluem locais de rede e aplicativos protegidos.

Com essa integração, o agente identifica usuários ou grupos que não são cobertos por uma política de Acesso Condicional para exigir acesso aos recursos corporativos somente por meio de canais de Acesso Seguro Global aprovados. Essa política exige que os usuários se conectem a recursos corporativos usando a rede segura de Acesso Seguro Global da organização antes de acessar aplicativos e dados corporativos. Os usuários que se conectam de redes não gerenciadas ou não confiáveis são solicitados a usar o cliente de Acesso Seguro Global ou o gateway da Web. Você pode examinar os logs de entrada para verificar conexões compatíveis.