Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Recomendamos que você criptografe as conexões com um servidor SAP HANA do Power Query Desktop e do Power Query Online. Habilite a criptografia do HANA usando a biblioteca CommonCryptoLib (conhecida anteriormente como sapcrypto) proprietária da SAP. A SAP recomenda o uso da CommonCryptoLib.

Observação

A SAP deixou de dar suporte ao OpenSSL e, por esse motivo, a Microsoft também descontinuou o suporte a ele. Em vez disso, use CommonCryptoLib.

Este artigo fornece uma visão geral de como habilitar a criptografia usando o CommonCryptoLib, e faz referência a algumas áreas específicas da documentação do SAP. Atualizamos o conteúdo e os links periodicamente, mas para obter instruções e suporte abrangentes, consulte sempre a documentação oficial do SAP. Use CommonCryptoLib para configurar a criptografia em vez do OpenSSL; para obter etapas para fazer isso, acesse Como configurar o TLS/SSL no SAP HANA 2.0. Para ver etapas sobre como migrar do OpenSSL para o CommonCryptoLib, vá para a nota SAP 2093286 (s-user necessário).

Observação

As etapas de configuração de criptografia detalhadas neste artigo se sobrepõem às etapas de instalação e configuração do SSO do SAML. Se for usar o CommonCryptoLib como o provedor de criptografia do servidor HANA, certifique-se de que sua escolha pelo CommonCryptoLib seja consistente entre as configurações de criptografia e SAML.

Há quatro fases para habilitar a criptografia para o SAP HANA. Abordaremos essas fases em seguida. Para saber mais, confira Proteger a comunicação entre o SAP HANA Studio e o servidor do SAP HANA com SSL

Use CommonCryptoLib

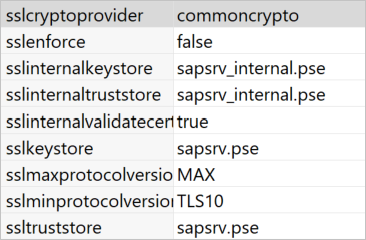

Verifique se o servidor HANA está configurado para usar o CommonCryptoLib como provedor criptográfico.

Criar uma solicitação de assinatura de certificado

Crie uma solicitação de assinatura de certificado X509 para o servidor HANA.

Com o SSH, conecte-se ao computador Linux em que o servidor HANA é executado como <sid>adm.

Vá para o diretório base /usr/sap/<sid>/home/.ssl. O arquivo .ssl oculto já existirá se a AC raiz já tiver sido criada.

Se você ainda não tiver um AC que possa ser usado, crie um AC raiz seguindo as etapas descritas em Proteger a comunicação entre o SAP HANA Studio e o servidor SAP HANA com SSL.

Execute o comando a seguir:

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<HOSTNAME com FQDN> "CN=<HOSTNAME com FQDN>"

Este comando cria uma solicitação de assinatura de certificado e uma chave privada. Preencha <HOSTNAME com FQDN> com o nome do host e o FQDN (nome de domínio totalmente qualificado).

Obter uma assinatura para o certificado

Obtenha o certificado assinado por uma AC (autoridade de certificação) que seja confiável para os clientes que você usará para se conectar ao servidor HANA.

Se você já tiver uma AC de empresa confiável (representada por CA_Cert.pem e CA_Key.pem no exemplo a seguir), assine a solicitação de certificado executando o seguinte comando:

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

Copie o novo arquivo, cert.pem, para o servidor.

Crie a cadeia de certificados do servidor HANA:

sapgenpse import_own_cert -p cert.pse -c cert.pem

Reinicie o servidor HANA.

Verifique a relação de confiança entre um cliente e a AC usada para assinar o certificado do servidor SAP HANA.

O cliente deve confiar na AC usada para assinar o certificado X509 do servidor HANA antes que uma conexão criptografada possa ser feita com servidor HANA do computador do cliente.

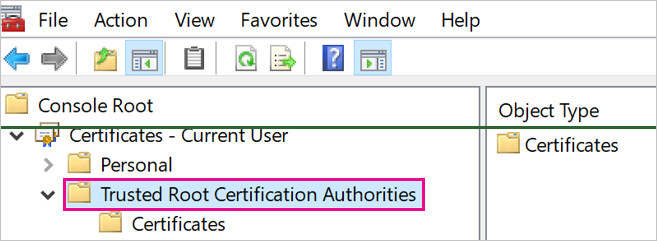

Há várias maneiras de garantir que essa relação de confiança exista usando o MMC (Console de Gerenciamento Microsoft) ou a linha de comando. É possível importar o certificado X509 da AC (cert.pem) para a pasta Autoridades de Certificação Confiáveis do usuário que estabelecerá a conexão ou para a mesma pasta do computador cliente, se isso for desejável.

Primeiro, converta cert.pem em um arquivo .crt antes de importar o certificado para a pasta Autoridades de Certificação Raiz Confiáveis.

Testar a conexão

Observação

Antes de usar os procedimentos nesta seção, você deve se conectar ao Power BI usando suas credenciais da conta de administrador.

Antes de validar um certificado de servidor no serviço do Power BI online, você deve ter uma fonte de dados já configurada para o gateway de dados local. Se você ainda não tiver uma fonte de dados configurada para testar a conexão, precisará criar uma. Para configurar a fonte de dados no gateway:

No serviço do Power BI, selecione o

ícone de configuração.

ícone de configuração.Na lista suspensa, selecione Gerenciar gateways.

Selecione as reticências (...) ao lado do nome do gateway que você deseja usar com esse conector.

Na lista suspensa, selecione Adicionar fonte de dados.

Nas Configurações da Fonte de Dados, insira o nome da fonte de dados que você deseja chamar de nova fonte na caixa de texto Nome da Fonte de Dados.

Em Tipo de Fonte de Dados, selecione SAP HANA.

Insira o nome do servidor no Servidor e selecione o método de autenticação.

Continue seguindo as instruções no próximo procedimento.

Teste a conexão no Power BI Desktop ou no serviço do Power BI.

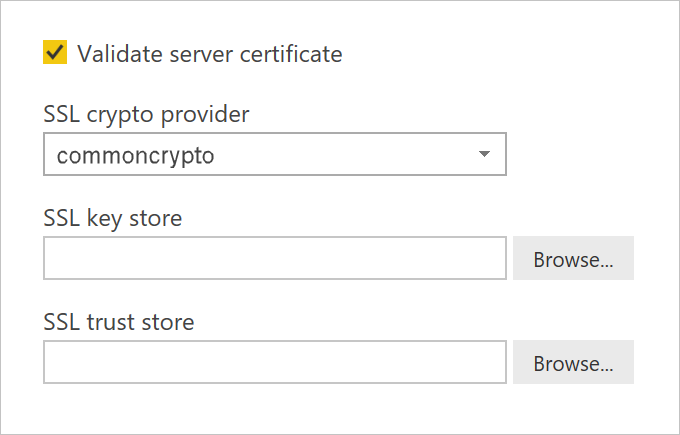

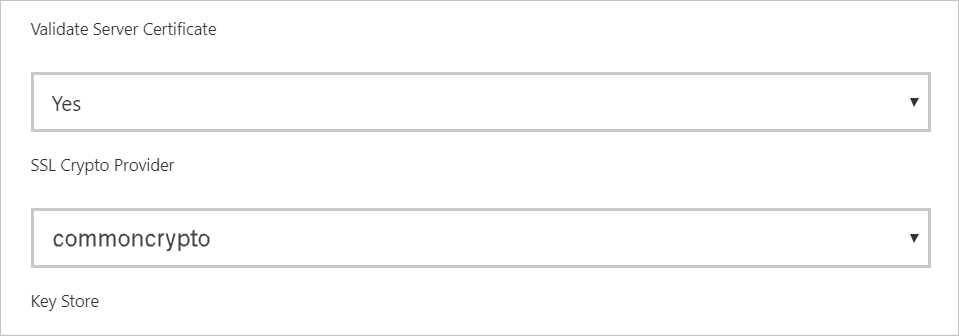

No Power BI Desktop ou na página Configurações de Fontes de Dados do serviço do Power BI, verifique se a opção Validar certificado do servidor está habilitada antes de tentar estabelecer uma conexão com o servidor SAP HANA. Para o provedor de criptografia SSL, selecione commoncrypto. Deixe os campos "Repositório de chaves SSL" e "Repositório confiável SSL" em branco.

Power BI Desktop

Serviço do Power BI

Verifique se é possível estabelecer com êxito uma conexão criptografada com o servidor com a opção Validar certificado do servidor habilitada, carregando dados no Power BI Desktop ou atualizando um relatório publicado no serviço do Power BI.

Você observará que somente as informações do provedor de criptografia SSL são necessárias. No entanto, sua implementação pode exigir que você também use o repositório de chaves e o repositório de confiança. Para obter mais informações sobre esses repositórios e como criá-los, acesse as propriedades de conexão TLS/SSL do lado do cliente (ODBC).