Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a: Encriptação de Chave Dupla do Microsoft Purview, Microsoft PurviewAzure Proteção de Informações

Descrição do serviço para: Microsoft Purview

A Encriptação de Chave Dupla (DKE) permite-lhe proteger os seus dados altamente confidenciais para cumprir requisitos especializados. O DKE permite-lhe manter o controlo das chaves de encriptação. Utiliza duas chaves para proteger dados; uma chave no seu controlo e uma segunda chave que armazena de forma segura no Microsoft Azure. Mantém o controlo de uma das chaves através do serviço Encriptação de Chave Dupla. A visualização de dados protegidos com Encriptação de Chave Dupla requer acesso a ambas as chaves.

A DKE ajuda-o a cumprir os requisitos regulamentares em vários regulamentos e normas, como o Regulamento Geral sobre a Proteção de Dados (RGPD), a Lei de Portabilidade e Responsabilização de Seguros de Saúde (HIPAA), a Lei Gramm-Lix-Bliley (GLBA), a lei de localização de dados da Rússia – Lei Federal n.º 242-FZ, a Lei Federal de Privacidade da Austrália de 1988 e a Lei de Privacidade da Nova Zelândia de 1993.

Depois de configurar o serviço DKE e as chaves, aplique proteção aos seus conteúdos altamente confidenciais através de etiquetas de confidencialidade.

Cenários de implementação suportados

O DKE suporta várias configurações diferentes, incluindo implementações na cloud e no local. Estas implementações ajudam a garantir que os dados encriptados permanecem opacos onde quer que os armazene.

Pode alojar o serviço de Encriptação de Chave Dupla utilizado para pedir a sua chave numa localização à sua escolha (servidor de gestão de chaves no local ou na cloud). Mantém o serviço tal como faria com qualquer outra aplicação. A Encriptação de Chave Dupla permite-lhe controlar o acesso ao serviço encriptação de chave dupla. Pode armazenar os seus dados altamente confidenciais no local ou movê-lo para a cloud. A Encriptação de Chave Dupla dá-lhe o controlo para armazenar os dados e a chave na mesma localização geográfica.

Para obter mais informações sobre as chaves de raiz de inquilino predefinidas baseadas na cloud, veja Managing the root key for your Azure Rights Management service (Gerir a chave de raiz do serviço Azure Rights Management).

Quando a sua organização deve adotar o DKE

O DKE não é para todas as organizações, nem para todos os seus dados. Imaginemos que um cenário de dados organizacional típico tem a seguinte estrutura:

Dados sem sentido (cerca de 80% dos dados): a maioria dos dados de uma organização enquadra-se nesta categoria. Não existem problemas ou preocupações com a movimentação destes dados para a cloud atualmente. Mover esses dados para a cloud pode ser vantajoso e a organização pode utilizar a segurança incorporada na cloud.

Sensível (cerca de 15% dos dados): os dados confidenciais têm de ser protegidos. A organização espera que o fornecedor de serviços cloud forneça segurança e melhore a produtividade para esta categoria de dados para que possa cumprir as normas de conformidade. Quer garantir que estes dados são etiquetados corretamente com Proteção de Informações do Microsoft Purview e estão protegidos com políticas de controlo e retenção e auditoria de acesso.

Altamente sensível (cerca de 5% dos dados): este conjunto é a jóia da coroa da organização e precisa de ser fortemente protegido. A organização não quer que ninguém tenha acesso a esses dados. Esta categoria de dados também pode ter requisitos regulamentares para ter as chaves na mesma região geográfica que os dados. As chaves também podem ter de estar sob a custódia estrita da organização. Este conteúdo tem a classificação mais elevada na sua organização ("Segredo Superior") e o acesso está restrito a apenas algumas pessoas. Os dados altamente confidenciais são o que os utilizadores maliciosos procuram. A perda destes dados pode prejudicar a reputação da organização e quebrar a confiança com os clientes.

Conforme mencionado, a Encriptação de Chave Dupla destina-se aos seus dados mais confidenciais que estão sujeitos aos requisitos de proteção mais rigorosos. Deve efetuar as devidas diligências na identificação dos dados corretos a abranger com esta solução antes de implementar. Em alguns casos, poderá ter de restringir o âmbito e utilizar outras soluções. Por exemplo, para a maioria dos seus dados, considere Proteção de Informações do Microsoft Purview com chaves geridas pela Microsoft ou traga a sua própria chave (BYOK). Estas soluções são suficientes para documentos que não estão sujeitos a proteções melhoradas e requisitos regulamentares. Além disso, estas soluções permitem-lhe utilizar os serviços mais poderosos do Microsoft 365; serviços que não pode utilizar com conteúdo encriptado DKE. Por exemplo:

- Regras de fluxo de correio, incluindo antimalware e spam que requerem visibilidade para o anexo

- Microsoft Delve

- Descoberta eletrônica

- Pesquisa e indexação de conteúdos

- O Office Aplicativos Web incluindo a funcionalidade de cocriação

- Copilot

Os dados encriptados por DKE não estão acessíveis inativos aos serviços do Microsoft 365, incluindo o Copilot. Enquanto estiver a utilizar os seus dados encriptados DKE no Office, os dados continuam a não estar acessíveis ao Copilot e não pode utilizar o Copilot em aplicações enquanto estiver a utilizar dados encriptados por DKE.

As aplicações externas ou os serviços que não estão integrados no DKE através do SDK do Microsoft Proteção de Informações não conseguem realizar ações nos dados encriptados. O SDK Microsoft Proteção de Informações 1.7+ suporta Encriptação de Chave Dupla. As aplicações que se integram com o nosso SDK podem fundamentar estes dados com permissões e integrações suficientes.

Quando os seus dados encriptados DKE estão a ser utilizados numa aplicação do Office, podem estar acessíveis a outros serviços do Microsoft 365, consoante a sua versão do Office:

Nas versões mais recentes do Office, os dados encriptados DKE em utilização também não estão acessíveis aos serviços do Microsoft 365. Uma vez que esta alteração foi implementada ao mesmo tempo que o controlo de privacidade separado para etiquetas de confidencialidade que impede o envio de conteúdos etiquetados para experiências ligadas para análise, pode identificar as versões mínimas do Office através da tabela de capacidades e da linha Impedir experiências ligadas que analisam conteúdos.

Em versões anteriores do Office, os dados encriptados DKE em utilização estão acessíveis aos serviços do Microsoft 365, a menos que utilize uma definição de política para desativar as experiências ligadas que analisam conteúdos. Para saber mais, confira Usar configurações de política para gerenciar controles de privacidade do Microsoft 365 Apps para Grandes Empresas.

Utilize Proteção de Informações do Microsoft Purview capacidades (classificação e etiquetagem) para proteger a maioria dos seus dados confidenciais e utilizar apenas o DKE para os seus dados críticos para a sua missão. A Encriptação de Chave Dupla é relevante para dados confidenciais em indústrias altamente reguladas, como serviços financeiros e cuidados de saúde.

Se as suas organizações tiverem algum dos seguintes requisitos, pode utilizar o DKE para ajudar a proteger os seus conteúdos:

- Tem requisitos regulamentares para manter as chaves dentro de um limite geográfico.

- Todas as chaves que tem para encriptação e desencriptação de dados são mantidas no seu datacenter.

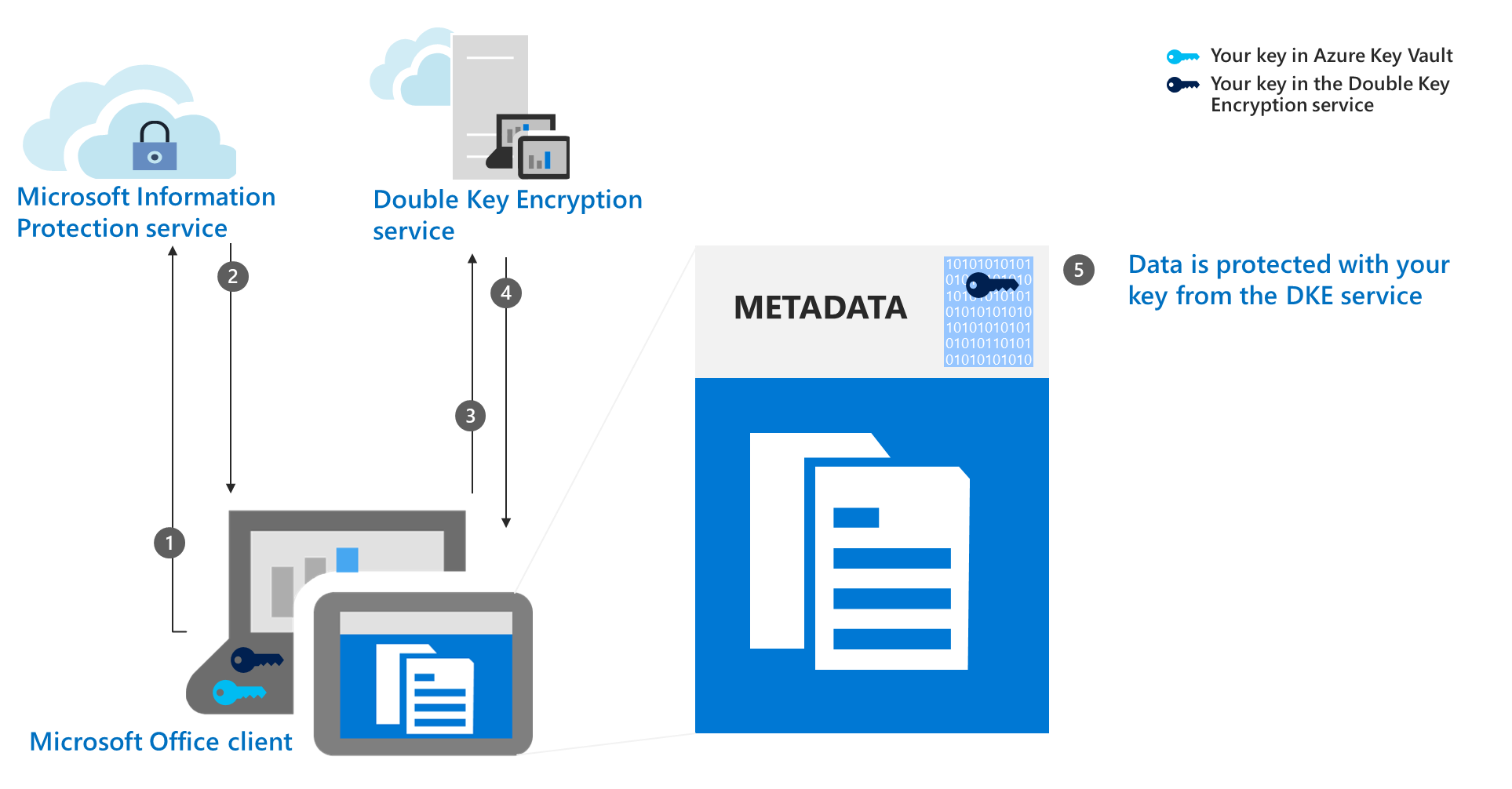

Fluxo de trabalho de encriptação DKE

Esta secção divide o fluxo de trabalho em passos separados para ilustrar como duas chaves são utilizadas para proteger um documento do Office.

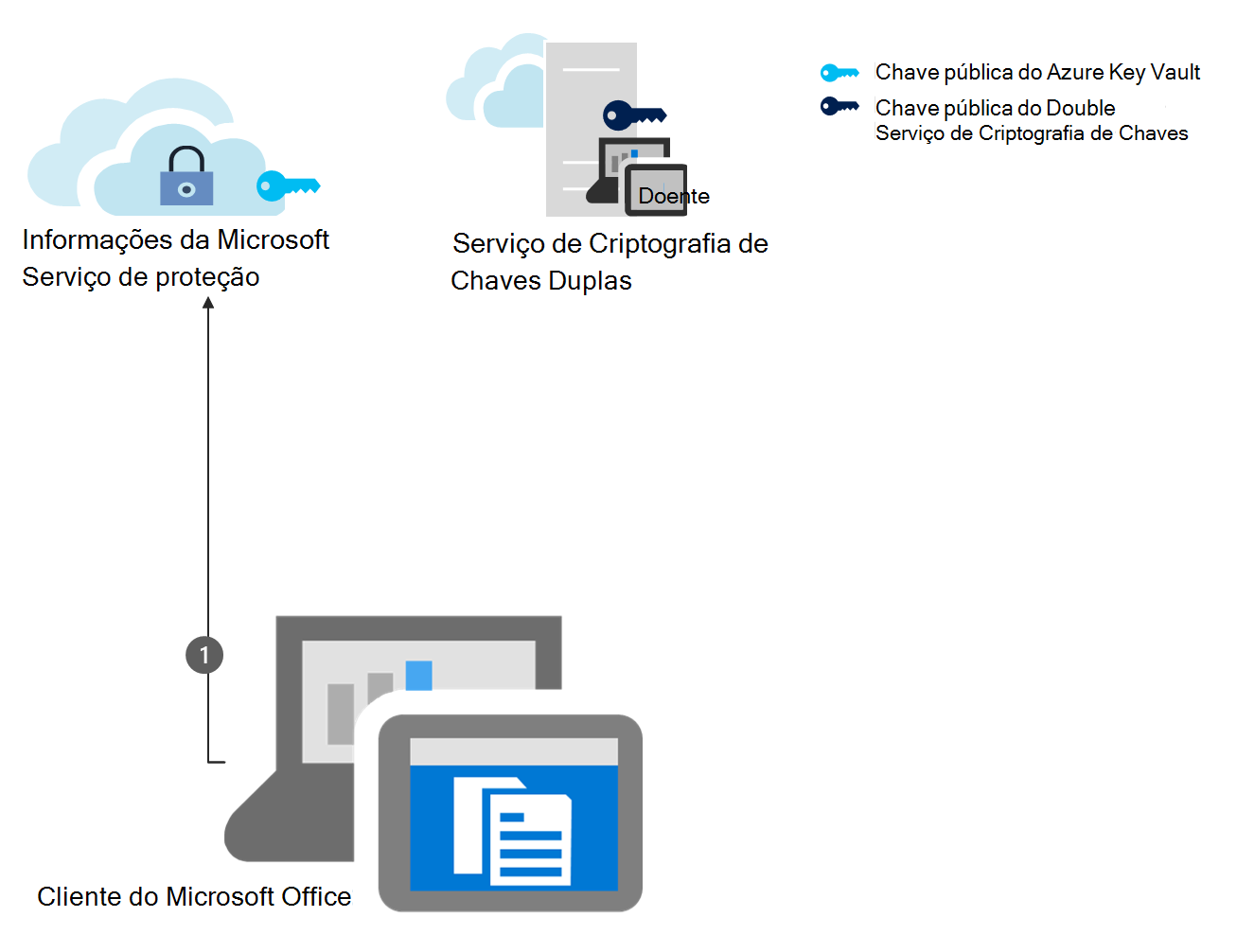

Passo 1: Bootstrapping

O cliente do Microsoft Office executa tarefas de configuração de arranque e envia pedidos e informações para o serviço de encriptação Azure Proteção de Informações. Este processo também é denominado bootstrapping. As tarefas incluem autorizar o utilizador a utilizar Microsoft Entra ID, transferir certificados e modelos, etc. As tarefas de arranque são tarefas de ligação e arranque pela primeira vez que dão ao utilizador acesso às políticas de encriptação do Azure Rights Management.

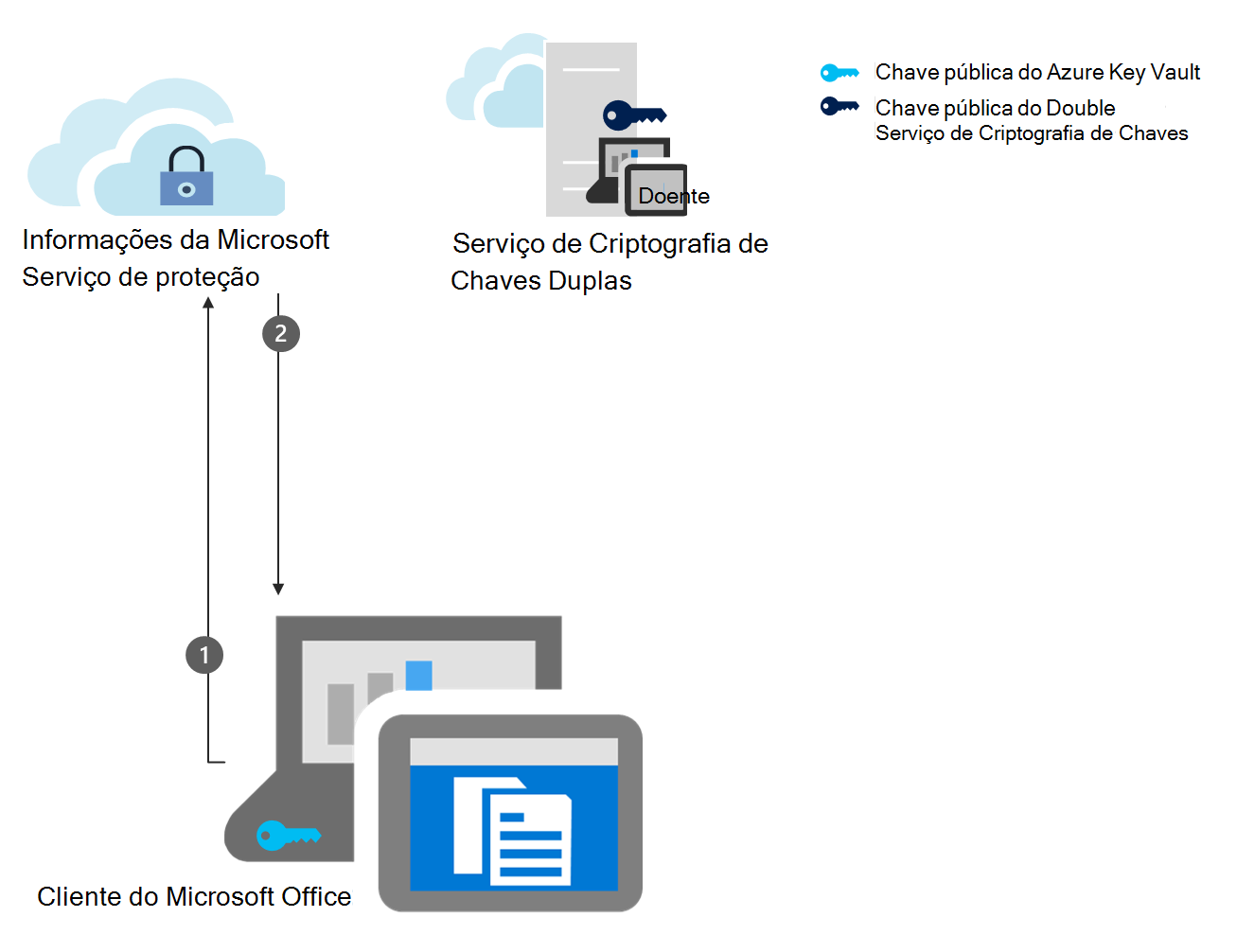

Passo 2: Recolher e colocar em cache a chave pública do Azure Rights Management

A aplicação do Office obtém a chave pública do Azure Key Vault no serviço de encriptação com base no utilizador autorizado que utiliza Microsoft Entra ID. Depois de recolhido, o cliente coloca a chave em cache durante 30 dias por predefinição. Depois de colocado em cache, o cliente não tem de iniciar novamente o programa de arranque do serviço Azure Rights Management até a chave expirar. Como administrador, pode configurar um período de colocação em cache diferente para o serviço Azure Rights Management. Tem de definir um período de cache para esta chave ou aceitar a predefinição de 30 dias. Sem um período de cache, a publicação offline não funciona.

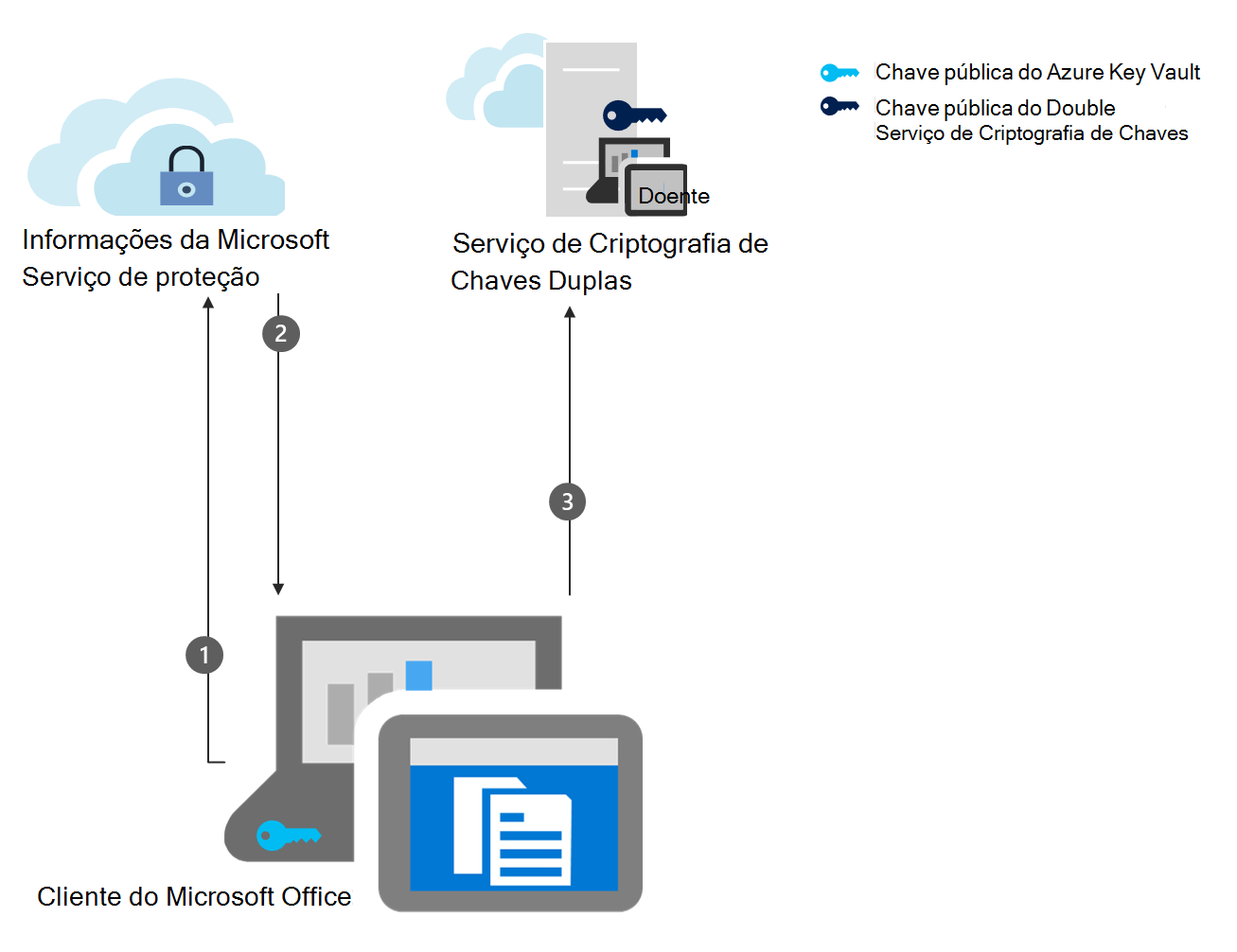

Passo 3: Pedir a chave pública DKE

O cliente do Office pede a sua outra chave pública do serviço Encriptação de Chave Dupla com base no utilizador autorizado que está a utilizar Microsoft Entra ID.

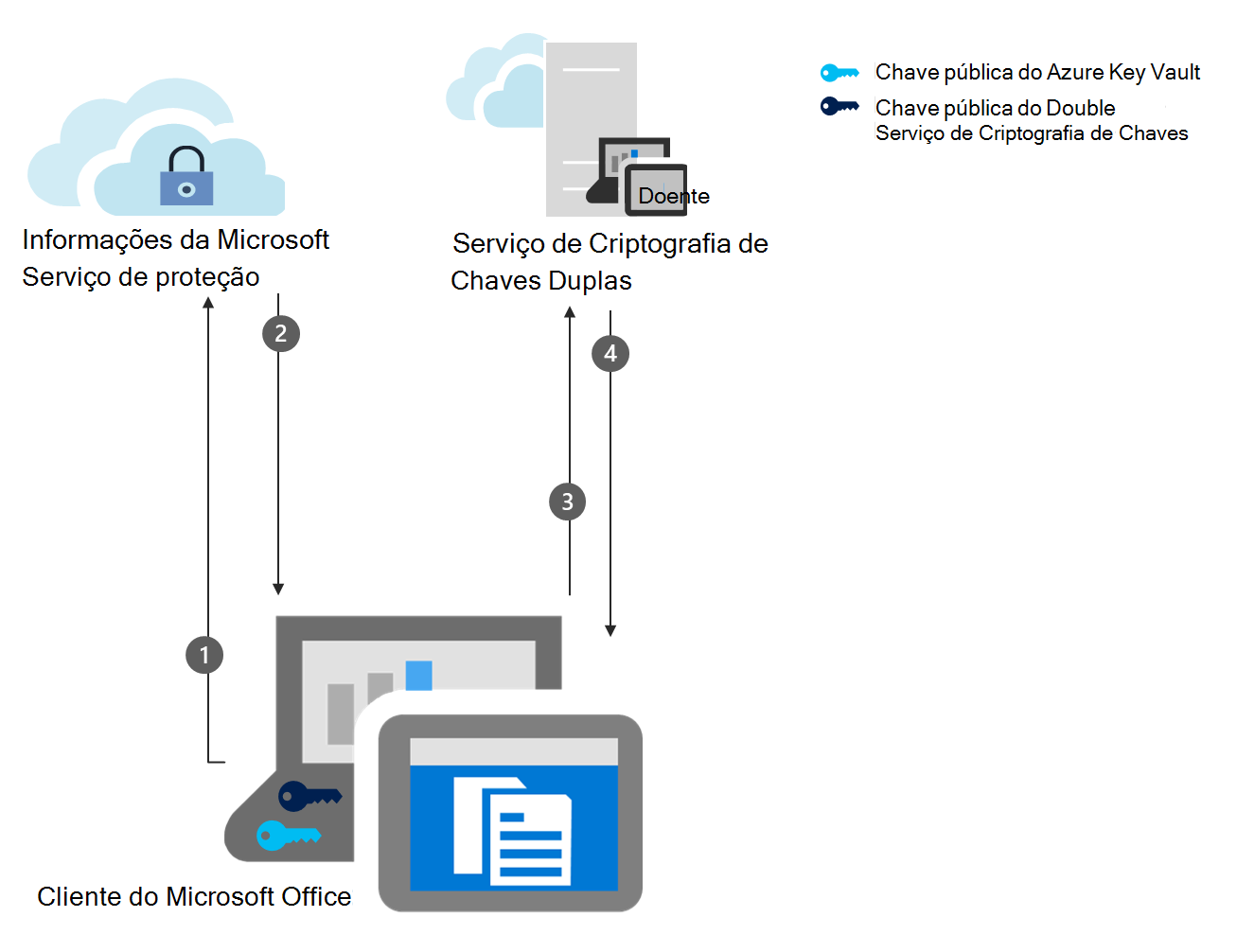

Passo 4: Recolher e colocar em cache a chave DKE

O serviço encriptação de chave dupla envia esta chave pública para o cliente do Office. O cliente coloca a chave em cache no dispositivo durante o tempo em que a configurou. Ao contrário da chave de Azure,

Não tem de configurar um período de cache para a chave alojada pelo serviço encriptação de chave dupla.

Se quiser configurar um período de cache, pode configurá-lo quando implementar o serviço Encriptação de Chave Dupla ou depois de implementar.

Passo 5: proteger o documento com a chave DKE

O cliente do Microsoft Office encripta a parte dos metadados que controlam o acesso ao conteúdo através da sua chave pública que foi obtida a partir do serviço Encriptação de Chave Dupla.

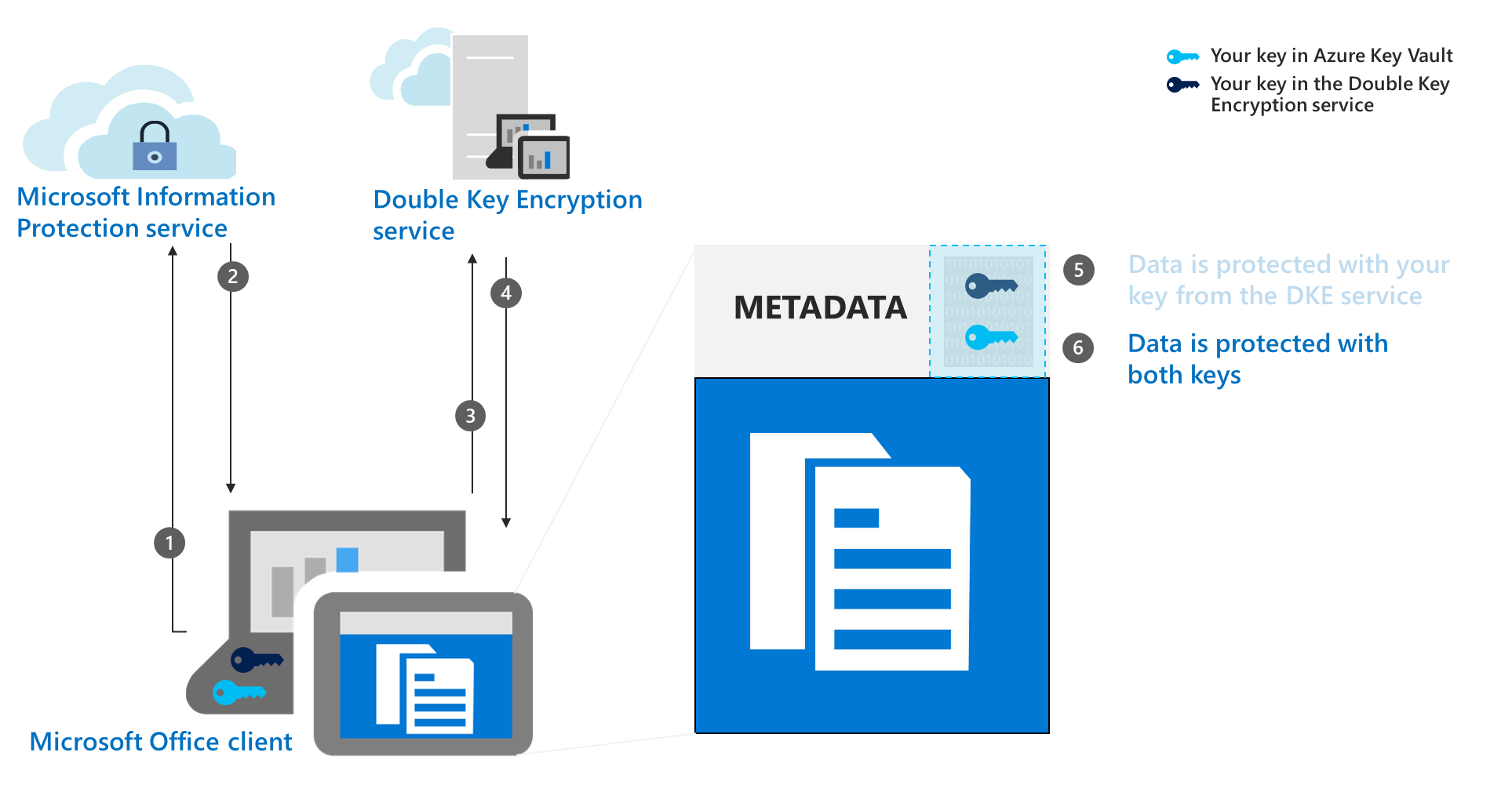

Passo 6: proteger o documento com a chave de Azure

O cliente do Microsoft Office encripta a parte já encriptada dos metadados do documento com a sua chave pública de Azure.

Os dados estão agora protegidos com ambas as chaves.

Requisitos de sistema e licenciamento para dKE

Esta secção detalha os requisitos de configuração e do servidor e do sistema cliente que têm de ser cumpridos antes de poder implementar com êxito o DKE no seu ambiente.

requisitos de licenciamento para DKE

A Encriptação de Chave Dupla inclui Microsoft 365 E5. Se não tiver uma licença Microsoft 365 E5, pode inscrever-se numa avaliação. Para obter mais informações sobre estas licenças, consulte Orientações de licenciamento do Microsoft 365 para segurança & conformidade.

O serviço Azure Rights Management é necessário para o DKE

O DKE funciona com etiquetas de confidencialidade e requer encriptação com a gestão de direitos do Proteção de Informações do Microsoft Purview.

Requisitos de etiquetagem DKE para aplicações do Office

Utilize etiquetas de confidencialidade incorporadas nas aplicações do Office para suportar o DKE no Word, Excel, PowerPoint e Outlook. Para versões suportadas, veja as tabelas de capacidades e a linha Encriptação de Chave Dupla (DKE).

DKE em computadores cliente

Os utilizadores aplicam etiquetas de confidencialidade DKE através destas interfaces.

Etiquetagem de confidencialidade nas aplicações do Office para Windows

Proteção de Informações do Microsoft Purview etiquetagem de ficheiros no Windows Explorador de Arquivos

Proteção de Informações do Microsoft Purview PowerShell

Proteção de Informações do Microsoft Purview scanner

Instale os pré-requisitos em cada computador cliente onde pretende proteger e consumir documentos protegidos.

Ambientes suportados para armazenar e visualizar conteúdo protegido por DKE

Aplicações suportadas. Microsoft 365 Apps para Grandes Empresas clientes no Windows, incluindo Word, Excel, PowerPoint e Outlook.

Suporte de conteúdo online. Pode armazenar documentos e ficheiros protegidos com Encriptação de Chave Dupla online no SharePoint e no OneDrive. Tem de etiquetar e proteger documentos e ficheiros com DKE por aplicações suportadas antes de carregar para estas localizações. Pode partilhar conteúdo encriptado por e-mail, mas não pode ver documentos e ficheiros encriptados online. Em vez disso, tem de ver conteúdo protegido através das aplicações de ambiente de trabalho e dos clientes suportados no seu computador local.

Cenários de etiquetagem fora das aplicações do Office. Aplicar etiquetas DKE fora das aplicações do Office com a etiqueta de ficheiro Proteção de Informações do Microsoft Purview no Explorador de Arquivos opções de clique com o botão direito do rato Proteção de Informações do Microsoft Purview PowerShell etiquetar cmdlets ou o Proteção de Informações do Microsoft Purview scanner.

Ver conteúdo protegido por DKE fora das aplicações do Office. Pode utilizar o visualizador de Proteção de Informações do Microsoft Purview para consumir e-mails e documentos protegidos por DKE, como PDF.

Cenários Encriptar Apenas e Não Reencaminhar. Encriptar Apenas e Não Reencaminhar não são suportados com o DKE no Outlook. Todas as outras aplicações do Office suportam etiquetas de permissão definidas pelo utilizador com DKE.