Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Para ajudar você a se familiarizar com os recursos d Endpoint DLP e como eles são emergem nas políticas de DLP, juntamos alguns cenários que você pode seguir.

Importante

Esses cenários do Endpoint DLP não são os procedimentos oficiais para criar e ajustar as políticas DLP. Confira os tópicos a seguir quando você precisar trabalhar com políticas de DLP em situações gerais:

Dica

Comece a utilizar Microsoft Security Copilot para explorar novas formas de trabalhar de forma mais inteligente e rápida com o poder da IA. Saiba mais sobre Microsoft Security Copilot no Microsoft Purview.

Antes de começar

Licenciamento SKU/assinaturas

Para obter informações sobre o licenciamento, consulte

Esses cenários exigem que você já tenha dispositivos integrados e relatados no Explorador de atividades. Se ainda não tiver integrado os dispositivos, confira Introdução à prevenção contra perda de dados do Ponto de extremidade.

Importante

Certifique-se de que compreende a diferença entre um administrador sem restrições e unidade administrativa unidade restrita Unidades administrativas Unidades administrativas antes de começar.

Cenário 1: Criar uma política a partir de um modelo, somente auditoria

Este cenário destina-se à criação de um administrador sem restrições e a uma política de diretório completa.

Inicie sessão no portal do Microsoft Purview. >Prevenção >de perda de dadosPolíticas.

Selecione + Criar política.

Selecione Dados armazenados em origens ligadas.

Para este cenário, em Categorias, selecione Privacidade.

Em Regulamentos , selecione Informações Pessoais dos E.U.A. (PII) Dados Melhorados e, em seguida, selecione Seguinte.

Atribua um Nome e Uma Descrição à nova política e, em seguida, selecione Seguinte.

Aceite o diretório Completo predefinido em unidades Administração. Selecione Avançar.

Selecione a localização Dispositivos e desselecione todas as outras localizações e, em seguida, selecione Seguinte.

Na página Definir definições de política , selecione Seguinte.

Na página Informações a proteger, selecione Seguinte.

Na página Ações de proteção , selecione Novamente Seguinte .

Na página Personalizar definições de acesso e substituição , selecione Auditar ou restringir atividades em Dispositivos e, em seguida, selecione Seguinte.

Na página Modo de política , aceite a predefinição Executar a política no modo de simulação e selecione Mostrar sugestões de política enquanto estiver no modo de simulação.

Escolha Avançar.

Choose Submit.

Assim que a nova política for criada, selecione Concluído.

Agora, está na altura de testar a sua política:

Na home page Prevenção de Perda de Dados , abra Explorador de atividades.

Tente partilhar um item de teste a partir do seu dispositivo DLP de Ponto Final que contenha conteúdo que irá acionar a condição Dados de Informações Pessoais (PII) dos EUA . Isso deve desencadear a política.

Novamente no Explorador de atividades, marcar a lista de atividades para este evento.

Cenário 2: Modificar a política existente, definir um alerta

Este cenário destina-se a um administrador sem restrições a modificar uma política de âmbito de diretório completo.

Inicie sessão no portal > do Microsoft PurviewPolíticas deprevenção> de perda de dados.

Escolha a política Avançada de Dados de Informações Pessoais (PII) dos E.U.A. que criou no Cenário 1.

Selecione Editar política.

Aceda à página Personalizar regras DLP avançadas e edite o Baixo volume de cenários de conteúdo detetados Dados PII Melhorados dos EUA.

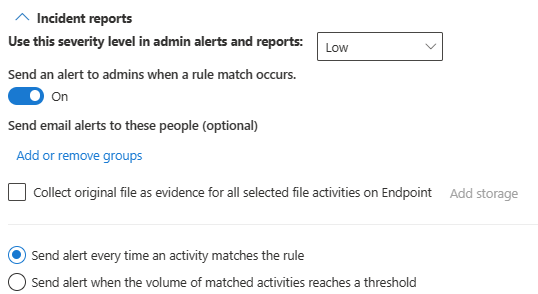

Desloque-se para baixo até à secção Relatórios de incidentes e alterne Enviar um alerta para os administradores quando ocorrer uma correspondência de regra para Ativado. Email alertas são enviados automaticamente ao administrador e a qualquer outra pessoa que adicione à lista de destinatários.

Para fins deste cenário, escolha Enviar alerta sempre que uma atividade corresponder à regra.

Escolha Salvar.

Mantenha todas as definições anteriores ao selecionar Seguinte ao longo do resto do assistente e, em seguida, Submeter as alterações de política.

Tente partilhar um item de teste que contenha conteúdo que acione a condição Dados de Informações Pessoais (PII) dos EUA. Isso deve desencadear a política.

Verifique o explorador de atividades do evento.

Cenário 3: Modificar a política existente, bloquear a ação com permitir substituição

Este cenário destina-se a um administrador sem restrições a modificar uma política de diretório completa.

Inicie sessão no portal > do Microsoft PurviewPolíticas deprevenção> de perda de dados.

Escolha a política de Dados de Informações Pessoais (PII) dos E.U.A. que criou no Cenário 1.

Selecione Editar política.

Aceda à página Personalizar regras DLP avançadas e edite o Baixo volume de cenários de conteúdo detetados Dados PII Melhorados dos EUA.

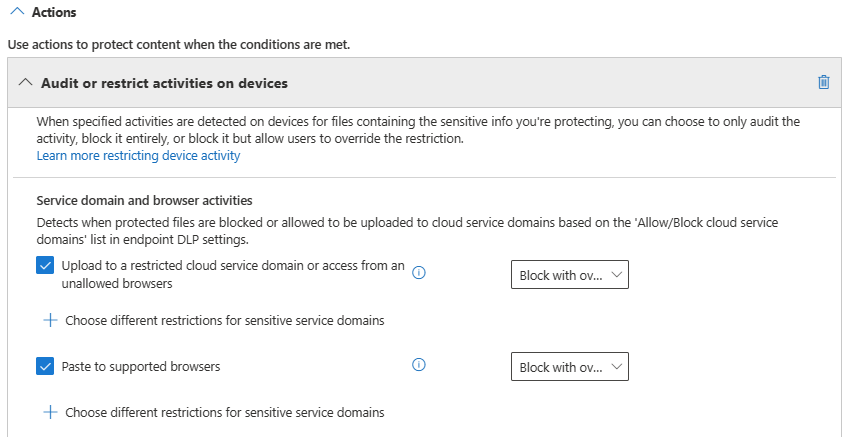

Desloque-se para baixo até à secção Auditoria de Ações>ou restrição de atividades no dispositivo Windows e defina ambas as opções no domínio do serviço e as atividades do browser como Bloquear com substituição.

Escolha Salvar.

Repita os passos 4 a 6 para o Elevado volume de cenários de conteúdo detetados Dados PII melhorados dos EUA.

Mantenha todas as definições anteriores ao selecionar Seguinte através do resto do assistente e, em seguida, Submeter as alterações de política.

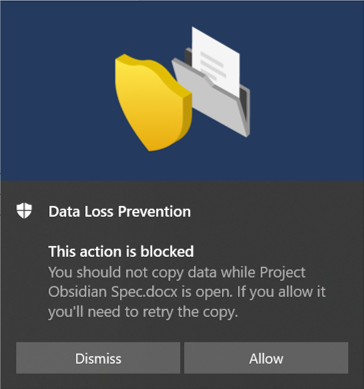

Tente partilhar um item de teste que contenha conteúdo que acione a condição Dados de Informações Pessoais (PII) dos EUA com alguém fora da sua organização. Isso deve desencadear a política.

Verá um pop-up como este no dispositivo cliente:

Verifique o explorador de atividades do evento.

Cenário 4: Evitar o ciclo de notificações DLP a partir de aplicações de sincronização da cloud com a automatização

Este cenário destina-se a um administrador sem restrições que cria uma política de diretório completa.

Antes de começar o Cenário 4

Nesse cenário, a sincronização de arquivos com o rótulo de confidencialidade Altamente confidencial para o OneDrive é bloqueada. Esse é um cenário complexo com vários componentes e procedimentos. Precisas:

- Uma conta de utilizador Microsoft Entra de destino e um computador Windows 10/11 ou macOS integrado que já está a sincronizar uma pasta local do OneDrive com o armazenamento na nuvem do OneDrive.

- Rótulos de confidencialidade configurados e publicados. Consulte, Introdução aos rótulos de confidencialidade e Criar e configurar rótulos de confidencialidade e suas políticas.

Existem três procedimentos.

- Configure as definições de Autoquarantine DLP do Ponto Final.

- Criar uma política que bloqueia itens confidenciais que têm o rótulo de confidencialidade Altamente confidencial.

- Crie um documento Word no dispositivo Windows 10/11 ou macOS para o qual a política está direcionada, aplique a etiqueta e copie-a para a pasta oneDrive local das contas de utilizador que está a ser sincronizada.

Configurar as definições da aplicação E da Autoquarantine não permitidas do Endpoint DLP

Inicie sessão no portal > do Microsoft PurviewDefinições deprevenção> de perda de dados (engrenagem no canto superior esquerdo) >Definições de Ponto final de prevenção> de perda de dados.

Expanda Aplicações restritas e grupos de aplicações.

Em Grupos de aplicações restritos, selecione Adicionar grupo de aplicações restrito. Introduza Aplicações de Sincronização de Cloud como o nome do grupo.

Selecione a caixa Quarentena automática.

Para o Nome da aplicação, introduza OneDrive. Para o nome executável do Windows, introduza onedrive.exee, em seguida, selecione o + botão. Para o nome executável do macOS, introduza /Applications/OneDrive.app/Contents/MacOS/OneDrive e, em seguida, selecione o + botão. Isto não permite que a aplicação onedrive nos dispositivos aceda a itens com a etiqueta Altamente Confidencial .

Observação

Para restringir outras aplicações comuns de sincronização de cloud em dispositivos macOS, adicione o caminho abaixo

- Caixa:

/Applications/Box Sync.app/Contents/MacOS/Box Sync - Dropbox:

/Applications/Dropbox.app/Contents/MacOS/Dropbox - Google Drive:

/Applications/Google Drive.app/Contents/MacOS/Google Drive - iCloud:

System/Library/PrivateFrameworks/CloudDocsDaemon.framework/Versions/A/Support/bird

- Caixa:

Escolha Salvar.

Em Configurações de quarentena automática escolha Editar configurações de quarentena automática.

Habilite Quarentena automática para aplicativos não permitidos.

Insira o caminho para a pasta em computadores locais para os quais você deseja que os arquivos confidenciais originais sejam movidos. Por exemplo:

%homedrive%%homepath%\Microsoft DLP\Quarantinepara o nome de utilizador Isaiah Langer colocará os itens movidos numa pasta com o nome:C:\Users\Is gatewayr\Microsoft DLP\Quarantine\OneDrive

É necessário um caminho separado para o dispositivo macOS, como

/System/Applications/Microsoft DLP/Quarantine

Anexe um carimbo de data e hora ao nome de ficheiro original.

Observação

A quarentena automática DLP criará subpastas para os ficheiros para cada aplicação não permitida. Portanto, se você tiver Bloco de notas e OneDrive na lista de aplicativos não permitidos, uma subpasta será criada para \OneDrive e outra subpasta para \Bloco de notas.

Escolha Substituir os arquivos por um arquivo .txt que contém o seguinte texto e insira o texto desejado no arquivo de espaço reservado. Por exemplo, para um ficheiro com o nome quar automático 1.docx, pode introduzir:

%%FileName%% contém informações confidenciais que a sua organização está a proteger com a política de prevenção de perda de dados (DLP) %%PolicyName%%. Foi movido para a pasta de quarentena: %%QuarantinePath%%

deixará um arquivo de texto que contém esta mensagem:

1.docx de quar automático contém informações confidenciais que a sua organização está a proteger com a política de prevenção de perda de dados (DLP). Foi movido para a pasta de quarentena: C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx.

Escolha Salvar.

Configurar uma política para bloquear a sincronização de ficheiros do OneDrive com a etiqueta de confidencialidade "Altamente Confidencial"

Inicie sessão no portal > do Microsoft PurviewPolíticas deprevenção> de perda de dados.

Selecione Criar política.

Dados armazenados em origens ligadas.

Neste cenário, selecione Personalizado e, em seguida, Política personalizada. Escolha Avançar.

Preencha os campos Nome e Descrição, escolha Próximo.

Selecione Diretório completoem unidades Administração.

Alterne o campo Status para desativado em todos os locais, exceto os Dispositivos. Se você tiver uma conta de usuário final específica da qual deseja testá-la, certifique-se de selecioná-la no escopo. Escolha Avançar.

Aceite o padrão Criar ou personalizar regras DLP avançadas seleção e escolha Avançar.

Crie uma regra com esses valores:

- Nome>Cenário 4 Autoquarantina.

- Em Condições , selecione Adicionar condição e , em seguida, Conteúdo Contém.

- Introduza um nome de grupo, por exemplo Etiquetas de Confidencialidade Altamente Confidenciais e, em seguida, selecione Adicionar.

- Selecione Etiquetas de confidencialidade e , em seguida, Altamente Confidencial e selecione Adicionar.

- Em Ações , selecione Adicionar uma ação.

- Selecione Auditar ou restringir atividades em dispositivos>Atividades de ficheiros para aplicações em grupos de aplicações restritos.

- Selecione Adicionar grupo de aplicações restritas e, em seguida, selecione o grupo Aplicações de Sincronização da Cloud que criou anteriormente.

- Selecione Aplicar uma restrição a todos os Blocos de Atividade>. Para fins desse cenário, limpe todas as outras atividades.

- Em Notificações do utilizador, alterne As notificações do utilizador para Ativado e em Dispositivos de ponto finalselecione Mostrar aos utilizadores uma notificação de sugestão de política quando uma atividade ainda não estiver ativada.

Escolha Salvar e Avançar.

Escolha Ative-a imediatamente. Escolha Próximo.

Examine as configurações e escolha Enviar.

Observação

Aguarde pelo menos uma hora para que a nova política seja replicada e aplicada ao computador Windows 10 de destino.

A nova política DLP é apresentada na lista de políticas.

Testar a Autoquarantina no dispositivo Windows 10/11

Inicie sessão no computador Windows 10/11 com a conta de utilizador que especificou em Configurar uma política para bloquear a sincronização de ficheiros do OneDrive com a etiqueta de confidencialidade Altamente Confidencial, passo 5.

Crie uma pasta cujo conteúdo não será sincronizado com o OneDrive. Por exemplo:

Pasta de origem C:\auto-quarantine

Abra o Microsoft Word e crie um ficheiro na pasta de origem autoquarantina. Aplique o rótulo de confidencialidade Altamente confidencial. Consulte Aplicar rótulos de confidencialidade aos seus arquivos e emails no Office.

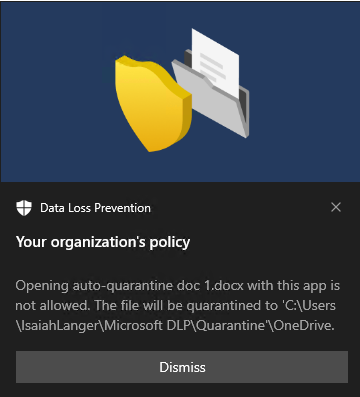

Copie o ficheiro que criou para a pasta de sincronização do OneDrive. Deverá aparecer um alerta de notificação do utilizador a indicar que a ação não é permitida e que o ficheiro será colocado em quarentena. Por exemplo, para o nome de utilizador Isaiah Langer e um documento intitulado autoquarantine doc 1.docx veria esta mensagem:

A mensagem lê:

Não é permitido abrir o documento de quarentena automática 1.docx com esta aplicação. O ficheiro será colocado em quarentena em C:\Users\IsaiahLanger\Microsoft DLP\OneDrive

Escolha Ignorar.

Abra o arquivo de texto de espaço reservado. Chama-se documento de quarentena automática 1.docx_date_time.txt.

Abra a pasta de quarentena e confirme se o arquivo original está lá.

Verificar o Explorador de atividade para obter pontos de extremidade monitorados. Defina o filtro de localização para dispositivos e adicione a política e, em seguida, filtre pelo nome da política para ver o efeito desta política. Para obter informações sobre como utilizar o explorador de atividades, veja Introdução ao explorador de atividades.

Verifique o Explorador de atividades para obter o evento.

Cenário 5: Restringir o compartilhamento não intencional a aplicativos e serviços de nuvem não permitidos

Este cenário destina-se a um administrador sem restrições que cria uma política de diretório completa.

Com o Endpoint DLP e um browser suportado, pode restringir a partilha não intencional de itens confidenciais a aplicações e serviços cloud não permitidos. O Microsoft Edge compreende quando um item é restringido por uma política DLP de Ponto Final e impõe restrições de acesso.

Observação

São suportados os seguintes browsers:

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS)- Extensão do Microsoft Purview apenas para Windows do Chrome

- Firefox (Win/macOS)- Extensão do Microsoft Purview apenas para o Firefox Windows

- Safari (apenas macOS)

Quando seleciona Dispositivos como uma localização numa política DLP corretamente configurada e utiliza um browser suportado, os browsers não permitidos que definiu nestas definições serão impedidos de aceder aos itens confidenciais que correspondem aos seus controlos de política DLP. Em vez disso, os utilizadores são redirecionados para utilizar o Microsoft Edge, que, com a compreensão das restrições impostas pelo DLP, pode bloquear ou restringir atividades quando as condições na política DLP são cumpridas.

Para utilizar esta restrição, tem de configurar três partes importantes:

Especifique os locais (serviços, domínios e endereços IP) que deseja impedir que os itens confidenciais sejam compartilhados.

Adicione os navegadores que não têm permissão para acessar determinados itens confidenciais quando ocorre uma correspondência de política DLP.

Configure as políticas DLP para definir os tipos de itens confidenciais para os quais o carregamento deve ser restrito a esses lugares, ativando Carregar nos serviços de nuvem e Acesso a partir do navegador não permitido.

Você pode continuar a adicionar novos serviços, aplicativos e políticas para estender e aprimorar suas restrições para atender às suas necessidades de negócios e proteger dados confidenciais.

Esta configuração ajuda a garantir que os seus dados permanecem seguros, ao mesmo tempo que evita restrições desnecessárias que impedem ou restringem o acesso e a partilha de itens sem sentido.

Também pode auditar, bloquear com substituição ou bloquear estes itens confidenciais de carregamento de utilizadores para aplicações e serviços na cloud através de domínios de serviço confidenciais.

Inicie sessão no portal > do Microsoft PurviewDefinições deprevenção> de perda de dados (ícone de engrenagem no canto superior esquerdo) >Definições de DLPde Ponto Final de Prevenção> de Perda de Dados Definições > debrowser e restrições de domínio para grupos de domínio de serviço confidenciais de dados>confidenciais.

Selecione Criar grupo de domínio de serviço confidencial.

Nomeie o grupo.

Introduza o domínio de serviço Confidencial do grupo. Você pode adicionar vários sites a um grupo e usar caracteres curingas para abranger subdomínios. Por exemplo,

www.contoso.comapenas para o site de nível superior ou: *.contoso.com para corp.contoso.com, hr.contoso.com fin.contoso.com.Selecione o Tipo de correspondência desejado. Você pode selecionar entre URL, endereço IP, intervalo de endereços IP.

Selecione Salvar.

No painel de navegação esquerdo, selecionePolíticas de prevenção> de perda de dados.

Dados armazenados em origens ligadas.

Criar e definir o âmbito de uma política que é aplicada apenas à localização Dispositivos . Para obter mais informações sobre como criar uma política, veja Criar e Implementar políticas de prevenção de perda de dados. Certifique-se de que define o âmbito das unidades de Administração para Diretório completo.

Na página Definir definições de política , selecione Criar ou personalizar regras DLP avançadas e selecione Seguinte.

Crie uma regra da seguinte forma:

- Em Condições, selecione + Adicionar condição e selecione Conteúdo contém no menu pendente.

- Dê um nome ao grupo.

- Selecione Adicionar e, em seguida, selecione Tipos de informações confidenciais.

- Selecione um tipo de informações confidenciais no painel de lista de opções e, em seguida, selecione Adicionar.

- Adicione a ação Auditar ou restringir atividades em dispositivos.

- Em Atividades de domínio de serviço e browser, selecione Carregar para um domínio de serviço cloud restrito ou acesso a partir de um browser não permitido e defina a ação como Apenas auditoria.

- Selecione + Escolher restrições diferentes para domínios de serviço confidenciais e, em seguida, selecione Adicionar grupo.

- Na lista de opções Escolher grupos de domínio de serviço confidenciais , selecione os grupos de domínios de serviço confidenciais que pretende, selecione Adicionar e, em seguida, selecione Guardar.

- Em Atividades de ficheiro para todas as aplicações, selecione as atividades de utilizador que pretende monitorizar ou restringir e as ações do DLP a realizar em resposta a essas atividades.

- Conclua a criação da regra e selecione Guardar e, em seguida , Seguinte.

- Na página de confirmação, selecione Concluído.

- Na página Modo de política , selecione Ativar imediatamente. Selecione Seguinte e, em seguida, Submeter.

Cenário 6: Monitorizar ou restringir atividades de utilizador em domínios de serviço confidenciais

Este cenário destina-se a um administrador sem restrições que cria uma política de diretório completa.

Utilize este cenário quando quiser auditar ou bloquear as seguintes atividades de utilizador num site.

- imprimir de um site

- copiar dados de um site

- salvar um site como arquivo local

Observação

São suportados os seguintes browsers:

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS)- Extensão do Microsoft Purview apenas para Windows do Chrome

- Firefox (Win/macOS)- Extensão do Microsoft Purview apenas para o Firefox Windows

- Safari (apenas macOS)

Configurar Domínios de serviços confidenciais

Inicie sessão no portal > do Microsoft PurviewDefinições deprevenção> de perda de dados (ícone de engrenagem no canto superior esquerdo) >Definições de Ponto Finalde Prevenção> de Perda de DadosDefinições de Browser e restrições de domínio para domínios confidenciaisdo Serviço de dados>.>

Defina Domínios de serviço comoBloquear.

Para controlar se os ficheiros confidenciais podem ser carregados para domínios específicos, selecione Adicionar domínio de serviço cloud.

Introduza o domínio que pretende auditar ou bloquear e selecione o + botão . Repita para quaisquer domínios adicionais. Escolha Salvar.

Em Grupos de domínios de serviço confidenciais, selecione Criar grupo de domínios de serviço confidencial.

Atribua um nome ao grupo, selecione o Tipo de correspondência que pretende (pode selecionar entre URL, endereço IP, intervalo de endereços IP) e introduza o URL, endereço IP ou intervalo de endereços IP a auditar ou bloquear. Ao corresponder um URL, pode adicionar vários sites a um grupo e utilizar carateres universais para abranger subdomínios. Por exemplo,

www.contoso.comapenas para o site de nível superior ou *.contoso.com para corp.contoso.com, hr.contoso.com fin.contoso.com.Selecione Salvar.

No painel de navegação esquerdo, selecionePolíticas de prevenção> de perda de dados.

Dados armazenados em origens ligadas.

Criar e definir o âmbito de uma política que é aplicada apenas à localização Dispositivos . Veja Criar e Implementar políticas de prevenção de perda de dados para obter mais informações sobre como criar uma política. Certifique-se de que define o âmbito das unidades de Administração para Diretório completo.

Crie uma regra que utilize a condição em que o utilizador acedeu a um site confidencial a partir do Edge e a ação Auditar ou restringir atividades quando os utilizadores acedem a sites confidenciais no browser Microsoft Edge em dispositivos Windows.

Na ação, em Restrições de Sites Confidenciais, selecione Adicionar ou remover Grupos de sites confidenciais.

Crie e/ou selecione os grupos de sites Confidenciais que pretende. Qualquer site nos grupos selecionados aqui será redirecionado para o Microsoft Edge quando aberto no Chrome ou Firefox (desde que a extensão do Microsoft Purview esteja instalada).

Selecione Adicionar.

Selecione as atividades de utilizador que pretende monitorizar ou restringir e as ações que pretende que o Microsoft Purview realize em resposta a essas atividades.

Conclua a configuração da regra e da política e selecione Submeter e, em seguida , Concluído.

Cenário 7: Restringir a colagem de conteúdos confidenciais num browser

Este cenário destina-se a impedir que os utilizadores colem conteúdos confidenciais num formulário Ou campo Web do browser nos browsers. A avaliação é realizada no conteúdo que está a ser colado quando é colado. Esta avaliação é independente da forma como o item de origem a partir do qual o conteúdo veio é classificado. A atividade Colar no browser não funciona com a definição DLP do ponto final de domínios de serviço. A definição Colar no browser funciona com Grupos de Domínio do Serviço Confidencial se a regra estiver configurada para utilizar Grupos de Domínio de Serviço Confidencial. Para obter mais informações, veja Atividades de ponto final que pode monitorizar e tomar medidas em

Observação

São suportados os seguintes browsers:

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS)- Extensão do Microsoft Purview apenas para Windows do Chrome

- Firefox (Win/macOS)- Extensão do Microsoft Purview apenas para o Firefox Windows

- Safari (apenas macOS)

Importante

Se tiver configurado a recolha de provas para atividades de ficheiros em dispositivos e a Versão do Cliente Antimalware no dispositivo for anterior à 4.18.23110, quando implementar este cenário, Restringir a colagem de conteúdos confidenciais num browser, verá carateres aleatórios quando tentar ver o ficheiro de origem em Detalhes do alerta. Para ver o texto real do ficheiro de origem, deve transferir o ficheiro.

Criar a política DLP

Pode configurar diferentes níveis de imposição quando se trata de bloquear a colagem de dados num browser. Para tal, crie grupos de URL diferentes. Por exemplo, pode criar uma política que avisa os utilizadores contra a publicação de Números de Segurança Social (SSN) dos EUA em qualquer site e que aciona uma ação de auditoria para sites no Grupo A. Pode criar outra política que bloqueie completamente a ação colar sem dar um aviso para todos os sites no Grupo B.

Criar um grupo de URL

Inicie sessão no portal > do Microsoft PurviewDefinições deprevenção> de perda de dados (ícone de engrenagem no canto superior esquerdo) >Definições de Ponto Final de Prevenção> de Perda de Dados e desloque-se para baixo até Browser e restrições de domínio para dados confidenciais. Expanda a secção.

Desloque-se para baixo até Grupos de domínios de serviço confidenciais.

Selecione Criar grupo de domínio de serviço confidencial.

- Introduza um Nome do grupo.

- No campo Domínio de serviço confidencial , introduza o URL do primeiro site que pretende monitorizar e, em seguida, selecione Adicionar site.

- Continue a adicionar URLs para os restantes sites que pretende monitorizar neste grupo.

- Quando terminar de adicionar todos os URLs ao seu grupo, selecione Guardar.

Crie o número de grupos separados de URLs de que precisar.

Restringir a colagem de conteúdos num browser

Inicie sessão no portal > do Microsoft PurviewPolíticas deprevenção> de perda de dados.

Dados armazenados em origens ligadas.

Crie uma política DLP no âmbito de Dispositivos. Para obter informações sobre como criar uma política DLP, veja Criar e Implementar políticas de prevenção de perda de dados.

Na página Definir definições de política no fluxo de criação de políticas DLP, selecione Criar ou personalizar regras DLP avançadas e, em seguida, selecione Seguinte.

Na página Personalizar regras DLP avançadas , selecione Criar regra.

Introduza um nome e uma descrição para a regra.

Expanda Condições, selecione Adicionar condição e, em seguida, selecione os Tipos de informações confidenciais.

Em Conteúdo Contém, desloque-se para baixo e selecione o novo tipo de informações confidenciais que escolheu ou criou anteriormente.

Desloque-se para baixo até à secção Ações e selecione Adicionar uma ação.

Escolher Auditar ou restringir atividades em dispositivos

Na secção Ações , em Domínio do serviço e atividades do browser, selecione Colar em browsers suportados.

Defina a restrição como Auditoria, Bloquear com substituição ou Bloquear e, em seguida, selecione Adicionar.

Escolha Salvar.

Selecione Avançar

Escolha se pretende testar a sua política, ativá-la imediatamente ou mantê-la desativada e, em seguida, selecione Seguinte.

Choose Submit.

Importante

Pode haver um breve desfasamento de tempo entre quando o utilizador tenta colar texto numa página Web e quando o sistema termina a classificação e responde. Se esta latência de classificação acontecer, poderá ver notificações de avaliação de políticas e marcar concluídas no Edge ou alertas de avaliação de políticas no Chrome e no Firefox. Seguem-se algumas sugestões para minimizar o número de notificações:

- As notificações são acionadas quando a política do site de destino está configurada para Bloquear ou Bloquear com a substituição de colar no browser para esse utilizador. Pode configurar a definição da ação geral como Auditoria e, em seguida, listar os sites de destino com as exceções como Bloquear. Em alternativa, pode definir a ação geral como Bloquear e, em seguida, listar sites seguros através das exceções como Auditoria.

- Utilize a versão mais recente do cliente Antimalware.

- Utilize a versão mais recente do browser Edge, especialmente o Edge 120.

- Instalar estes KBs do Windows

Cenário 8: Grupos de autorização

Este cenário destina-se a um administrador sem restrições que cria uma política de diretório completa.

Esses cenários exigem que você já tenha dispositivos integrados e relatados no Explorador de atividades. Se ainda não tiver integrado os dispositivos, confira Introdução à prevenção contra perda de dados do Ponto de extremidade.

Os grupos de autorização são utilizados principalmente como listas de permissões. Atribuiu ações de política ao grupo diferentes das ações de política global. Neste cenário, vamos definir um grupo de impressoras e, em seguida, configurar uma política com ações de bloqueio para todas as atividades de impressão, exceto para as impressoras no grupo. Estes procedimentos são essencialmente os mesmos para grupos de dispositivos de armazenamento removíveis e Grupos de partilha de rede.

Neste cenário, definimos um grupo de impressoras que o departamento jurídico utiliza para imprimir contratos. A impressão de contratos para outras impressoras está bloqueada.

Criar e utilizar grupos de impressoras

Inicie sessão no portal > do Microsoft PurviewDefinições deprevenção> de perda de dados (engrenagem no canto superior esquerdo) >Definições de Ponto Finalde Prevenção> de Perda de DadosGrupos de impressoras>.

Selecione Criar grupo de impressoras e introduza um nome agrupar. Neste cenário, utilizamos

Legal printers.Selecione Adicionar impressora e forneça um nome. Pode definir impressoras ao:

- Nome amigável da impressora

- ID do produto USB

- ID do fornecedor USB

- Intervalo de IP

- Imprimir no ficheiro

- Impressão universal implementada numa impressora

- Impressora empresarial

- Imprimir para local

Selecione Fechar.

Configurar ações de impressão de políticas

Inicie sessão no portal do Microsoft Purview.

Navegue paraPolíticas de prevenção> de perda de dados.

Selecione Criar política.

Dados armazenados em origens ligadas.

Selecione Personalizado nas Categorias e, em seguida, Modelo de política personalizada em Regulamentos.

Atribua um Nome e uma Descrição à sua nova política.

Aceite o diretório Completo predefinido em unidades Administração.

Defina o âmbito da localização apenas para a localização Dispositivos .

Crie uma regra com os seguintes valores:

- Adicionar uma Condição: o conteúdo contém = classificadores treináveis, Assuntos Jurídicos

- Ações = Auditar ou restringir atividades em dispositivos

- Em seguida, selecione Atividades de ficheiro em todas as aplicações

- Selecione Aplicar restrições a atividades específicas

- SelecionarBlocode Impressão =

Selecione Escolher restrições de impressão diferentes

Em Restrições de grupos de impressoras, selecione Adicionar grupo e selecione Impressoras legais.

Definir Permissão de Ação = .

Dica

A ação Permitir irá registar e auditar o evento para o registo de auditoria, mas não gera um alerta ou notificação.

Selecione Guardar e, em seguida , Seguinte.

Aceite a predefinição Executar a política no valor do modo de simulação e selecione Mostrar sugestões de política enquanto estiver no modo de simulação. Escolha Próximo.

Examine as configurações e escolha Enviar.

A nova política DLP é apresentada na lista de políticas.

Cenário 9: Exceções de rede

Este cenário destina-se a um administrador sem restrições que cria uma política de diretório completa.

Estes cenários exigem que já tenha dispositivos integrados e a reportar no Explorador de atividades. Se ainda não tiver integrado os dispositivos, confira Introdução à prevenção contra perda de dados do Ponto de extremidade.

Neste cenário, definimos uma lista de VPNs que as funções de trabalho híbridas utilizam para aceder aos recursos da organização.

Criar e utilizar uma exceção de Rede

As exceções de rede permitem-lhe configurar as ações Permitir, Apenas Auditoria, Bloquear com substituição e Bloquear para as atividades de ficheiro com base na rede a partir da qual os utilizadores estão a aceder ao ficheiro. Pode selecionar a partir da lista de definições de VPN que definiu e utilizar a opção Rede empresarial . As ações podem ser aplicadas individual ou coletivamente a estas atividades de utilizador:

- Copiar para a área de transferência

- Copiar para um dispositivo amovível USB

- Copiar para um compartilhamento de rede

- Imprimir

- Copiar ou mover usando o aplicativo Bluetooth não permitido

- Copiar ou mover com RDP

Obter o Endereço do servidor ou o Endereço de rede

Num dispositivo Windows monitorizado por DLP, abra uma janela de Windows PowerShell como administrador.

Execute este cmdlet:

Get-VpnConnectionA execução deste cmdlet devolve vários campos e valores.

Localize o campo ServerAddress e registe esse valor. Utilize esta opção quando cria uma entrada VPN na lista de VPN.

Localize o campo Nome e registe esse valor. O campo Nome mapeia para o campo Endereço de rede quando cria uma entrada VPN na lista de VPN.

Determinar se o dispositivo está ligado através de uma rede empresarial

Num dispositivo Windows monitorizado por DLP, abra uma janela de Windows PowerShell como administrador.

Execute este cmdlet:

Get-NetConnectionProfileSe o campo NetworkCategory for DomainAuthenticated, o dispositivo está ligado a uma rede empresarial. Se for outra coisa, a ligação do dispositivo não é através de uma rede empresarial.

Adicionar uma VPN

Inicie sessão no portal do Microsoft Purview.

Abra definições> definições de Ponto Finalde Prevenção> de Perda de Dadosdefinições> deVPN.

Selecione Adicionar ou editar endereços VPN.

Forneça o Endereço do servidor ou o Endereço de rede da execução de Get-VpnConnection.

Selecione Salvar.

Feche o item.

Configurar ações de política

Inicie sessão no portal do Microsoft Purview.

AbraPolíticas de Prevenção> de Perda de Dados.

Selecione Criar política

Dados armazenados em origens ligadas.

Selecione Personalizado nas Categorias e, em seguida, Modelo de política personalizada em Regulamentos.

Atribua um nome à nova política e forneça uma descrição.

Selecione Diretório completoem unidades Administração.

Definir o âmbito da localização apenas para Dispositivos .

Crie uma regra em que:

- O conteúdo contém = Classificadores treináveis, Assuntos Jurídicos

- Ações = Auditar ou restringir atividades em dispositivos

- Em seguida, selecione Atividades de ficheiro em todas as aplicações

- Selecione Aplicar restrições a atividades específicas

- Selecione as ações para as quais pretende configurar Exceções de rede .

Selecione Copiar para a área de transferência e a ação Apenas auditoria

Selecione Escolher cópia diferente para as restrições da área de transferência.

Selecione VPN e defina a ação como Bloquear com substituição.

Importante

Quando quiser controlar as atividades de um utilizador quando este está ligado através de uma VPN, tem de selecionar a VPN e tornar a VPN a prioridade máxima na configuração de Exceções de rede . Caso contrário, se a opção Rede empresarial estiver selecionada, essa ação definida para a entrada rede empresarial será imposta.

Cuidado

A opção Aplicar a todas as atividades irá copiar as exceções de rede definidas aqui e aplicá-las a todas as outras atividades específicas configuradas, como Imprimir e Copiar para uma partilha de rede. Esta ação substituirá as exceções de rede nas outras atividades A última configuração guardada ganha.

Guarde.

Aceite o valor predefinido Executar a política no modo de simulação e selecione Mostrar sugestões de política enquanto estiver no modo de simulação. Escolha Avançar.

Reveja as suas definições, selecione Submeter e, em seguida , Concluído.

A nova política DLP é apresentada na lista de políticas.

Confira também

- Saiba mais sobre a Prevenção contra perda de dados do ponto de extremidade

- Introdução à Prevenção contra perda de dados do ponto de extremidade

- Saiba mais sobre prevenção contra perda de dados

- Começar a usar o Explorador de atividades

- Microsoft Defender para Ponto de Extremidade

- Integrar dispositivos Windows 10 e Windows 11 na visão geral do Microsoft Purview

- Assinatura do Microsoft 365

- Microsoft Entra aderido

- Baixar o novo Microsoft Edge baseado em Chromium

- Criar e Implementar políticas de prevenção de perda de dados