Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Administração é a prática de monitorar, manter e operar sistemas de TI (tecnologia da informação) para atender aos níveis de serviço exigidos pela empresa. A administração apresenta alguns dos riscos de segurança de maior impacto, pois a execução dessas tarefas requer acesso privilegiado a um conjunto muito amplo desses sistemas e aplicativos. Os invasores sabem que obter acesso a uma conta com privilégios administrativos pode dar a eles acesso à maioria ou a todos os dados que procuram, o que torna a segurança da administração uma das áreas de segurança mais críticas.

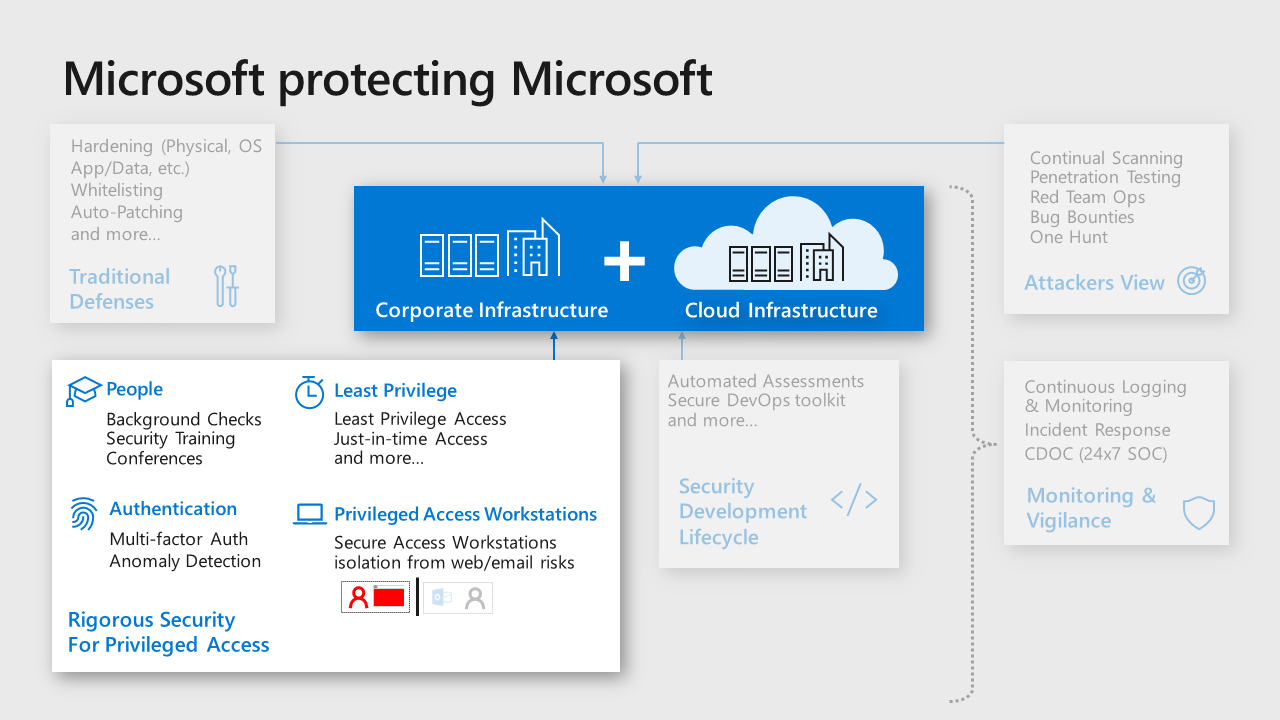

Por exemplo, a Microsoft faz investimentos significativos na proteção e no treinamento de administradores de nossos sistemas de nuvem e de TI:

A estratégia básica recomendada pela Microsoft para privilégios administrativos é usar os controles disponíveis a fim de reduzir o risco

Reduzir a exposição a riscos (escopo e tempo): o princípio do privilégio mínimo é observado com controles modernos que fornecem privilégios sob demanda. Isso ajuda a limitar o risco limitando a exposição de privilégios administrativos por:

Escopo: o acesso JEA (Just Enough Access) fornece apenas os privilégios obrigatórios para a operação administrativa exigida (em vez de fornecer privilégios imediatos e diretos a vários ou a todos os sistemas ao mesmo tempo, o que quase nunca é necessário).

Tempo: o acesso JIT (Just-in-time) fornece o privilégio obrigatório conforme a necessidade.

Mitigar os riscos remanescentes: use uma combinação de controles preventivos e detectores para reduzir riscos como isolar contas de administrador de riscos comuns de phishing e navegação geral na Web, simplificar e otimizar seus fluxos de trabalho, aumentar a garantia das decisões de autenticação e identificar anomalias na linha de base, comportamentos que possam ser bloqueados ou investigados.

A Microsoft capturou e documentou as melhores práticas para proteger contas administrativas e publicou roteiros priorizados para proteger acesso privilegiado que podem ser usados como referência para priorizar as mitigações em contas com acesso privilegiado.

Roteiro SPA (Protegendo o Acesso Privilegiado) para administradores no Active Directory local

Orientação para proteger administradores do Microsoft Entra ID

Minimizar o número de administradores de impacto crítico

Conceda o menor número possível de contas a privilégios que possam ter um impacto crítico nos negócios

Cada conta de administrador representa uma possível superfície de ataque que um invasor pode atingir, ou seja, minimizar o número de contas com esse privilégio ajuda a limitar o risco geral da organização. A experiência nos ensinou que o número de pessoas nesses grupos privilegiados aumenta naturalmente ao longo do tempo à medida que as pessoas mudam de funções se as associações não forem ativamente limitadas e gerenciadas.

Recomendamos uma abordagem que reduza esse risco de superfície de ataque e garanta a continuidade dos negócios caso algo aconteça a um administrador:

Atribua pelo menos duas contas ao grupo privilegiado para a continuidade dos negócios

Quando duas ou mais contas forem necessárias, forneça uma justificativa para cada membro, incluindo as duas contas originais

Analise regularmente a justificativa e a associação de cada membro do grupo

Contas gerenciadas para administradores

Verifique se todos os administradores de impacto crítico são gerenciados pelo diretório empresarial para seguir a imposição da política organizacional.

Contas de consumidor, como as contas Microsoft @Hotmail.com, @live.com, @outlook.com, não oferecem visibilidade e controle de segurança suficientes para garantir o cumprimento das políticas da organização e eventuais exigências legais. Como as implantações do Azure costumam ser pequenas e informais antes de se tornarem locatários gerenciados pela empresa, algumas contas de consumidor permanecem como contas administrativas muito tempo depois, por exemplo, gerentes do projeto do Azure original, o que cria pontos cegos e possíveis riscos.

Contas separadas para administradores

Faça com que todos os administradores de impacto crítico tenham uma conta separada para tarefas administrativas (em vez da conta que eles usam para email, navegação na Web e outras tarefas de produtividade).

Ataques de phishing e de navegador da Web representam os vetores de ataque mais comuns para comprometer contas, incluindo contas administrativas.

Crie uma conta administrativa separada para todos os usuários que tenham uma função que exija privilégios críticos. Para essas contas administrativas, bloqueie ferramentas de produtividade como email do Office 365 (remova a licença). Se possível, bloqueie a navegação na Web arbitrária (com controles proxy e/ou aplicativo), permitindo, ao mesmo tempo, exceções para navegar até o portal do Azure e outros sites necessários nas tarefas administrativas.

Sem acesso permanente/Privilégios just-in-time

Evite fornecer acesso “permanente” a contas de impacto crítico

Os privilégios permanentes aumentam o risco de negócios porque aumenta o tempo que um invasor pode usar a conta para causar danos. Os privilégios temporários forçam os invasores a se concentrar em trabalhar dentro dos períodos limitados de uso da conta pelo administrador ou a iniciar a elevação de privilégios (o que aumenta a chance de serem detectados e removidos do ambiente).

Conceda privilégios necessários somente de acordo com a necessidade usando um destes métodos:

Just-in-time: habilite o Microsoft Entra Privileged Identity Management (PIM) ou uma solução de terceiros para exigir um fluxo de trabalho de aprovação a fim de obter privilégios para contas de impacto crítico

Emergencial: no caso de contas usadas raramente, siga um processo de acesso de emergência para obter acesso às contas. Isso é ideal para privilégios que tenham pouca necessidade de uso operacional regular, como membros de contas de administrador global.

Contas de acesso emergencial

Verifique se você tem um mecanismo para obter acesso administrativo em caso de emergência

Embora seja raro, às vezes surgem circunstâncias extremas sob as quais todos os meios normais de acesso administrativo ficam indisponíveis.

Recomendamos seguir as instruções em Gerenciando contas administrativas de acesso emergencial no Microsoft Entra AD e ter certeza de que as operações de segurança monitoram essas contas com cuidado.

Segurança da estação de trabalho do administrador

Faça com que administradores de impacto crítico usem uma estação de trabalho com proteções e monitoramento de segurança elevados

Os vetores de ataque que usam navegação e email como phishing são baratos e comuns. Isolar os administradores de impacto crítico desses riscos reduzirá significativamente o risco de um incidente importante em que uma dessas contas seja comprometida e usada para prejudicar significativamente sua empresa ou missão.

Escolha o nível de segurança da estação de trabalho do administrador com base nas opções disponíveis em https://aka.ms/securedworkstation

Dispositivo de produtividade altamente protegido (estação de trabalho com segurança aprimorada ou estação de trabalho especializada)

Você pode iniciar essa jornada de segurança para administradores de impacto crítico fornecendo a eles uma estação de trabalho com segurança mais alta que ainda permita tarefas gerais de navegação e produtividade. Usar isso como uma etapa provisória ajuda a facilitar a transição para estações de trabalho totalmente isoladas para administradores de impacto crítico, bem como a equipe de TI que dá suporte a esses usuários e às suas estações de trabalho.Estação de trabalho com acesso privilegiado (estação de trabalho especializada ou estação de trabalho protegida)

Essas configurações representam o estado de segurança ideal para administradores de impacto crítico, pois elas restringem muito o acesso a vetores de ataque de aplicativos de produtividade, navegadores e phishing. Essas estações de trabalho não permitem navegação geral na Internet; elas só permitem o acesso do navegador ao portal do Azure e a outros sites administrativos.

Dependências de administrador de impacto crítico – conta/estação de trabalho

Escolha cuidadosamente as dependências de segurança local em contas de impacto crítico e suas estações de trabalho

Para impedir o risco de um grande incidente local se tornar um grande comprometimento dos ativos de nuvem, você deve eliminar ou minimizar os meios de controle que os recursos locais têm sobre as contas de impacto crítico na nuvem. Por exemplo, os invasores que comprometem o Active Directory local podem acessar e comprometer ativos baseados em nuvem que dependam dessas contas, como recursos no Azure, Amazon Web Services (AWS), ServiceNow e assim por diante. Os invasores também podem usar estações de trabalho unidas a esses domínios locais para obter acesso a contas e serviços gerenciados por meio deles.

Escolha o nível de isolamento do meio local de controle, também conhecido como dependências de segurança para contas de impacto crítico

Contas de usuário: escolha onde hospedar as contas de impacto crítico

Contas nativas do Microsoft Entra - Crie contas nativas do Microsoft Entra que não são sincronizadas com o Active Directory local

Sincronizar do Active Directory local (não recomendado) - Aproveite as contas existentes hospedadas no Active Directory local.

Estações de trabalho: escolha como você vai gerenciar e proteger as estações de trabalho usadas por contas de administrador críticas:

Gerenciamento de nuvem nativo & Segurança (recomendado) - Junte estações de trabalho ao Microsoft Entra ID & Gerencie/corrija-as com o Intune ou outros serviços de nuvem. Proteja e monitore com o Windows Microsoft defender ATP ou outro serviço de nuvem não gerenciado por contas baseadas no local.

Gerenciar com sistemas existentes: ingresse no domínio existente do AD e tire proveito do gerenciamento/da segurança existente.

Autenticação multifator ou com senha para administradores

Exija que todos os administradores de impacto crítico usem autenticação com senha ou MFA (autenticação multifator).

Os métodos de ataque evoluíram até o ponto em que só as senhas não podem proteger uma conta de maneira confiável. Isso está bem documentado em uma sessão do Microsoft Ignite.

As contas administrativas e todas as contas críticas devem usar um dos métodos de autenticação a seguir. Esses recursos estão listados em ordem de preferência por custo mais alto/maior dificuldade de ataque (opções mais fortes/preferenciais) até o custo mais baixo/menor dificuldade de ataque:

Sem senha (como o Windows Hello)

https://aka.ms/HelloForBusinessSem senha (Aplicativo Authenticator)

</azure/active-directory/authentication/howto-authentication-phone-sign-in>Autenticação Multifator

</azure/active-directory/authentication/howto-mfa-userstates>

Observe que a MFA baseada em mensagem de texto SMS ficou muito fácil para os invasores utilizarem e, portanto, recomendamos que você evite depender dela. Essa opção ainda é mais forte do que somente as senhas, mas é muito mais fraca do que outras opções de MFA

Impor acesso condicional para administradores – Confiança Zero

A autenticação para todos os administradores e outras contas de impacto crítico deve incluir medidas e imposição dos principais atributos de segurança para dar suporte a uma estratégia de Confiança Zero.

Os invasores que comprometem contas de administrador do Azure podem causar danos significativos. O acesso condicional pode reduzir significativamente esse risco ao impor a higiene de segurança antes de permitir o acesso ao gerenciamento do Azure.

Configure uma política de acesso condicional para o gerenciamento do Azure que atenda às necessidades operacionais e ao apetite de risco da sua organização.

Exigir autenticação multifator e/ou conexão da rede de trabalho designada

Exigir integridade do dispositivo com o Microsoft defender ATP (forte garantia)

Evitar permissões granulares e personalizadas

Evitar permissões que referenciam especificamente recursos ou usuários individuais

Permissões específicas criam complexidade e confusão desnecessárias, pois elas não podem transmitir a intenção a recursos semelhantes. Isso acaba se tornando uma configuração herdada complexa que é difícil de manter ou alterar sem “quebrar algo”, o que prejudica a segurança e a agilidade da solução.

Em vez de atribuir permissões específicas a recursos específicos, use

Grupos de Gerenciamento para permissões de toda a empresa

Ou grupos de recursos para permissões nas assinaturas

Em vez de conceder permissões a usuários específicos, atribua acesso a grupos no Microsoft Entra ID. Se não houver um grupo apropriado, trabalhe com a equipe de identidade para criá-lo. Isso permite adicionar e remover membros do grupo fora do Azure e garantir que as permissões se mantenham atuais, permitindo também que o grupo seja usado para outras finalidades, como listas de endereçamento.

Usar funções internas

Use funções internas para atribuir permissões sempre que possível.

A personalização leva à complexidade, o que aumenta a confusão e torna a automação mais complexa, desafiadora e frágil. Todos esses fatores afetam negativamente a segurança

Recomendamos que você avalie as funções internas projetadas para abranger a maioria dos cenários normais. Funções personalizadas são um recurso avançado e útil de vez em quando, mas devem ficar reservadas a situações em que as funções internas não funcionam.

Estabelecer gerenciamento do ciclo de vida para contas de impacto crítico

Verifique se você tem um processo para desabilitar ou excluir contas administrativas quando o pessoal administrador sair da organização (ou sair dos cargos administrativos)

Consulte Gerenciar o acesso de usuários e de usuários convidados com revisões de acesso para obter mais detalhes

Simulação de ataque em contas de impacto crítico

Simule regularmente ataques contra usuários administrativos com técnicas de ataque atuais para educá-los e capacitá-los.

As pessoas são uma parte essencial da sua defesa, especialmente sua equipe com acesso a contas de impacto crítico. Fazer com que esses usuários (e, de preferência, todos os usuários) tenham o conhecimento e as habilidades necessárias para evitar e resistir a ataques reduzirá o risco geral da organização.

Você pode usar os recursos de Simulação de ataque do Office 365 ou outras ofertas de terceiros.

Próximas etapas

Para obter outras diretrizes de segurança da Microsoft, confira a documentação de segurança da Microsoft.