Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O ransomware operado por humanos continua a manter sua posição como uma das tendências de ataques cibernéticos mais impactantes em todo o mundo e é uma ameaça significativa que muitas organizações enfrentaram nos últimos anos. Esses ataques se aproveitam de configurações incorretas de rede e prosperam com a fraca segurança interna de uma organização. Embora esses ataques representem um perigo claro e presente para as organizações e sua infraestrutura de TI e dados, eles são um desastre evitável.

A equipe de Resposta a Incidentes da Microsoft (anteriormente DART/CRSP) responde a compromissos de segurança para ajudar os clientes a se tornarem resilientes à segurança cibernética. A Resposta a Incidentes da Microsoft fornece resposta a incidentes reativos no local e investigações proativas remotas. A Resposta a Incidentes da Microsoft aproveita as parcerias estratégicas da Microsoft com organizações de segurança em todo o mundo e grupos internos de produtos da Microsoft para fornecer a investigação mais completa e aprofundada possível.

Este artigo descreve como a Resposta a Incidentes da Microsoft investigou um incidente recente de ransomware com detalhes sobre as táticas de ataque e os mecanismos de detecção.

Consulte a Parte 1 e a Parte 2 do guia de Resposta a Incidentes da Microsoft para combater ransomware operador por humanos para obter mais informações.

O ataque

A Resposta a Incidentes da Microsoft aproveita as ferramentas e táticas de resposta a incidentes para identificar comportamentos de atores de ameaças para ransomware operado por humanos. As informações públicas sobre eventos de ransomware se concentram no impacto final, mas raramente destacam os detalhes da operação e como os atores de ameaças foram capazes de escalar seu acesso sem serem detectados para descobrir, monetizar e extorquir.

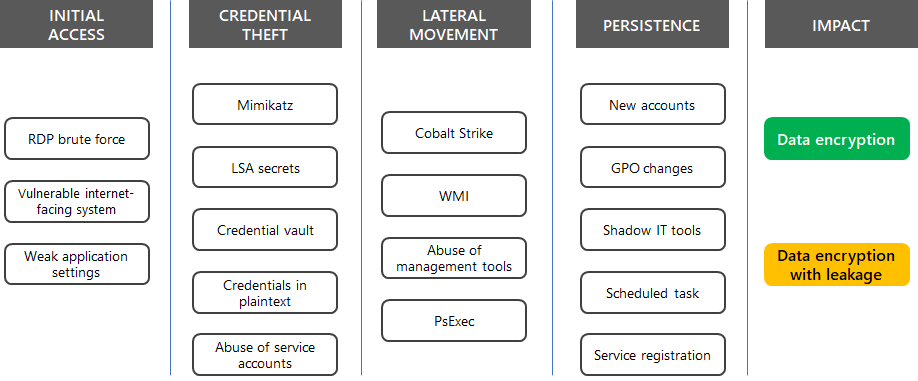

Aqui estão algumas técnicas comuns que os invasores usam para ataques de ransomware com base em táticas MITRE ATT&CK.

A Resposta a Incidentes da Microsoft usou o Microsoft Defender para Ponto de Extremidade para rastrear o invasor por meio do ambiente, criar uma história ilustrando o incidente e, em seguida, erradicar a ameaça e corrigir. Uma vez implantado, o Defender for Endpoint começou a detectar logons bem-sucedidos de um ataque de força bruta. Ao descobrir isso, a Resposta a Incidentes da Microsoft revisou os dados de segurança e encontrou vários dispositivos vulneráveis voltados para a Internet usando o protocolo RDP (Remote Desktop Protocol).

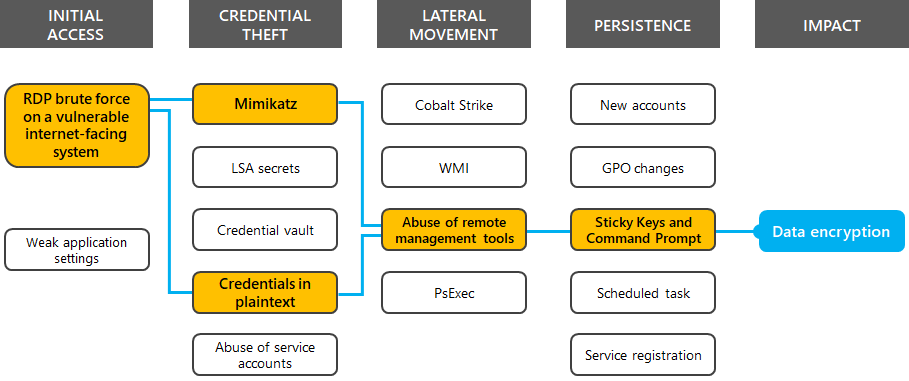

Depois que o acesso inicial foi obtido, o ator de ameaças usou a ferramenta de coleta de credenciais Mimikatz para despejar hashes de senha, verificou credenciais armazenadas em texto sem formatação, criou backdoors com manipulação de Sticky Key e moveu-se lateralmente pela rede usando sessões de área de trabalho remota.

Para este estudo de caso, aqui está o caminho destacado que o atacante tomou.

As seções a seguir descrevem detalhes adicionais com base nas táticas MITRE ATT&CK e incluem exemplos de como as atividades do ator de ameaças foram detectadas com o portal do Microsoft Defender.

Acesso inicial

As campanhas de ransomware usam vulnerabilidades bem conhecidas para sua entrada inicial, geralmente usando emails de phishing ou fraquezas na defesa de perímetro, como dispositivos com o serviço de Área de Trabalho Remota habilitado exposto na Internet.

Para este incidente, a Resposta a Incidentes da Microsoft conseguiu localizar um dispositivo que tinha a porta TCP 3389 para RDP exposta à Internet. Isso permitiu que os atores de ameaças realizassem um ataque de autenticação de força bruta e ganhassem a posição inicial.

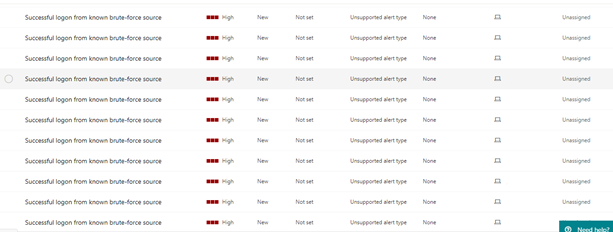

O Defender para Ponto de Extremidade usou inteligência contra ameaças para determinar que havia várias entradas de fontes de força bruta conhecidas e as exibia no portal do Microsoft Defender. Veja um exemplo.

Reconhecimento

Depois que o acesso inicial foi bem-sucedido, a enumeração do ambiente e a descoberta do dispositivo começaram. Essas atividades permitiram que os atores de ameaças identificassem informações sobre a rede interna da organização e visassem sistemas críticos, como controladores de domínio, servidores de backup, bancos de dados e recursos de nuvem. Após a enumeração e a descoberta do dispositivo, os atores de ameaças executaram atividades semelhantes para identificar contas de usuário, grupos, permissões e software vulneráveis.

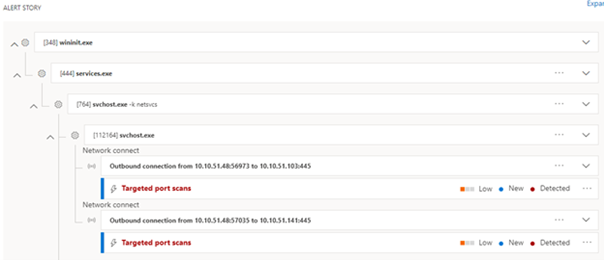

O ator de ameaças aproveitou o Advanced IP Scanner, uma ferramenta de varredura de endereços IP, para enumerar os endereços IP usados no ambiente e executar a varredura de porta subsequente. Ao procurar portas abertas, o ator da ameaça descobriu dispositivos que estavam acessíveis a partir do dispositivo inicialmente comprometido.

Essa atividade foi detectada no Defender for Endpoint e usada como um indicador de comprometimento (IoC) para uma investigação mais aprofundada. Veja um exemplo.

Roubo de credenciais

Depois de obter acesso inicial, os aatores de ameaças realizaram a coleta de credenciais usando a ferramenta de recuperação de senha Mimikatz e procurando arquivos contendo "senha" em sistemas inicialmente comprometidos. Essas ações permitiram que os atores de ameaças acessassem sistemas adicionais com credenciais legítimas. Em muitas situações, os atores de ameaças usam essas contas para criar contas adicionais para manter a persistência depois que as contas comprometidas iniciais são identificadas e corrigidas.

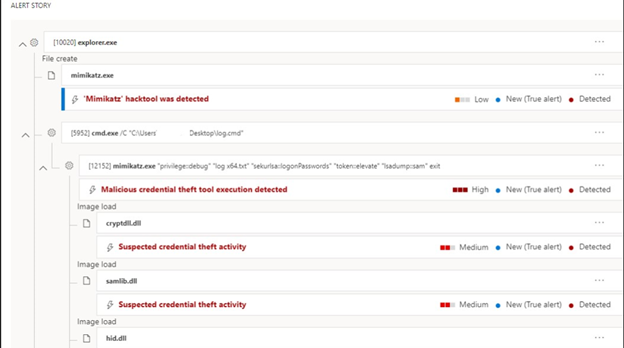

Aqui está um exemplo do uso detectado do Mimikatz no portal do Microsoft Defender.

Movimento lateral

A movimentação entre pontos de extremidade pode variar entre diferentes organizações, mas os atores de ameaças geralmente usam diferentes variedades de software de gerenciamento remoto que já existem no dispositivo. Ao utilizar métodos de acesso remoto que o departamento de TI normalmente usa em suas atividades diárias, os atores de ameaças podem voar sob o radar por longos períodos de tempo.

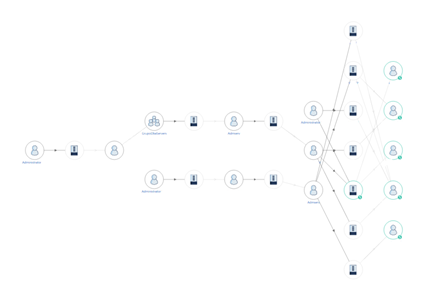

Usando o Microsoft Defender para Identidade, a Resposta a Incidentes da Microsoft pode mapear o caminho que o ator de ameaça tomou entre os dispositivos, exibindo as contas que foram usadas e acessadas. Veja um exemplo.

Evasão de defesa

Para evitar a detecção, os atores da ameaça usaram técnicas de evasão de defesa para evitar a identificação e atingir seus objetivos durante todo o ciclo de ataque. Essas técnicas incluem desabilitar ou adulterar produtos antivírus, desinstalar ou desabilitar produtos ou recursos de segurança, modificar regras de firewall e usar técnicas de ofuscação para ocultar os artefatos de uma invasão de produtos e serviços de segurança.

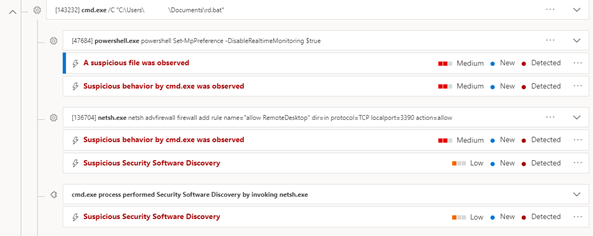

O ator de ameaças para este incidente usou o PowerShell para desabilitar a proteção em tempo real do Microsoft Defender em dispositivos Windows 11 e Windows 10 e ferramentas de rede local para abrir a porta TCP 3389 e permitir conexões RDP. Essas alterações diminuíram as chances de detecção em um ambiente porque modificaram os serviços do sistema que detectam e alertam sobre atividades mal-intencionadas.

O Defender for Endpoint, no entanto, não pode ser desativado do dispositivo local e foi capaz de detectar essa atividade. Veja um exemplo.

Persistência

As técnicas de persistência incluem ações de atores de ameaças para manter o acesso consistente aos sistemas depois que a equipe de segurança fizer esforços para recuperar o controle dos sistemas comprometidos.

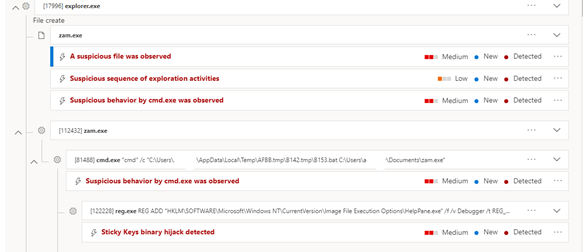

Os atores de ameaças para este incidente usaram o hack Sticky Keys porque permite a execução remota de um binário dentro do sistema operacional Windows sem autenticação. Em seguida, o invasor usou essa funcionalidade para iniciar um prompt de comando e executar novos ataques.

Aqui está um exemplo da detecção do hack de Chaves Autoadesivas no portal do Microsoft Defender.

Impacto

Os atores de ameaças geralmente criptografam arquivos usando aplicativos ou recursos que já existem no ambiente. O uso de PsExec, Diretiva de Grupo e Microsoft Endpoint Configuration Management são métodos de implantação que permitem que um ator alcance rapidamente pontos de extremidade e sistemas sem interromper as operações normais.

O ator de ameaças desse incidente aproveitou o PsExec para iniciar remotamente um Script PowerShell interativo a partir de vários compartilhamentos remotos. Esse método de ataque randomiza os pontos de distribuição e torna a correção mais difícil durante a fase final do ataque de ransomware.

Execução de ransomware

A execução de ransomware é um dos principais métodos que um ator de ameaça usa para monetizar seu ataque. Independentemente da metodologia de execução, estruturas de ransomware distintas tendem a ter um padrão comportamental comum uma vez implantadas:

- Ofuscar ações de atores de ameaças

- Estabelecer persistência

- Desativar a recuperação de erros do Windows e o reparo automático

- Parar uma lista de serviços

- Encerrar uma lista de processos

- Excluir cópias de sombra e backups

- Criptografar arquivos, potencialmente especificando exclusões personalizadas

- Criar uma nota de ransomware

Aqui está um exemplo de uma anotação de ransomware.

Recursos adicionais de ransomware

Informações importantes da Microsoft:

- A crescente ameaça de ransomware, postagem no blog Microsoft On the Issues em 20 de julho de 2021

- Ransomware operado por humanos

- Proteger-se rapidamente contra ransomware e ameaças

- Relatório de Defesa Digital da Microsoft de 2021 (confira as páginas 10 a 19)

- Ransomware: um relatório de análise de ameaças contínua e generalizada no portal do Microsoft Defender

- Abordagem de ransomware e melhores práticas da Resposta a Incidentes da Microsoft

Microsoft 365:

- Implantar proteção contra ransomware no seu locatário do Microsoft 365

- Maximizar a resiliência contra ransomware com o Azure e o Microsoft 365

- Como se recuperar de um ataque de ransomware

- Proteção contra malware e ransomware

- Proteger seu computador Windows 10 de ransomware

- Lidando com o ransomware no SharePoint Online

- Relatórios de análise de ameaças para ransomware no portal do Microsoft Defender

Microsoft Defender XDR:

Microsoft Defender para Aplicativos de Nuvem:

Microsoft Azure:

- Defesas do Azure contra ataque de ransomware

- Maximizar a resiliência contra ransomware com o Azure e o Microsoft 365

- Plano de backup e restauração para proteger contra ransomware

- Ajudar a proteger contra ransomware com o Backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperar-se do comprometimento de identidades sistêmico

- Detecção avançada de ataques multiestágio no Microsoft Sentinel

- Detecção de fusão para ransomware no Microsoft Sentinel

Postagens no blog da equipe de Segurança da Microsoft:

Três etapas para evitar e recuperar-se de ransomware (setembro de 2021)

Um guia para combater o ransomware operado por humanos: parte 1 (setembro de 2021)

Principais etapas sobre como a Resposta a Incidentes da Microsoft conduz investigações de incidentes de ransomware.

Um guia para combater o ransomware operado por humanos: parte 2 (setembro de 2021)

Recomendações e melhores práticas.

-

Confira a seção Ransomware.

Ataques de ransomware operados por humanos: um desastre evitável (março de 2020)

Inclui uma análise de cadeia de ataques reais.

Resposta de ransomware: pagar ou não pagar? (Dezembro de 2019)

A Norsk Hydro responde a um ataque de ransomware com transparência (dezembro de 2019)