Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

![]()

As redes corporativas tradicionais são projetadas para fornecer aos usuários acesso a aplicativos e dados hospedados em data centers operados pela empresa com forte segurança de perímetro. No entanto, o local de trabalho moderno usa cada vez mais serviços e dados fora do firewall corporativo. Os aplicativos e serviços foram migrados para a nuvem e os usuários precisam conseguir acessá-los usando uma variedade de dispositivos pessoais e de trabalho.

As soluções de rede são uma parte importante da Confiança Zero. Elas verificam se a entrada e a saída na borda da rede são permitidas e inspecionam o tráfego de conteúdo mal-intencionado. Elas dão suporte ao acesso com privilégios mínimos e ao princípio "supor a violação" permitindo que as organizações segmentem as redes e conectem apenas os usuários ao segmento da rede que precisam acessar.

Diretrizes de Integração da Confiança Zero com redes

Os parceiros ISVs (fornecedores independentes de software) se integram com as soluções de rede Microsoft e aplicam as respectivas experiências de segurança para aprimorar os produtos.

Neste artigo, discutimos nossos parceiros de integração de rede para que os clientes possam usar as melhores ofertas de segurança como serviço (SECaaS) familiares e de terceiros para proteger o acesso dos seus usuários à Internet. Consulte Programa de Parceiros de Redes do Microsoft 365 para obter mais informações sobre como se tornar um parceiro ISV.

Balanceador de Carga para Gateway

O Load Balancer de gateway é um SKU do portfólio de Azure Load Balancer fornecido para cenários de alto desempenho e alta disponibilidade com NVAs (soluções de virtualização de rede). Ele permite que você implante, dimensione e gerencie facilmente NVAs.

WAN Virtual

A WAN Virtual é um serviço de rede que reúne muitas funcionalidades de rede, segurança e roteamento para fornecer uma interface operacional. Ele fornece uma arquitetura de hub e spoke com dimensionamento e desempenho internos para branches (dispositivos VPN/SD-WAN), usuários (clientes VPN do Azure/OpenVPN/IKEv2), circuitos de ExpressRoute e redes virtuais. Ela permite uma arquitetura de rede de trânsito global em que o “hub” da rede hospedada em nuvem permite a conectividade transitiva entre pontos de extremidade que podem ser distribuídos entre diferentes tipos de “spokes”.

Firewall do aplicativo Web do Azure

Firewall de Aplicativo Web do Azure (WAF) fornece proteção centralizada para seus aplicativos Web contra vulnerabilidades e explorações comuns. O WAF pode ser implantado com o Gateway de Aplicativo do Azure, o Azure Front Door e o serviço da CDN (Rede de Distribuição de Conteúdo) do Azure da Microsoft. A WAF na CDN do Azure está atualmente em versão prévia pública.

Proteção contra DDOS

A Proteção contra DDoS do Azure, combinada com as práticas recomendadas de design de aplicativos, oferece recursos aprimorados de mitigação de DDoS para a defesa contra ataques de DDoS. Se ajusta automaticamente para proteger os recursos específicos do Azure em uma rede virtual. É muito simples habilitar a proteção em qualquer rede virtual nova ou existente, e ela não exige nenhum aplicativo ou alterações de recursos.

Gerenciador de Firewall do Azure

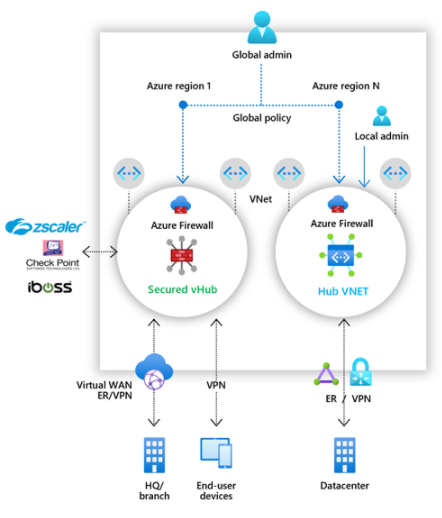

O Gerenciador de Firewall do Azure é um serviço de gerenciamento de segurança que fornece gerenciamento central de rotas e políticas de segurança para perímetros de segurança baseada em nuvem.

Os provedores de parceiros de segurança já se integraram com o Gerenciador de Firewall do Azure permitindo que os clientes usem as melhores ofertas de SECaaS (segurança como serviço) de terceiros que já conhecem para proteger o acesso dos usuários à Internet. Os clientes podem proteger um hub por meio de um parceiro de segurança com suporte e encaminhar e filtrar o tráfego da Internet usando VNets (redes virtuais) ou locais de ramificação em uma região. Os hubs podem ser implantados em várias regiões do Azure para oferecer conectividade e segurança em qualquer lugar do mundo por meio da oferta do parceiro de segurança para tráfego de aplicativos SaaS e de Internet e do Firewall do Azure para tráfego privado nos hubs protegidos.

Os parceiros de segurança com suporte são Zscaler, Check Point e iboss.

Se sua solução vai se conectar com o Microsoft 365, siga as diretrizes do Programa de Parceiros de Redes do Microsoft 365 para garantir que a solução siga os Princípios de conectividade de rede do Microsoft 365. A finalidade desse programa é facilitar a experiência do cliente com o Microsoft 365 por meio da fácil descoberta de soluções de parceiros validadas que demonstrem consistentemente o alinhamento aos princípios mais importantes de uma conectividade ideal com o Microsoft 365 nas implantações dos clientes.