Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

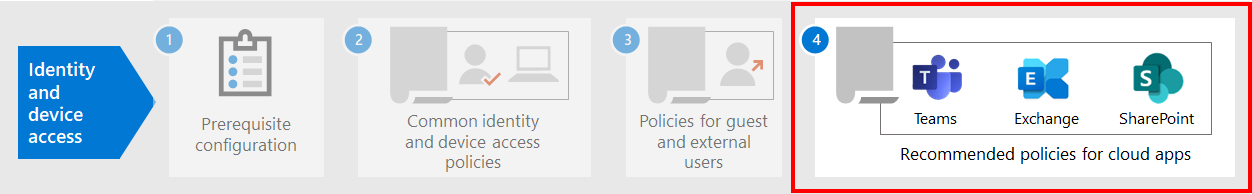

Este artigo discute o ajuste das políticas recomendadas de acesso à identidade e ao dispositivo de Zero Trust para permitir o acesso de convidados e usuários externos que possuem uma conta Microsoft Entra Business-to-Business (B2B). Essas diretrizes se baseiam nas políticas comuns de acesso a identidades e dispositivos.

Essas recomendações foram projetadas para se aplicar à camada de proteção do ponto inicial . Mas você também pode ajustar as recomendações com base em suas necessidades específicas para proteção de segurança corporativa e especializada .

Fornecer um caminho para contas B2B se autenticarem com sua organização do Microsoft Entra não fornece a essas contas acesso a todo o seu ambiente. Os usuários B2B e suas contas têm acesso a serviços e recursos (por exemplo, arquivos) designados pela política de Acesso Condicional.

Atualizando as políticas comuns para permitir e proteger convidados e acesso de usuário externo

A tabela a seguir lista as políticas necessárias para criar e atualizar. O link das políticas comuns às instruções de configuração associadas em Políticas comuns de identidade e acesso a dispositivos.

| Nível de proteção | Políticas | Mais informações |

|---|---|---|

| ponto de partida | Exigir MFA sempre para convidados e usuários externos | Crie essa nova política e defina as seguintes configurações:

|

| Exigir MFA quando o risco ao entrar é médio ou alto | Modifique essa política para excluir convidados e usuários externos. |

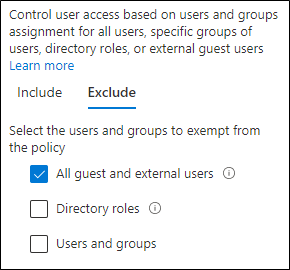

Para excluir convidados e usuários externos das políticas de Acesso Condicional, acesse Atribuições>Usuários>Excluir>Selecionar usuários e grupos: Selecione usuários convidados ou externos e então selecione todos os tipos de usuário disponíveis:

- Usuários convidados de colaboração B2B

- Usuários membros da colaboração B2B

- Usuários de conexão direta de B2B

- Usuários convidados locais

- Usuários do provedor de serviços

- Outros usuários externos

Mais informações

Convidados e acesso de usuário externo com o Microsoft Teams

O Microsoft Teams define os seguintes usuários:

- O acesso de convidado usa uma conta do Microsoft Entra B2B que pode ser adicionada como membro de uma equipe e ter acesso às comunicações e recursos da equipe.

- O acesso externo é para um usuário externo que não tem uma conta B2B. O acesso de usuário externo inclui convites, chamadas, chats e reuniões, mas não inclui a associação à equipe e o acesso aos recursos da equipe.

Para obter mais informações, consulte Comparar acesso externo e acesso de convidados no Teams.

Para obter mais informações sobre como proteger políticas de acesso de identidade e dispositivo para o Teams, consulte Zero Trust considerations for Microsoft Teams.

Exigir MFA sempre para usuários convidados e externos

Essa política exige que os convidados se registrem na MFA em sua organização, independentemente de estarem registrados para MFA em sua organização de origem. Convidados e usuários externos em sua organização são obrigados a usar a MFA para cada solicitação para acessar recursos.

Excluindo convidados e usuários externos da MFA baseada em risco

Embora as organizações possam impor políticas baseadas em risco para usuários B2B usando o Microsoft Entra ID Protection, há limitações em um diretório de recursos porque sua identidade existe em seu diretório base. Devido a essas limitações, recomendamos que você exclua convidados de políticas de MFA baseadas em risco e exija que esses usuários sempre usem a MFA.

Para obter mais informações, consulte Limitações da Proteção de ID para usuários de colaboração B2B.

Excluindo convidados e usuários externos do gerenciamento de dispositivos

Apenas uma organização pode gerenciar um dispositivo. Se você não excluir convidados e usuários externos de políticas que exijam a conformidade do dispositivo, essas políticas bloquearão esses usuários.

Próxima etapa

Configure políticas adicionais para: