Definir configurações de rede da máquina virtual do Azure

Instalamos nosso software personalizado, configuramos um servidor FTP e configuramos a VM para receber os arquivos de vídeo. No entanto, se tentarmos nos conectar ao endereço IP público com o FTP, descobriremos que ele está bloqueado.

Os ajustes na configuração do servidor são feitos normalmente com equipamentos no ambiente local. Nesse sentido, você pode considerar as VMs do Azure como sendo uma extensão desse ambiente. Você pode fazer alterações na configuração, gerenciar redes, abrir ou bloquear o tráfego e muito mais por meio do portal do Azure, da CLI do Azure ou das ferramentas do Azure PowerShell.

Você já viu algumas das opções de gerenciamento e informações básicas no painel Visão Geral da máquina virtual. Vamos explorar um pouco mais a configuração de rede.

Abrir portas nas VMs do Azure

Por padrão, as novas VMs são bloqueadas.

Os aplicativos podem fazer solicitações de saída, mas o único tráfego de entrada permitido é o da rede virtual (por exemplo, outros recursos na mesma rede local) e do Azure Load Balancer (verificações de investigação).

Há duas etapas para ajustar a configuração para dar suporte a FTP. Quando você cria uma VM, tem a oportunidade de abrir algumas portas comuns (RDP, HTTP, HTTPS e SSH). No entanto, caso você precise fazer outras alterações no firewall, precisará fazê-las por conta própria.

O processo para isso envolve duas etapas:

- Criará um Grupo de Segurança de Rede.

- Criar uma regra de entrada permitindo o tráfego nas portas 20 e 21 para o suporte ao FTP ativo.

O que é um Grupo de Segurança de Rede?

As VNets (redes virtuais) são a base do modelo de rede do Azure e fornecem isolamento e proteção. Os NSGs (Grupos de Segurança de Rede) são a principal ferramenta usada para impor e controlar as regras de tráfego de rede no nível da rede. Os NSGs são uma camada de segurança opcional que fornece um firewall de software por meio da filtragem do tráfego de entrada e saída na VNET.

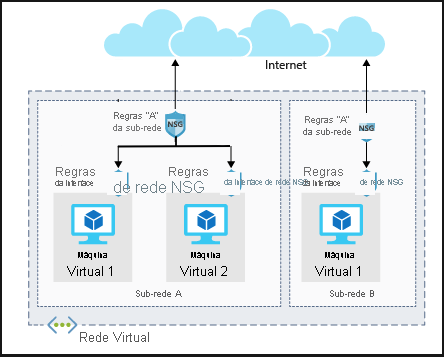

Os grupos de segurança podem ser associados a um adaptador de rede (para regras por host), uma sub-rede na rede virtual (a ser aplicada a vários recursos) ou ambos os níveis.

Regras de grupo de segurança

Os NSGs usam regras para permitir ou negar o tráfego na rede. Cada regra identifica os endereços de origem e de destino (ou intervalo), o protocolo, a porta (ou intervalo), a direção (entrada ou saída), uma prioridade numérica e se o tráfego que corresponde à regra deve ser permitido ou negado. A seguinte ilustração mostra as regras do NSG aplicadas nos níveis de adaptador de rede e sub-rede.

.Cada grupo de segurança tem um conjunto de regras de segurança padrão para aplicar as regras de rede padrão descritas na passagem anterior. Você não pode modificar essas regras padrão, mas pode substituí-las.

Como o Azure usa as regras de rede

Para o tráfego de entrada, o Azure processa o grupo de segurança associado à sub-rede e, em seguida, o grupo de segurança aplicado ao adaptador de rede. O tráfego de saída é processado na ordem oposta (o adaptador de rede primeiro, seguido pela sub-rede).

Aviso

Tenha em mente que os grupos de segurança são opcionais em ambos os níveis. Se nenhum grupo de segurança é aplicado, todo o tráfego é permitido pelo Azure. Se a VM tiver um IP público, isso poderá ser um sério risco, especialmente se o sistema operacional não tiver nenhum tipo de firewall.

As regras são avaliadas em ordem de prioridade, começando com a regra de prioridade mais baixa. As regras de negação sempre interrompem a avaliação. Por exemplo, se uma solicitação de saída for bloqueada por uma regra de adaptador de rede, nenhuma regra aplicada à sub-rede será verificada. Para que o tráfego seja permitido pelo grupo de segurança, ele precisa passar por todos os grupos aplicados.

A última regra é sempre uma regra Negar Tudo. Essa é uma regra padrão adicionada a cada grupo de segurança para o tráfego de entrada e de saída com uma prioridade igual a 65500. Isso significa que, para passar o tráfego pelo grupo de segurança é necessário que haja uma regra de permissão ou a regra padrão final o bloqueará. Saiba mais sobre regras de segurança.

Observação

O SMTP (porta 25) é um caso especial. Dependendo do nível de assinatura e de quando a conta foi criada, o tráfego SMTP de saída pode ser bloqueado. É possível fazer uma solicitação para remover essa restrição com uma justificativa comercial.