Explorar a criação e o gerenciamento de consultas de busca por ameaças

O Microsoft Sentinel contém ferramentas de consulta avançadas que podem ajudar você, como integrante da equipe do Centro de Operações de Segurança, a encontrar e isolar ameaças à segurança e atividades indesejadas no ambiente da Contoso.

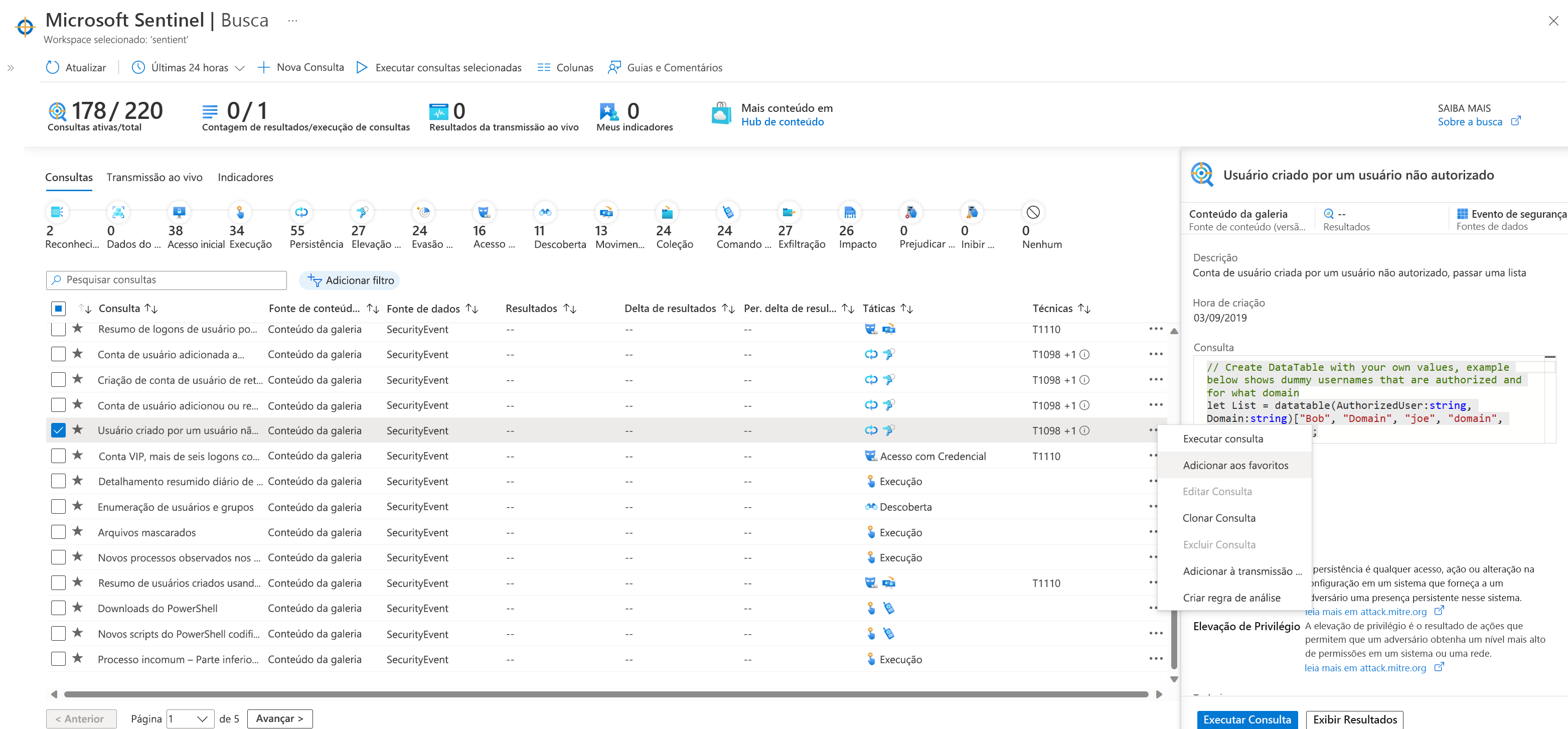

Busca por meio de consultas internas

Use as ferramentas de pesquisa e consulta do Microsoft Sentinel para buscar ameaças à segurança e táticas em todo o seu ambiente. Essas ferramentas permitem filtrar grandes quantidades de eventos e fontes de dados de segurança para identificar ameaças potenciais ou rastrear ameaças conhecidas ou esperadas.

A página Busca no Microsoft Sentinel possui consultas integradas que podem orientar seu processo de busca, além de ajudar você a seguir os caminhos de busca apropriados para descobrir problemas em seu ambiente. As consultas de busca podem expor problemas que não são significativos o bastante para gerar um alerta, mas que ocorreram com frequência suficiente ao longo do tempo para justificar uma investigação.

A página Busca fornece uma lista com todas as consultas de busca. Você pode filtrar e classificar as consultas por nome, provedor, fonte de dados, resultados e táticas. Salve as consultas selecionando o ícone de estrela Favoritos da consulta na lista.

Dica

Quando uma consulta é selecionada como favorita, ela é executada automaticamente sempre que você abre a página Busca.

Gerenciar consultas de busca

Quando você seleciona uma consulta na lista, os detalhes da consulta aparecem em um novo painel contendo uma descrição, o código e outras informações sobre a consulta. Essas informações incluem entidades relacionadas e táticas identificadas. Execute uma consulta de modo interativo selecionando Executar Consulta no painel de detalhes.

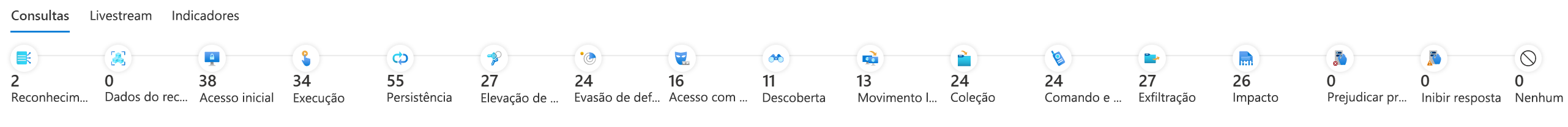

Buscar ameaças usando a estrutura MITRE ATT&CK

O Microsoft Sentinel usa a estrutura do MITRE ATT&CK para categorizar e ordenar as consultas por táticas. O ATT&CK é uma base de dados de conhecimento com as táticas e as técnicas usadas e observadas no cenário global de ameaças. Use a MITRE ATT&CK para desenvolver e fundamentar seus modelos e métodos de busca por ameaças no Microsoft Sentinel. Ao buscar ameaças no Microsoft Sentinel, use a estrutura ATT&CK para categorizar e executar consultas usando a linha do tempo de táticas do MITRE ATT&CK.

Observação

Você pode selecionar táticas individuais do MITRE ATT&CK na linha do tempo da página Busca.

A seleção de qualquer tática filtra as consultas disponíveis pela tática selecionada. As seguintes táticas de Busca são das matrizes ATT&CK Enterprise e ICS (Sistemas de Controle Industrial):

- Reconhecimento. Táticas que o adversário usa para encontrar informações que podem ser usadas para planejar operações futuras.

- Desenvolvimento de Recursos. Táticas que o adversário usa para estabelecer recursos que possam ser utilizados para dar suporte as operações. Os recursos incluem infraestrutura, contas ou funcionalidades.

- Acesso inicial. Táticas usadas pelo adversário para obter entrada em uma rede explorando vulnerabilidades ou pontos fracos de configuração em sistemas voltados ao público. Um exemplo disso é o spear phishing direcionado.

- Execução. Táticas que resultam em um adversário conseguir executar códigos em um sistema de destino. Por exemplo, um invasor mal-intencionado pode executar um script do PowerShell para baixar mais ferramentas de invasão e/ou examinar outros sistemas.

- Persistência. Táticas que permitem que um adversário mantenha o acesso a um sistema de destino, mesmo após reinicializações e alterações de credenciais. Um exemplo de técnica de persistência é um invasor que cria uma tarefa agendada que executa um código em um momento específico ou na reinicialização.

- Elevação de privilégio. Táticas usadas por um adversário para obter privilégios de nível superior em um sistema, como administrador local ou raiz.

- Evasão de defesa. Táticas usadas pelos invasores para evitar a detecção. As táticas de evasão incluem ocultar códigos mal-intencionados em pastas e processos confiáveis, criptografar ou ofuscar códigos do adversário ou desabilitar o software de segurança.

- Acesso com credencial. Táticas implantadas em sistemas e redes para roubar nomes de usuário e credenciais para reutilização.

- Descoberta. Táticas usadas pelos adversários para obter informações sobre sistemas e redes que eles desejam explorar ou usar para obter vantagens táticas.

- Movimento lateral. Táticas que permitem a um invasor passar de um sistema para o outro dentro de uma rede. Entre as técnicas comuns estão os métodos Pass-the-Hash para autenticação de usuários e o abuso do protocolo RDP.

- Coleção. Táticas usadas por um adversário para coletar e consolidar as informações direcionadas como parte dos objetivos dele.

- Comando e controle. Táticas usadas por um invasor para se comunicar com um sistema sob controle dele. Um exemplo disso é quando um invasor se comunica com um sistema por uma porta incomum ou de alto número a fim de escapar da detecção por dispositivos de segurança ou proxies.

- Exfiltração. Táticas usadas para mover dados da rede comprometida para um sistema ou uma rede sob controle total do invasor.

- Impacto. Táticas usadas por um invasor para afetar a disponibilidade de sistemas, redes e dados. Os métodos dessa categoria incluem ataques de negação de serviço e software para limpeza de dados ou de disco.

- Prejudicar o Controle do Processo. Táticas que o adversário usa para manipular, desabilitar ou danificar processos de controle físico.

- Inibir a Função de Resposta. Táticas que o adversário usa para impedir suas funções de segurança, proteção, garantia de qualidade e intervenção do operador de responder a uma falha, risco ou estado não seguro.

- None.

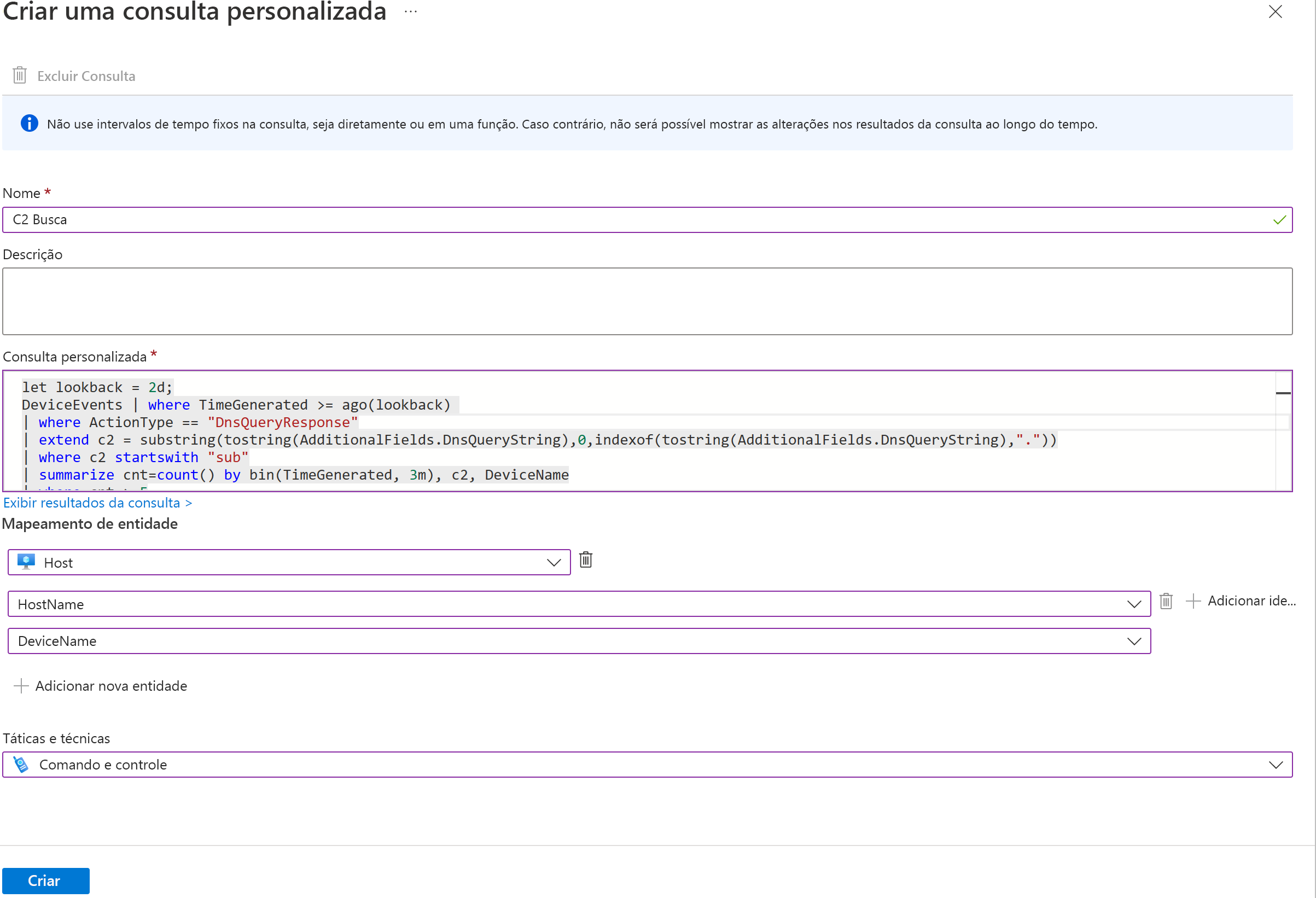

Criar consultas personalizadas para refinar a busca por ameaças

Todas as consultas de busca do Microsoft Sentinel usam a sintaxe da KQL (Linguagem de Consulta Kusto) empregada no Log Analytics. Você pode modificar uma consulta no painel de detalhes e executar a nova consulta. Ou você pode salvá-la como uma nova consulta que pode ser reutilizada no seu workspace do Microsoft Sentinel.

Você também pode criar suas consultas personalizadas usando um código KQL para buscar ameaças.

As consultas personalizadas permitem que você defina o seguinte:

| Parâmetro de consulta | Descrição |

|---|---|

| Nome | Forneça um nome para a consulta personalizada. |

| Descrição | Forneça uma descrição da funcionalidade da consulta. |

| Consulta personalizada | Sua consulta de busca KQL. |

| Mapeamento de entidade | Mapeie tipos de entidades para colunas dos resultados da consulta a fim de preencher os resultados da consulta com informações mais acionáveis. Mapeie também entidades usando um código na consulta KQL. |

| Táticas e técnicas | Especifique as táticas que a consulta foi projetada para expor. |

As consultas personalizadas são listadas juntamente com as consultas internas para fins de gerenciamento.

Explorar o Microsoft Sentinel no GitHub

O repositório do Microsoft Sentinel contém detecções prontas para uso, consultas de exploração, consultas de busca, pastas de trabalho, guias estratégicos, entre outros, para ajudar você a proteger seu ambiente e buscar ameaças. A Microsoft e a comunidade do Microsoft Sentinel contribuem com esse repositório.

O repositório contém pastas com conteúdo proveniente de contribuição para várias áreas da funcionalidade do Microsoft Sentinel, incluindo as consultas de busca. Você pode usar o código dessas consultas para criar consultas personalizadas no seu workspace do Microsoft Sentinel.

Escolha a melhor resposta para a pergunta a seguir.