Visão geral do Microsoft Entra

A diretoria deseja habilitar o acesso seguro e fácil a aplicativos e serviços. Esses aplicativos estão disponíveis para a equipe interna e para médicos de vários países/regiões. O gerente da sua equipe acredita que o Microsoft Entra ID pode atender a essas necessidades. Seu gerente quer que você descubra o que é o Microsoft Entra ID, como ele funciona e o que faz.

Aqui, você obtém uma visão geral do Microsoft Entra ID e vê por que a usaria. Você aprenderá sobre as diferenças entre o Microsoft Entra ID e o Active Directory local tradicional.

O que é o Microsoft Entra ID?

O Microsoft Entra ID é uma solução de gerenciamento de identidade baseada em nuvem. Ele ajuda os usuários internos de sua empresa a:

Acesse recursos externos, como serviços do Azure, Microsoft 365 e aplicativos SaaS de terceiros.

Acesse recursos internos, como aplicativos na rede corporativa e aplicativos baseados em nuvem que sua empresa cria.

O Microsoft Entra ID também ajuda a manter identidades e aplicativos de usuário protegidos por meio de recursos como o acesso condicional e a proteção de identidade.

O Microsoft Entra ID armazena seus usuários em um locatário que representa uma organização. Por exemplo, digamos que você tenha um locatário da empresa em que todas as contas de usuário dos funcionários estão armazenadas. Você pode adicionar usuários nesse locatário a grupos para que eles tenham um nível de acesso compartilhado comum. Você poderia ter um grupo para desenvolvedores e outro para testadores de aplicativos. Esses grupos teriam níveis de acesso diferentes aos aplicativos. Cada locatário pode ter vários grupos que contêm vários usuários.

Quem se beneficia do Microsoft Entra ID?

O Microsoft Entra ID atende às necessidades de muitos tipos de usuários. Por exemplo, um administrador de TI pode usar o Microsoft Entra ID para determinar quem deve ter acesso a aplicativos e recursos, com base nos requisitos da empresa. Um administrador pode adicionar outra camada de proteção a aplicativos e serviços impondo a autenticação multifator em entradas.

Os desenvolvedores de aplicativos podem usar o Microsoft Entra ID para permitir que os usuários usem credenciais pré-existentes para acessar aplicativos. Os desenvolvedores também podem usar o Microsoft Entra ID para criar experiências personalizadas do usuário final acessando dados de usuário organizacional por meio de APIs específicas ao Microsoft Entra ID.

Se você assinou serviços como o Azure ou o Microsoft 365, já está aproveitando as vantagens do Microsoft Entra ID. Você pode usar o Microsoft Entra IS para gerenciar ainda mais o acesso aos seus aplicativos de nuvem.

Pontuação de segurança de identidade no Microsoft Entra ID

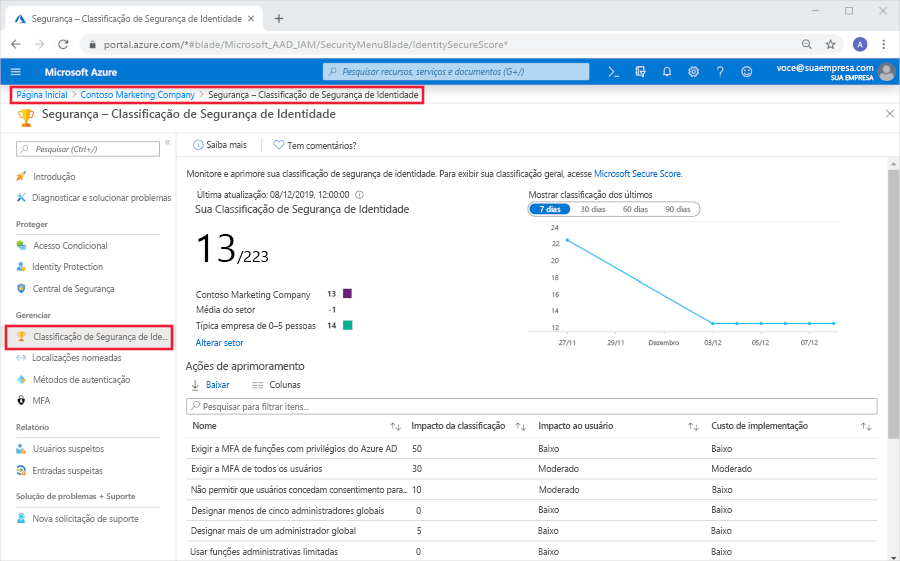

Se for um administrador, você precisará saber o nível de segurança do seu locatário do Microsoft Entra. A classificação de segurança de identidade pode ajudar você a entender. O Microsoft Entra ID fornece uma porcentagem geral entre 1 e 100. Esse valor representa o quanto você corresponde às recomendações e melhores práticas que a Microsoft sugere para a segurança do locatário. A classificação de segurança de identidade revela o quão eficaz sua segurança é e ajuda a implementar aprimoramentos.

Você pode encontrar a classificação de segurança de identidade do seu locatário no portal do Azure. Acesse seu locatário do Microsoft Entra, selecione Segurança e, em seguida, o painel Classificação de Segurança de Identidade.

O painel mostra informações como o seu desempenho comparado com a média do setor e com locatários do mesmo tamanho que os seus. O painel também fornece um grafo que mostra as alterações na pontuação ao longo do tempo. Você pode ver o que fazer para melhorar sua pontuação e quanto efeito cada melhoria pode ter em sua pontuação.

Use a classificação de segurança de identidade para aprimorar e monitorar a segurança de suas identidades no Microsoft Entra ID.

Como o Microsoft Entra ID se compara ao Active Directory

O Active Directory e o Microsoft Entra ID são serviços distintos e são usados para finalidades diferentes.

O Microsoft Entra ID é uma solução de identidade baseada em nuvem que ajuda você a gerenciar usuários e aplicativos. O Active Directory gerencia objetos, como dispositivos e usuários, em sua rede local. Veja algumas outras diferenças:

| Serviço | Autenticação | Estrutura | Usado para |

|---|---|---|---|

| Active Directory | Kerberos, NTLM | Florestas, domínios, unidades organizacionais | Autenticação e autorização para impressoras, aplicativos, serviços de arquivo locais e mais |

| Microsoft Entra ID | Inclui SAML, OAuth, Web Services Federation | Locatários | Serviços e aplicativos baseados na Internet como Microsoft 365, serviços do Azure e aplicativos SaaS de terceiros |

O Microsoft Entra ID não substitui o Active Directory. O serviço que você usa depende das necessidades da sua organização. Você pode usar os dois serviços juntos para que possa aproveitar seus recursos e funcionalidades combinados.

Identidade híbrida para vincular o Active Directory local ao Microsoft Entra ID

Os usuários desejam acessar aplicativos da nuvem e do local. Você pode usar o Microsoft Entra ID e o Active Directory em conjunto para fornecer uma solução identidade que abrange o local e a nuvem. Os usuários podem usar uma só identidade do usuário para autenticação e para acessar aplicativos e recursos, independentemente da localização deles. Essa identidade do usuário é denominada identidade híbrida.

Vários métodos de autenticação permitem que você obtenha a identidade híbrida para os usuários:

Sincronização de hash de senha do Microsoft Entra. Aqui, o hash da senha do usuário é realizado duas vezes e ela é sincronizada entre o Active Directory local e o Microsoft Entra ID. Os usuários têm as mesmas credenciais para acessar recursos e aplicativos locais e na nuvem.

Autenticação de passagem do Microsoft Entra. Aqui, um agente é instalado em servidores locais que são autenticados no Active Directory local. Quando uma conta de usuário do Microsoft Entra tenta se autenticar, a autenticação de senha é local e tratada por meio desses servidores e do Active Directory.

Autenticação federada. Um servidor dos AD FS (Serviços de Federação do Active Directory) local que valida as senhas dos usuários executa o processo de autenticação. Use esse método de autenticação se desejar medidas avançadas como autenticação baseada em cartão inteligente para usuários.

Essas opções de autenticação permitem que você forneça aos usuários uma experiência de logon único. Usar o logon único significa que os usuários entram automaticamente quando usam dispositivos empresariais e se conectam à rede corporativa interna.

Use a tabela abaixo como uma referência para quais opções usar para cenários específicos:

| Você deseja: | Sincronização de hash de senha | Autenticação de passagem | Autenticação federada |

|---|---|---|---|

| Sincronizar automaticamente com a nuvem os usuários, contatos e grupos configurados no Active Directory local | Sim | Sim | Sim |

| Permitir que os usuários acessem aplicativos e recursos de nuvem usando a senha local deles | Sim | Sim | Sim |

| Garantir que os hashes de senha não sejam armazenados na nuvem | Não | Sim | Yes |

| Usar a autenticação multifator baseada em nuvem | Sim | Sim | Yes |

| Usar a autenticação multifator local | Não | No | Sim |

| Usar a autenticação de cartão inteligente para proteção adicional | Não | No | Sim |

Armazenamento de dados de identidade europeia

Quando você assina um serviço como o Azure ou o Microsoft 365, todos os dados de identidade são armazenados com base no endereço fornecido durante o processo de assinatura. Se você for um cliente que usa um endereço na Europa, o Microsoft Entra ID armazenará a maioria dos dados em data centers europeus. No entanto, os serviços que você usa com o Microsoft Entra ID armazenam alguns dados fora da Europa. Aqui estão alguns exemplos de alguns dos dados armazenados fora da Europa:

| Serviço baseado no Microsoft Entra ID | Localização de dados |

|---|---|

| Microsoft Entra B2B (Microsoft Entra B2B) | Os usuários convidados acessam aplicativos por meio de um link em um email de convite ou um link compartilhado diretamente com eles. Esses links de resgate são armazenados em data centers dos EUA. Se um usuário cancelar a assinatura de mensagens de convite, o endereço de email dele também será armazenado nos data centers dos EUA. |

| Azure AD B2C (Azure Active Directory B2C) | Nenhum dado pessoal é armazenado fora da Europa, mas os dados de configuração de política são armazenados nos data centers dos EUA. |

| Autenticação multifator do Microsoft Entra | Chamadas telefônicas e mensagens de texto são provenientes de data centers dos EUA e os provedores globais manipulam os roteiros. A validação de código OAuth acontece nos EUA. As notificações por push para o aplicativo Microsoft Authenticator são provenientes dos data centers dos EUA. |