Como o Firewall de Aplicativo Web do Azure funciona

Você está familiarizado com os recursos básicos e os benefícios do Firewall de Aplicativo Web do Azure. Agora vamos examinar como o Firewall de Aplicativo Web do Azure funciona. Em particular, vamos considerar como os recursos como os conjuntos de regras e grupos de regras possibilitam que o Firewall de Aplicativo Web do Azure ajude a proteger aplicativos Web contra explorações comuns. Essas informações ajudam você a avaliar se o Firewall de Aplicativo Web do Azure é a solução certa para sua empresa.

Opções de implantação

Você pode implantar o Firewall de Aplicativo Web do Azure como parte de uma solução de front-end do Azure para seus aplicativos Web. Você começará criando uma política de Firewall de Aplicativo Web do Azure, que inclui as seguintes configurações:

- Qual integração de produtos você deseja usar

- Qual conjunto de regras gerenciadas você deseja usar

- Todas as regras personalizadas que você deseja adicionar

- Qual modo você deseja usar

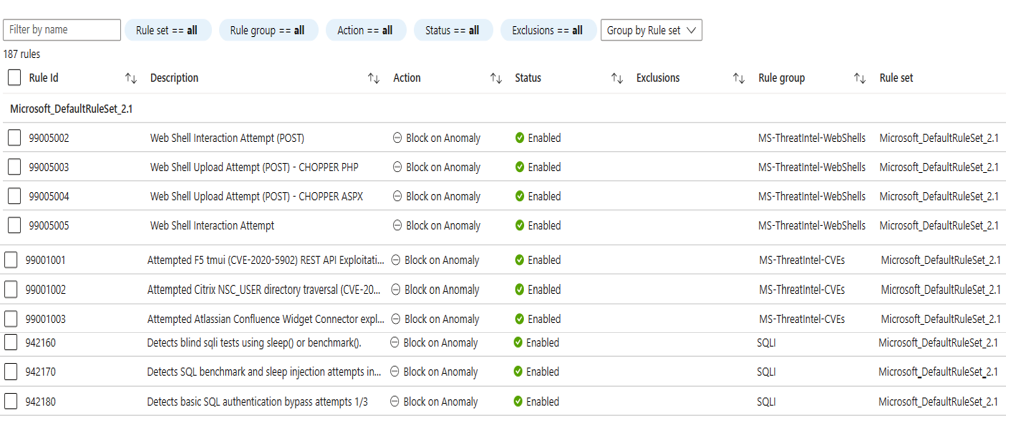

Conjuntos de regras gerenciadas da Microsoft, grupos de regras e regras

O Firewall de Aplicativo Web do Azure frustra as explorações conhecidas aplicando regras às solicitações HTTP/HTTPS de entrada de um aplicativo. Uma regra é um código de firewall projetado para reconhecer e impedir uma ameaça específica.

As regras que o Firewall de Aplicativo Web do Azure usa para detectar e bloquear vulnerabilidades comuns são, na maioria das vezes regras gerenciadas que pertencem a vários grupos de regras. Cada grupo de regras é uma coleção de regras e um conjunto de regras gerenciadas é uma coleção de grupos de regras. Os conjuntos de regras gerenciadas incluem grupos de regras baseados em Inteligência contra Ameaças da Microsoft, grupos de regras de CVE (Vulnerabilidades e exposições comuns) e CRS (grupos de regras principais).

O OWASP (Open Web Application Security Project) define as regras de CRS. A equipe de especialistas em segurança da Microsoft codifica, mantém e atualiza regras gerenciadas. As regras são modificadas ou adicionadas conforme necessário. Quando uma regra gerenciada é alterada, a Microsoft atualiza o Firewall de Aplicativo Web do Azure automaticamente e sem tempo de inatividade do aplicativo.

A captura de tela a seguir mostra algumas das regras e dos grupos de regras no DRS2.1 (Conjunto de Regras Padrão 2.1) da Microsoft. Isso dará a você uma noção da profundidade da proteção oferecida pelo Firewall de Aplicativo Web do Azure.

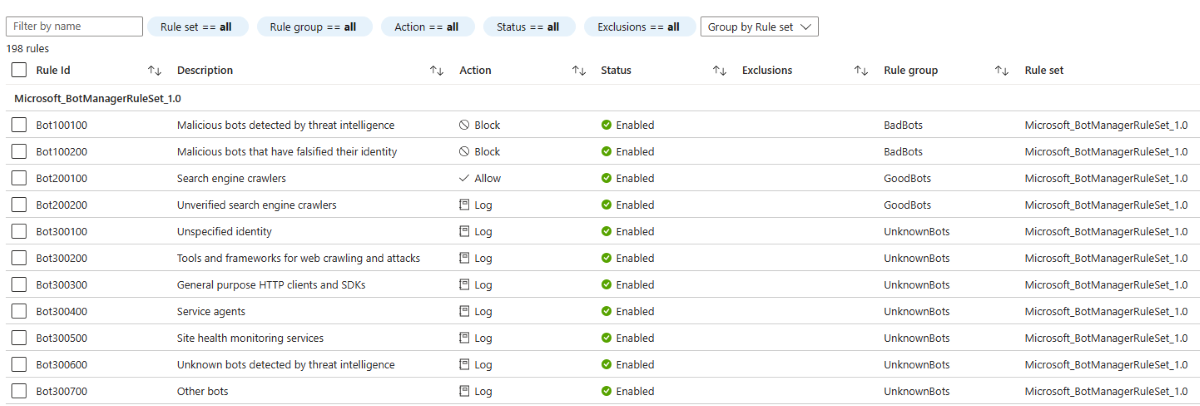

Regras de bot

As regras de bot identificam bots mal-intencionados, bots confiáveis e bots desconhecidos com base na Inteligência contra Ameaças da Microsoft e nas regras proprietárias do WAF.

Regras personalizadas

As regras gerenciadas oferecidas pelo Firewall de Aplicativo Web do Azure podem não abranger uma ameaça específica que seus aplicativos Web estão enfrentando. Nesse caso, você pode criar uma regra personalizada. Crie regras personalizadas por meio de condições que incluam os seguintes componentes:

- Tipo de correspondência, como localização geográfica, endereço IP, tamanho e cadeia de caracteres

- Variáveis de correspondência, como RequestHeader, QueryString, RequestUri, RequestBody, Cookies ou PostArgs

- Métodos de solicitação HTTP/HTTPS, como POST ou PUT

- Operadores como Igual, Contém, Regex, Começa com, Qualquer, Termina com

- Uma ação como Permitir, Bloquear, Registrar ou Redirecionar

Filtragem geográfica

Por padrão, o WAF responde a todas as solicitações de usuário, independentemente da localização de origem da solicitação. Em alguns cenários, talvez você queira restringir o acesso ao seu aplicativo Web por países/regiões. A regra personalizada de filtragem geográfica permite que você defina um caminho específico no seu ponto de extremidade para permitir ou bloquear o acesso de regiões/países específicos. A regra de filtragem geográfica usa um código de país/região de interesse de duas letras.

Para uma regra de filtragem geográfica, uma variável de correspondência é RemoteAddr ou SocketAddr. RemoteAddr é o endereço IP do cliente original que geralmente é enviado pelo cabeçalho da solicitação X-Forwarded-For. SocketAddr é o endereço IP de origem visto pelo WAF. Quando o usuário está protegido por um proxy, o SocketAddr geralmente é o endereço do servidor proxy.

Você pode combinar uma condição GeoMatch e uma condição de correspondência de cadeia de caracteres REQUEST_URI para criar uma regra de filtragem geográfica com base em caminho.

Restrição de IP

As regras personalizadas do Firewall de Aplicativo Web do Azure controlam o acesso aos aplicativos Web especificando uma lista de endereços IP ou de intervalos de endereços IP.

A regra personalizada de restrição de IP permite controlar o acesso aos seus aplicativos Web. Ela faz isso especificando um endereço IP ou um intervalo de endereços IP no formato CIDR (Roteamento entre Domínios sem Classificação).

Por padrão, o aplicativo Web pode ser acessado pela Internet. No entanto, às vezes você quer limitar o acesso de clientes a partir de uma lista de endereços IP conhecidos ou faixas de endereços IP. Você pode conseguir isso criando uma regra de correspondência de IP que bloqueia o acesso ao seu aplicativo Web de endereços IP não listados na regra personalizada.

Limitação de taxa

As regras personalizadas do Firewall de Aplicativo Web do Azure dão suporte à limitação de taxa para controlar o acesso com base nas condições de correspondência e nas taxas de solicitações de entrada.

Essa regra personalizada permite detectar níveis anormalmente altos de tráfego e bloquear alguns tipos de ataques de negação de serviço da camada de aplicativo. A limitação de taxa também protege você contra clientes que foram acidentalmente configurados incorretamente para enviar grandes volumes de solicitações em um curto período de tempo. A duração da contagem de limite de taxa (intervalos de um minuto ou cinco minutos) define a regra personalizada e o limite de taxa (o número máximo de solicitações permitidas na duração do limite de taxa).

Modo de detecção versus modo de prevenção

O Firewall de Aplicativo Web do Azure pode operar em um dos dois modos. O modo escolhido depende de como você deseja que o firewall lide com as solicitações HTTP/HTTPS de entrada que correspondem a uma de suas regras:

- Modo de detecção: registra a solicitação em log, mas permite que a solicitação passe.

- Modo de prevenção: registra a solicitação, mas não permite que a solicitação seja percorrida.

Um cenário comum é executar o Firewall de Aplicativo Web do Azure no modo de detecção quando você estiver testando um aplicativo. No modo de detecção, você pode verificar se há dois tipos de problemas:

- Falsos positivos: solicitações legítimas que o firewall sinaliza como mal-intencionados.

- Falsos negativos: Solicitações mal-intencionadas que o firewall permite.

Quando o aplicativo estiver pronto para ser implantado, alterne para o modo de prevenção.

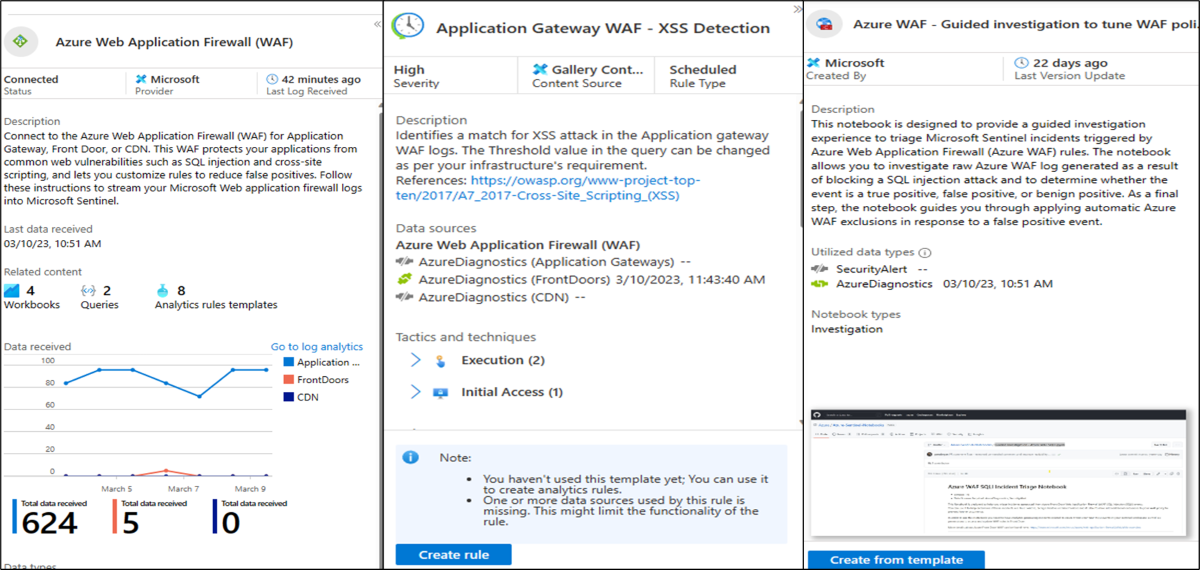

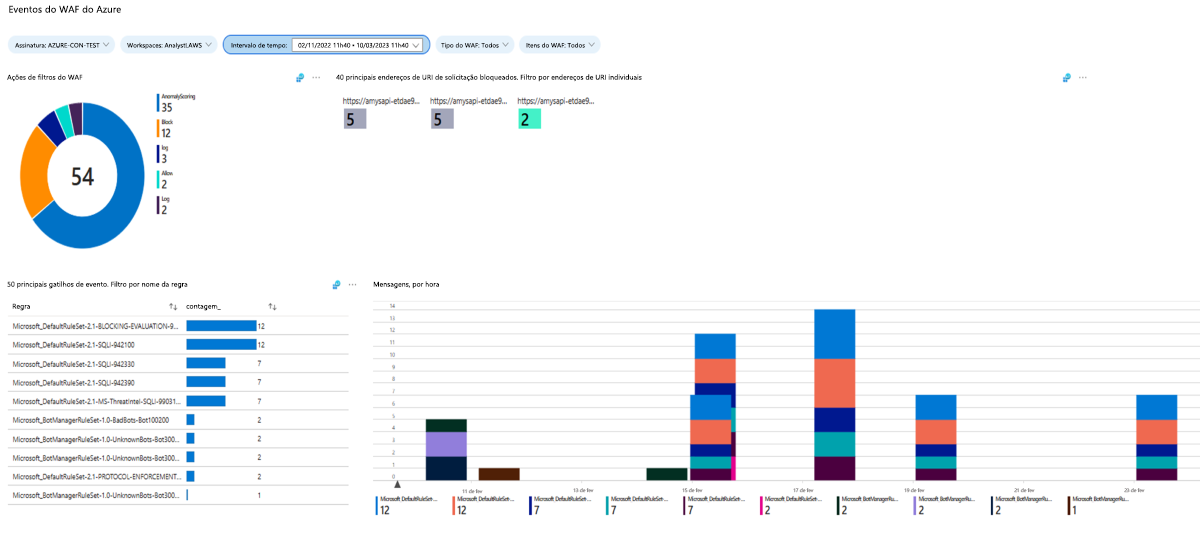

Como usar o Microsoft Sentinel com o WAF do Azure

O WAF do Azure, combinado com o Microsoft Sentinel, pode fornecer gerenciamento de eventos de informações de segurança para os recursos do WAF. Usando o Microsoft Sentinel, você pode acessar o conector de dados do WAF com o Sentinel usando o Log Analytics. As pastas de trabalho do WAF mostram a análise do WAF no Azure Front Door e no WAF no Gateway de Aplicativo. As regras analíticas do WAF detectam ataques SQL e XSS nos registros do AFD e do Gateway de Aplicações. O Notebook do WAF permite a investigação de incidentes de injeção de SQL no Azure Front Door.