Segurança do ambiente

Os ambientes são contêineres que os administradores podem usar para gerenciar aplicativos, fluxos, conexões e outros ativos, juntamente com permissões, para dar aos usuários da organização acesso controlado ao ambiente e seus recursos.

Os aplicativos nos fluxos do Microsoft Power Apps e do Microsoft Power Automate não fornecem aos usuários acesso a ativos de dados aos quais eles ainda não têm acesso. Os usuários devem ter acesso apenas aos dados que precisam acessar.

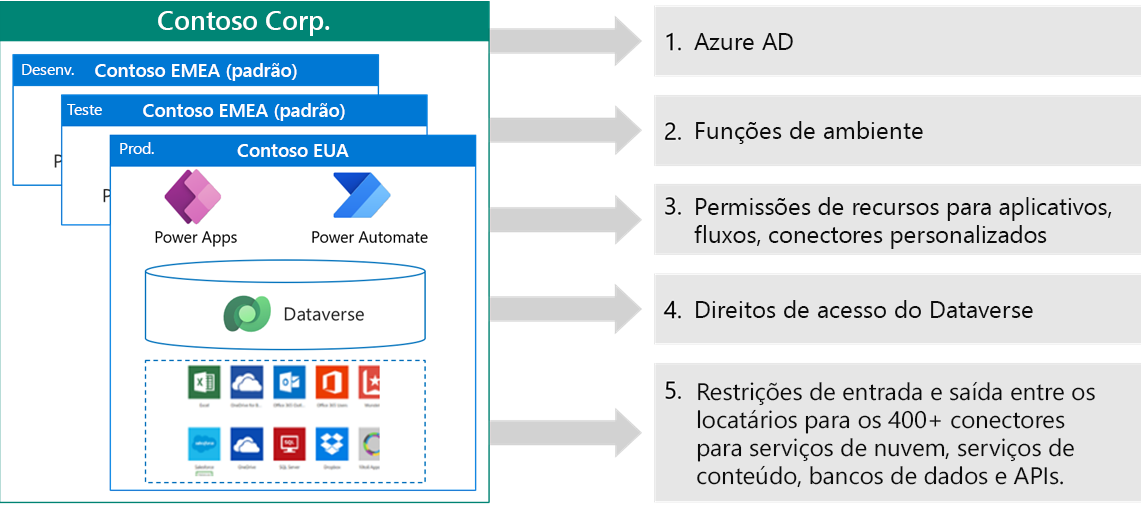

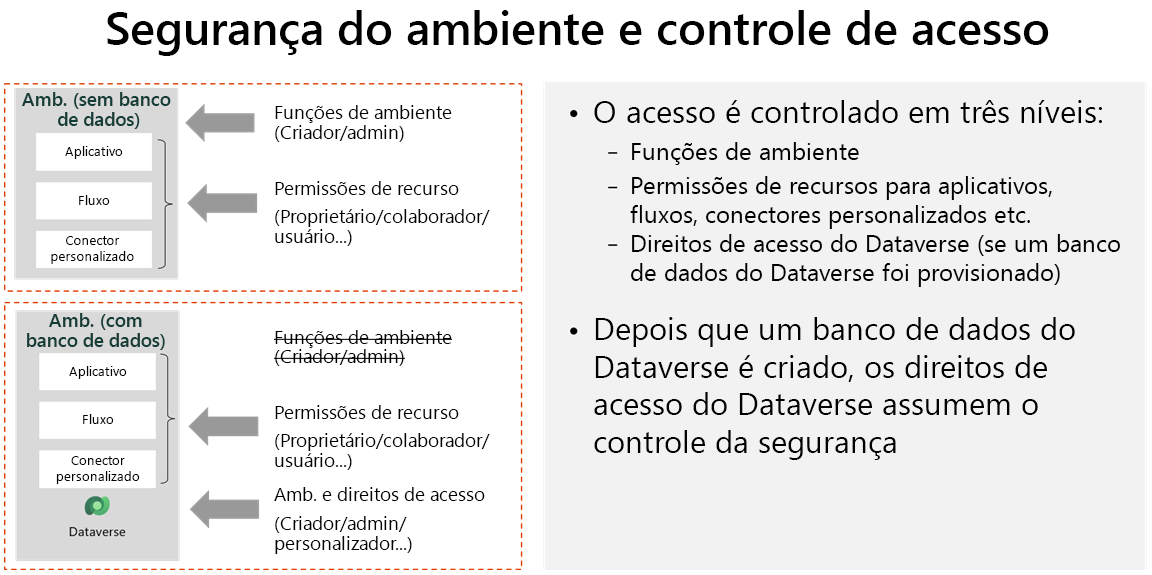

O acesso aos ambientes tem várias camadas. Os ambientes estão contidos em um locatário do Microsoft Entra ID. O acesso ao ambiente é autenticado pelo Microsoft Entra ID. Os usuários devem ter uma conta de usuário no Microsoft Entra ID para acessar qualquer ambiente e devem ter uma licença para usar o Microsoft Power Platform. Para acessar um ambiente individual, o usuário precisará de uma função do Microsoft 365 se um banco de dados do Microsoft Dataverse não estiver disponível e precisará de um direito de acesso do Dataverse se um banco de dados do Dataverse estiver disponível. Os usuários também precisam receber permissão para recursos em um ambiente, como aplicativos, fluxos e conectores.

Um administrador também pode controlar o acesso a ambientes de outros locatários do Microsoft Entra ID em cenários B2B (entre empresas).

Microsoft Entra ID

O Microsoft Power Platform usa o Microsoft Entra ID para autenticar usuários.

O Microsoft Entra ID tem vários recursos que o Microsoft Power Platform pode usar:

- Gerenciamento de identidade e acesso – gerenciar o acesso aos aplicativos do Power Apps.

- Autenticação – verificar as credenciais quando um usuário entra em um aplicativo que tem vários usuários em um fluxo.

- SSO (logon único) – acessar aplicativos sem ter que entrar separadamente.

- Autenticação multifator – solicitar outras formas de identificação ao usuário durante a entrada.

- B2B (entre empresas) – gerenciar usuários convidados e parceiros externos mantendo o controle sobre seus próprios dados corporativos. O Microsoft Power Platform dá suporte ao acesso de convidado.

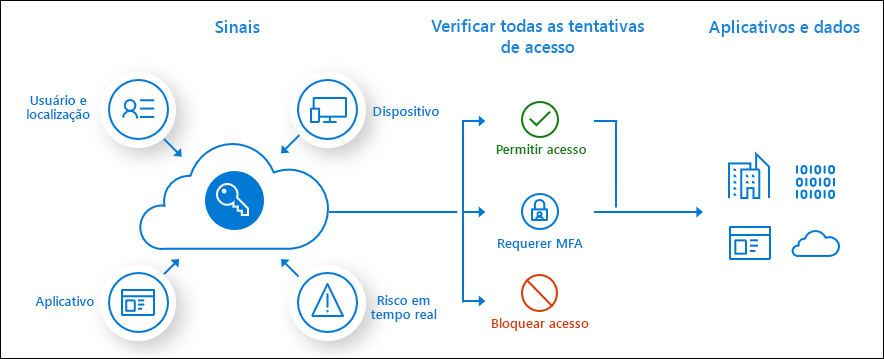

- Acesso condicional – gerenciar o acesso aos aplicativos usando sinais para tomar decisões sobre como permitir o acesso.

- Gerenciamento de dispositivos – gerenciar como seus dispositivos acessam seus dados corporativos.

- Usuários corporativos – gerenciar a atribuição de licenças.

- Identidade híbrida – o Microsoft Entra ID Conectar fornece uma única identidade de usuário para autenticação e autorização, independentemente da localização (nuvem ou local).

- Governança de identidade – gerenciar a identidade de sua organização por meio de controles de acesso de funcionários, parceiros de negócios, fornecedores, serviços e aplicativos.

- Proteção de identidade – detectar vulnerabilidades em potencial que afetam as identidades de sua organização.

- Relatórios e monitoramento: insights sobre os padrões de segurança e uso em seu ambiente. O Centro de administração do Microsoft Power Platform fornece insights mais detalhados do que os fornecidos pelo Microsoft Entra ID.

Outros recursos do Microsoft Entra ID para os quais não há suporte no momento no Microsoft Power Platform:

- B2C (empresa para consumidor) – controlar como os clientes entram usando as identidades de conta social, empresarial ou local que preferem.

- Identidades gerenciadas – uma identidade no Microsoft Entra ID que pode autenticar qualquer serviço de autenticação ao qual o Microsoft Entra ID dê suporte. No momento, não há suporte para esse recurso no Microsoft Power Platform e, em vez disso, devem ser usadas entidades de serviço.

- PIM (Privileged Identity Management) – fornece acesso elevado de administrador de maneira JIT (just-in-time).

É provável que uma organização tenha escolhido como implementa o Microsoft Entra ID e uma solução do Microsoft Power Platform, e é improvável que isso mude fundamentalmente. No entanto, o Microsoft Power Platform pode fornecer acesso a usuários que nunca tiveram acesso a um aplicativo de TI anteriormente, como trabalhadores móveis na linha de frente, parceiros de negócios e prestadores de serviços externos que não têm identidades no Microsoft Entra ID. Portanto, talvez seja necessário considerar acesso Condicional, B2B e acesso de usuário convidado.

O acesso condicional requer uma licença do Microsoft Entra ID Premium. As políticas de acesso condicional podem conceder ou bloquear o acesso a aplicativos e dados com base nos seguintes fatores:

- Usuário

- Dispositivo

- Local

A colaboração do Microsoft Azure Active Directory B2B (Microsoft Entra ID B2B) é um recurso que permite que usuários convidados colaborem com sua organização. Você pode atribuir licenças a usuários convidados para executar aplicativos desenvolvidos com o Microsoft Power Platform. No momento, os convidados não podem criar ou editar Power Apps.

Para obter mais informações, consulte Compartilhar um aplicativo de tela com usuários convidados e Sobre planos por aplicativos do Power Apps.

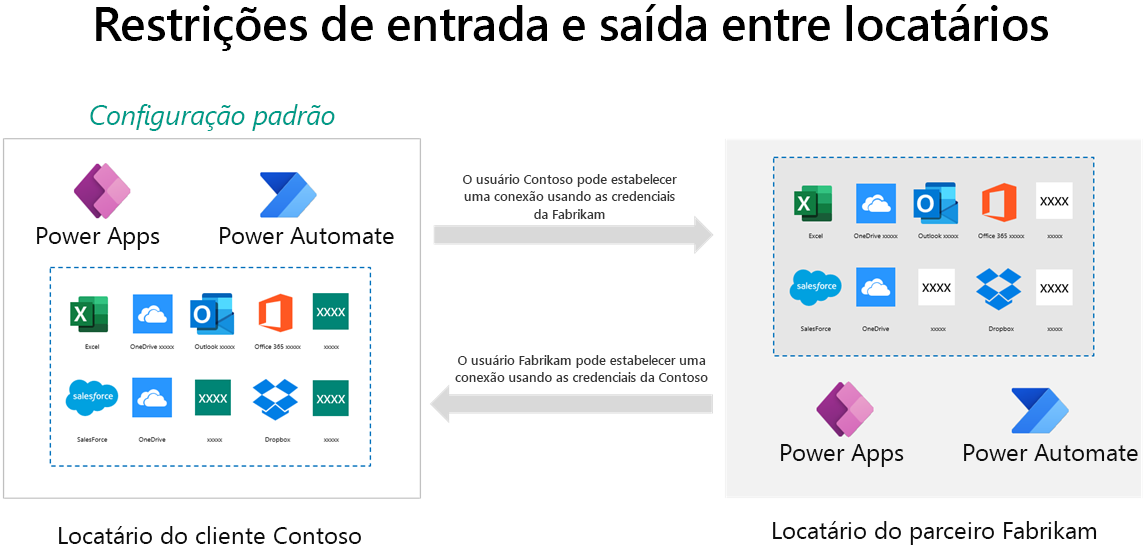

Isolamento entre locatários

Em cenários de colaboração B2B, você pode compartilhar com mais segurança os aplicativos e dados em seu locatário com um locatário de outra fonte. Na configuração padrão, cada locatário pode acessar os recursos do outro locatário.

O Microsoft Entra ID tem um recurso chamado restrições de locatário. Com restrições de locatário, as organizações podem especificar a lista de locatários que seus usuários têm permissão para acessar. O Microsoft Entra ID só concede acesso aos locatários permitidos. O isolamento entre locatários permite restringir os outros locatários aos quais os usuários podem se conectar. O isolamento entre locatários bloqueia conexões de entrada ou saída para fluxos e aplicativos de tela.

A restrição de conexões de saída significa que um usuário em seu locatário é impedido de se conectar a um parceiro ou locatário externo. A restrição de conexões entre locatários de saída pode ser feita usando restrições de locatário que se aplicam a todos os aplicativos de nuvem do Microsoft Entra ID que bloqueariam conexões de saída para fluxos do Power Apps e do Power Automate.

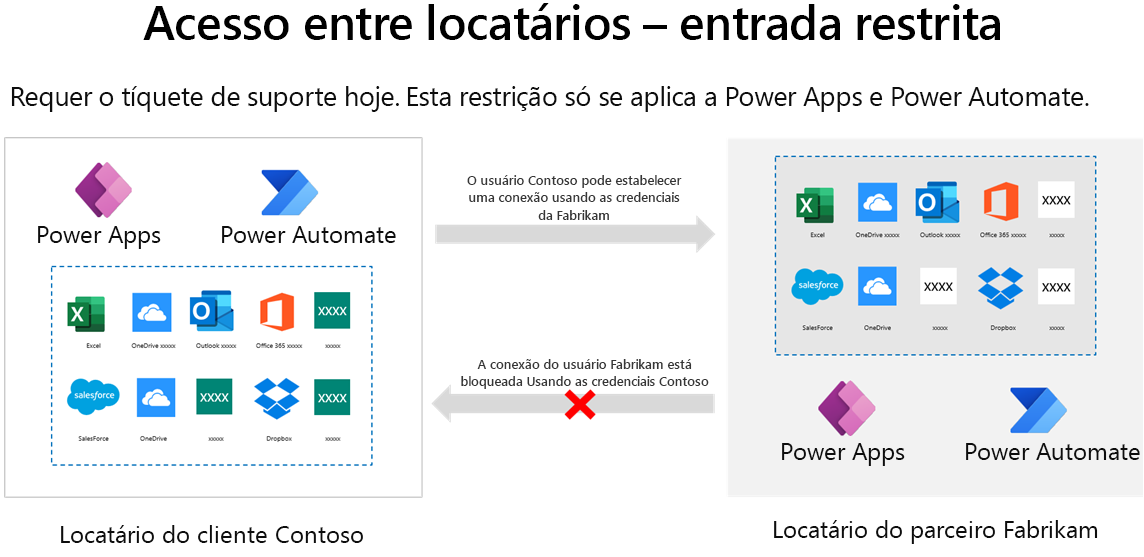

A restrição de conexões de entrada significa que um usuário em um parceiro ou locatário externo é impedido de criar uma conexão com o seu locatário.

Importante

A restrição de conexões de entrada entre locatários requer um tíquete de suporte. Portanto, essa restrição se aplicará apenas aos fluxos do Power Apps e do Power Automate.

Proteção de ambientes com grupos de segurança

Por padrão, um usuário com uma licença do Power Apps pode acessar potencialmente todos os ambientes em um locatário, e você poderá ver todos os usuários licenciados na tabela de usuários em um ambiente. Os grupos de segurança do Microsoft Entra ID podem ser usados para limitar o acesso aos ambientes. Esse recurso tem a vantagem adicional de manter a tabela de usuários simplificada, com apenas os usuários do ambiente.

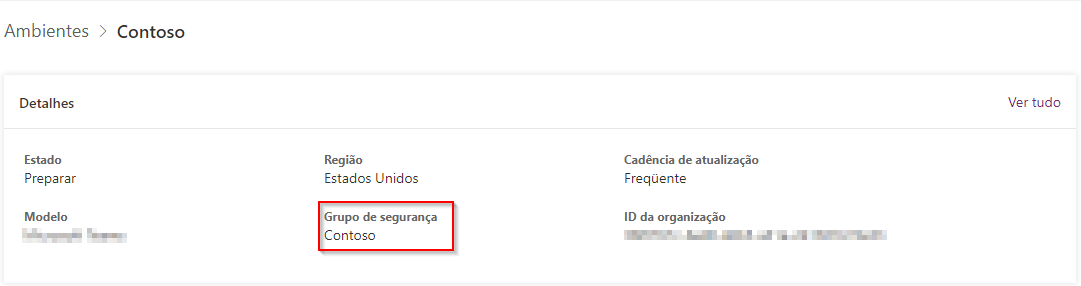

Um grupo de segurança pode ser associado a um ambiente quando o ambiente é criado ou pode ser vinculado a ele. Na captura de tela a seguir, um grupo de segurança para os desenvolvedores foi associado ao ambiente de desenvolvimento.

A captura de tela anterior mostra que o seguinte comportamento é observado:

- Quando usuários são adicionados ao grupo de segurança, eles são adicionados ao Dataverse como usuários.

- Quando usuários são removidos do grupo de segurança, eles são desabilitados no Dataverse.

- Quando um grupo de segurança é associado a um ambiente existente que contém usuários, os usuários no ambiente que não são membros do grupo de segurança são desabilitados.

- Quando nenhum grupo de segurança está associado a um ambiente, todos os usuários com uma licença do Power Apps são criados como usuários e habilitados no ambiente.

Observação

Grupos de distribuição e grupos do Microsoft Office 365 não podem ser associados a ambientes.

Funções e contas de administrador

O gerenciamento de ambientes e a execução de algumas atividades administrativas exigem uma ou mais destas funções de administração:

- Administrador do Microsoft Power Platform: um usuário com a função de administrador do Microsoft Power Platform pode criar ambientes, gerenciar todos os ambientes (mesmo se os usuários não pertencerem ao grupo de segurança do ambiente), gerenciar o Power Apps, o Power Automate e as políticas de prevenção contra perda de dados. Um administrador do Microsoft Power Platform também pode gerenciar tíquetes de suporte e monitorar a integridade do serviço.

- Administrador delegado – a administração delegada é usada por parceiros do programa CSP (Provedor de Soluções na Nuvem) da Microsoft para gerenciar seus clientes por meio do Portal de Parceiros da Microsoft. Um Administrador delegado tem a administração completa de todos os serviços do locatário do cliente.

Observação

A função de administrador do Microsoft Dynamics 365 foi preterida. Um usuário com a função de administrador do Dynamics 365 poderá criar e gerenciar ambientes, mas apenas se o usuário pertencer ao grupo de segurança desse ambiente. Um usuário com a função de administrador do Dynamics 365 terá o direito de acesso de Administrador do Sistema nesses ambientes.

Essas funções não são iguais aos direitos de acesso em um ambiente. Usuários não administrativos podem ser atribuídos a uma função para um ambiente. As funções usadas diferem, dependendo de o ambiente conter um banco de dados do Dataverse ou não.

A função de Administrador de ambiente é usada apenas quando um banco de dados do Dataverse não está presente. O administrador de um ambiente específico pode permitir que o usuário com a função adicione e remova usuários com a função de Criador de Ambiente. A função Criador de Ambiente permite que um usuário crie aplicativos nesse ambiente.

Quando um banco de dados do Dataverse é adicionado ao ambiente, um usuário com a função de Administrador do ambiente recebe o direito de acesso Administrador do Sistema no banco de dados do Dataverse, e um usuário com a função de Criador de Ambiente recebe o direito de acesso Usuário Básico.