Habilitar criptografia dupla no nível de infraestrutura do Armazenamento do Azure

O Armazenamento do Azure criptografa automaticamente todos os dados em uma conta de armazenamento no nível do serviço usando a criptografia AES de 256 bits, que é uma das criptografias de bloco mais fortes disponíveis e é compatível com FIPS 140-2. Os clientes que exigem níveis mais altos de garantia de que seus dados são seguros também podem habilitar a criptografia AES de 256 bits no nível de infraestrutura do Armazenamento do Azure para criptografia dupla.

A criptografia dupla de dados do Armazenamento do Azure fornece proteção de defesa em profundidade contra cenários em que um dos algoritmos ou chaves de criptografia pode ser comprometido. Essa abordagem de camada dupla se alinha aos princípios de segurança de Confiança Zero, supondo que qualquer única camada de proteção possa falhar. Nesses cenários, a camada adicional de criptografia continua a proteger seus dados.

A criptografia de infraestrutura pode ser habilitada para toda a conta de armazenamento ou para um escopo de criptografia em uma conta. Quando a criptografia de infraestrutura é habilitada para uma conta de armazenamento ou um escopo de criptografia, os dados são criptografados duas vezes — uma vez no nível do serviço e uma vez no nível da infraestrutura — com dois algoritmos de criptografia diferentes e duas chaves diferentes.

A criptografia de nível de serviço dá suporte ao uso de chaves gerenciadas pela Microsoft ou chaves gerenciadas pelo cliente com o Azure Key Vault ou o HSM (Key Vault Managed Hardware Security Model). A criptografia em nível de infraestrutura depende de chaves gerenciadas pela Microsoft e sempre usa uma chave separada.

Para criptografar seus dados duplamente, primeiro você deve criar uma conta de armazenamento ou um escopo de criptografia configurado para criptografia de infraestrutura.

Importante

A criptografia de infraestrutura é recomendada para cenários em que a criptografia dupla de dados é necessária para requisitos de conformidade. Para a maioria dos outros cenários, a criptografia do Armazenamento do Azure fornece um algoritmo de criptografia suficientemente poderoso e é improvável que haja um benefício significativo de desempenho ou segurança para usar a criptografia de infraestrutura. Avalie sua conformidade específica e requisitos regulatórios antes de habilitar esse recurso.

Criar uma conta com criptografia de infraestrutura habilitada

Para habilitar a criptografia de infraestrutura para uma conta de armazenamento, você deve configurá-la no momento em que criar a conta. A criptografia de infraestrutura não pode ser habilitada ou desabilitada após a criação da conta, portanto, avalie cuidadosamente seus requisitos de conformidade antes da implantação. A conta de armazenamento deve ser do tipo de blob de blocos de uso geral v2 ou premium.

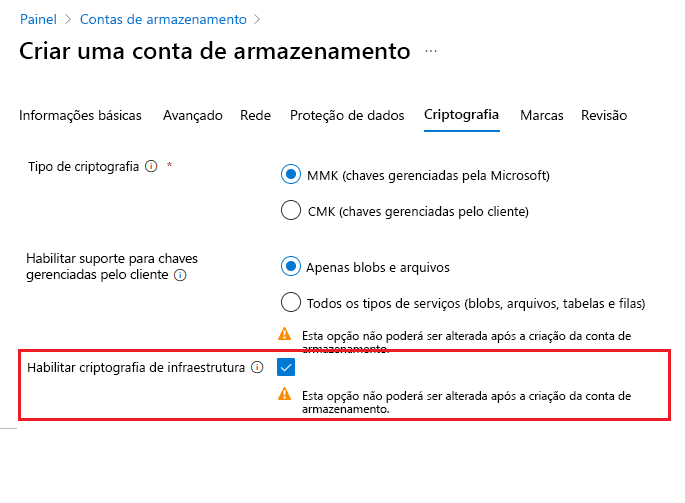

Para usar o portal do Azure para criar uma conta de armazenamento com criptografia de infraestrutura habilitada, siga estas etapas:

No portal do Azure, navegue até a página de Contas de armazenamento.

Escolha o botão Adicionar para adicionar uma nova conta de armazenamento de blobs de blocos de uso geral v2 ou premium.

Na guia Criptografia, localize Habilitar criptografia de infraestruturae selecione Habilitado.

Selecione Revisar + criar para finalizar a criação da conta de armazenamento.

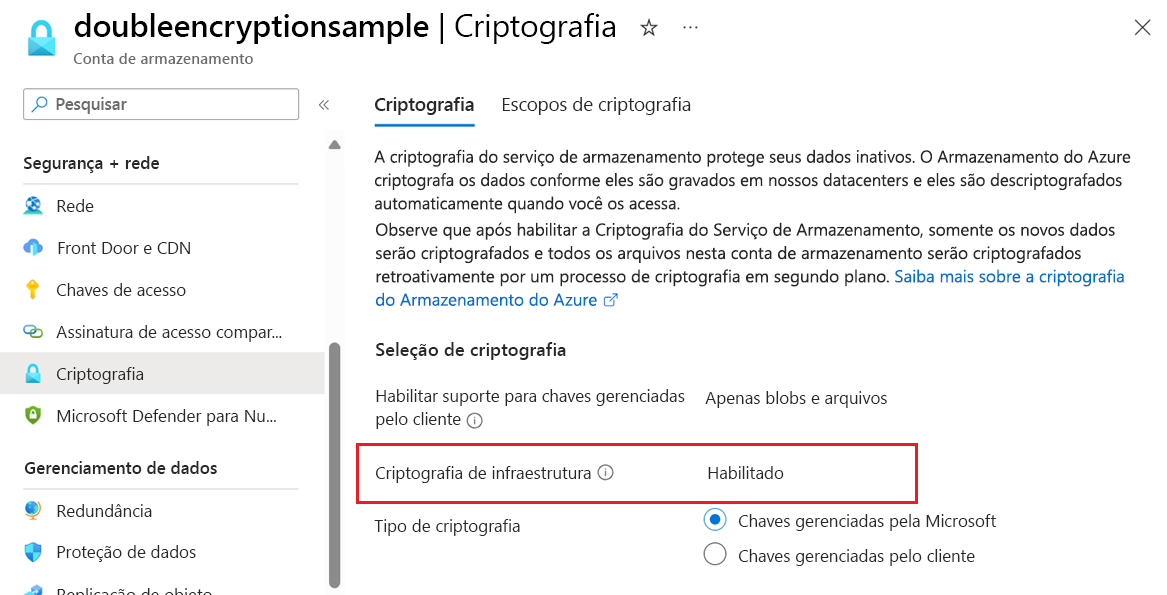

Para verificar se a criptografia de infraestrutura está habilitada para uma conta de armazenamento com o portal do Azure, siga estas etapas:

Navegue até sua conta de armazenamento no portal do Azure.

Em Configurações, escolha Criptografia.

Observação

O Azure Policy fornece uma definição de política interna para exigir que a criptografia de infraestrutura seja habilitada para contas de armazenamento. Você pode usar essa política para impor a criptografia de infraestrutura em toda a sua organização para fins de conformidade.

Criar um escopo de criptografia com criptografia de infraestrutura habilitada

Se a criptografia de infraestrutura estiver habilitada para uma conta, qualquer escopo de criptografia criado nessa conta usará automaticamente a criptografia de infraestrutura. Se a criptografia de infraestrutura não estiver habilitada no nível da conta, você terá a opção de habilitá-la para um escopo de criptografia no momento em que você criar o escopo. A configuração de criptografia de infraestrutura para um escopo de criptografia não pode ser alterada após a criação do escopo.

Práticas recomendadas para implementar a criptografia de infraestrutura

Ao decidir se deseja implementar a criptografia de infraestrutura para o Armazenamento do Azure, considere estas recomendações:

Avaliar os requisitos de conformidade primeiro – a criptografia de infraestrutura é projetada principalmente para organizações com requisitos de conformidade estritos que exigem várias camadas de criptografia. Examine suas obrigações regulatórias (como HIPAA, PCI-DSS, FedRAMP) antes de habilitar esse recurso.

Entender a permanência da decisão – a criptografia de infraestrutura deve ser habilitada na criação da conta e não pode ser desabilitada posteriormente. Planeje cuidadosamente antes da implantação, pois você precisará criar uma nova conta de armazenamento e migrar dados se precisar alterar essa configuração.

Considere as implicações de desempenho – embora o impacto no desempenho seja geralmente mínimo, a criptografia dupla adiciona sobrecarga computacional. Teste o desempenho da sua carga de trabalho antes de implantá-la em produção, caso tenha requisitos de alta taxa de transferência.

Use com chaves gerenciadas pelo cliente para controle máximo – combine a criptografia de infraestrutura com o CMK (chaves gerenciadas pelo cliente) no nível de serviço para o nível mais alto de controle de criptografia. Isso fornece uma defesa detalhada com chaves diferentes em cada camada.

Implementar o Azure Policy para governança - Use a Política do Azure integrada para impor a criptografia de infraestrutura em todas as novas contas de armazenamento da sua organização. Isso garante uma postura de segurança consistente e impede a criação acidental de contas de armazenamento não compatíveis.

Documente sua arquitetura de criptografia – mantenha uma documentação clara de quais contas de armazenamento usam criptografia de infraestrutura, por que ela foi habilitada e quaisquer requisitos de conformidade associados. Isso é essencial para auditorias e revisões de segurança.

Usar escopos de criptografia para controle granular – se apenas determinados dados exigirem criptografia dupla, considere usar escopos de criptografia em vez de habilitar a criptografia de infraestrutura para toda a conta. Isso fornece flexibilidade ao atender às necessidades de conformidade específicas.

Plano de recuperação de desastres – Garanta que suas estratégias de recuperação de desastres e backup levem em consideração as configurações de criptografia da infraestrutura. Lembre-se de que contas de armazenamento restauradas ou replicadas devem ser configuradas com criptografia de infraestrutura no momento da criação.

Monitorar o status de criptografia – audite regularmente suas contas de armazenamento para verificar se a criptografia de infraestrutura está habilitada quando necessário. Use os relatórios de conformidade do Azure Monitor, da Central de Segurança do Azure ou do Azure Policy para validação contínua.

Balancear a segurança e o custo – a criptografia de infraestrutura adiciona uma pequena sobrecarga computacional, mas sem custo de armazenamento adicional. No entanto, a incapacidade de desabilitá-lo mais tarde significa que você deve garantir que o recurso esteja alinhado com sua estratégia de segurança de longo prazo.

Testar procedimentos de migração – como a criptografia de infraestrutura não pode ser alterada após a criação, estabeleça e teste procedimentos para migrar dados entre contas de armazenamento se os requisitos de criptografia forem alterados.

Combine com outros recursos de segurança – use a criptografia de infraestrutura como parte de uma estratégia de segurança abrangente que inclui segurança de rede (pontos de extremidade privados, firewalls), controles de acesso (RBAC do Azure, tokens SAS) e monitoramento (Azure Monitor, Microsoft Defender para Armazenamento).