Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Depurador do Windows (WinDbg) é um depurador no modo kernel e no modo de usuário incluído nas Ferramentas de Depuração para Windows. Este artigo fornece exercícios para ajudá-lo a começar a usar o WinDbg como um depurador no modo kernel.

Para obter o WinDbg, consulte Baixar e instalar o depurador do Windows (WinDbg).

Configurar uma depuração no modo kernel

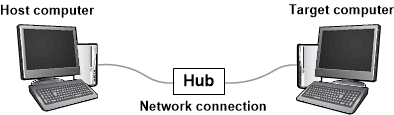

A kernel-mode debugging environment typically has two computers, the host computer and the target computer. O depurador é executado no computador host, e o código que está sendo depurado é executado no computador de destino. O host e o destino são conectados por um cabo de depuração.

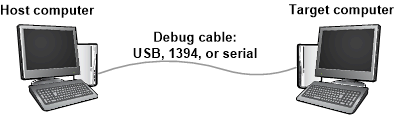

Os depuradores do Windows aceitam os seguintes tipos de cabo:

- Ethernet

- USB 3.0

- Serial (also called null modem)

Para velocidade e confiabilidade, você deve usar um cabo Ethernet com um hub de rede local. O diagrama a seguir ilustra um host e um computador de destino conectados para depuração com um cabo Ethernet:

Uma opção para versões mais antigas do Windows é usar um cabo direto, como um cabo serial:

Inicie o processo seguindo o procedimento de instalação para a configuração desejada:

Para configurar o host e os computadores de destino, consulte Configurar a depuração do modo kernel manualmente.

Para conectar um depurador a uma VM (máquina virtual) Hyper-V, consulte Configurar a depuração de rede para um host de máquina virtual – depuração de kernel pela rede (KDNET).

Estabelecer uma sessão de depuração no modo kernel

Depois de configurar o host e o computador de destino e conectá-los usando um cabo de depuração, você pode estabelecer uma sessão de depuração no modo kernel.

Continue com as instruções no artigo que você usou para o processo de instalação. Por exemplo, se você configurar seus computadores host e de destino para depuração em um cabo Ethernet para depuração no modo kernel, siga as instruções em Configurar a depuração de kernel de rede KDNET automaticamente.

Iniciar a depuração com o WinDbg

Para começar a usar o WinDbg para a sessão de depuração, siga estas etapas:

No computador host, abra o WinDbg e estabeleça uma sessão de depuração no modo kernel com o computador de destino.

Open the debugger documentation CHM (.chm) file by selecting Help>Contents.

A documentação do depurador também está disponível online nas Ferramentas de Depuração para Windows. Para obter mais informações, consulte Instalar o depurador do Windows.

Quando você estabelecer uma sessão de depuração no modo kernel, o WinDbg poderá interromper o computador de destino automaticamente. If WinDbg doesn't break in, select Debug>Break.

Na linha de comando na parte inferior da janela do WinDbg, execute os seguintes comandos:

Defina o caminho do símbolo com o comando .sympath (Caminho do Símbolo ).

.sympath srv*A saída é semelhante a este exemplo:

Symbol search path is: srv* Expanded Symbol search path is: cache*;SRV*https://msdl.microsoft.com/download/symbolsThe symbol search path tells WinDbg where to look for symbol program database (PDB) files (.pdb). O depurador precisa de arquivos de símbolo para obter informações sobre módulos de código, como nomes de função e nomes de variáveis.

Run the .reload command so WinDbg starts finding and loading symbols files.

.reload

View a list of loaded modules with the lm command.

lmA saída é semelhante a este exemplo:

0:000>3: kd> lm start end module name fffff800`00000000 fffff800`00088000 CI (deferred) ... fffff800`01143000 fffff800`01151000 BasicRender (deferred) fffff800`01151000 fffff800`01163000 BasicDisplay (deferred) ... fffff800`02a0e000 fffff800`03191000 nt (pdb symbols) C:\...\ntkrnlmp.pdb fffff800`03191000 fffff800`03200000 hal (deferred) ...Start the target computer running again with the g (Go) command.

gBreak in to the target computer again by selecting Debug>Break.

Execute o comando dt (Tipo de Exibição) e examine o

_FILE_OBJECTtipo de dados nontmódulo:dt nt!_FILE_OBJECTA saída é semelhante a este exemplo:

0:000>0: kd> dt nt!_FILE_OBJECT +0x000 Type : Int2B +0x002 Size : Int2B +0x008 DeviceObject : Ptr64 _DEVICE_OBJECT +0x010 Vpb : Ptr64 _VPB ... +0x0c0 IrpList : _LIST_ENTRY +0x0d0 FileObjectExtension : Ptr64 VoidExecute o comando x (Examinar Símbolos) e examine alguns dos símbolos no

ntmódulo:x nt!\*CreateProcess\*A saída é semelhante a este exemplo:

0:000>0: kd> x nt!*CreateProcess* fffff800`030821cc nt!ViCreateProcessCallbackInternal (<no parameter info>) ... fffff800`02e03904 nt!MmCreateProcessAddressSpace (<no parameter info>) fffff800`02cece00 nt!PspCreateProcessNotifyRoutine = <no type information> ...Execute os comandos bu (Definir Ponto de Interrupção) e bl (Lista de Pontos de Interrupção) para definir e verificar pontos de interrupção:

Use o

bucomando e defina um ponto de interrupção na chamada do Windows para aMmCreateProcessAddressSpacerotina. Em seguida, execute oblcomando e verifique se o ponto de interrupção está definido.bu nt!MmCreateProcessAddressSpace blA saída é semelhante a este exemplo:

0:000>0: kd> bu nt!MmCreateProcessAddressSpace 0: kd> bl 0 e fffff800`02e03904 0001 (0001) nt!MmCreateProcessAddressSpaceInsira

g(Go) para permitir que o computador de destino seja executado.gO computador de destino divide o depurador quando o Windows chama a

MmCreateProcessAddressSpacerotina.Se o computador de destino não invadir o depurador imediatamente, execute algumas ações no computador de destino. Por exemplo, abra o Bloco de Notas e salve um arquivo.

Exiba o rastreamento de pilha com os

.reloadcomandos e k (Exibir Backtrace da Pilha):.reload kA saída é semelhante a este exemplo:

0:000>2: kd> k Child-SP RetAddr Call Site ffffd000`224b4c88 fffff800`02d96834 nt!MmCreateProcessAddressSpace ffffd000`224b4c90 fffff800`02dfef17 nt!PspAllocateProcess+0x5d4 ffffd000`224b5060 fffff800`02b698b3 nt!NtCreateUserProcess+0x55b ... 000000d7`4167fbb0 00007ffd`14b064ad KERNEL32!BaseThreadInitThunk+0xd 000000d7`4167fbe0 00000000`00000000 ntdll!RtlUserThreadStart+0x1dSelect View>Disassembly. Then select Debug>Step Over (or select F10).

Enter step commands a few more times as you watch the output in the Disassembly window.

Limpe o ponto de interrupção com o comando bc (Breakpoint Clear ).

bc *Insira

g(Go) para permitir que o computador de destino seja executado.gTo break in again, select Debug>Break, or select CTRL-Break.

View a list of all processes with the !process command:

!process 0 0A saída é semelhante a este exemplo:

0:000>0: kd> !process 0 0 **** NT ACTIVE PROCESS DUMP **** PROCESS ffffe000002287c0 SessionId: none Cid: 0004 Peb: 00000000 ParentCid: 0000 DirBase: 001aa000 ObjectTable: ffffc00000003000 HandleCount: <Data Not Accessible> Image: System PROCESS ffffe00001e5a900 SessionId: none Cid: 0124 Peb: 7ff7809df000 ParentCid: 0004 DirBase: 100595000 ObjectTable: ffffc000002c5680 HandleCount: <Data Not Accessible> Image: smss.exe ... PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: <Data Not Accessible> Image: explorer.exeCopie o endereço de um processo, como

ffffe00000d52900, e exiba as informações do processo com o!processcomando. Substitua a<process-address>parte pelo endereço do processo:!process <process-address> 2A saída do

ffffe00000d52900processo mostra os seguintes threads no processo:0:000>0:000>0: kd> !process ffffe00000d52900 2 PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: Image: explorer.exe THREAD ffffe00000a0d880 Cid 0910.090c Teb: 00007ff669b8c000 ffffe00000d57700 SynchronizationEvent THREAD ffffe00000e48880 Cid 0910.0ad8 Teb: 00007ff669b8a000 ffffe00000d8e230 NotificationEvent ffffe00000cf6870 Semaphore Limit 0xffff ffffe000039c48c0 SynchronizationEvent ... THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 ffffe0000089a300 QueueObjectCopy the address for a thread, such as

ffffe00000e6d080, and view the thread information with the !thread command. Substitua a<thread-address>parte pelo endereço do thread:!thread <thread-ddress>A saída do

ffffe00000e6d080thread mostra as seguintes informações resumidas:0: kd> !thread ffffe00000e6d080 THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 Win32Thread: 0000000000000000 WAIT: ... ffffe0000089a300 QueueObject Not impersonating DeviceMap ffffc000034e7840 Owning Process ffffe00000d52900 Image: explorer.exe Attached Process N/A Image: N/A Wait Start TickCount 13777 Ticks: 2 (0:00:00:00.031) Context Switch Count 2 IdealProcessor: 1 UserTime 00:00:00.000 KernelTime 00:00:00.000 Win32 Start Address ntdll!TppWorkerThread (0x00007ffd14ab2850) Stack Init ffffd00021bf1dd0 Current ffffd00021bf1580 Base ffffd00021bf2000 Limit ffffd00021bec000 Call 0 Priority 13 BasePriority 13 UnusualBoost 0 ForegroundBoost 0 IoPriority 2 PagePriority 5 ...View all the device nodes in the Plug and Play device tree with the !devnode command:

!devnode 0 1A saída é semelhante a este exemplo:

0:000>0: kd> !devnode 0 1 Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe000002dbd30 for PDO 0xffffe000002dc9e0 InstancePath is "HTREE\ROOT\0" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe000002d9d30 for PDO 0xffffe000002daa40 InstancePath is "ROOT\volmgr\0000" ServiceName is "volmgr" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe00001d49290 for PDO 0xffffe000002a9a90 InstancePath is "STORAGE\Volume\{3007dfd3-df8d-11e3-824c-806e6f6e6963}#0000000000100000" ServiceName is "volsnap" TargetDeviceNotify List - f 0xffffc0000031b520 b 0xffffc0000008d0f0 State = DeviceNodeStarted (0x308) Previous State = DeviceNodeStartPostWork (0x307) ...Exiba os nós do dispositivo e seus recursos de hardware com o

!devnodecomando:!devnode 0 9A saída é semelhante a este exemplo:

0:000>... DevNode 0xffffe000010fa770 for PDO 0xffffe000010c2060 InstancePath is "PCI\VEN_8086&DEV_2937&SUBSYS_2819103C&REV_02\3&33fd14ca&0&D0" ServiceName is "usbuhci" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) TranslatedResourceList at 0xffffc00003c78b00 Version 1.1 Interface 0x5 Bus #0 Entry 0 - Port (0x1) Device Exclusive (0x1) Flags (0x131) - PORT_MEMORY PORT_IO 16_BIT_DECODE POSITIVE_DECODE Range starts at 0x3120 for 0x20 bytes Entry 1 - DevicePrivate (0x81) Device Exclusive (0x1) Flags (0000) - Data - {0x00000001, 0x00000004, 0000000000} Entry 2 - Interrupt (0x2) Shared (0x3) Flags (0000) - LEVEL_SENSITIVE Level 0x8, Vector 0x81, Group 0, Affinity 0xf ...Exiba um nó de dispositivo que tenha um nome de serviço de "disco" com o

!devnodecomando:!devnode 0 1 diskA saída é semelhante a este exemplo:

0: kd> !devnode 0 1 disk Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe0000114fd30 for PDO 0xffffe00001159610 InstancePath is "IDE\DiskST3250820AS_____________________________3.CHL___\5&14544e82&0&0.0.0" ServiceName is "disk" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) ...A saída do

!devnode 0 1comando mostra o endereço do objeto de dispositivo físico (PDO) para o nó.Copy the address of a PDO, such as

0xffffe00001159610, and view the PDO details with the !devstack command. Substitua a<PDO-address>parte pelas informações do PDO:!devstack <PDO-address>A saída do thread PDO

0xffffe00001159610mostra a seguinte pilha de dispositivos:0:000>0: kd> !devstack 0xffffe00001159610 !DevObj !DrvObj !DevExt ObjectName ffffe00001d50040 \Driver\partmgr ffffe00001d50190 ffffe00001d51450 \Driver\disk ffffe00001d515a0 DR0 ffffe00001156e50 \Driver\ACPI ffffe000010d8bf0Get information about the disk.sys driver object with the !drvobj command and the driver name "disk":

!drvobj disk 2A saída mostra informações detalhadas sobre o objeto de driver:

0:000>0: kd> !drvobj disk 2 Driver object (ffffe00001d52680) is for: \Driver\disk DriverEntry: fffff800006b1270 disk!GsDriverEntry DriverStartIo: 00000000 DriverUnload: fffff800010b0b5c CLASSPNP!ClassUnload AddDevice: fffff800010aa110 CLASSPNP!ClassAddDevice Dispatch routines: [00] IRP_MJ_CREATE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [01] IRP_MJ_CREATE_NAMED_PIPE fffff80002b0ab24 nt!IopInvalidDeviceRequest [02] IRP_MJ_CLOSE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [03] IRP_MJ_READ fffff8000106d160 CLASSPNP!ClassGlobalDispatch ... [1b] IRP_MJ_PNP fffff8000106d160 CLASSPNP!ClassGlobalDispatchA saída do

!drvobjcomando mostra endereços de rotinas de expedição, comoCLASSPNP!ClassGlobalDispatch. Defina e verifique um ponto de interrupção naClassGlobalDispatchrotina com os seguintes comandos:bu CLASSPNP!ClassGlobalDispatch blInsira

g(Go) para permitir que o computador de destino seja executado.gO computador de destino divide o depurador quando o Windows chama a

ClassGlobalDispatchrotina.Se o computador de destino não invadir o depurador imediatamente, execute algumas ações no computador de destino.ou exemplo, abra o Bloco de Notas e salve um arquivo.

Exiba o rastreamento de pilha com os seguintes comandos:

.reload kA saída é semelhante a este exemplo:

2: kd> k Child-SP RetAddr Call Site ffffd000`21d06cf8 fffff800`0056c14e CLASSPNP!ClassGlobalDispatch ffffd000`21d06d00 fffff800`00f2c31d volmgr!VmReadWrite+0x13e ffffd000`21d06d40 fffff800`0064515d fvevol!FveFilterRundownReadWrite+0x28d ffffd000`21d06e20 fffff800`0064578b rdyboost!SmdProcessReadWrite+0x14d ffffd000`21d06ef0 fffff800`00fb06ad rdyboost!SmdDispatchReadWrite+0x8b ffffd000`21d06f20 fffff800`0085cef5 volsnap!VolSnapReadFilter+0x5d ffffd000`21d06f50 fffff800`02b619f7 Ntfs!NtfsStorageDriverCallout+0x16 ...Use o comando qd (Sair e Desanexar) para encerrar sua sessão de depuração.

qd

Resumo dos comandos

Os links a seguir fornecem mais informações sobre os comandos descritos neste artigo.

- .sympath (Definir caminho do símbolo)

- .reload (Módulo de recarregamento)

- x (Examinar símbolos)

- g (Go)

- dt (Tipo de exibição)

- lm (Listar módulos carregados)

- k (Backtrace de pilha de exibição)

- bu (Definir ponto de interrupção)

- bl (Lista de pontos de interrupção)

- bc (Desmarcar ponto de interrupção)

- !process

- !thread

- !devnode

- !devstack

- !drvobj

- qd (Sair e Desanexar)

For more information about menu commands like Debug>Break and Help>Contents, see the Get started with WinDbg (user-mode) article.