Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Durante um Windows Update, há processos específicos do usuário que devem acontecer para que a atualização seja concluída. Esses processos exigem que o usuário seja conectado ao dispositivo. No primeiro login após o início de uma atualização, os usuários devem aguardar até que esses processos específicos do usuário sejam concluídos antes de poderem começar a usar o dispositivo.

Como funciona?

Quando o Windows Update inicia uma reinicialização automática, o ARSO extrai as credenciais derivadas do usuário conectado no momento, as persiste no disco e configura o logon automático para o usuário. O Windows Update em execução como sistema com privilégio TCB inicia a chamada RPC.

Após a reinicialização final do Windows Update, o usuário será conectado automaticamente por meio do mecanismo de logon automático, e a sessão do usuário será reidratada com os segredos persistidos. Além disso, o dispositivo está bloqueado para proteger a sessão do usuário. O bloqueio é iniciado por meio do Winlogon, enquanto o gerenciamento de credenciais é feito pela LSA (Autoridade de Segurança Local). Após a configuração e autenticação bem-sucedidas no ARSO, as credenciais salvas são imediatamente excluídas do disco.

Ao fazer logon e bloquear automaticamente o usuário no console, o Windows Update pode concluir os processos específicos do usuário antes que o usuário retorne ao dispositivo. Dessa forma, o usuário pode iniciar imediatamente o uso do dispositivo.

O ARSO trata dispositivos gerenciados e não gerenciados de forma diferente. Para dispositivos não gerenciados, a criptografia do dispositivo é usada, mas não é necessária para que o usuário obtenha ARSO. Para dispositivos gerenciados, TPM 2.0, SecureBoot e BitLocker são necessários para a configuração de ARSO. Os administradores de TI podem substituir esse requisito por meio da Política de Grupo. O ARSO para dispositivos gerenciados está atualmente disponível apenas para dispositivos ingressados na ID do Microsoft Entra.

| Atualização do Windows | desligamento -g -t 0 | Reinicializações iniciadas pelo usuário | APIs com sinalizadores SHUTDOWN_ARSO / EWX_ARSO |

|---|---|---|---|

| Dispositivos gerenciados – Sim Dispositivos não gerenciados – Sim |

Dispositivos gerenciados – Sim Dispositivos não gerenciados – Sim |

Dispositivos gerenciados – Não Dispositivos não gerenciados – Sim |

Dispositivos gerenciados – Sim Dispositivos não gerenciados – Sim |

Observação

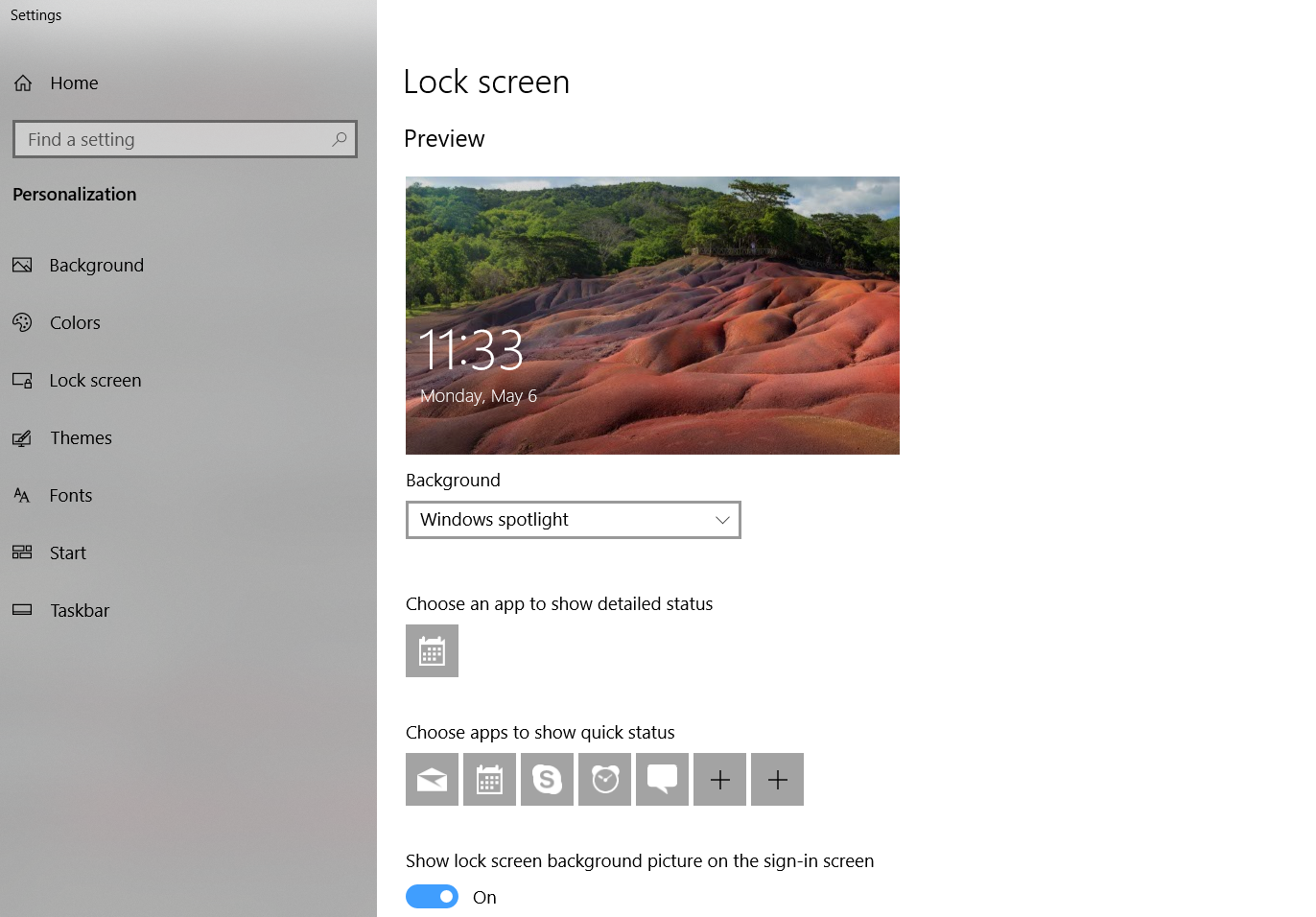

Após uma reinicialização induzida pelo Windows Update, o último usuário interativo é conectado automaticamente e a sessão é bloqueada. Isso oferece a capacidade para que os aplicativos de tela de bloqueio de um usuário ainda sejam executados apesar da reinicialização do Windows Update.

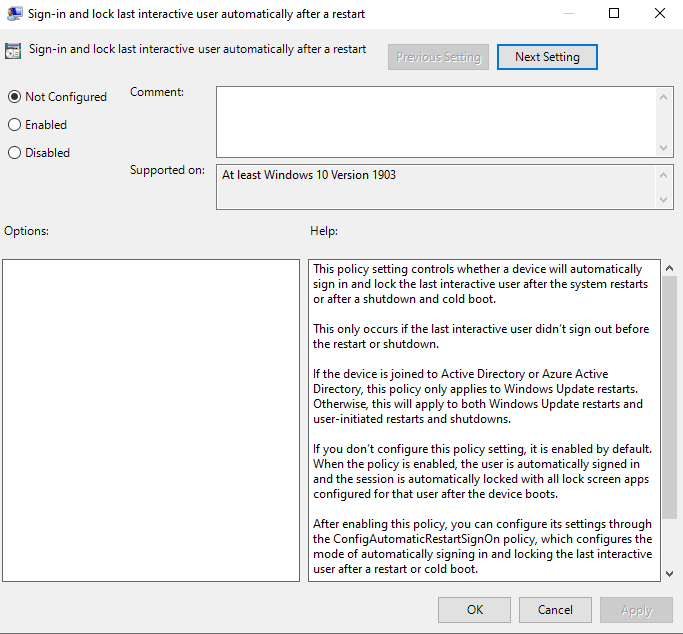

Política nº 1

Iniciar sessão e bloquear automaticamente o último utilizador interativo após um reinício

No sistema Windows 10, o ARSO está desativado para SKUs de servidor e excluído para SKUs de cliente.

Local da política de grupo: Configuração do Computador > Modelos Administrativos > Componentes do Windows > Opções de entrada do Windows

Política do Intune:

- Plataforma: Windows 10 e posterior

- Tipo de perfil: Modelos Administrativos

- Caminho: \Componentes do Windows\Opções de Logon do Windows

Com suporte em: Pelo menos windows 10 versão 1903

Descrição:

Esta definição de política controla se um dispositivo inicia sessão automaticamente e bloqueia o último utilizador interativo após o reinício do sistema ou após um encerramento e arranque a frio.

Ele só ocorrerá se o último usuário interativo não tiver saído antes da reinicialização ou desligamento.

Se o dispositivo estiver associado ao Active Directory ou Microsoft Entra ID, esta política aplica-se apenas a Windows Update é reiniciada. Caso contrário, aplica-se tanto às reinicializações do Windows Update quanto às reinicializações e desligamentos iniciados pelo usuário.

Se não configurar esta definição de política, esta está ativada por predefinição. Quando a política está habilitada, o usuário é conectado automaticamente. Além disso, depois que o dispositivo é inicializado, a sessão é bloqueada com todos os aplicativos de tela de bloqueio configurados para esse usuário.

Depois de habilitar essa política, você pode definir suas configurações por meio da política ConfigAutomaticRestartSignOn. Ele define o modo para entrar automaticamente e bloqueia o último usuário interativo após uma reinicialização ou inicialização a frio.

Se desativar esta definição de política, o dispositivo não configura o início de sessão automático. As aplicações de ecrã de bloqueio do utilizador não são reiniciadas após o reinício do sistema.

Editor de registro:

| Nome do valor | Tipo | Dados |

|---|---|---|

| DesabilitarAutomaticRestartSignOn | DWORD | 0 (Habilitar ARSO) |

| 1 (Desabilitar ARSO) |

Local do registro de política: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Tipo: DWORD

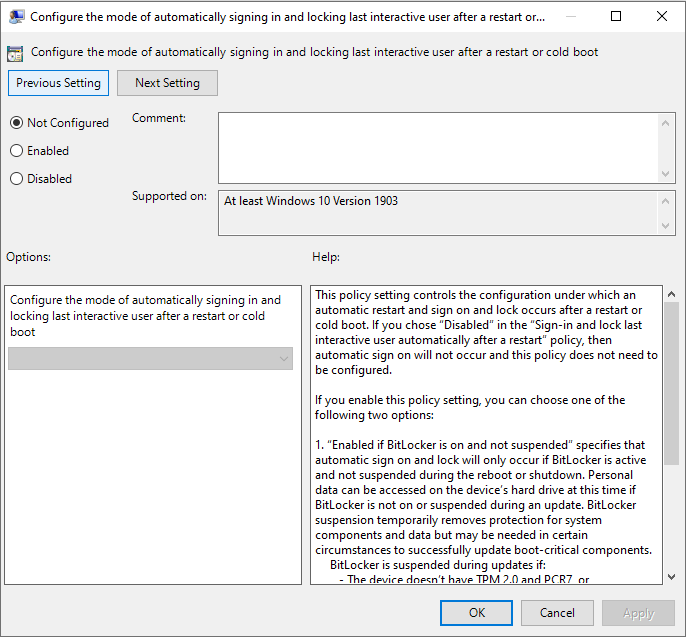

Política nº 2

Configurar o modo de iniciar sessão e bloquear automaticamente o último utilizador interativo após um reinício ou arranque a frio

Local da política de grupo: Configuração do Computador > Modelos Administrativos > Componentes do Windows > Opções de Logon do Windows

Política do Intune:

- Plataforma: Windows 10 e posterior

- Tipo de perfil: Modelos Administrativos

- Caminho: \Componentes do Windows\Opções de Logon do Windows

Com suporte em: Pelo menos windows 10 versão 1903

Descrição:

Essa configuração de política controla a configuração sob a qual uma reinicialização, logon e bloqueio automáticos ocorrem após uma reinicialização ou inicialização a frio. Se você escolheu "Desabilitado" na política "Entrar e bloquear o último usuário interativo automaticamente após uma reinicialização", o logon automático não ocorrerá e essa política não precisará ser configurada.

Se ativar esta definição de política, pode escolher uma das duas opções seguintes:

- "Habilitado se o BitLocker estiver ativado e não suspenso" especifica que o logon automático e o bloqueio ocorrerão somente se o BitLocker estiver ativo e não for suspenso durante a reinicialização ou desligamento. Os dados pessoais podem ser acedidos no disco rígido do dispositivo neste momento se o BitLocker não estiver ativado ou suspenso durante uma atualização. A suspensão do BitLocker remove temporariamente a proteção para componentes e dados do sistema, mas pode ser necessária em determinadas circunstâncias para atualizar com êxito componentes críticos para o arranque.

- O BitLocker será suspenso durante as atualizações se:

- O dispositivo não tem TPM 2.0 e PCR7 ou

- O dispositivo não usa um protetor somente TPM

- O BitLocker será suspenso durante as atualizações se:

- "Always Enabled" especifica que o logon automático ocorrerá mesmo se o BitLocker estiver desativado ou suspenso durante a reinicialização ou desligamento. Quando o BitLocker não está ativado, os dados pessoais são acessíveis no disco rígido. A reinicialização e o logon automáticos só devem ser executados sob essa condição se você estiver confiante de que o dispositivo configurado está em um local físico seguro.

Se você desabilitar ou não definir essa configuração, o logon automático usará como padrão o comportamento "Habilitado se o BitLocker estiver ativado e não suspenso".

Editor do Registro

| Nome do valor | Tipo | Dados |

|---|---|---|

| AutomaticRestartSignOnConfig | DWORD | 0 (Habilitar ARSO se estiver seguro) |

| 1 (Habilitar o ARSO sempre) |

Local do registro de política: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Tipo: DWORD

Resolução de problemas

Quando Winlogon executa um login, o rastreamento de estado do Winlogon é armazenado no log de eventos do Winlogon. Verifique Logs de aplicativos e serviços > Microsoft > Windows > Winlogon > Operacional no Visualizador de Eventos para os seguintes eventos do Winlogon:

| ID do evento | Descrição do evento | Origem do Evento |

|---|---|---|

| 1 | Authentication started. |

Winlogon |

| 2 | Authentication stopped. Result 0 |

Winlogon |

O status de uma tentativa de configuração ARSO é armazenado no registro de eventos da LSA. Verifique Logs de Aplicativos e Serviços > Microsoft > Windows > LSA > Operacional no Visualizador de Eventos para os seguintes eventos LSA:

| ID do evento | Descrição do evento | Origem do Evento |

|---|---|---|

| 320 | Automatic restart sign on successfully configured the autologon credentials for: Account name: <accountName> Account Domain: <accountDomain> |

LSA |

| 321 | Automatic restart sign on successfully deleted autologon credentials from LSA memory |

LSA |

| 322 | Automatic restart sign on failed to configure the autologon credentials with error: <errorText> |

LSA |

Motivos pelos quais o autologon pode falhar

Há vários casos em que um logon automático do usuário não pode ser alcançado. Esta seção destina-se a capturar os cenários conhecidos nos quais isso pode ocorrer.

O usuário deve alterar a senha no próximo logon

O logon do usuário pode entrar em estado de bloqueio quando for necessário alterar a senha no próximo logon. Isso pode ser detectado antes da reinicialização na maioria dos casos, mas nem todos (por exemplo, a expiração da senha pode ser alcançada entre o desligamento e o próximo logon.

Conta de usuário desabilitada

Uma sessão de usuário existente pode ser mantida mesmo se desabilitada. A reinicialização de uma conta desabilitada pode ser detectada localmente na maioria dos casos com antecedência. Dependendo do GP, pode não ser para contas de domínio (alguns cenários de login em cache de domínio funcionam mesmo se a conta estiver desabilitada no DC).

Horários de logon e controles parentais

O Logon Hours e os controles parentais podem proibir a criação de uma nova sessão de usuário. Se uma reinicialização ocorresse durante essa janela, o usuário não teria permissão para fazer logon. A política também causa bloqueio ou logout como uma ação de conformidade. O status de uma tentativa de configuração do Autologon é registrado.

Detalhes de segurança

Em ambientes em que a segurança física do dispositivo é preocupante (por exemplo, o dispositivo pode ser roubado), a Microsoft não recomenda usar ARSO. O ARSO depende da integridade do firmware da plataforma e do TPM, um invasor com acesso físico talvez capaz de comprometê-los e, como tal, acessar as credenciais armazenadas em disco com ARSO habilitado.

Em ambientes empresariais em que a segurança dos dados do usuário protegidos pela DPAPI (API de Proteção de Dados) é preocupante, a Microsoft não recomenda o uso de ARSO. O ARSO afeta negativamente os dados do usuário protegidos pelo DPAPI porque a descriptografia não requer credenciais do usuário. As empresas devem testar o impacto na segurança dos dados do usuário protegidos pelo DPAPI antes de usar o ARSO.

Credenciais armazenadas

| Hash de palavra-passe | Chave de credencial | Bilhete de concessão de ingresso | Token de atualização primário |

|---|---|---|---|

| Conta local - Sim | Conta local - Sim | Conta local – Não | Conta local – Não |

| Conta MSA – Sim | Conta MSA – Sim | Conta MSA – Não | Conta MSA – Não |

| Conta Microsoft Entra associada - Sim | Conta Microsoft Entra associada - Sim | Conta associada ao Microsoft Entra – Sim (se híbrida) | Conta Microsoft Entra associada - Sim |

| Conta associada ao domínio - Sim | Conta associada ao domínio - Sim | Conta associada ao domínio - Sim | Conta ingressada no domínio – Sim (se híbrida) |

Interação do Credential Guard

O ARSO tem suporte com o Credential Guard habilitado em dispositivos a partir do Windows 10 versão 2004.

Recursos adicionais

Autologon é um recurso que esteve presente no Windows para várias versões. É um recurso documentado do Windows que tem até ferramentas como o Autologon para Windows http:/technet.microsoft.com/sysinternals/bb963905.aspx. Ele permite que um único usuário do dispositivo entre automaticamente sem inserir credenciais. As credenciais são configuradas e armazenadas no Registro como um segredo de LSA criptografado. Isso pode ser problemático para muitos casos de crianças em que o bloqueio da conta pode ocorrer entre a hora de dormir e de acordar, especialmente se a janela de manutenção for normalmente durante este período.