Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Apêndice C: Contas protegidas e grupos no Active Directory

No Active Directory, um conjunto padrão de contas e grupos altamente privilegiados é considerado como contas e grupos protegidos. Com a maioria dos objetos no Active Directory, os usuários delegados a permissões para gerenciar objetos do Active Directory podem alterar as permissões nos objetos, incluindo alterar permissões para permitir que eles mesmos modifiquem a associação de grupos especiais.

Contas e grupos protegidos são objetos especiais em que as permissões são definidas e impostas por meio de um processo automático que garante que as permissões nos objetos permaneçam consistentes. Essas permissões permanecem mesmo se você mover os objetos para locais diferentes no Active Directory. Se as permissões de um objeto protegido forem modificadas, os processos existentes garantirão que as permissões sejam retornadas aos padrões rapidamente.

Grupos protegidos

As seguintes contas e grupos de segurança estão protegidos nos Serviços de Domínio do Active Directory:

- Opers. de contas

- Administrador

- Administradores

- Operadores de cópia

- Administradores do domínio

- Controladores de Domínio

- Administrador corporativo

- Administradores de chave corporativa

- Administradores de chave

- Krbtgt

- Operadores de Impressão

- Controladores de Domínio somente leitura

- Replicador

- Administradores de esquemas

- Operadores de Servidores

AdminSDHolder

A finalidade do objeto AdminSDHolder é fornecer permissões de "modelo" para as contas e grupos protegidos no domínio. AdminSDHolder é criado automaticamente como um objeto no contêiner do sistema de cada domínio do Active Directory. O caminho é: CN=AdminSDHolder,CN=System,DC=<domain_component>,DC=<domain_component>?.

Enquanto o grupo Administradores possui a maioria dos objetos em um domínio do Active Directory, o grupo Administradores do Domínio possui o objeto AdminSDHolder. Por padrão, os administradores corporativos podem fazer alterações no objeto AdminSDHolder de qualquer domínio, assim como os grupos Administradores e Administradores de domínio do domínio. Além disso, embora o proprietário padrão de AdminSDHolder seja o grupo de Administradores de Domínio do domínio, os membros de Administradores ou Administradores corporativos podem assumir a propriedade do objeto.

SDProp

O SDProp é um processo que é executado a cada 60 minutos (por padrão) no controlador de domínio que contém o PDCE (Emulador PDC) do domínio. O SDProp compara as permissões no objeto AdminSDHolder do domínio com as permissões nas contas e grupos protegidos no domínio. Se as permissões em qualquer uma das contas e grupos protegidos não corresponderem às permissões no objeto AdminSDHolder, o SDProp redefinirá as permissões nas contas e grupos protegidos para corresponder às configuradas para o objeto AdminSDHolder do domínio.

A herança de permissões está desabilitada em contas e grupos protegidos. Mesmo que as contas e os grupos sejam movidos para locais diferentes no diretório, eles não herdarão permissões de seus novos objetos pai. A herança é desabilitada no objeto AdminSDHolder para que as alterações de permissão nos objetos pai não alterem as permissões de AdminSDHolder.

Alteração do intervalo de SDProp

Normalmente, não é necessário alterar o intervalo no qual o SDProp é executado, exceto para fins de teste. Se você precisar alterar o intervalo SDProp, no PDCE do domínio, use regedit para adicionar ou modificar o valor DWORD de AdminSDProtectFrequency em HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters.

O intervalo de valores é de 60 a 7200 segundos (um minuto a duas horas). Para remover as alterações, exclua a chave AdminSDProtectFrequency. A exclusão da chave faz com que o SDProp reverta para o intervalo de 60 minutos. Geralmente, você não deve reduzir esse intervalo em domínios de produção, pois isso pode aumentar a sobrecarga de processamento de LSASS no controlador de domínio. O impacto desse aumento depende do número de objetos protegidos no domínio.

Executando o SDProp manualmente

Uma abordagem melhor para testar as alterações do AdminSDHolder é executar o SDProp manualmente, o que faz com que a tarefa seja executada imediatamente, mas não afete a execução agendada. Você pode forçar o SDProp a ser executado usando Ldp.exe ou executando um script de modificação LDAP. Para executar o SDProp manualmente, execute as seguintes etapas:

Inicie Ldp.exe.

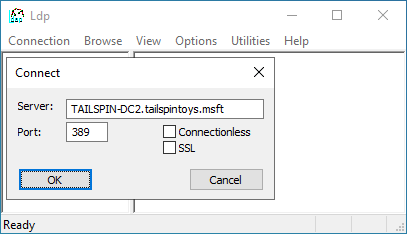

Na caixa de diálogo Ldp, clique em Conexãoe em Conectar.

Na caixa de diálogo Conectar, digite o nome do controlador de domínio para o domínio que contém a função PDCE (Emulador PDC) e clique em OK.

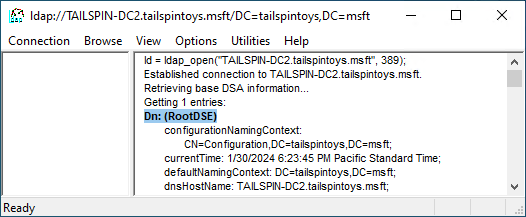

Para verificar a conexão, verifique se Dn: (RootDSE) está presente de forma semelhante à captura de tela a seguir. Em seguida, clique em Conexão e clique em Vincular.

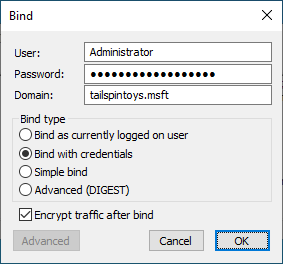

Na caixa de diálogo Associar, digite as credenciais de uma conta de usuário que tenha permissão para modificar o objeto rootDSE. (Se você estiver conectado como esse usuário, selecione Associar como o usuário conectado no momento.) Clique em OK.

Quando a operação de ligação for concluída, clique em Procurar e clique em Modificar.

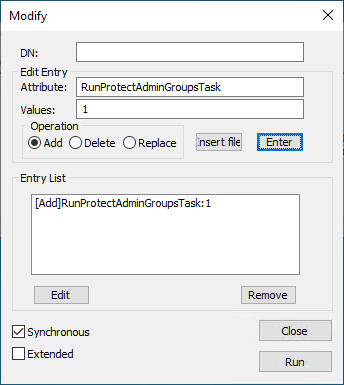

Na caixa de diálogo Modificar, deixe o campo DN em branco. No campo Editar atributo de entrada, digite RunProtectAdminGroupsTask e, no campo Valores, digite 1. Clique em Enter para preencher a lista de entradas, conforme mostrado aqui.

Na caixa de diálogo Modificar preenchida, clique em Executar e verifique se as alterações feitas no objeto AdminSDHolder apareceram nesse objeto.