Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O ESL (Extranet Smart Lockout) protege os usuários contra o bloqueio da conta extranet contra atividades mal-intencionadas.

O ESL permite que o AD FS diferencie entre tentativas de entrada de um local familiar para um usuário e tentativas de entrada do que pode ser um invasor. O AD FS pode bloquear os invasores, permitindo que os usuários válidos continuem a usar suas contas. Essa distinção impede e protege contra ataques de negação de serviço e determinadas classes de ataques de pulverização de senha ao usuário. O ESL está disponível para o AD FS no Windows Server 2016 e é integrado ao AD FS no Windows Server 2019.

O ESL só está disponível para solicitações de autenticação de nome de usuário e senha que vêm por meio da extranet com o Proxy de Aplicativo Web ou um proxy de terceiros. Qualquer proxy de terceiros deve dar suporte ao protocolo MS-ADFSPIP a ser usado no lugar do Proxy de Aplicativo Web, como f5 BIG-IP Gerenciador de Políticas de Acesso. Consulte a documentação de proxy de terceiros para determinar se o proxy dá suporte ao protocolo MS-ADFSPIP.

Recursos do AD FS 2019

O Extranet Smart Lockout no AD FS 2019 adiciona as seguintes vantagens em comparação com o AD FS 2016:

- Limites de bloqueio independentes para locais conhecidos e desconhecidos. Usuários em locais conhecidos e seguros podem ter maior margem de erro do que solicitações de locais suspeitos.

- Modo de auditoria para bloqueio inteligente, continuando a aplicar o comportamento anterior de bloqueio suave. Essa distinção permite que você aprenda sobre locais familiares do usuário e ainda seja protegido pelo recurso de bloqueio de extranet disponível no AD FS 2012 R2.

Informações de configuração

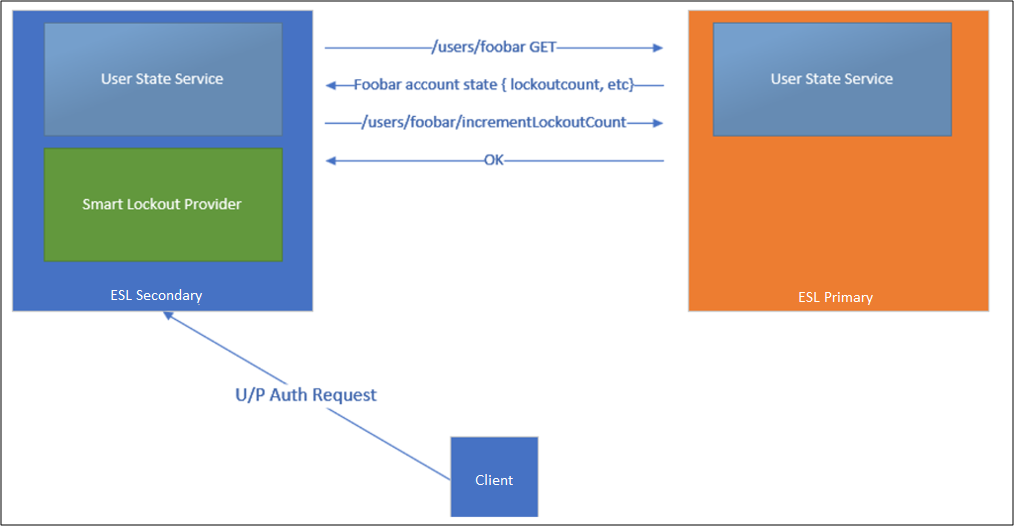

Quando o ESL está habilitado, uma nova tabela no banco de dados AdfsArtifactStore.AccountActivityartifact é criada. Um nó também é selecionado no farm do AD FS como o nó primário “Atividade do Usuário”. Em uma configuração de WID (Banco de Dados Interno do Windows), esse nó é sempre o nó primário. Em uma configuração SQL, um nó é selecionado para ser o nó primário da Atividade do Usuário.

Para exibir o nó selecionado como o nó primário "Atividade do Usuário", use (Get-AdfsFarmInformation).FarmRoles.

Todos os nós secundários entrarão em contato com o nó primário em cada nova entrada por meio da Porta 80 para saber o valor mais recente das contagens de senhas incorretas e novos valores de localização familiar. Os nós secundários também atualizam o nó primário depois que a entrada é processada.

Se o nó secundário não puder contatar o nó primário, o nó secundário gravará eventos de erro no log de administração do AD FS. As autenticações continuam a ser processadas, mas o AD FS grava apenas o estado atualizado localmente. O AD FS tenta entrar em contato com o nó primário a cada 10 minutos. O AD FS volta para o nó primário depois que o nó primário está disponível.

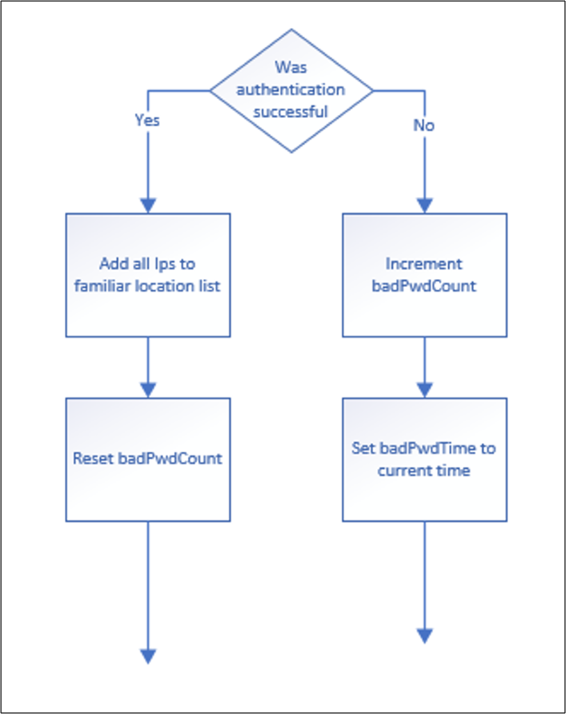

Terminologia

- FamiliarLocation: durante uma solicitação de autenticação, o ESL verifica todos os IPs (Protocolos de Internet) apresentados. Esses IPs são uma combinação de IP de rede, IP encaminhado e o IP x-forwarded-for opcional. Se a solicitação for bem-sucedida, todos os IPs serão adicionados à tabela Atividade da Conta como "IPs familiares". Se a solicitação tiver todos os IPs presentes nos "IPs familiares", a solicitação será tratada como um local "familiar".

- UnknownLocation: se uma solicitação que chega tiver pelo menos um IP não presente na lista FamiliarLocation existente, a solicitação será tratada como um local "Desconhecido". Essa ação lida com cenários de proxy, como a autenticação herdada do Exchange Online, em que os endereços Exchange Online lidam com solicitações com sucesso e com falha.

- badPwdCount: um valor que representa o número de vezes que uma senha incorreta foi enviada e a autenticação não foi bem-sucedida. Para cada usuário, são mantidos contadores separados para locais familiares e locais desconhecidos.

- UnknownLockout: um valor booliano por usuário se o usuário estiver impedido de acessar de locais desconhecidos. Esse valor é calculado com base nos valores badPwdCountUnfamiliar e ExtranetLockoutThreshold .

- ExtranetLockoutThreshold: esse valor determina o número máximo de tentativas de senha incorretas. Quando o limite é atingido, o AD FS rejeita solicitações da extranet até que a janela de observação tenha passado.

- ExtranetObservationWindow: esse valor do parâmetro determina a duração em que solicitações de nome de usuário e senha de locais desconhecidos são bloqueadas. Quando a janela terminar, o AD FS começará a executar novamente a autenticação de nome de usuário e senha de locais desconhecidos.

- ExtranetLockoutRequirePDC: quando habilitado, o bloqueio de extranet requer um PDC (controlador de domínio primário). Quando desabilitado, o bloqueio de extranet volta para outro controlador de domínio caso o PDC não esteja disponível.

-

ExtranetLockoutMode: controla o modo Apenas log versus o modo Imposto do ESL.

- ADFSSmartLockoutLogOnly: o ESL está habilitado. O AD FS grava eventos de administração e auditoria, mas não rejeita solicitações de autenticação. Esse modo destina-se a ser habilitado para que FamiliarLocation seja preenchido antes que ADFSSmartLockoutEnforce esteja habilitado.

- ADFSSmartLockoutEnforce: suporte total para bloquear solicitações de autenticação desconhecidas quando os limites são atingidos.

Os endereços IPv4 e IPv6 são suportados.

Anatomia de uma transação

Verificação de pré-autenticação: durante uma solicitação de autenticação, o ESL verifica todos os IPs apresentados. Esses IPs são uma combinação de IP de rede, IP encaminhado e o IP x-forwarded-for opcional. Nos logs de auditoria, esses IPs são listados no campo

<IpAddress>na ordem x-ms-forwarded-client-ip, x-forwarded-for, x-ms-proxy-client-ip.Com base nesses IPs, o AD FS determina se a solicitação é de um local familiar e verifica se o respectivo badPwdCount é menor que o limite definido ou se a última tentativa com falha ocorreu mais do que o período de tempo da janela de observação. Se uma dessas condições for verdadeira, o AD FS permitirá essa transação para processamento adicional e validação de credenciais. Se ambas as condições forem falsas, a conta já estará bloqueada até que o período de observação termine. Após a passagem da janela de observação, o usuário tem permissão para uma tentativa de autenticação. No Windows Server 2019, o AD FS verifica o limite apropriado com base em se o endereço IP corresponde a um local familiar.

Logon bem-sucedido: se o logon for bem-sucedido, os IPs da solicitação serão adicionados à lista de IP de localização familiar do usuário.

Logon com falha: se o logon falhar, o badPwdCount será aumentado. O usuário entrará em um estado de bloqueio se o invasor enviar mais senhas incorretas para o sistema do que o limite permite. (badPwdCount > ExtranetLockoutThreshold)

O valor UnknownLockout é igual a True quando a conta é bloqueada. Esse bloqueio significa que o badPwdCount do usuário está acima do limite. Por exemplo, alguém tentou mais senhas do que o sistema permite. Nesse estado, há duas maneiras pelas quais um usuário válido pode entrar:

- Aguarde o tempo de ObservationWindow terminar.

- Para redefinir o estado de bloqueio, redefina o badPwdCount para zero com Reset-ADFSAccountLockout.

Se nenhuma reinicialização ocorrer, a conta terá permissão para uma única tentativa de senha no Active Directory (AD) para cada janela de observação. Após essa tentativa, a conta retorna ao estado bloqueado e a janela de observação é reiniciada. O valor badPwdCount só é redefinido automaticamente após uma entrada de senha bem-sucedida.

Modo Apenas log versus modo Impor

A tabela AccountActivity é preenchida durante o modo Apenas Log e o modo Impor. Se o modo Apenas Log for ignorado e o ESL for movido diretamente para o modo Impor sem o período de espera recomendado, os IPs familiares dos usuários não serão conhecidos pelo AD FS. O ESL então se comportaria como ADBadPasswordCounter, potencialmente bloqueando o tráfego de usuário legítimo se a conta de usuário estiver sob um ataque de força bruta ativa. Se o modo Apenas Log for ignorado e o usuário entrar em um estado bloqueado com UnknownLockout igual a True e tentar entrar com uma senha íntegra de um IP que não esteja na lista de IP "familiar", ele não poderá entrar. O modo Apenas Log é recomendado por 3 a 7 dias para evitar esse cenário. Se as contas estiverem ativamente sob ataque, um mínimo de 24 horas do modo Apenas log será necessário para evitar bloqueios para os usuários legítimos.

Configuração de bloqueio inteligente da Extranet

As seções a seguir descrevem os pré-requisitos e as configurações para habilitar o ESL para o AD FS 2016.

Pré-requisitos do AD FS 2016

Instale atualizações em todos os nós do farm.

Primeiro, certifique-se de que todos os servidores AD FS do Windows Server 2016 estejam atualizados com as atualizações do Windows de junho de 2018 e que o farm do AD FS 2016 seja executado no nível de comportamento do farm de 2016.

Verificar permissões.

O ESL requer que o gerenciamento remoto do Windows esteja habilitado em todos os servidores do AD FS.

Atualize as permissões do banco de dados do artefato.

O ESL requer que a conta de serviço do AD FS tenha permissões para criar uma nova tabela no banco de dados de artefatos do AD FS. Entre em qualquer servidor do AD FS como administrador do AD FS. Em seguida, conceda essa permissão em uma janela do Prompt de Comando do PowerShell executando os seguintes comandos:

PS C:\>$cred = Get-Credential PS C:\>Update-AdfsArtifactDatabasePermission -Credential $credObservação

O espaço reservado $cred é uma conta que tem permissões de administrador do AD FS. Isso deve fornecer as permissões de gravação para criar a tabela.

Os comandos anteriores podem falhar devido à falta de permissão suficiente porque o farm do AD FS usa o SQL Server e a credencial fornecida anteriormente não tem permissão de administrador no SQL Server. Nesse caso, você pode configurar permissões de banco de dados manualmente no Banco de Dados do SQL Server quando estiver conectado ao banco de dados AdfsArtifactStore executando o seguinte comando:

# when prompted with “Are you sure you want to perform this action?”, enter Y. [CmdletBinding(SupportsShouldProcess=$true,ConfirmImpact = 'High')] Param() $fileLocation = "$env:windir\ADFS\Microsoft.IdentityServer.Servicehost.exe.config" if (-not [System.IO.File]::Exists($fileLocation)) { write-error "Unable to open AD FS configuration file." return } $doc = new-object Xml $doc.Load($fileLocation) $connString = $doc.configuration.'microsoft.identityServer.service'.policystore.connectionString $connString = $connString -replace "Initial Catalog=AdfsConfigurationV[0-9]*", "Initial Catalog=AdfsArtifactStore" if ($PSCmdlet.ShouldProcess($connString, "Executing SQL command sp_addrolemember 'db_owner', 'db_genevaservice' ")) { $cli = new-object System.Data.SqlClient.SqlConnection $cli.ConnectionString = $connString $cli.Open() try { $cmd = new-object System.Data.SqlClient.SqlCommand $cmd.CommandText = "sp_addrolemember 'db_owner', 'db_genevaservice'" $cmd.Connection = $cli $rowsAffected = $cmd.ExecuteNonQuery() if ( -1 -eq $rowsAffected ) { write-host "Success" } } finally { $cli.CLose() } }

Verifique se o log de auditoria de segurança do AD FS está habilitado

Esse recurso usa logs de Auditoria de Segurança, portanto, a auditoria deve ser habilitada no AD FS e na política local em todos os servidores do AD FS.

Instruções de configuração

O ESL usa a propriedade ExtranetLockoutEnabled do AD FS. Essa propriedade foi usada anteriormente para controlar o Extranet Soft Lockout no Server 2012 R2. Se o ESL estiver habilitado e você quiser exibir a configuração da propriedade atual, execute Get-AdfsProperties.

Recomendações de configuração

Ao configurar o ESL, siga as práticas recomendadas para definir limites:

ExtranetObservationWindow (new-timespan -Minutes 30)

ExtranetLockoutThreshold: Half of AD Threshold Value

AD value: 20, ExtranetLockoutThreshold: 10

O bloqueio do Active Directory funciona independentemente do ESL. No entanto, se o bloqueio do Active Directory estiver habilitado, selecione ExtranetLockoutThreshold no AD FS e limite de bloqueio de conta no AD.

ExtranetLockoutRequirePDC - $false

Quando habilitado, o bloqueio de extranet requer um PDC (controlador de domínio primário). Quando desabilitado e configurado como falso, o bloqueio da extranet retorna para outro controlador de domínio caso o PDC não esteja disponível.

Para definir esta propriedade, execute:

Set-AdfsProperties -EnableExtranetLockout $true -ExtranetLockoutThreshold 15 -ExtranetObservationWindow (New-TimeSpan -Minutes 30) -ExtranetLockoutRequirePDC $false

Habilitar modo Log-Only

No modo Somente Log, o AD FS preenche as informações de localização familiares do usuário e grava eventos de auditoria de segurança, mas não bloqueia nenhuma solicitação. Esse modo é usado para validar se o bloqueio inteligente está em execução e habilitar o AD FS para "aprender" locais familiares para os usuários antes de habilitar o modo Impor . Conforme o AD FS aprende, ele armazena a atividade de logon por usuário (seja no modo Apenas log ou no modo Impor). Defina o comportamento de bloqueio como Apenas Log executando o seguinte cmdlet:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartlockoutLogOnly

O modo Apenas Log deve ser usado como um estado temporário para que o sistema possa aprender o comportamento de entrada antes de introduzir a imposição de bloqueio com o comportamento de bloqueio inteligente. A duração recomendada para o modo Apenas Log é de 3 a 7 dias. Se as contas estiverem ativamente sob ataque, o modo Apenas Log deverá ser executado por um mínimo de 24 horas.

No AD FS 2016, se o comportamento Bloqueio Reversível da Extranet 2012 R2 estiver habilitado antes de habilitar o Bloqueio Inteligente da Extranet, o modo Apenas Log desabilitará o comportamento de "Bloqueio Reversível da Extranet". O Bloqueio Inteligente do AD FS não bloqueia os usuários no modo Apenas Log. No entanto, o AD local pode bloquear o usuário com base na configuração do AD. Examine as políticas de Bloqueio do AD para saber como o AD local pode bloquear os usuários.

No AD FS 2019, outra vantagem é poder habilitar o modo Apenas log para bloqueio inteligente e, ao mesmo tempo, continuar a impor o comportamento anterior de bloqueio suave usando o PowerShell abaixo:

Set-AdfsProperties -ExtranetLockoutMode 3

Para que o novo modo entre em vigor, reinicie o serviço AD FS em todos os nós do farm usando:

Restart-service adfssrv

Depois que o modo estiver configurado, você poderá habilitar o bloqueio inteligente usando o parâmetro EnableExtranetLockout :

Set-AdfsProperties -EnableExtranetLockout $true

Habilitar modo de aplicação

Depois que você estiver confortável com o limite de bloqueio e a janela de observação, o ESL pode ser movido para o modo Enforce usando o seguinte cmdlet PSH:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartLockoutEnforce

Para que o novo modo entre em vigor, reinicie o serviço AD FS em todos os nós do farm usando o seguinte comando.

Restart-service adfssrv

Gerenciar a atividade da conta de usuário

O AD FS fornece três cmdlets para gerenciar dados de atividade da conta. Esses cmdlets se conectam automaticamente ao nó no farm que detém a função primária.

Observação

Você pode usar JEA (Just Enough Administration) para delegar os cmdlets do AD FS para redefinir bloqueios de conta. Por exemplo, você pode delegar permissões ao pessoal do Help Desk para usar os comandos ESL. Para obter mais informações, consulte como delegar o acesso ao commandlet do PowerShell do AD FS para usuários não administradores.

Você pode substituir esse comportamento passando o -Server parâmetro.

Obter-ADFSAccountActivity -UserPrincipalName

O cmdlet se conecta automaticamente ao nó primário do farm usando o ponto de extremidade REST de atividade da conta. Portanto, todos os dados devem ser sempre consistentes. Leia a atividade de conta atual de uma conta de usuário usando:

Get-ADFSAccountActivity user@contoso.com

Propriedades:

- BadPwdCountFamiliar: Incrementado quando uma autenticação não é bem-sucedida em um local conhecido.

- BadPwdCountUnknown: Incrementado quando uma autenticação não tem êxito em um local desconhecido.

- LastFailedAuthFamiliar: se a autenticação não tiver sido bem-sucedida de um local familiar, LastFailedAuthFamiliar será definido como o tempo de autenticação malsucedida.

- LastFailedAuthUnknown: se a autenticação não tiver sido bem-sucedida de um local desconhecido, LastFailedAuthUnknown será definido como tempo de autenticação malsucedida.

- FamiliarLockout: Valor booleano que é Verdadeiro se o BadPwdCountFamiliar>ExtranetLockoutThreshold.

- UnknownLockout: Valor booleano que é Verdadeiro se o BadPwdCountUnknown>ExtranetLockoutThreshold.

- FamiliarIPs: no máximo 20 IPs que são familiares para o usuário. Quando 20 IPs são excedidos, o IP mais antigo da lista é removido.

Set-ADFSAccountActivity

Set-ADFSAccountActivity adiciona novos locais familiares. A lista de IP familiar tem um máximo de 20 entradas. Se 20 entradas forem excedidas, o IP mais antigo da lista será removido.

Set-ADFSAccountActivity user@contoso.com -AdditionalFamiliarIps “1.2.3.4”

Reset-ADFSAccountLockout

Redefine o contador de bloqueios para uma conta de usuário para cada contador de local familiar (badPwdCountFamiliar) ou local desconhecido (badPwdCountUnfamiliar). Quando você redefine um contador, o valor FamiliarLockout ou UnfamiliarLockout é atualizado, pois o contador após redefinição é menor que o limite.

Reset-ADFSAccountLockout user@contoso.com -Location Familiar

Reset-ADFSAccountLockout user@contoso.com -Location Unknown

Registro de eventos e informações da atividade do usuário para bloqueio de extranet do AD FS

As seções a seguir descrevem como monitorar o log de eventos, a atividade da conta de usuário e os bloqueios.

Connect Saúde

A maneira recomendada de monitorar a atividade da conta de usuário é por meio do Connect Health. O Connect Health gera relatórios para download em IPs arriscados e tentativas de senha incorretas. Cada item no relatório de IP Suspeito mostra informações agregadas das atividades de entrada no AD FS com falha que excedem o limite designado. As notificações por email podem ser configuradas para alertar os administradores com configurações personalizáveis de email quando ocorrem falhas de login no AD FS. Para obter mais informações e instruções de instalação, consulte Monitorar o AD FS usando o Microsoft Entra Connect Health.

Eventos de bloqueio inteligente da Extranet do AD FS

Observação

Para solucionar problemas de ESL, consulte Mitigando ataques de pulverização de senha e bloqueios de conta.

Para que os eventos de Bloqueio Inteligente da Extranet sejam gravados, o ESL deve ser habilitado no modo Apenas log ou Impor, e a auditoria de segurança do AD FS deve ser habilitada. O AD FS grava eventos de bloqueio de extranet no log de auditoria de segurança quando:

- Um usuário está bloqueado, o que significa que o usuário atinge o limite de bloqueio para tentativas de entrada malsucedidas.

- O AD FS recebe uma tentativa de logon para um usuário que já está no estado de bloqueio.

No modo Apenas log, você pode verificar o log de auditoria de segurança para eventos de bloqueio. Para quaisquer eventos encontrados, você pode verificar o estado do usuário usando o Get-ADFSAccountActivity cmdlet para determinar se o bloqueio ocorreu de endereços IP familiares ou desconhecidos. Você também pode usar o Get-ADFSAccountActivity cmdlet para verificar novamente a lista de endereços IP familiares desse usuário.

| ID do evento | Descrição |

|---|---|

| 1203 | Esse evento é gravado em cada tentativa de senha incorreta. Assim que o badPwdCount atingir o valor especificado em ExtranetLockoutThreshold, a conta será bloqueada no AD FS pela duração especificada em ExtranetObservationWindow. ID da atividade: %1 XML: %2 |

| 1210 | Esse evento é gravado sempre que um usuário é bloqueado. ID da atividade: %1 XML: %2 |

| 557 (AD FS 2019) | Ocorreu um erro ao tentar se comunicar com o serviço REST do repositório de contas no nó %1. Se você usar um farm WID, o nó primário poderá estar offline. Se você usar um farm SQL, o AD FS selecionará automaticamente um novo nó para hospedar a função principal do repositório de usuários. |

| 562 (AD FS 2019) | Erro ao se comunicar com o ponto de extremidade do repositório de contas no servidor %1. Mensagem de exceção: %2 |

| 563 (AD FS 2019) | Erro ao calcular o status de bloqueio de extranet. Devido ao valor do %1, a configuração de autenticação é permitida para esse usuário e a emissão de token continua. Se você usar um farm WID, o nó primário poderá estar offline. Se você usar um farm SQL, o AD FS selecionará automaticamente um novo nó para hospedar a função principal do repositório de usuários.

Nome do servidor do repositório da conta: %2 ID do usuário: %3 Mensagem de Exceção: %4 |

| 512 | A conta do seguinte usuário está bloqueada. Uma tentativa de login está sendo permitida devido à configuração do sistema.

ID da Atividade: %1 Usuário: %2 IP do Cliente: %3 Contagem de Senhas Incorretas: %4 Última Tentativa de Senha Incorreta: %5 |

| 515 | A conta de usuário a seguir estava em um estado bloqueado e a senha correta foi fornecida. Essa conta pode estar comprometida.

Mais dados ID de Atividade: %1 Usuário: %2 IP do Cliente: %3 |

| 516 | A conta de usuário a seguir foi bloqueada devido a muitas tentativas de senha incorretas.

ID da Atividade: %1 Usuário: %2 IP do Cliente: %3 Contagem de Senhas Incorretas: %4 Última Tentativa de Senha Incorreta: %5 |

Perguntas frequentes sobre ESL

Um farm do AD FS que usa o Extranet Smart Lockout no modo Enforce poderá sofrer bloqueios de usuários maliciosos?

Se o Bloqueio Inteligente do AD FS estiver definido como modo Impor , você nunca verá a conta do usuário legítimo bloqueada por força bruta ou negação de serviço. A única maneira de um bloqueio de conta mal-intencionado impedir uma entrada do usuário é se o ator inválido tiver a senha do usuário ou puder enviar solicitações de um endereço IP bom (familiar) conhecido para esse usuário.

O que acontece se o ESL estiver habilitado e o ator inválido tiver a senha de um usuário?

O objetivo típico do cenário de ataque de força bruta é adivinhar uma senha e entrar com êxito. Se um usuário for phished ou se uma senha for adivinhada, o recurso ESL não bloqueará o acesso, pois a entrada atenderá aos critérios bem-sucedidos de uma senha correta mais um novo IP. Assim, o IP dos malfeitores aparecerá como um IP familiar. A melhor mitigação nesse cenário é limpar a atividade do usuário no AD FS e exigir autenticação multifator para os usuários. Você deve instalar o Microsoft Entra Password Protection para garantir que as senhas adivinhes não entrem no sistema.

Se meu usuário nunca tiver conseguido se conectar com êxito a partir de um IP e tentar entrar algumas vezes com uma senha errada, ele poderá se conectar quando finalmente digitar a senha corretamente?

Se um usuário enviar várias senhas inválidas (por exemplo, por erro de digitação) e, na tentativa a seguir, obter a senha correta, o usuário entrará com sucesso imediatamente. Essa entrada bem-sucedida limpará a contagem de senhas incorretas e adicionará esse IP à lista FamiliarIPs. No entanto, se eles ultrapassarem o limite de falhas de login em locais desconhecidos, eles entrarão em estado de bloqueio. Em seguida, eles devem esperar passar pela janela de observação e entrar com uma senha válida. É possível que eles precisem da intervenção do administrador para redefinir a conta.

O ESL também funciona na intranet?

Se os clientes se conectarem diretamente aos servidores do AD FS e não por meio de servidores Proxy de Aplicativo Web, o comportamento de ESL não se aplicará.

Estou vendo endereços IP da Microsoft no campo IP do cliente. O ESL bloqueia ataques de força bruta com o proxie EXO?

O ESL funciona bem para prevenir cenários de ataques de força bruta que utilizam autenticação herdada no Exchange Online ou em outros serviços. Uma autenticação herdada tem uma "ID de atividade" de 00000000-0000-0000-0000-00000000000000. Nesses ataques, o mau ator está aproveitando a autenticação básica do Exchange Online (também conhecida como autenticação herdada) para que o endereço IP do cliente apareça como um da Microsoft. Os servidores do Exchange Online na nuvem fazem a verificação de autenticação por proxy em nome do cliente do Outlook. Nesses cenários, o endereço IP do enviador mal-intencionado está no x-ms-forwarded-client-ip e o IP do servidor do Microsoft Exchange Online está no valor x-ms-client-ip. O Bloqueio Inteligente da Extranet verifica IPs de rede, IPs encaminhados, x-forwarded-client-IP e o valor x-ms-client-ip. Se a solicitação for bem-sucedida, todos os IPs serão adicionados à lista familiar. Se uma solicitação entrar e qualquer um dos IPs apresentados não estiver na lista familiar, a solicitação será marcada como desconhecida. O usuário familiar pode entrar com êxito enquanto as solicitações dos locais desconhecidos são bloqueadas.

Posso estimar o tamanho do ADFSArtifactStore antes de habilitar o ESL?

Com o ESL habilitado, o AD FS controla a atividade da conta e os locais conhecidos dos usuários no banco de dados ADFSArtifactStore . Esse banco de dados é dimensionado em tamanho em relação ao número de usuários e locais conhecidos rastreados. Ao planejar habilitar o ESL, você pode estimar o tamanho para que o banco de dados ADFSArtifactStore cresça a uma taxa de até 1 GB por 100.000 usuários. Se o farm do AD FS usar o WID (Banco de Dados Interno do Windows), o local padrão para os arquivos de banco de dados será C:\Windows\WID\Data. Para evitar o preenchimento dessa unidade, verifique se você tem um mínimo de 5 GB de armazenamento gratuito antes de habilitar o ESL. Além do armazenamento em disco, planeje que a memória total do processo aumente depois de habilitar o ESL em até 1 GB de RAM para uma população de usuários de 500.000 ou menos.