Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

No AD FS, no Windows Server 2012 R2, o controle de acesso e o mecanismo de autenticação são aprimorados com vários fatores que incluem dados de usuário, dispositivo, localização e autenticação. Esses aprimoramentos permitem que você, por meio da interface do usuário ou por meio do Windows PowerShell, gerencie o risco de conceder permissões de acesso a aplicativos protegidos pelo AD FS por meio do controle de acesso multifator e da autenticação multifator que se baseiam na identidade do usuário ou associação de grupo, local de rede, dados de dispositivo ingressados no local de trabalho e o estado de autenticação quando a MFA (autenticação multifator) foi executada.

Para obter mais informações sobre a MFA e o controle de acesso multifator nos Serviços de Federação do Active Directory (AD FS) no Windows Server 2012 R2, consulte os seguintes tópicos:

Configure políticas de autenticação usando o snap-in de gerenciamento do AD FS

A associação a Administradores, ou equivalente, no computador local é o requisito mínimo para concluir esses procedimentos. Revise os detalhes sobre como usar as contas e associações de grupo adequadas em Grupos Padrão locais e de domínio.

No AD FS, no Windows Server 2012 R2, você pode especificar uma política de autenticação em um escopo global aplicável a todos os aplicativos e serviços protegidos pelo AD FS. Você também pode definir políticas de autenticação para aplicativos e serviços específicos que dependem de relações de confiança de partes e são protegidos pelo AD FS. Especificar uma política de autenticação para um aplicativo específico por objeto de confiança da terceira parte confiável não substitui a política de autenticação global. Se uma política de autenticação de objeto confiável de terceira parte global ou por confiança exigir uma MFA, esta será acionada quando o usuário tentar fazer a autenticação neste objeto de confiança de terceira parte confiável. A política de autenticação global é uma alternativa para relações de confiança com terceiros em aplicativos e serviços que não têm uma política de autenticação específica configurada.

Para configurar a autenticação primária globalmente no Windows Server 2012 R2

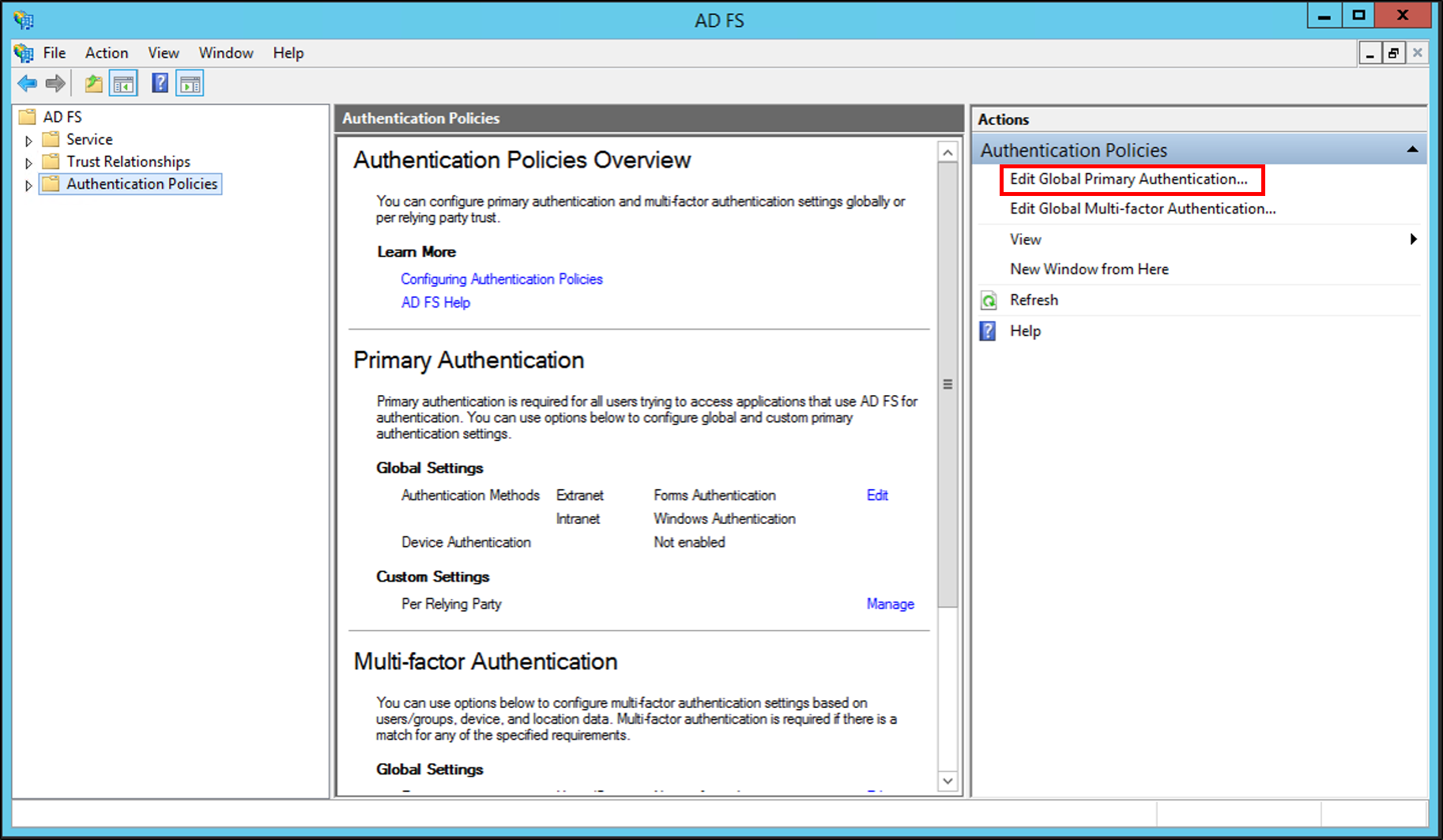

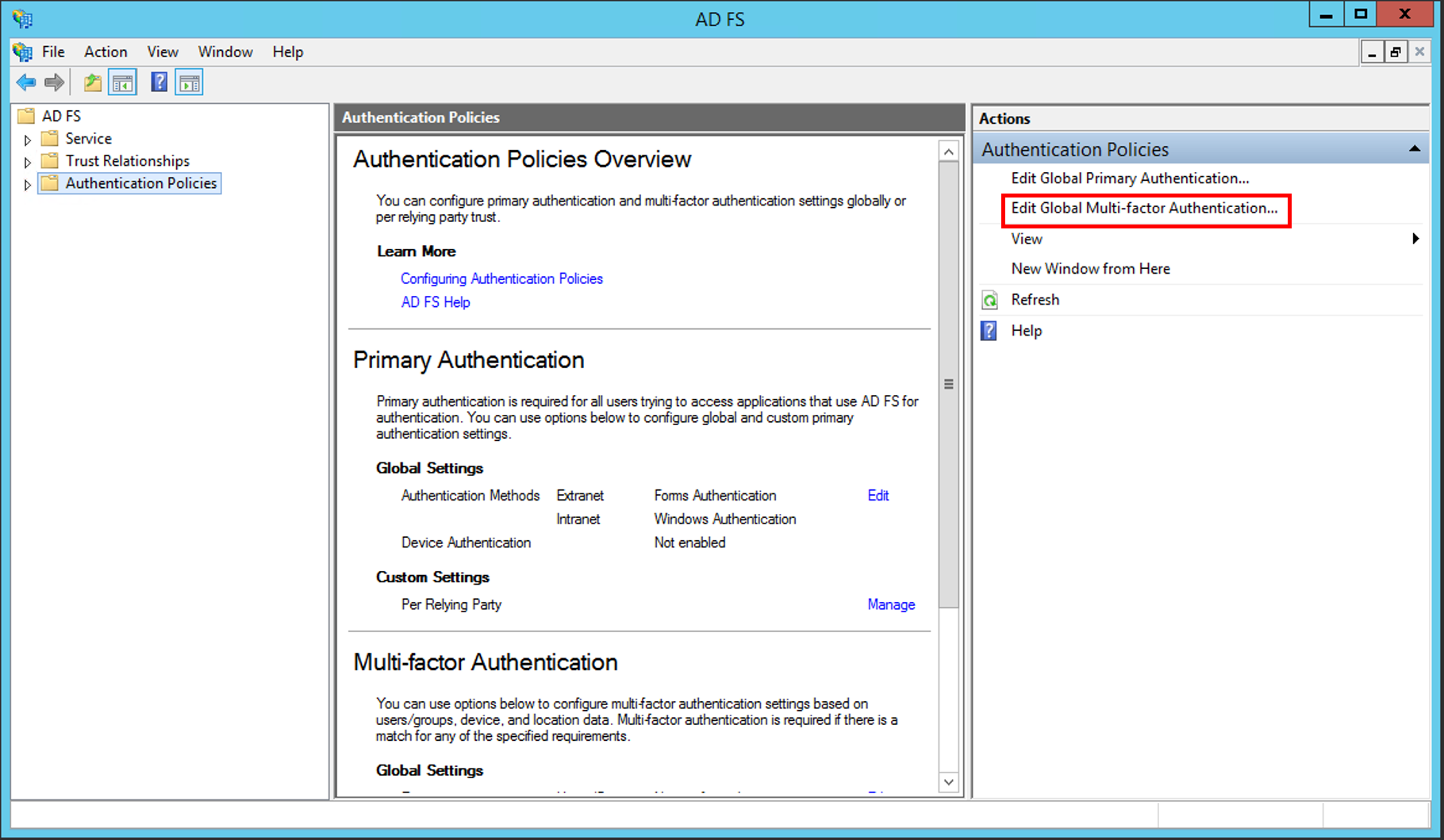

No Gerenciador do Servidor, clique em Ferramentas e selecione Gerenciamento do AD FS.

No snap-in do AD FS, clique em Políticas de Autenticação.

Na seção Autenticação Primária , clique em Editar ao lado de Configurações Globais. Você também pode clicar com o botão direito do mouse em Políticas de Autenticação e selecionar Editar Autenticação Primária Global ou, no painel Ações , selecionar Editar Autenticação Primária Global.

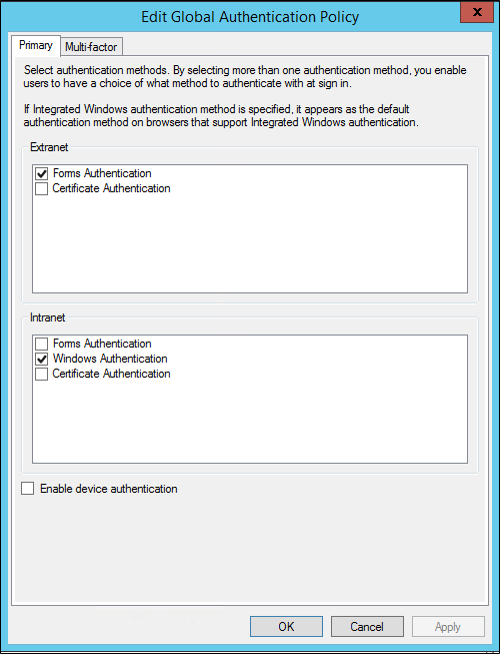

Na janela Editar Política de Autenticação Global , na guia Primário , você pode definir as seguintes configurações como parte da política de autenticação global:

Métodos de autenticação a serem usados para autenticação primária. Você pode selecionar os métodos de autenticação disponíveis na Extranet e intranet.

Autenticação de dispositivo por meio da caixa de seleção Habilitar autenticação de dispositivo . Para obter mais informações, consulte Join to Workplace from Any Device for SSO and Seamless Second Factor Authentication Across Company Applications.

Para configurar a autenticação primária por objeto de confiança de terceira parte confiável

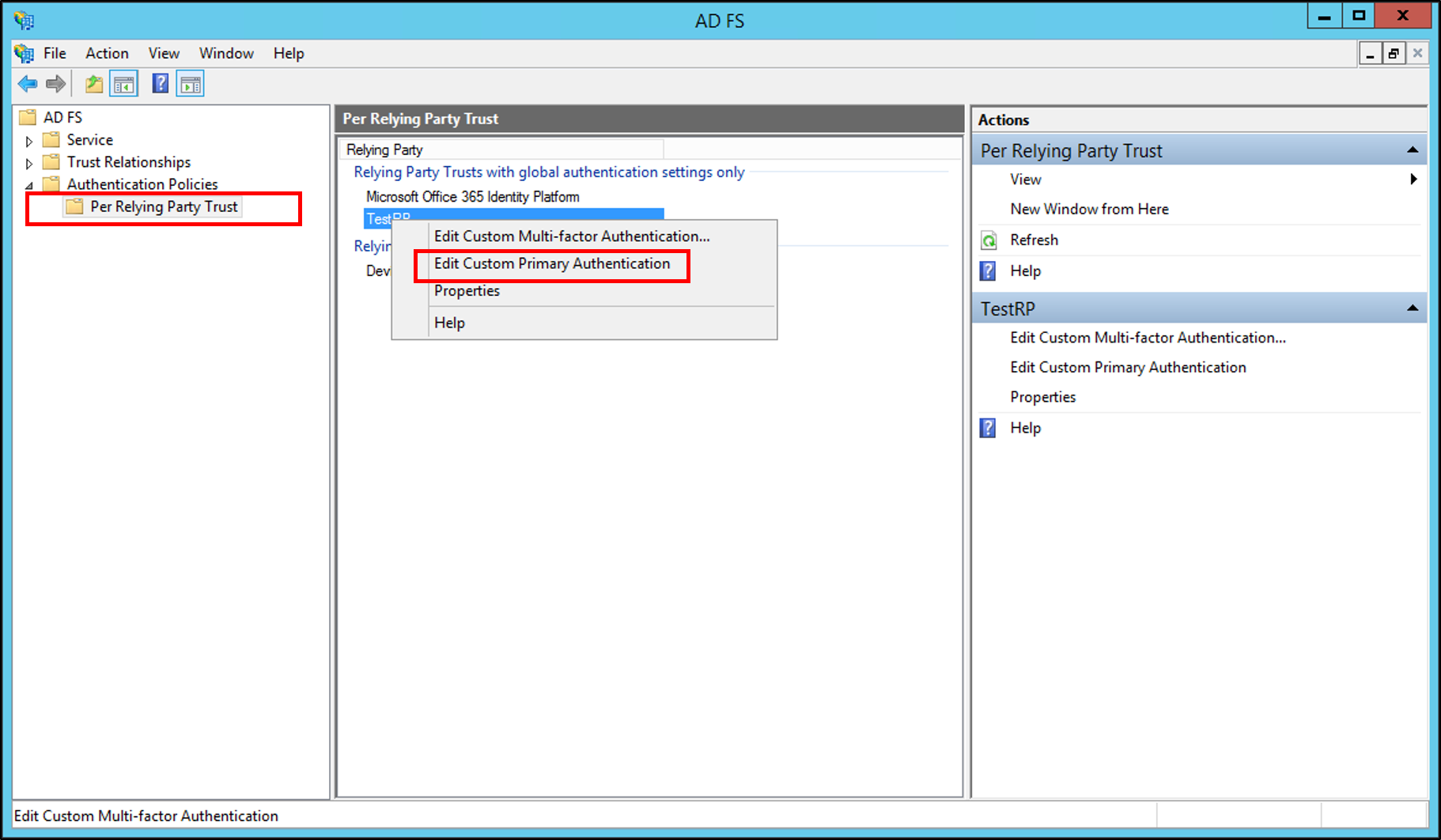

No Gerenciador do Servidor, clique em Ferramentas e selecione Gerenciamento do AD FS.

No snap-in do AD FS, clique em Políticas de autenticação\Por objeto de confiança de terceira parte confiável e, em seguida, clique no objeto de confiança de terceira parte confiável para o qual você deseja configurar políticas de autenticação.

Clique com o botão direito do mouse na confiança da terceira parte confiável para a qual você deseja configurar políticas de autenticação e, em seguida, selecione Editar Autenticação Primária Personalizada ou, no painel Ações , selecione Editar Autenticação Primária Personalizada.

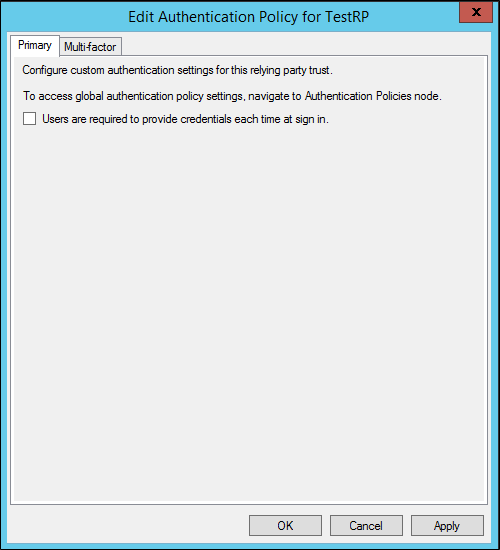

Na janela Editar política de autenticação para <relying_party_trust_name>, na guia Primário, você pode definir a seguinte configuração como parte da política de autenticação Por objeto de confiança de terceira parte confiável:

- Se os usuários são obrigados a fornecer suas credenciais cada vez que entram através da caixa de seleção Os usuários são obrigados a fornecer suas credenciais cada vez que entram.

- Se os usuários são obrigados a fornecer suas credenciais cada vez que entram através da caixa de seleção Os usuários são obrigados a fornecer suas credenciais cada vez que entram.

Para configurar a autenticação multifator globalmente

No Gerenciador do Servidor, clique em Ferramentas e selecione Gerenciamento do AD FS.

No snap-in do AD FS, clique em Políticas de Autenticação.

Na seção Autenticação Multifator , clique em Editar ao lado de Configurações Globais. Você também pode clicar com o botão direito do mouse em Políticas de Autenticação e selecionar Editar Autenticação Multifator Global ou, no painel Ações , selecionar Editar Autenticação Multifator Global.

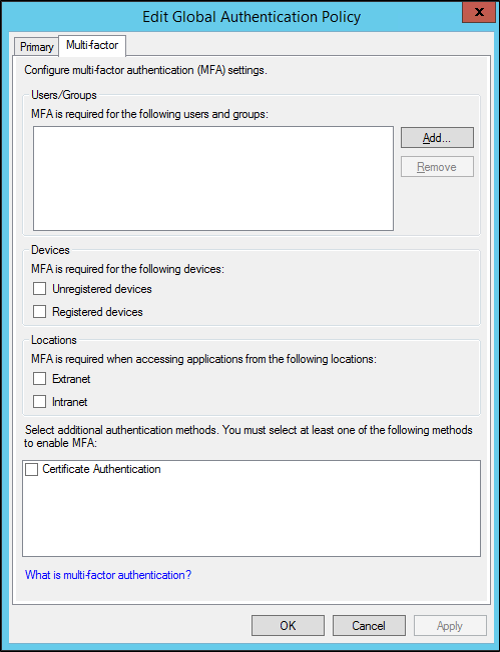

Na janela Editar Política de Autenticação Global , na guia Multifator , você pode definir as seguintes configurações como parte da política de autenticação multifator global:

Configurações ou condições para MFA por meio de opções disponíveis nas seções Usuários/Grupos, Dispositivos e Locais .

Para habilitar a MFA para qualquer uma dessas configurações, você deve selecionar pelo menos um método de autenticação adicional. A Autenticação de Certificado é a opção disponível padrão. Você também pode configurar outros métodos de autenticação adicionais personalizados, por exemplo, a Autenticação Ativa do Windows Azure. Para obter mais informações, consulte Guia passo a passo: gerenciar riscos com autenticação multifator adicional para aplicativos confidenciais.

Aviso

Você só pode configurar métodos de autenticação adicionais globalmente.

Para configurar a autenticação multifator por objeto de confiança de terceira parte confiável

No Gerenciador do Servidor, clique em Ferramentas e selecione Gerenciamento do AD FS.

No snap-in do AD FS, clique em Políticas de Autenticação\por objeto de confiança de terceira parte confiável e, em seguida, clique no objeto de confiança de terceira parte confiável para o qual você deseja configurar a MFA.

Clique com o botão direito do mouse no objeto de confiança de terceira parte confiável para o qual você deseja configurar a MFA e selecione Editar autenticação multifator personalizada ou, no painel Ações, selecione Editar autenticação multifator personalizada.

Na janela Editar política de autenticação para <relying_party_trust_name>, na guia Multifator, você pode definir a seguinte configuração como parte da política de autenticação por objeto de confiança de terceira parte confiável:

- Configurações ou condições para MFA por meio de opções disponíveis nas seções Usuários/Grupos, Dispositivos e Locais .

Configurar políticas de autenticação por meio do Windows PowerShell

O Windows PowerShell permite maior flexibilidade no uso de vários fatores de controle de acesso e o mecanismo de autenticação que estão disponíveis no AD FS no Windows Server 2012 R2 para configurar políticas de autenticação e regras de autorização necessárias para implementar o acesso condicional verdadeiro para seus recursos de -secured do AD FS.

A associação a Administradores, ou equivalente, no computador local é o requisito mínimo para concluir esses procedimentos. Revise os detalhes sobre como usar as contas e as associações de grupo apropriadas em Grupos Locais e de Domínios Padrão (http://go.microsoft.com/fwlink/?LinkId=83477).

Para configurar um método de autenticação adicional por meio do Windows PowerShell

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Aviso

Para verificar se esse comando foi executado com êxito, você pode executar o Get-AdfsGlobalAuthenticationPolicy comando.

Para configurar o objeto de confiança de terceira parte confiável da MFA com base nos dados de associação de grupo de um usuário

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o seguinte comando:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Aviso

Substitua <relying_party_trust> pelo nome do objeto de confiança de terceira parte confiável.

- Na mesma janela de comando do Windows PowerShell, execute o comando a seguir.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Observação

Certifique-se de substituir <group_SID> pelo valor do SID (identificador de segurança) do grupo do Active Directory (AD).

Para configurar a MFA globalmente com base nos dados de associação de grupo dos usuários

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Observação

Certifique-se de substituir <group_SID> pelo valor do SID do seu grupo do Active Directory.

Para configurar a MFA globalmente com base na localização do usuário

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Observação

Certifique-se de substituir <true_or_false> por um true ou false. O valor depende da condição de regra específica que se baseia em se a solicitação de acesso vem da extranet ou da intranet.

Para configurar a MFA globalmente com base nos dados do dispositivo do usuário

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Observação

Certifique-se de substituir <true_or_false> por um true ou false. O valor depende da condição específica da regra que se baseia em se o dispositivo está associado ao ambiente de trabalho ou não.

Para configurar a MFA globalmente se a solicitação de acesso vier da extranet e de um dispositivo não ingressado no local de trabalho

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Observação

Certifique-se de substituir ambas as instâncias de <true_or_false> por true ou false, dependendo das suas condições de regra específicas. As condições da regra são baseadas no estado de associação do dispositivo ao local de trabalho e também em se a solicitação de acesso vem da extranet ou da intranet.

Para configurar a MFA globalmente se o acesso for proveniente de um usuário de extranet que pertence a um determinado grupo

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Observação

Certifique-se de substituir <group_SID> pelo valor do SID do grupo e <true_or_false> por um true ou false, que depende de sua condição de regra específica que se baseia em se a solicitação de acesso vem da extranet ou intranet.

Para conceder acesso a um aplicativo com base nos dados do usuário por meio do Windows PowerShell

No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Observação

Substitua <relying_party_trust> pelo valor do objeto de confiança de terceira parte confiável.

Na mesma janela de comando do Windows PowerShell, execute o comando a seguir.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Observação

Certifique-se de substituir <group_SID> pelo valor do SID do seu grupo do Active Directory.

Para conceder acesso a um aplicativo protegido pelo AD FS somente se a identidade desse usuário tiver sido validada com a MFA

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Observação

Substitua <relying_party_trust> pelo valor do objeto de confiança de terceira parte confiável.

Na mesma janela de comando do Windows PowerShell, execute o comando a seguir.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Para conceder acesso a um aplicativo protegido pelo AD FS somente se a solicitação de acesso for proveniente de um dispositivo conectado ao ambiente de trabalho e registrado no nome do usuário

No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Observação

Substitua <relying_party_trust> pelo valor do objeto de confiança de terceira parte confiável.

- Na mesma janela de comando do Windows PowerShell, execute o comando a seguir.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Para conceder acesso a um aplicativo protegido pelo AD FS somente se a solicitação de acesso vier de um dispositivo associado ao local de trabalho que está registrado em nome de um usuário cuja identidade foi validada com MFA

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Observação

Substitua <relying_party_trust> pelo valor do objeto de confiança de terceira parte confiável.

Na mesma janela de comando do Windows PowerShell, execute o comando a seguir.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Para conceder acesso de extranet a um aplicativo protegido pelo AD FS somente se a solicitação de acesso for proveniente de um usuário cuja identidade foi validada com MFA

- No servidor de federação, abra a janela de comando do Windows PowerShell e execute o comando a seguir.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Observação

Substitua <relying_party_trust> pelo valor do objeto de confiança de terceira parte confiável.

- Na mesma janela de comando do Windows PowerShell, execute o comando a seguir.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"