Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Saiba como começar a usar a Solução de Senha do Administrador Local do Windows (Windows LAPS) e a ID do Microsoft Entra. O artigo descreve os procedimentos básicos para usar o Windows LAPS para fazer backup de senhas para a ID do Microsoft Entra e como recuperá-las.

Nuvens do Azure com suporte

Consulte solução de senha de administrador local do Windows no Microsoft Entra ID e suporte do Microsoft Intune para o Windows LAPS para obter informações sobre quais nuvens específicas têm suporte.

Revisar permissões do Microsoft Entra ID

Examine a associação das funções internas do Microsoft Entra que, por padrão, têm acesso a senhas do Windows LAPS armazenadas na ID do Microsoft Entra. Essas funções são altamente privilegiadas.

Habilitar o LAPS nas configurações do dispositivo Microsoft Entra

Important

Por padrão, a ID do Microsoft Entra não permite que dispositivos gerenciados postem novas senhas do Windows LAPS na ID do Microsoft Entra. Primeiro, é necessário que o administrador de TI habilite o recurso no nível do locatário do Microsoft Entra. Para obter mais informações, consulte Habilitar o Windows LAPS com a ID do Microsoft Entra.

Configurar a política do dispositivo

Para configurar a política de dispositivo, conclua estas tarefas:

- Escolher um mecanismo de implantação de política

- Entender as políticas que se aplicam ao modo Microsoft Entra

- Configurar as políticas específicas

Escolher um mecanismo de implantação de política

A primeira etapa é escolher como aplicar a política aos seus dispositivos.

The preferred option for Microsoft Entra joined devices is to use Microsoft Intune with the Windows LAPS configuration service provider (CSP).

Se seus dispositivos estiverem associados ao Microsoft Entra, mas você não estiver usando o Microsoft Intune, ainda poderá implantar o Windows LAPS para Microsoft Entra ID. Nesse cenário, você deve implantar a política manualmente (por exemplo, usando modificação direta do registro ou usando a Política de Grupo de Computador Local). Para obter mais informações, consulte Definir as configurações de política do Windows LAPS.

Note

Se os dispositivos estiverem ingressados de forma híbrida no Active Directory do Windows Server local, você poderá implantar a configuração de política usando a Política de Grupo do Windows LAPS.

Políticas que se aplicam ao modo Microsoft Entra

O objeto CSP do Windows LAPS e a Política de Grupo do Windows LAPS gerenciam as mesmas configurações, mas apenas um subconjunto dessas configurações se aplica ao Windows LAPS no modo do Azure.

As seguintes configurações são aplicáveis ao fazer backup de senhas para a ID do Microsoft Entra:

- BackupDirectory

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

Mais claramente: as configurações de política específicas do Active Directory do Windows Server não fazem sentido e não têm suporte ao fazer backup da senha para a ID do Microsoft Entra.

Configurar as políticas específicas

No mínimo, você deve definir a configuração BackupDirectory para o valor 1 (senhas de backup para a ID do Microsoft Entra).

Se você não definir a configuração AdministratorAccountName, o Windows LAPS usará como padrão o gerenciamento da conta de administrador local interna padrão. Essa conta integrada é identificada automaticamente usando seu identificador relativo conhecido (RID) e nunca deve ser identificada com seu nome. O nome da conta de administrador local interna varia dependendo da localidade padrão do dispositivo.

Se você quiser configurar uma conta de administrador local personalizada, defina a configuração AdministratorAccountName com o nome dessa conta.

Important

Caso configure a LAPS do Windows para gerenciar uma conta de administrador local personalizada, deverá garantir que a conta seja criada. A LAPS do Windows não cria a conta. We recommend that you use the Accounts CSP to create the account.

Você pode definir outras configurações, como PasswordLength, conforme necessário para sua organização.

Atualizar uma senha na ID do Microsoft Entra

O Windows LAPS processa a política atualmente ativa periodicamente (a cada hora). Para evitar esperar depois de aplicar a política, você pode executar o cmdlet do Invoke-LapsPolicyProcessing PowerShell.

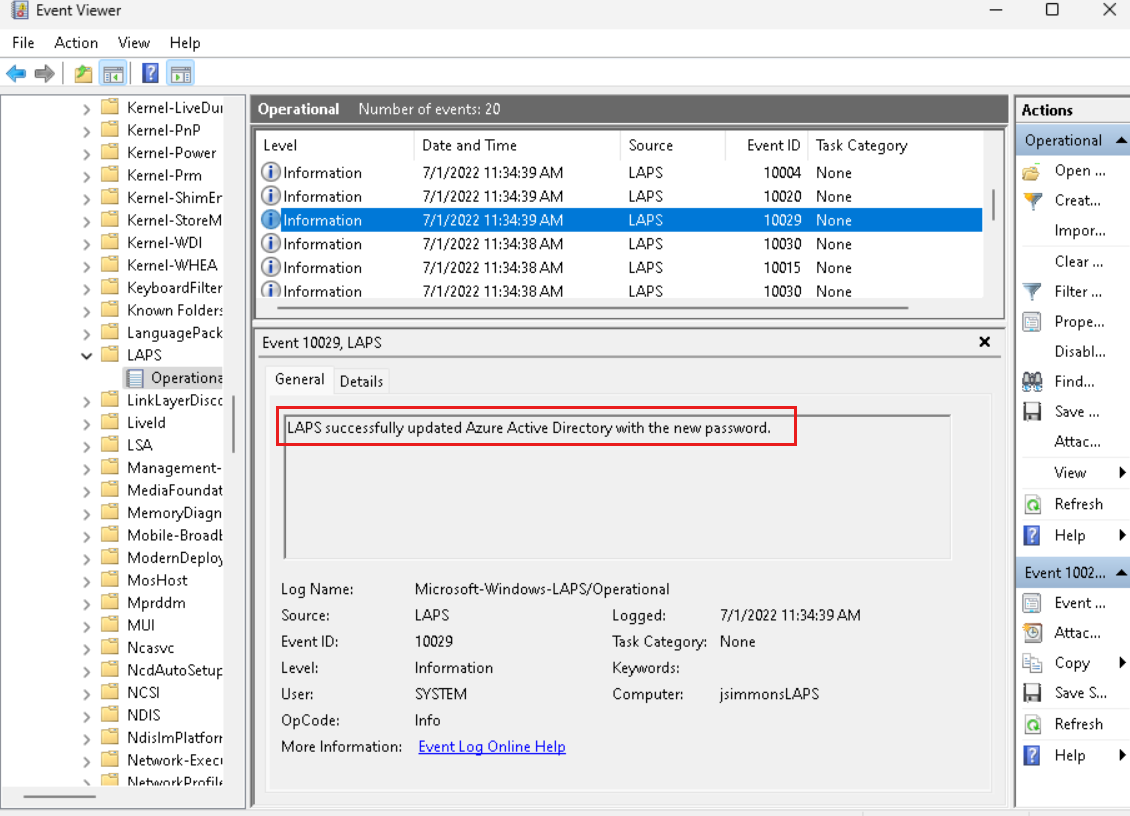

Para verificar se a senha foi atualizada com êxito na ID do Microsoft Entra, procure no log de eventos o evento 10029:

Recuperar uma senha da ID do Microsoft Entra

A recuperação de senhas do Windows LAPS armazenadas no Microsoft Entra ID tem suporte usando o Microsoft Graph. O Windows LAPS inclui um cmdlet do PowerShell (Get-LapsAADPassword), que atua como um wrapper para a biblioteca Microsoft Graph PowerShell. Você também pode usar a ID do Microsoft Entra e\ou os portais de gerenciamento do Intune para uma experiência de recuperação de senha baseada em interface do usuário. O Windows LAPS não fornece nenhuma opção de interface do usuário no Windows para recuperação de senha do Microsoft Entra.

As instruções a seguir descrevem como utilizar o Get-LapsAADPassword cmdlet para recuperar senhas do Windows LAPS do Microsoft Entra ID usando o Microsoft Graph.

Instalar a biblioteca do Microsoft Graph PowerShell

A primeira etapa é instalar a biblioteca do Microsoft Graph PowerShell:

Install-Module Microsoft.Graph -Scope AllUsers

Talvez seja necessário configurar o repositório como Confiável para que o comando tenha êxito:

Set-PSRepository PSGallery -InstallationPolicy Trusted

Criar um aplicativo registrado do Microsoft Entra para recuperar senhas do Windows LAPS

A próxima etapa é criar um aplicativo do Microsoft Entra configurado com as permissões necessárias. Para examinar as instruções básicas para criar um aplicativo do Microsoft Entra, consulte Início Rápido: Registrar um aplicativo com a plataforma de identidade da Microsoft

O aplicativo precisa ser configurado com duas permissões: Device.Read.All ou DeviceLocalCredential.ReadBasic.AllDeviceLocalCredential.Read.All.

DeviceManagementManagedDevices.Read.All também pode ser necessário para consultar senhas para dispositivos da Área de Trabalho Gerenciada da Microsoft.

Important

- Use

DeviceLocalCredential.ReadBasic.Allpara conceder permissões para ler metadados não confidenciais sobre senhas persistentes do Windows LAPS. Os exemplos incluem a hora em que a senha foi armazenada em backup no Azure e o tempo de expiração esperado de uma senha. Esse nível de permissões é apropriado para aplicativos de relatório e conformidade. - Use

DeviceLocalCredential.Read.Allpara conceder permissões completas para ler tudo sobre senhas persistentes do Windows LAPS, incluindo as próprias senhas de texto limpo. Esse nível de permissões é confidencial e deve ser usado com cuidado.

Recuperar a senha da ID do Microsoft Entra

Você está quase lá! Primeiro, entre no Microsoft Graph. Em seguida, use o Get-LapsAADPassword cmdlet para recuperar a senha.

Para entrar no Microsoft Graph, use o Connect-MgGraph cmdlet. Você deve saber sua ID de locatário do Azure e a ID do aplicativo Microsoft Entra que você criou anteriormente. Execute o cmdlet uma vez para entrar. For example:

PS C:\> Connect-MgGraph -Environment Global -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444

Welcome To Microsoft Graph!

Tip

Para que o Connect-MgGraph cmdlet seja bem-sucedido, talvez seja necessário modificar sua política de execução do PowerShell. Por exemplo, talvez seja necessário para a primeira execução Set-ExecutionPolicy -ExecutionPolicy Unrestricted.

Agora que você está conectado ao Microsoft Graph, você pode recuperar a senha.

Primeiro, invoque o Get-LapsAADPassword cmdlet e passe o nome do dispositivo:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

Tip

Passe o -Verbose parâmetro para ver informações detalhadas sobre o que o Get-LapsAADPassword cmdlet (ou qualquer outro cmdlet no módulo windows LAPS PowerShell) está fazendo.

O exemplo anterior requer que o cliente tenha permissões concedidas DeviceLocalCredential.Read.Basic . Os exemplos a seguir exigem que o cliente possua permissões DeviceLocalCredential.Read.All.

Em seguida, invoque o Get-LapsAADPassword cmdlet para solicitar que a senha real seja retornada:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

A senha que é retornada em um objeto SecureString.

Por fim, para fins de teste ou ad hoc, você pode solicitar que a senha apareça em texto claro usando o -AsPlainText parâmetro:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Girar a senha

O Windows LAPS se lembra localmente quando a última senha armazenada expira e gira automaticamente a senha quando a senha expira. Em algumas situações (por exemplo, após uma violação de segurança ou para teste ad hoc), talvez seja necessário girar a senha antecipadamente. Para forçar manualmente uma rotação de senha, use o cmdlet Reset-LapsPassword. For example:

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

Important

- A Microsoft Entra ID não dá suporte à expiração da senha atualmente armazenada de um dispositivo por meio da modificação do timestamp de expiração da senha na Microsoft Entra ID. Essa é uma diferença de design do Windows LAPS baseado no Windows Server Active Directory.

- Evite o uso excessivamente frequente do

Reset-LapsPasswordcmdlet. Se a atividade for detectada, ela pode ser limitada.

Windows LAPS e Microsoft Entra Connect em ambientes híbridos

O Windows LAPS não depende do Microsoft Entra Connect e não há dependências entre essas duas tecnologias. Os dispositivos Windows LAPS gerenciados que fazem backup de suas senhas para a ID do Microsoft Entra fazem isso diretamente por meio de https, sem qualquer dependência na sincronização de dados.

Além disso, os portais de gerenciamento de dispositivos do Microsoft Entra E do Intune só podem exibir e gerenciar senhas que foram diretamente armazenadas em backup de um dispositivo Windows LAPS. Configurar o Microsoft Entra Connect para sincronizar os atributos do Windows LAPS no Active Directory local com o Microsoft Entra ID não é um cenário testado. Manually synchronizing the on-premises Active Directory Windows LAPS attributes to Microsoft Entra ID won't result in those attributes showing up in the Microsoft Entra ID or Intune device management portals.

Embora não seja necessário que o Windows LAPS opere, sempre que você estender seu esquema do Active Directory local como uma prática recomendada, você também deve atualizar seu esquema de diretório do Microsoft Entra Connect. Consulte Atualizar esquema de diretório.

See also

- Apresentando a solução de senha de administrador local do Windows com a ID do Microsoft Entra

- Solução de senha do administrador local do Windows no Microsoft Entra ID

- Microsoft Intune

- Microsoft Intune suporte para a LAPS do Windows

- CSP da LAPS do Windows

- Início Rápido: Registrar um aplicativo na plataforma de identidade da Microsoft

- Diretrizes de solução de problemas da LAPS do Windows