Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Você pode usar este tópico para aproveitar os recursos de gerenciamento de tráfego de políticas DNS para implantações com partição de rede com zonas DNS integradas do Active Directory no Windows Server 2016.

No Windows Server 2016, o suporte a políticas DNS é estendido para zonas DNS integradas do Active Directory. A integração do Active Directory fornece recursos de alta disponibilidade de vários mestres para o servidor DNS.

Anteriormente, esse cenário exigia que os administradores de DNS mantivessem dois servidores DNS diferentes, cada um fornecendo serviços para cada conjunto de usuários, internos e externos. Se apenas alguns registros dentro da zona tiveram partição de rede ou as duas instâncias da zona (interna e externa) foram delegadas para o mesmo domínio pai, isso se tornou um dilema de gerenciamento.

Observação

- As implantações de DNS são divididas quando há duas versões de uma só zona, uma versão para usuários internos na intranet da organização e uma versão para usuários externos, que normalmente são usuários na Internet.

- O tópico Usar política DNS para implantação de DNS Split-Brain explica como usar políticas DNS e escopos de zona para implantar um sistema DNS de partição de rede em um só servidor DNS Windows Server 2016.

Exemplo DNS com partição de rede no Active Directory

Este exemplo usa uma empresa fictícia, a Contoso, que mantém um site de carreira na www.career.contoso.com.

O site tem duas versões, uma para os usuários internos na qual as postagens de vagas de trabalho internas estão disponíveis. Este site interno está disponível no endereço IP local 10.0.0.39.

A segunda versão é a pública do mesmo site, que está disponível no endereço IP público 65.55.39.10.

Na ausência de política DNS, o administrador é obrigado a hospedar essas duas zonas em servidores DNS separados do Windows Server e gerenciá-las separadamente.

Usando políticas DNS, essas zonas agora podem ser hospedadas no mesmo servidor DNS.

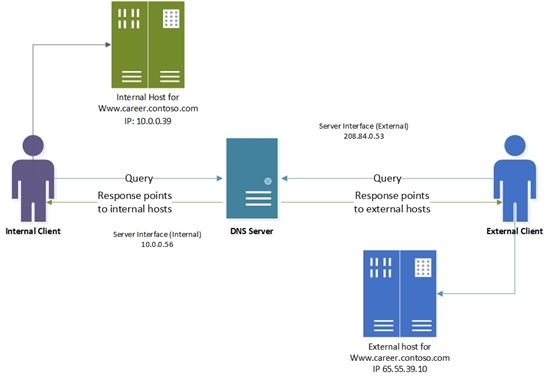

Se o servidor DNS para contoso.com for integrado ao Active Directory e estiver escutando em dois adaptadores de rede, o Administrador de DNS da Contoso poderá seguir as etapas neste tópico para obter uma implantação de partição de rede.

O Administrador DNS configura as interfaces do servidor DNS com os endereços IP a seguir.

- O adaptador de rede voltado para a Internet é configurado com um endereço IP público de 208.84.0.53 para consultas externas.

- O adaptador de rede voltado para Intranet é configurado com um endereço IP privado de 10.0.0.56 para consultas internas.

A ilustração a seguir descreve esse cenário.

Como a política DNS para a DNS com partição de rede no Active Directory funciona

Quando o servidor DNS é configurado com as políticas DNS necessárias, cada solicitação de resolução de nomes é avaliada de acordo com às políticas no servidor DNS.

A Interface do servidor é usada neste exemplo como critério para diferenciar entre os clientes internos e externos.

Se a interface do servidor na qual a consulta é recebida corresponder a uma das políticas, o escopo da zona associada será usado para responder à consulta.

Portanto, em nosso exemplo, as consultas DNS para www.career.contoso.com as quais são recebidas no IP privado (10.0.0.56) recebem uma resposta DNS que contém um endereço IP interno; e as consultas DNS recebidas na interface de rede pública recebem uma resposta DNS que contém o endereço IP público no escopo da zona padrão (isso é o mesmo que a resolução de consulta normal).

Há suporte para atualizações e limpeza de DDNS (DNS dinâmico) somente no escopo da zona padrão. Como os clientes internos são atendidos pelo escopo de zona padrão, os Administradores de DNS da Contoso podem continuar usando os mecanismos existentes (DNS dinâmico ou estático) para atualizar os registros em contoso.com. Para escopos de zona não padrão (como o escopo externo neste exemplo), não há suporte a DDNS ou de limpeza.

Alta disponibilidade de políticas

As políticas DNS não são integradas ao Active Directory. Por isso, as políticas DNS não são replicadas para os outros servidores DNS que hospedam a mesma zona integrada do Active Directory.

As políticas DNS são armazenadas no servidor DNS local. Você pode exportar facilmente políticas DNS de um servidor para outro usando os comandos do Windows PowerShell de exemplo a seguir.

$policies = Get-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server01

$policies | Add-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server02

Para mais informações, confira os tópicos de referência do Windows PowerShell a seguir.

Como configurar a política DNS para a DNS com partição de rede no Active Directory

Para configurar a implantação de DNS com partição de rede usando a política de DNS, confira as seções a seguir, que apresentam instruções de configuração detalhadas.

Adicionar a zona integrada do Active Directory

Você pode usar o comando de exemplo a seguir para adicionar a zona contoso.com integrada do Active Directory ao servidor DNS.

Add-DnsServerPrimaryZone -Name "contoso.com" -ReplicationScope "Domain" -PassThru

Para obter mais informações, consulte Add-DnsServerPrimaryZone.

Criar os escopos da zona

Você pode usar esta seção para particionar a zona contoso.com para criar um escopo de zona externa.

Um escopo de zona é uma instância exclusiva da zona. Uma zona DNS pode ter vários escopos de zona, com cada escopo de zona contendo o próprio conjunto de registros do DNS. O mesmo registro poderá estar presente em vários escopos, com diferentes endereços IP ou os mesmos endereços IP.

Como você está adicionando esse escopo de zona a uma zona integrada do Active Directory, o escopo da zona e os registros dentro dele serão replicados por meio do Active Directory para outros servidores de réplica no domínio.

Por padrão, existe um escopo de zona em cada zona DNS. Esse escopo de zona tem o mesmo nome que a zona e as operações DNS herdadas funcionam nesse escopo. Esse escopo de zona padrão hospedará a versão interna de www.career.contoso.com.

Você pode usar o comando de exemplo a seguir para criar o escopo da zona no servidor DNS.

Add-DnsServerZoneScope -ZoneName "contoso.com" -Name "external"

Para obter mais informações, consulte Add-DnsServerZoneScope.

Adicionar registros aos escopos de zona

A próxima etapa é adicionar os registros que representam o host do servidor Web nos dois escopos de zona: externo e padrão (para clientes internos).

No escopo da zona interna padrão, o registro www.career.contoso.com é adicionado com o endereço IP 10.0.0.39, que é um endereço IP privado; e no escopo da zona externa, o mesmo registro (www.career.contoso.com) é adicionado com o endereço IP público 65.55.39.10.

Os registros (no escopo da zona interna padrão e no escopo da zona externa) serão replicados automaticamente no domínio com seus respectivos escopos de zona.

Você pode usar o comando de exemplo a seguir para adicionar registros aos escopos de zona no servidor DNS.

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "65.55.39.10" -ZoneScope "external"

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "10.0.0.39”

Observação

O parâmetro –ZoneScope não é incluído quando o registro é adicionado ao escopo da zona padrão. Essa ação é a mesma que adicionar registros a uma zona normal.

Para obter mais informações, consulte Add-DnsServerResourceRecord.

Criar as políticas DNS

Depois de identificar as interfaces do servidor para a rede externa e a rede interna e criar os escopos de zona, você deve criar políticas DNS que conectem os escopos de zona interna e externa.

Observação

Este exemplo usa a interface do servidor (o parâmetro -ServerInterface no comando de exemplo abaixo) como critério para diferenciar entre clientes internos e externos. Outro método para diferenciar entre clientes externos e internos é usando sub-redes cliente como critério. Se você puder identificar as sub-redes às quais os clientes internos pertencem, é possível configurar a política DNS para diferenciar com base na sub-rede do cliente. Para obter informações sobre como configurar o gerenciamento de tráfego usando critérios de sub-rede do cliente, consulte Usar a Política DNS para gerenciamento de tráfego baseado em Geo-Location com servidores primários.

Depois de configurar políticas, quando uma consulta DNS é recebida na interface pública, a resposta é retornada do escopo externo da zona.

Observação

Não é necessária nenhuma política para mapear o escopo de zona interna padrão.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainZonePolicy" -Action ALLOW -ServerInterface "eq,208.84.0.53" -ZoneScope "external,1" -ZoneName contoso.com

Observação

O endereço IP no adaptador de rede pública é 208.84.0.53.

Para obter mais informações, consulte Add-DnsServerQueryResolutionPolicy.

Agora, o servidor DNS está configurado com as políticas DNS necessárias para um servidor de nome de partição de rede com uma zona DNS integrada do Active Directory.

É possível criar milhares de políticas do DNS de acordo com seus requisitos de gerenciamento de tráfego e todas as novas políticas são aplicadas dinamicamente, sem reiniciar o servidor do DNS, em consultas de entrada.