Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo fornece uma visão geral do NPS (Servidor de Política de Rede) no Windows Server. Você pode usar o NPS para criar e impor políticas de acesso à rede em toda a organização para autenticação e autorização de solicitação de conexão. Você também pode configurar o NPS como um proxy do Remote Authentication Dial-In User Service (RADIUS). Quando você usa o NPS como um proxy RADIUS, o NPS encaminha solicitações de conexão para um servidor RADIUS NPS remoto ou outros servidores RADIUS. Você pode usar a configuração de proxy para balancear a carga de solicitações de conexão e encaminhá-las para o domínio correto para autenticação e autorização. O NPS é instalado quando você instala a função NPAS (Política de Rede e Serviços de Acesso) no Windows Server.

Funcionalidades do NPS

Você pode usar o NPS para configurar e gerenciar centralmente a autenticação, a autorização e a contabilidade de acesso à rede. O NPS oferece os seguintes recursos para essa finalidade:

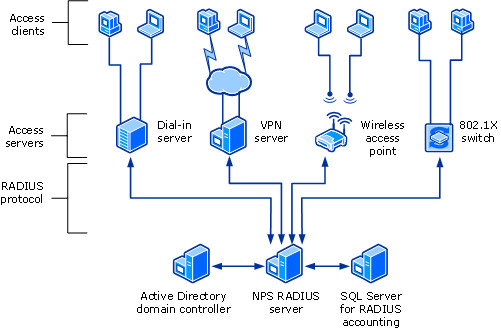

Servidor RADIUS. O NPS executa autenticação, autorização e contabilidade centralizadas para conexões sem fio, de autenticação de alternância, de acesso remoto de conexão discada e de rede virtual privada (VPN). Ao usar o NPS como um servidor RADIUS, você configura os seguintes componentes:

- Servidores de acesso à rede, como pontos de acesso sem fio e servidores VPN. Você configura-os como clientes RADIUS no NPS.

- Políticas de rede que o NPS usa para autorizar solicitações de conexão.

- Contabilidade RADIUS. Esse componente é opcional. Se você configurá-lo, o NPS registrará em log as informações de contabilidade para registrar arquivos no disco rígido local ou em um banco de dados do Microsoft SQL Server.

Para obter mais informações, confira Servidor RADIUS.

Proxy RADIUS. Ao usar o NPS como um proxy RADIUS, você configura as políticas de solicitação de conexão que informam ao NPS:

- Especifique quais solicitações de conexão devem ser encaminhadas para outros servidores RADIUS.

- Defina os servidores RADIUS de destino para os quais essas solicitações de conexão são encaminhadas.

Além disso, você pode configurar o NPS para encaminhar dados de contabilidade para fins de registro em log para um ou mais computadores em um grupo de servidores RADIUS remoto. Para configurar o NPS como um servidor proxy RADIUS, consulte os seguintes recursos:

- Especifique quais solicitações de conexão devem ser encaminhadas para outros servidores RADIUS.

Contabilização RADIUS. Você pode configurar o NPS para registrar eventos em um arquivo de log local ou em uma instância local ou remota do SQL Server. Para obter mais informações, confira Registro de NPS.

Configure o NPS usando qualquer combinação desses recursos. Por exemplo, você pode configurar uma implantação NPS como um servidor RADIUS para conexões VPN. Você também pode configurar essa mesma implantação que um proxy RADIUS para encaminhar determinadas solicitações de conexão. Especificamente, ele pode encaminhar algumas solicitações para membros de um grupo de servidores RADIUS remoto para autenticação e autorização em outro domínio.

Importante

Nas versões anteriores do Windows Server, o NPAS incluía a NAP (Proteção de Acesso à Rede), a HRA (Autoridade de Registro de Integridade) e o HCAP (Protocolo de Autorização de Credenciais do Host). NAP, HRA e HCAP foram preteridos no Windows Server 2012 R2 e não estão disponíveis no Windows Server 2016 ou posterior. Se você tiver uma implantação NAP que usa sistemas operacionais anteriores ao Windows Server 2016, não poderá migrar sua implantação na NAP para o Windows Server 2016 ou posterior.

Opções de instalação do Windows Server e NPS

A disponibilidade da funcionalidade do NPS depende das opções selecionadas ao instalar o Windows Server:

- Quando você opta pela instalação do Servidor com Experiência de Uso de Desktop, a função NPAS está disponível no Windows Server. A função está disponível nas edições Standard e Datacenter.

- Quando você usa a opção de instalação do Server Core, a função NPAS não está disponível.

Servidor e proxy RADIUS

É possível usar o NPS como um servidor RADIUS, um proxy RADIUS ou ambos. As seções a seguir fornecem informações detalhadas sobre esses usos.

Servidor RADIUS

O NPS é a implementação da Microsoft do padrão RADIUS especificado pela IETF (Internet Engineering Task Force) em Solicitação de Comentários (RFCs) 2865 e 2866. Como um servidor RADIUS, o NPS executa autenticação de conexão centralizada, autorização e contabilidade para muitos tipos de acesso à rede. Entre os exemplos de tipos de acesso à rede estão conexões sem fio, alternância de autenticação, conexão discada, acesso remoto de VPN, e conexões roteador a roteador.

Observação

Para obter informações sobre como implantar o NPS como um servidor RADIUS, confira Implantar Servidor de Política de Rede.

O NPS dá suporte ao uso de um conjunto heterogêneo de sem fio, comutador, acesso remoto ou equipamento VPN. Você pode usar o NPS com o serviço de Acesso Remoto, que está disponível no Windows Server.

O NPS usa um domínio AD DS (Active Directory Domain Services ) ou o banco de dados de contas de usuário local do SAM (Gerenciador de Contas de Segurança) para autenticar as credenciais do usuário nas tentativas de conexão. Quando um servidor que executa o NPS é membro de um domínio do AD DS, o NPS usa o serviço de diretório como seu banco de dados de conta de usuário. Nesse caso, o NPS faz parte de uma solução de logon único. O mesmo conjunto de credenciais é usado para o controle de acesso à rede (autenticando e autorizando o acesso a uma rede) e para entrar em um domínio do AD DS.

Observação

Para autorizar a conexão, o NPS usa as propriedades de discagem da conta do usuário e as políticas de rede.

Provedores de serviços de Internet (ISPs) e organizações que mantêm o acesso à rede têm um desafio maior. Eles precisam gerenciar todos os tipos de acesso à rede de um único ponto de administração, independentemente do tipo de equipamento de acesso à rede usado. O padrão RADIUS suporta essa funcionalidade em ambientes homogêneos e heterogêneos. O RADIUS é um protocolo cliente-servidor que permite que equipamentos que acessam a rede (usados como clientes RADIUS) enviem solicitações de autenticação e contabilização a um servidor RADIUS.

O servidor RADIUS tem acesso às informações de contas de usuários e pode verificar as credenciais de autenticação de acesso à rede. Se as credenciais do usuário forem autenticadas e a tentativa de conexão for autorizada, o servidor RADIUS autorizará o acesso do usuário com base nas condições especificadas. Em seguida, o servidor RADIUS registra a conexão de acesso à rede em um log de contabilidade. O uso do RADIUS permite que os dados para autenticação, autorização e contabilidade do usuário de acesso à rede sejam coletados e mantidos em um local central, em vez de em cada servidor de acesso.

Usar o NPS como um servidor RADIUS

Você pode usar o NPS como um servidor RADIUS nos seguintes casos:

- Você está usando um domínio do AD DS ou o banco de dados de contas de usuários do SAM local como seu banco de dados de conta de usuários para acessar os clientes.

- Você está usando o Acesso Remoto em vários servidores por conexão discada, servidores VPN ou roteadores de conexão por demanda e quer centralizar a configuração de políticas de rede, bem como o log e a contabilização das conexões.

- Você está terceirizando seu acesso discado, VPN ou sem fio a um provedor de serviços. Os servidores de acesso usam RADIUS para autenticar e autorizar conexões feitas por membros da sua organização.

- Você quer centralizar a autenticação, a autorização e a contabilização de um conjunto heterogêneo de servidores de acesso.

O diagrama a seguir mostra o NPS como um servidor RADIUS para vários clientes de acesso.

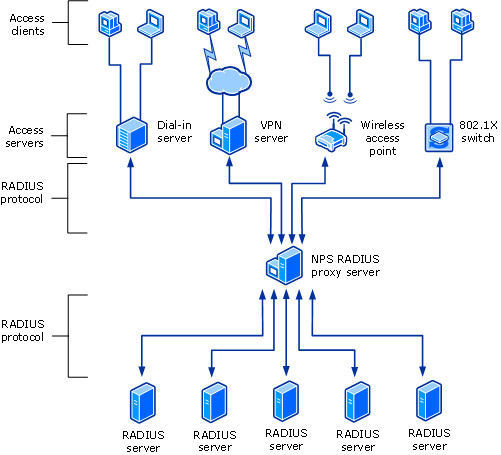

Proxy RADIUS

Como um proxy RADIUS, o NPS encaminha mensagens de autenticação e contabilidade para servidores RADIUS NPS e outros servidores RADIUS. Quando você usa o NPS como um proxy RADIUS, ele roteia mensagens RADIUS entre clientes RADIUS e servidores RADIUS. Os clientes RADIUS também são chamados de servidores de acesso à rede. Os servidores RADIUS executam autenticação, autorização e contabilidade do usuário para a tentativa de conexão.

Você pode configurar um número ilimitado de clientes RADIUS e grupos de servidores RADIUS remotos no NPS. Você também pode configurar clientes RADIUS especificando um intervalo de endereços IP.

Quando você usa o NPS como um proxy RADIUS, ele funciona como um ponto central de comutação ou roteamento, por meio do qual as mensagens de acesso e de contabilização RADIUS fluem. O NPS registrará as informações das mensagens encaminhadas em um log de contabilização.

Usar o NPS como um proxy RADIUS

Você pode usar o NPS como um proxy RADIUS nos seguintes casos:

Você é um provedor de serviços que oferece serviços terceirizados de discagem, VPN ou acesso à rede sem fio para vários clientes. Os sistemas NAS (armazenamento anexado à rede) enviam solicitações de conexão para o proxy RADIUS do NPS. Com base na parte realm do nome de usuário na solicitação de conexão, o proxy RADIUS do NPS encaminha a solicitação de conexão para um servidor RADIUS. O cliente mantém esse servidor, que pode autenticar e autorizar a tentativa de conexão.

Você deseja fornecer autenticação e autorização para contas de usuário que não são membros de nenhum dos seguintes domínios:

- O domínio em que a implantação do NPS é um membro.

- Um domínio que tem uma relação de confiança bidirecional com o domínio no qual a implantação do NPS é um membro.

Exemplos de contas de usuário incluem contas em domínios não confiáveis, domínios de confiança unidirecional e outras florestas. Em vez de configurar seus servidores de acesso para enviar as solicitações de conexão para um servidor RADIUS do NPS, você pode configurá-los para enviar as solicitações de conexão para um proxy RADIUS do NPS. O proxy RADIUS do NPS usa a parte do nome de realm do nome de usuário e encaminha a solicitação para um servidor RADIUS do NPS no domínio ou na floresta corretos. Tentativas de conexão para contas de usuário em um domínio ou floresta podem ser autenticadas para sistemas NAS em outro domínio ou floresta.

Você deseja executar a autenticação e a autorização usando um banco de dados que não seja um banco de dados de conta do Windows. Nesse caso, as solicitações de conexão que correspondem a um nome de realm especificado são encaminhadas para um servidor RADIUS que tem acesso a um banco de dados diferente de contas de usuário e dados de autorização. Exemplos de outros bancos de dados de usuário incluem bancos de dados EDirectory do NetIQ e SQL (Structured Query Language).

Você quer processar um grande número de solicitações de conexão. Nesse caso, em vez de configurar seus clientes RADIUS para tentar distribuir as solicitações de conexão e contabilização em vários servidores RADIUS, você pode configurá-los para enviar as solicitações de conexão e contabilização para um proxy RADIUS do NPS. O proxy RADIUS do NPS distribui dinamicamente a carga de solicitações de conexão e contabilização em vários servidores RADIUS e aumenta o processamento por segundo quando há um grande número de clientes e autenticações RADIUS.

Você quer oferecer autenticação e autorização RADIUS para provedores de serviços terceirizados e minimizar a configuração do firewall da intranet. Um firewall de intranet está entre a intranet e a rede de perímetro (a rede entre a intranet e a Internet). Se você colocar o NPS na rede de perímetro, o firewall entre a rede de perímetro e a intranet deverá permitir que o tráfego flua entre o NPS e vários controladores de domínio. Se você substituir a implantação do NPS por um proxy NPS, o firewall deverá permitir que apenas o tráfego RADIUS flua entre o proxy NPS e uma ou várias implantações de NPS em sua intranet.

Importante

O NPS dá suporte à autenticação entre florestas sem um proxy RADIUS quando o nível funcional da floresta é o Windows Server 2003 ou superior e há uma relação de confiança bidirecional entre florestas. No entanto, se você usar qualquer uma das seguintes estruturas com certificados como seu método de autenticação, deverá usar um proxy RADIUS para autenticação entre florestas:

- Protocolo de Autenticação Extensível – protocolo TLS (EAP-TLS)

- Protocolo de Autenticação Extensível Protegido – protocolo TLS (PEAP-TLS)

O diagrama a seguir mostra o NPS como um proxy RADIUS entre clientes RADIUS e servidores RADIUS.

Com o NPS, as organizações também pode terceirizar a infraestrutura de acesso remoto para um provedor de serviços e manter o controle sobre a autenticação, autorização e contabilização dos usuários.

Você pode criar configurações de NPS para os seguintes cenários:

- Acesso sem fio

- Acesso remoto de conexão discada ou VPN da organização

- Acesso por conexão discada ou sem fio terceirizado

- Acesso à Internet

- Acesso autenticado a recursos extranet para parceiros de negócios

Exemplos de configuração de proxy RADIUS e servidor RADIUS

Os exemplos de configuração a seguir demonstram como você pode configurar o NPS como um servidor RADIUS e um proxy RADIUS.

NPS como um servidor RADIUS

Este exemplo usa a seguinte configuração:

- O NPS é configurado como um servidor RADIUS.

- A política de solicitação de conexão padrão é a única política configurada.

- O servidor RADIUS do NPS local processa todas as solicitações de conexão.

O servidor NPS RADIUS pode autenticar e autorizar contas de usuário que estão no domínio do servidor NPS RADIUS e em domínios confiáveis.

NPS funcionando como proxy RADIUS

Neste exemplo, o NPS é configurado como um proxy RADIUS que encaminha solicitações de conexão. As solicitações são encaminhadas para grupos de servidores RADIUS remotos em dois domínios não confiáveis.

A política de solicitação de conexão padrão é excluída. Duas novas políticas de solicitação de conexão são criadas para encaminhar solicitações para cada um dos dois domínios não confiáveis.

Neste exemplo, o NPS não processa nenhuma solicitação de conexão no servidor local.

NPS como um servidor RADIUS e um proxy RADIUS

Este exemplo usa duas políticas de solicitação de conexão:

- A política de solicitação de conexão padrão, que designa que as solicitações de conexão são processadas localmente.

- Uma nova política de solicitação de conexão. Ele encaminha solicitações de conexão para um servidor RADIUS NPS ou outro servidor RADIUS em um domínio não confiável.

A segunda política é chamada de política proxy. Ele aparece primeiro na lista ordenada de políticas.

- Se uma solicitação de conexão corresponder à política de Proxy, a solicitação de conexão será encaminhada para o servidor RADIUS no grupo de servidores RADIUS remoto.

- Se a solicitação de conexão não corresponder à política de Proxy, mas corresponder à política de solicitação de conexão padrão, o NPS processará a solicitação de conexão no servidor local.

- Se a solicitação de conexão não corresponder a nenhuma das políticas, ela será descartada.

NPS como um servidor RADIUS com servidores de contabilidade remota

Neste exemplo, o servidor NPS RADIUS local não está configurado para executar a contabilidade. A política de solicitação de conexão padrão é revisada para que as mensagens de contabilidade RADIUS sejam encaminhadas para um servidor RADIUS NPS ou outro servidor RADIUS em um grupo de servidores RADIUS remoto.

Embora as mensagens de contabilidade sejam encaminhadas neste exemplo, as mensagens de autenticação e autorização não são encaminhadas. O servidor RADIUS do NPS local executa as funções de autenticação e autorização para o domínio local e todos os domínios confiáveis.

NPS com um mapeamento entre usuários remotos RADIUS e usuários locais do Windows

Neste exemplo, o NPS atua como um servidor RADIUS e como um proxy RADIUS. O NPS manipula cada solicitação de conexão individual da seguinte maneira:

- A solicitação de autenticação é encaminhada para um servidor RADIUS remoto.

- Uma conta de usuário local do Windows é usada para autorização.

Para implementar essa configuração, configure o atributo Remote RADIUS para Mapeamento de Usuário do Windows como uma condição da política de solicitação de conexão. Você também cria uma conta de usuário localmente no servidor RADIUS. Essa conta deve ter o mesmo nome da conta de usuário remota na qual o servidor RADIUS remoto executa a autenticação.

Configuração

Para configurar o NPS como um servidor RADIUS, você pode usar a configuração padrão ou a configuração avançada no console do NPS ou no Gerenciador do Servidor. Para configurar o NPS como um proxy RADIUS, você deve usar a configuração avançada.

Configuração padrão

Com a configuração padrão, são fornecidos assistentes para ajudá-lo a configurar o NPS para os seguintes cenários:

- Servidor RADIUS para conexões VPN ou por conexão discada

- Servidor RADIUS para conexões 802.1X com ou sem fio

Para configurar o NPS usando um assistente, abra o console do NPS, selecione um dos cenários anteriores e selecione o link para o assistente.

Configuração avançada

Ao usar a configuração avançada, você configura manualmente o NPS como um servidor RADIUS ou proxy RADIUS.

Para configurar o NPS usando a configuração avançada, abra o console do NPS e expanda a Configuração Avançada.

As seções a seguir descrevem os itens de configuração avançados fornecidos.

Configurar um servidor RADIUS

Para configurar o NPS como um servidor RADIUS, você deve configurar clientes RADIUS, políticas de rede e contabilidade RADIUS.

Para obter instruções sobre como fazer essas configurações, consulte os seguintes artigos:

- Configurar clientes RADIUS

- Configurar políticas de rede

- Configurar a contabilidade do Servidor de Política de Rede

Configurar um proxy RADIUS

Para configurar o NPS como um proxy RADIUS, você deve configurar os clientes RADIUS, os grupos de servidores RADIUS remotos e as políticas de solicitação de conexão.

Para obter instruções sobre como fazer essas configurações, consulte os seguintes artigos:

- Configurar clientes RADIUS

- Configurar grupos de servidores RADIUS remotos

- Configurar políticas de solicitação de conexão

Registro em log do NPS

O registro em log do NPS também é chamado de contabilização RADIUS. Você pode configurar os logs do NPS para atender aos seus requisitos, esteja o NPS sendo usado como um servidor RADIUS, um proxy ou qualquer combinação dessas configurações.

Para configurar o registro em log do NPS, você deve configurar os eventos que deseja registrar e exibir com o Visualizador de Eventos e determinar quais outras informações deseja registrar. Além disso, você deve decidir onde armazenar logs de informações de autenticação e contabilidade do usuário. As seguintes opções estão disponíveis:

- Arquivos de log de texto armazenados no computador local

- Um banco de dados do SQL Server no computador local ou em um computador remoto

Para obter mais informações, consulte Configurar a contabilidade do Servidor de Política de Rede.