Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O SMB sobre QUIC introduz uma alternativa ao transporte de rede TCP, fornecendo conectividade segura e confiável para servidores de arquivos de borda em redes não confiáveis como a Internet. O QUIC é um protocolo padronizado por IETF com muitos benefícios quando comparado com o TCP:

- Todos os pacotes são sempre criptografados e o handshake é autenticado com TLS 1.3

- Fluxos paralelos de dados de aplicativo confiáveis e não confiáveis

- Troca de dados do aplicativo na primeira viagem de ida e volta (0-RTT)

- Controle de congestionamento e recuperação de perda aprimorados

- Sobrevivência diante de uma alteração no endereço IP ou na porta dos clientes

O SMB sobre QUIC oferece uma "VPN SMB" para telecomunicações, usuários de dispositivos móveis e organizações de alta segurança. O certificado do servidor cria um túnel criptografado TLS 1.3 pela porta UDP 443 adaptada à Internet, em vez da porta TCP herdada 445. Todo o tráfego SMB, incluindo a autenticação e autorização dentro do túnel, nunca é exposto à rede subjacente. O SMB se comporta normalmente dentro do túnel QUIC, o que significa que a experiência do usuário não muda. Recursos SMB como multicanal, assinatura, compactação, disponibilidade contínua e locação de diretório funcionam normalmente.

Um administrador de servidor de arquivos deve optar por habilitar o SMB por QUIC. O recurso não está ativado por padrão e um cliente não pode forçar um servidor de arquivos a habilitar o SMB por QUIC. Os clientes SMB do Windows ainda usam TCP por padrão e só tentarão usar o SMB por QUIC se a tentativa de TCP falhar primeiro ou, intencionalmente, exigir que o QUIC use NET USE /TRANSPORT:QUIC ou New-SmbMapping -TransportType QUIC.

Observação

Não é recomendável definir nomes específicos para os namespaces de DFS em cenários que envolvem conexões SMB e QUIC com pontos de extremidade externos. Isso ocorre porque os nomes de namespace de DFS internos serão referenciados e essas referências geralmente não podem ser acessadas por um cliente externo nas versões atuais do Windows.

Pré-requisitos

Para usar o SMB por QUIC, você precisa do seguinte:

Um servidor SMB em execução em um dos seguintes sistemas operacionais.

O Windows Server 2022 Datacenter: Azure Edition (Sistemas Operacionais Microsoft Server) ou posterior

Qualquer edição do Windows Server 2025 ou posterior

Um dispositivo do Windows 11 (Windows para empresas)

O servidor e o cliente SMB devem ser vinculados a um domínio do Active Directory ou o cliente deve ter uma conta de usuário local no servidor SMB. O servidor de SMB deve ter acesso a pelo menos um controlador de domínio para autenticação, mas nenhum controlador de domínio requer nenhum acesso à internet. Recomendamos o uso do SMB por QUIC com domínios do Active Directory, mas isso não é obrigatório. Você também pode usar o SMB por QUIC em um servidor ingressado em um grupo de trabalho com credenciais de usuário local e NTLM.

Seu servidor deve ficar acessível aos clientes na sua interface pública adicionando uma regra de permissão de firewall para permitir SMB sobre QUIC. Por padrão, o SMB sobre QUIC usa a entrada de UDP/443. Não permita a entrada na porta TCP/445 para o servidor de arquivos. Para saber mais como alterar a porta padrão, consulte Configurar portas SMB alternativas.

O servidor de arquivos deve ter acesso a pelo menos um controlador de domínio para autenticação, mas nenhum controlador de domínio requer nenhum acesso à internet.

WAC (Windows Admin Center) (Home page)

Uma PKI (Infraestrutura de Chave Pública) para emitir certificados, como o Servidor de Certificados do Active Directory ou acesso a um emissor de certificados de terceiros confiáveis como Verisign, Digicert, Let's Encrypt etc.

Privilégios administrativos ou equivalente para o servidor SMB que você está configurando.

Implantar o SMB por QUIC

Etapa 1: Instalar um certificado de servidor

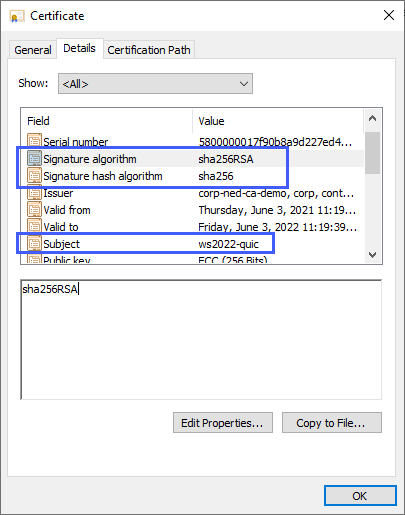

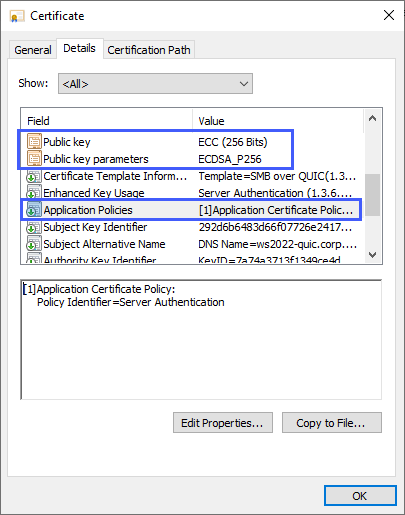

Crie um certificado emitido por uma Autoridade de Certificação com as seguintes propriedades:

- Uso de chave: assinatura digital

- Finalidade: Autenticação de Servidor (EKU 1.3.6.1.5.5.7.3.1)

- Algoritmo de assinatura: SHA256RSA (ou superior)

- Hash de assinatura: SHA256 (ou superior)

- Algoritmo de chave pública: ECDSA_P256 (ou superior. Você também pode usar o RSA com um comprimento mínimo de 2048)

- Nome Alternativo da Entidade (SAN): (uma entrada de nome DNS para cada nome DNS totalmente qualificado usado para acessar o servidor SMB)

- Entidade: (CN = qualquer coisa, mas precisa existir)

- Chave privada incluída: sim

Se estiver usando uma Autoridade de Certificação Corporativa da Microsoft, você poderá criar um modelo de certificado e permitir que o administrador do servidor de arquivos forneça os nomes DNS ao solicitá-lo. Para obter mais informações sobre como criar um modelo de certificado, leia Como criar e implementar uma PKI: Modelo de Certificado Parte III. Para conferir uma demonstração de como criar um certificado para SMB por QUIC usando uma Autoridade de Certificação Corporativa da Microsoft, assista a esse vídeo:

Para solicitar um certificado de terceiros, consulte a documentação do seu fornecedor.

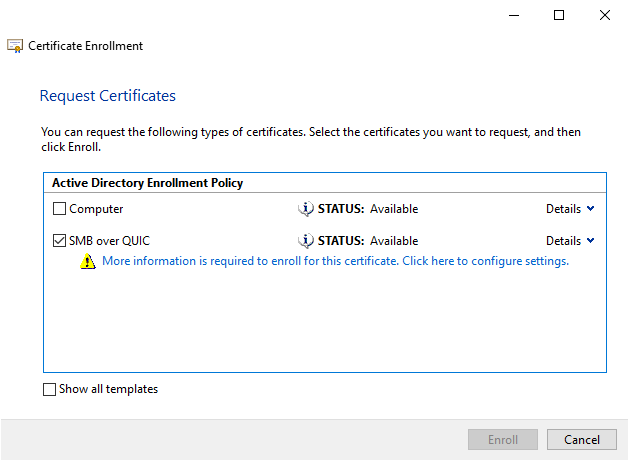

Se estiver usando uma Autoridade de Certificação Corporativa da Microsoft:

- Inicie o MMC.EXE no servidor de arquivos.

- Adicione o snap-in Certificados e selecione a conta do computador.

- Expanda Certificados (Computador Local), Pessoal e, depois, clique com o botão direito do mouse em Certificados e selecione Solicitar Novo Certificado.

- Selecione Avançar

- Selecione Política de Registro do Active Directory

- Selecione Avançar

- Selecione o modelo de certificado para o SMB por QUIC que foi publicado no Active Directory.

- Selecione Mais informações são necessárias para se registrar neste certificado. Clique aqui para definir as configurações.

- Para que os usuários possam usá-lo para localizar o servidor de arquivos, preencha o valor Entidade com um nome comum e o Nome Alternativo da Entidade com um ou mais nomes DNS.

- Selecione OK e, depois, Registrar.

Observação

Não use endereços IP no SMB em nomes alternativos da entidade do servidor QUIC.

- Os endereços IP exigirão o uso do NTLM, mesmo se o Kerberos estiver disponível em um controlador de domínio ou por meio do Proxy KDC.

- VMs de IaaS do Azure que executam SMB no QUIC usam NAT para uma interface pública de volta a uma interface privada. O SMB via QUIC não dá suporte ao uso de endereço IP para o nome do servidor por meio de uma NAT; você deve usar um nome DNS totalmente qualificado que resolva no endereço IP da interface pública somente nesse caso.

Observação

Se estiver usando um arquivo de certificado emitido por uma autoridade de certificação de terceiros, você poderá usar o snap-in Certificados ou o WAC para importá-lo.

Etapa 2: Configurar o SMB por QUIC

Para configurar o SMB sobre QUIC, selecione o seu método preferido e siga os passos.

Importante

Se estiver usando o Windows Server 2025, você precisará usar o método PowerShell para configurar o SMB sobre QUIC. No momento, o método do Windows Admin Center não tem suporte para o Windows Server 2025.

Para conferir uma demonstração de configuração e uso do SMB por QUIC, assista a esse vídeo:

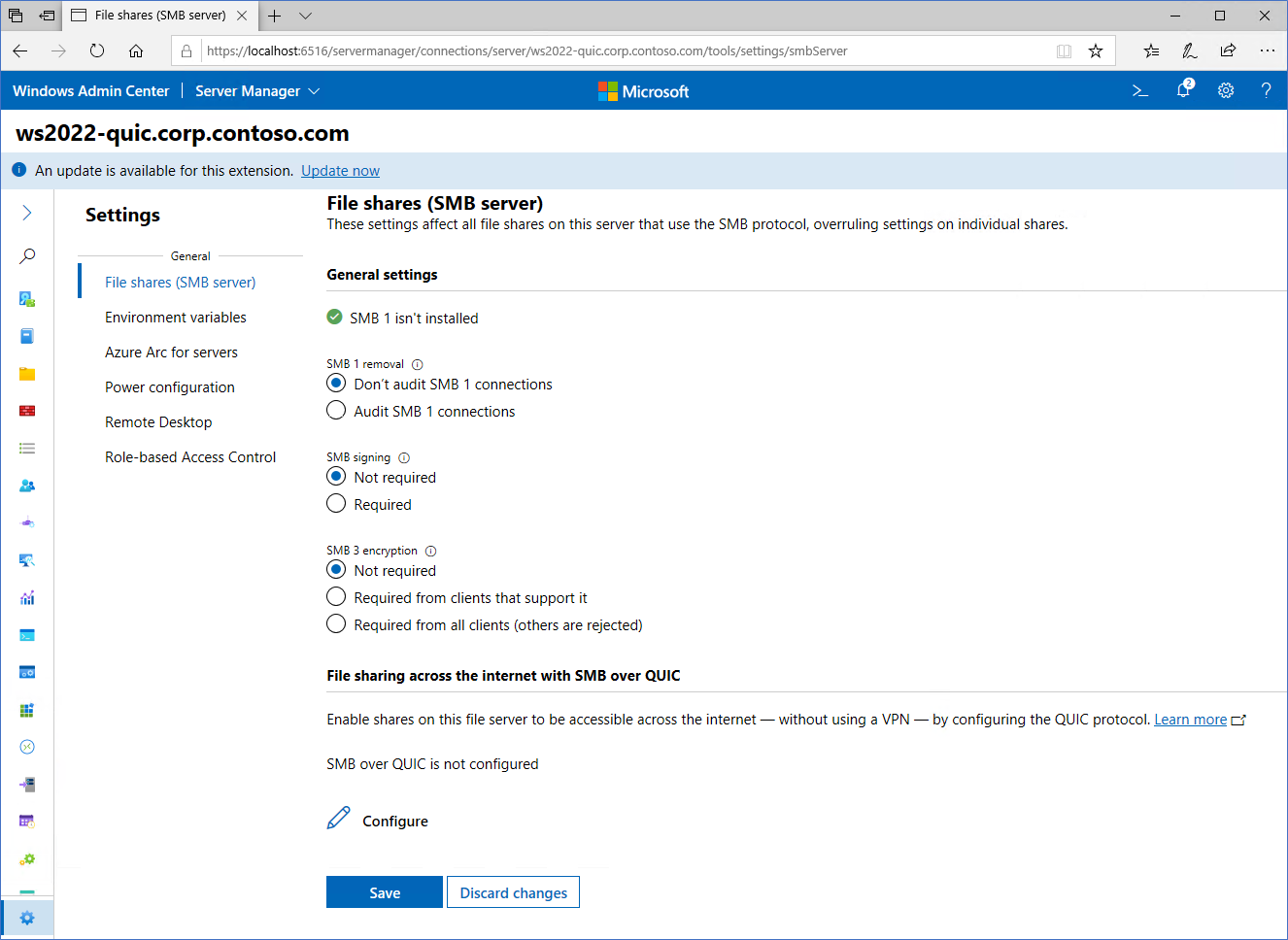

Faça logon no seu servidor de arquivos como administrador.

Instale a versão mais recente do WAC em um computador de gerenciamento ou no servidor de arquivos. Você precisa da versão mais recente da extensão Arquivos e Compartilhamento de Arquivos. Ela será instalada automaticamente pelo WAC se Atualizar extensões automaticamente estiver habilitado em Configurações > Extensões.

Conecte-se ao servidor com WAC e selecione o ícone Configurações no canto esquerdo inferior. Na seção Compartilhamentos de arquivos (servidor SMB), em Compartilhamento de arquivos na Internet com SMB por QUIC, selecione Configurar.

Selecione um certificado em Selecionar um certificado de computador para esse servidor de arquivos, selecione os endereços do servidor aos quais os clientes podem se conectar ou selecione Selecionar tudo e, depois, clique em Habilitar.

Certifique-se de que o certificado e o relatório SMB por QUIC estão íntegros.

Selecione a opção de menu Arquivos e Compartilhamento de Arquivos. Observe seus compartilhamentos de SMB existentes ou crie um novo.

Se quiser aplicar o controle ao SMB sobre o cliente, você poderá usar o Controle de Acesso do Cliente. Para saber mais sobre como restringir quais clientes podem acessar os servidores SMB sobre QUIC, consulte Configurar controle de acesso de cliente SMB sobre QUIC.

Etapa 3: Conectar-se aos compartilhamentos de SMB

Vincule o seu dispositivo cliente do Windows ao seu domínio. Certifique-se de que os nomes em nomes alternativos da entidade de certificado do servidor de arquivos SMB por QUIC estejam publicados no DNS e totalmente qualificados ou adicionados aos arquivos HOST para o seu cliente Windows. Verifique se os nomes alternativos da entidade de certificado do servidor foram publicados no DNS ou adicionados aos arquivos HOSTS para o seu cliente Windows.

Mova seu dispositivo cliente Windows para uma rede externa onde ele não tem mais acesso de rede aos controladores de domínio ou aos endereços IP internos do servidor de arquivos.

No Explorador de Arquivos do Windows, na Barra de Endereços, digite o caminho UNC para um compartilhamento no servidor de arquivos e confirme se você consegue acessar dados no compartilhamento. Como alternativa, você pode usar

NET USE /TRANSPORT:QUICouNew-SmbMapping -TransportType QUICcom um caminho UNC. Exemplos:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

Gerenciar SMB sobre QUIC

Os administradores podem desabilitar o SMB por QUIC para um servidor executando o seguinte comando:

Set-SmbServerConfiguration -EnableSMBQUIC $false

Para desabilitar o SMB no QUIC para um dispositivo cliente, execute o seguinte comando:

Set-SmbClientConfiguration -EnableSMBQUIC $false

O SMB sobre QUIC pode ser habilitado no servidor ou no cliente definindo $false como $true.

Observação

Se um cliente tentar se conectar a um servidor por QUIC e SMB pelo QUIC estiver desabilitado, o cliente tentará se conectar ao servidor por TCP. Isso pressupondo que o servidor não esteja na lista de exceções.

Os administradores agora podem especificar uma lista de exceções do servidor SMB sobre QUIC no cliente. Um cliente pode se conectar a um servidor quando o SMB sobre QUIC estiver desabilitado no cliente, desde que o endereço IP do servidor, o nome do NetBIOS ou O FQDN esteja na lista de exceções. Para saber mais, consulte Habilitar exceções para o bloqueio NTLM. Uma lista de exceções de servidor pode ser criada executando o seguinte comando:

Set-SmbClientConfiguration -DisabledSMBQUICServerExceptionList "<Server01>, <Server02>, <Server03>"

Auditoria de cliente SMB sobre QUIC

A auditoria é usada para rastrear conexões de cliente para SMB sobre QUIC, com eventos gravados em um log de eventos. O Visualizador de Eventos captura essas informações para o protocolo de transporte QUIC. Esse recurso está disponível para o cliente SMB a partir do Windows 11, versão 24H2 Para exibir esses logs, siga estas etapas:

- Abra o Visualizador de Eventos.

- Navegue até Aplicativos e Logs de Serviços\Microsoft\Windows\SMBClient\Connectivity.

- Monitore a ID de 30832.

Configurar o Proxy do KDC (opcional, mas recomendado)

Por padrão, um dispositivo cliente Windows não terá acesso a um controlador de domínio do Active Directory quando se conectar a um servidor de arquivos SMB por QUIC. Isso significa que a autenticação usa NTLMv2, em que o servidor de arquivos é autenticado em nome do cliente. Nenhuma autenticação ou autorização NTLMv2 ocorre fora do túnel QUIC criptografado com TLS 1.3. No entanto, continuamos recomendando o uso do Kerberos como uma boa prática geral de segurança e não recomendamos a criação de novas dependências de NTLMv2 nas implantações. Para permitir isso, você pode configurar o proxy do KDC para encaminhar solicitações de tíquete em nome do usuário, tudo isso usando um canal de comunicação criptografado HTTPS de fácil uso na internet. O Proxy do KDC é compatível com SMB por QUIC e altamente recomendado.

Observação

Você não pode configurar o WAC no modo gateway usando a porta TCP 443 em um servidor de arquivos em que está configurando o Proxy do KDC. Ao configurar o WAC no servidor de arquivos, altere a porta para uma que não esteja em uso e não seja 443. Se já tiver configurado o WAC na porta 443, execute novamente o MSI de instalação do WAC e escolha uma porta diferente quando solicitado.

Verifique se você está usando WAC versão 2110 ou superior.

Configure o SMB por QUIC normalmente. A partir do WAC 2110, a opção de configurar o Proxy do KDC no SMB via QUIC é habilitada automaticamente e você não precisa executar etapas extras nos servidores de arquivos. A porta de proxy KDC padrão é 443. Ela é atribuída automaticamente pelo WAC.

Observação

Não é possível configurar um SMB via servidor QUIC associado a um grupo de trabalho usando o WAC. Você deve fazer o ingresso do servidor em um domínio do Active Directory ou seguir as etapas na configuração do proxy KDC no PowerShell ou na Política de Grupo.

Observação

Uma configuração automática do Proxy do KDC será oferecida posteriormente no SMB por QUIC e essas etapas do servidor não serão necessárias.

Expiração e renovação do certificado

Um certificado de SMB por QUIC expirado que você substituir por um novo certificado do emissor conterá uma nova impressão digital. Embora você possa renovar os certificados de SMB por QUIC automaticamente quando eles expirarem usando os Serviços de Certificados do Active Directory, um certificado renovado também obterá uma nova impressão digital. Isso significa, efetivamente, que o SMB por QUIC precisará ser reconfigurado quando o certificado expirar, já que uma nova impressão digital precisa ser mapeada. Selecione seu novo certificado no WAC para a configuração existente SMB via QUIC ou use o Set-SMBServerCertificateMapping comando PowerShell para atualizar o mapeamento para o novo certificado. Você pode usar o Gerenciamento Automatizado do Azure para Windows Server para detectar a expiração iminente de um certificado e evitar uma interrupção. Para obter mais informações, confira Gerenciamento Automatizado do Azure para Windows Server.

Observações

- Para clientes que não usam a nuvem pública do Azure, o Windows Server 2022 Datacenter: o Azure Edition está disponível no Azure Local a partir da versão 22H2.

- Recomendamos o uso do SMB via QUIC com domínios do Active Directory, mas isso não é um requisito. Você também pode usar SMB por QUIC em um servidor ingressado em grupo de trabalho com credenciais de usuário local e NTLM, ou IaaS do Azure com o Microsoft Entra ingressado nos Servidores Windows. Não há suporte para o Microsoft Entra ingressado nos Servidores Windows para computadores não baseados em IaaS do Azure. Os servidores ingressados no Microsoft Entra não dão suporte a credenciais para operações remotas de segurança do Windows porque o Microsoft Entra ID não contém SIDs de usuário ou grupo. Os Servidores Windows ingressados no Microsoft Entra devem usar uma conta de usuário local ou com base em domínio para acessar o compartilhamento SMB por QUIC.

- Você não pode configurar um SMB por QUIC usando WAC quando o servidor SMB estiver em um grupo de trabalho (ou seja, não ingressado no domínio do AD). Nesse cenário, você precisa usar o cmdlet New-SMBServerCertificateMapping.

- Recomendamos que controladores de domínio somente leitura configurados apenas com senhas de usuários móveis sejam disponibilizados para o servidor de arquivos.

- Os usuários devem ter senhas fortes ou, idealmente, serem configurados usando uma estratégia sem senha com o MFA do Windows Hello para Empresas ou cartões inteligentes. Configure uma política de bloqueio de conta para usuários móveis por meio de uma política de senha refinada. Além disso, você deve implantar um software de proteção contra intrusões para detectar ataques de força bruta ou pulverização de senha.