Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Dica

Se não for um desenvolvedor ou administrador, você encontrará informações mais úteis no Windows Update: perguntas frequentes.

Com o uso de computadores, tablets, telefones e dispositivos IoT, as soluções de gerenciamento de dispositivo móvel (MDM) estão se tornando predominantes como uma tecnologia leve de gerenciamento de dispositivo. No Windows, estamos a investir fortemente na expansão das capacidades de gestão disponíveis para MDMs. Um recurso importante que estamos adicionando é a capacidade dos MDMs de manter os dispositivos atualizados com as últimas atualizações da Microsoft.

Em particular, o Windows fornece APIs para permitir que os MDMs:

- Certifique-se de que as máquinas fiquem atualizadas, configurando políticas de Atualização Automática.

- Teste atualizações em um conjunto menor de computadores ao configurar quais atualizações são aprovadas para um determinado dispositivo. Em seguida, faça uma distribuição em toda a empresa.

- Obtenha o status de conformidade dos dispositivos gerenciados. A TI pode saber quais computadores ainda precisam de um patch de segurança, ou como está a atualização de um computador específico.

- Configurar políticas de atualização automática para garantir que os dispositivos permaneçam atualizados.

- Obtenham informações de conformidade do dispositivo (a lista de atualizações necessárias, mas que ainda não foram instaladas).

- Insira uma lista de aprovação de atualização por dispositivo. A lista garante que os dispositivos instalem apenas atualizações aprovadas e testadas.

- Aprove EULAs (contratos de licença de usuário final) para o usuário final para que a implantação de atualização possa ser automatizada até mesmo para atualizações com EULAs.

Este artigo fornece aos fabricantes independentes de software (ISV) as informações necessárias para implementar a gestão de atualizações no Windows. Para obter mais informações, veja Política CSP – Atualização.

Observação

As APIs do OMA DM para especificar aprovações de atualização e obter o status de conformidade referem-se às atualizações usando uma ID de atualização. A ID de atualização é um GUID que identifica uma atualização específica. A MDM irá querer mostrar informações compatíveis com TI sobre a atualização, em vez de um GUID não processado, incluindo o título da atualização, descrição, KB, tipo de atualização, como uma atualização de segurança ou um service pack. Para obter mais informações, veja [MS-WSUSSS]: Windows Update Services: Server-Server Protocol.

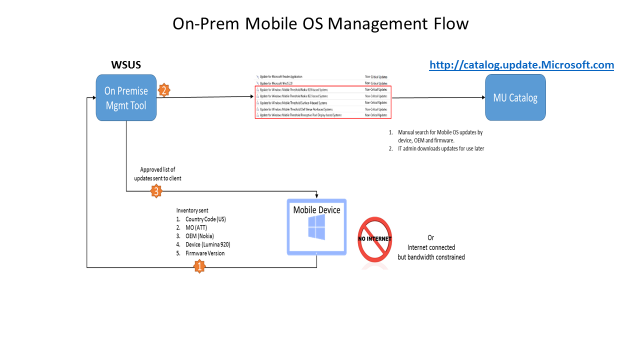

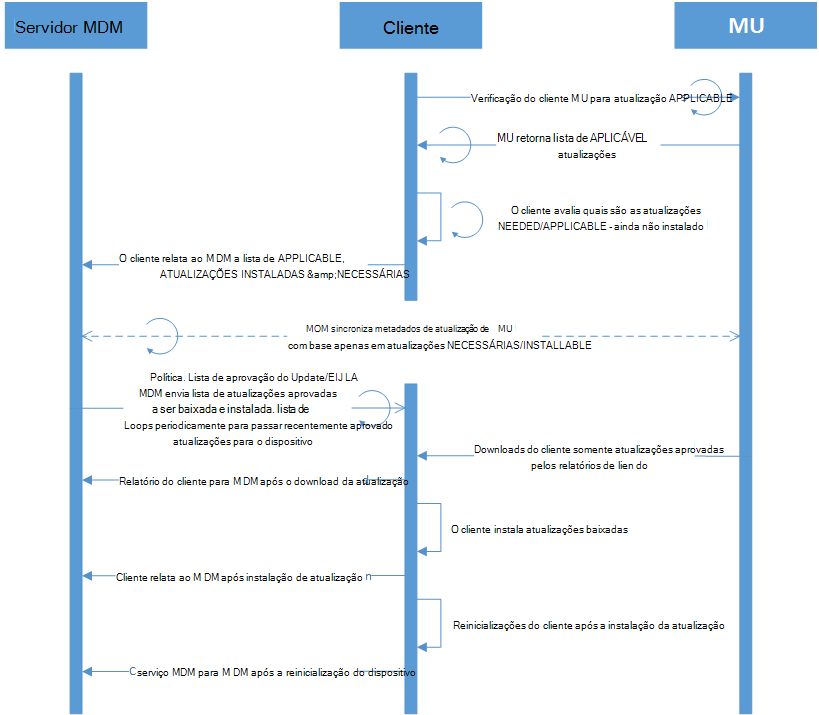

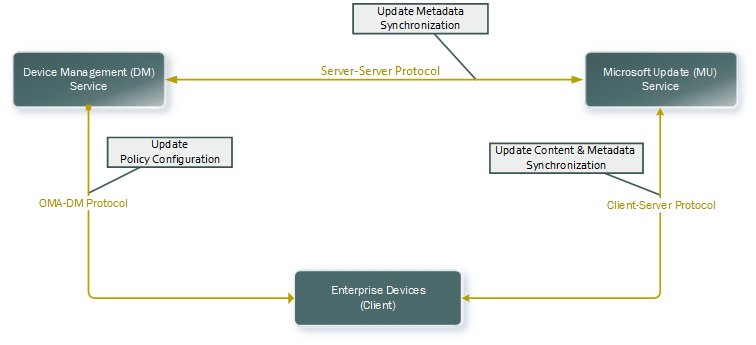

O diagrama a seguir fornece uma visão geral conceitual sobre como isso funciona:

O diagrama pode ser basicamente dividido em três áreas:

- O serviço de gerenciamento de dispositivo sincroniza informações de atualização (título, descrição, aplicabilidade) do Microsoft Update usando o protocolo de sincronização servidor-servidor (topo do diagrama).

- O serviço de gerenciamento de dispositivos define as políticas de atualização automática, obtém informações de conformidade de atualização e define aprovações via OMA DM (parte esquerda do diagrama).

- O dispositivo recebe atualizações do Microsoft Update usando o protocolo cliente/servidor. Ele só baixa e instala atualizações que se aplicam ao dispositivo e são aprovadas pela TI (parte direita do diagrama).

Obtendo metadados de atualização usando o protocolo de sincronização servidor-servidor

O Catálogo do Microsoft Update contém várias atualizações que não são necessárias para dispositivos gerenciados por MDM. Ele inclui atualizações para software herdado, como atualizações para servidores, sistemas operacionais de área de trabalho de nível inferior, & aplicativos herdados e um grande número de drivers. Recomendamos que os MDMs usem o protocolo de sincronização Servidor-Servidor para obter metadados de atualização para atualizações relatadas do cliente.

Esta seção descreve essa configuração. O diagrama a seguir mostra o processo de protocolo de sincronização do servidor-servidor.

O MSDN fornece muitas informações sobre o protocolo de sincronização servidor-servidor. Em particular:

- É um protocolo baseado em SOAP, e você pode obter o WSDL no Serviço Web de Sincronização do Servidor. O WSDL pode ser utilizado para gerar proxies de chamadas para muitos ambientes de programação, para simplificar o desenvolvimento.

- Você pode encontrar exemplos de código em Exemplos de protocolo. O código de exemplo mostra comandos SOAP brutos, que podem ser usados. Embora seja ainda mais simples fazer a chamada a partir de uma linguagem de programação como .NET (chamando os proxies gerados pelo WSDL). O stub gerado pelo WSDL de Sincronização de Servidor gera um URL de enlace incorreto. A URL de associação deve ser definida como

https://fe2.update.microsoft.com/v6/ServerSyncWebService/serversyncwebservice.asmx.

Alguns destaques importantes:

- O protocolo tem uma fase de autorização (chamando GetAuthConfig, GetAuthorizationCookie e GetCookie). Em Exemplos de Protocolo, o código Exemplo 1: Autorização mostra como a autorização é feita. Embora isso seja chamado de fase de autorização, o protocolo é completamente aberto (nenhuma credencial é necessária para executar essa fase do protocolo). Essa sequência de chamadas precisa ser feita para obter um cookie para a parte principal do protocolo de sincronização. Como uma otimização, você pode armazenar o cookie em cache e apenas chamar essa sequência novamente se o seu cookie tenha vencido.

- O protocolo permite que o MDM sincronize metadados de atualização para uma atualização específica chamando GetUpdateData. Para obter mais informações, consulte GetUpdateData no MSDN. O LocURI para obter as atualizações aplicáveis a seus números de revisão é

<LocURI>./Vendor/MSFT/Update/InstallableUpdates?list=StructData</LocURI>. Como nem todas as atualizações estão disponíveis por meio da sincronização de S2S, certifique-se de manipular erros de SOAP. - Para dispositivos móveis, você pode sincronizar metadados para uma atualização específica chamando GetUpdateData. Ou, para uma solução local, você pode usar o WSUS (Windows Server Update Services) e importe manualmente as atualizações móveis a partir do site Catálogo do Microsoft Update. Para obter mais informações, confira Diagrama de fluxo de processo e capturas de tela do processo de sincronização do servidor.

Observação

Ao longo do tempo, o Microsoft Update modifica metadados para uma determinada atualização, por exemplo, ao atualizar informações descritivas, corrigir erros nas regras de aplicabilidade, efetuar alterações à localização, etc. Sempre que ocorre uma alteração que não afeta a atualização propriamente dita, é criada uma nova revisão de atualização. Um UpdateID (GUID) e um composto RevisionNumber (int) para incluir uma chave de identidade para uma revisão de atualização. A MDM não apresenta uma revisão de atualização às TI. Em vez disso, para cada UpdateID (GUID), a MDM mantém os metadados para a revisão posterior dessa atualização, que é a que tem o número de revisão mais elevado.

Exemplos de descrições de elementos e estruturas XML de metadados de atualização

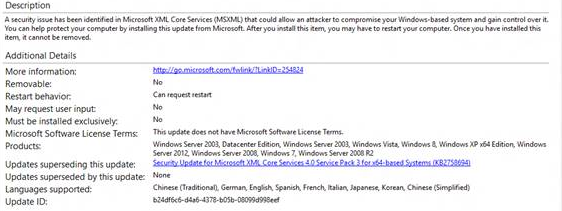

A resposta da chamada GetUpdateData retorna uma matriz de ServerSyncUpdateData que contém os metadados de atualização no elemento XmlUpdateBlob. O esquema do XML de atualização está disponível nos Exemplos de protocolo. Alguns dos elementos principais estão descritos aqui:

- UpdateID - O identificador exclusivo de uma atualização

- RevisionNumber - Número de revisão da atualização no caso de a atualização ter sido modificada.

- CreationDate – a data em que esta atualização foi criada.

-

UpdateType - O tipo de atualização, que pode incluir o seguinte:

- Detectoid – se esta identidade de atualização representar uma lógica de compatibilidade

-

Categoria – este elemento pode representar um dos seguintes:

- Uma categoria de produto à qual a atualização pertence. Por exemplo, Windows, MS Office etc.

- A classificação à qual a atualização pertence. Por exemplo, drivers, segurança, etc.

- Software – se a atualização for uma atualização de software.

- Controlador – se a atualização for uma atualização do controlador.

-

LocalizedProperties – representa o idioma no qual a atualização está disponível, o título e a descrição da atualização. Ele tem os seguintes campos:

- Language - O identificador do código de idioma (LCID). Por exemplo, en ou es.

- Título - Título da atualização. Por exemplo, "Windows SharePoint Services 3.0 Service Pack 3 x64 Edition (KB2526305)"

- Descrição – descrição da atualização. Por exemplo, "Windows SharePoint Services 3.0 Service Pack 3 (KB2526305) fornece as atualizações mais recentes para Windows SharePoint Services 3.0. Depois de instalar esse item, reinicie o computador. Depois de instalar este item, este não pode ser removido."

-

KBArticleID – o número do artigo da BDC para esta atualização que tem detalhes sobre a atualização específica. Por exemplo,

https://support.microsoft.com/kb/2902892.

Fluxo recomendado para usar o protocolo de sincronização servidor-servidor.

Essa seção descreve um algoritmo possível para usar o protocolo de sincronização servidor-servidor para extrair metadados de atualização para o MDM.

Primeiro, um pouco de contexto:

- Se tiver um MDM multi-inquilino, os metadados de atualização podem ser mantidos numa partição partilhada, uma vez que é comum a todos os inquilinos.

- Em seguida, um serviço de sincronização de metadados poderá ser implementado. O serviço chama periodicamente a sincronização servidor-servidor para extrair metadados para as atualizações que a TI se interessa.

- O componente MDM que usa o OMA DM para controlar dispositivos (descrito na próxima seção) deve enviar ao serviço de sincronização de metadados a lista de atualizações necessárias obtidas de cada cliente se essas atualizações já não forem conhecidas pelo dispositivo.

O procedimento a seguir descreve um algoritmo básico para um serviço de sincronização de metadados:

- Crie uma lista vazia de "IDs de atualização necessários para a falha". Esta lista é atualizada pelo componente do serviço MDM que utiliza o OMA DM. Recomendamos não adicionar atualizações de definição a essa lista, já que elas são temporárias. Por exemplo, o Defender pode liberar novas atualizações de definição várias vezes por dia, cada uma delas é cumulativa.

- Sincronize periodicamente (recomendamos uma vez a cada 2 horas, não mais do que uma vez/hora).

- Implemente a fase de autorização do protocolo para obter um cookie se ainda não tiver um cookie não existente. Consulte Amostra 1: autorização em Exemplos de protocolo.

- Implemente a parte dos metadados do protocolo. Veja Exemplo 2: Sincronização de Metadados e Implementações nos Exemplos de Protocolo) e chame GetUpdateData para todas as atualizações na lista "IDs de atualização necessários para falha" se os metadados de atualização ainda não tiverem sido solicitados para a base de dados.

- Se a atualização for uma revisão mais recente de uma atualização existente (mesmo UpdateID, número de revisão maior), substitua os metadados de atualização anteriores pelo novo.

- Remova as atualizações da lista "IDs de atualização necessárias para a falha" depois que elas forem trazidas.

Essas etapas obtêm informações sobre o conjunto de atualizações da Microsoft que a TI precisa gerenciar, para que as informações possam ser usadas em vários cenários de gerenciamento de atualizações. Por exemplo, no momento da aprovação da atualização, você pode obter informações para que a TI possa ver quais atualizações eles estão aprovando. Ou, para ver quais atualizações são necessárias, mas ainda não foram instaladas, quando se tratar dos relatórios de conformidade.

Gerenciando atualizações usando o OMA DM

Um MDM pode gerenciar atualizações via OMA DM. Os detalhes de como usar e integrar um MDM com o protocolo Windows OMA DM e como registrar dispositivos para gerenciamento de MDM são documentados em Gerenciamento de dispositivos móveis. Essa seção destaca como estender essa integração para dar suporte ao gerenciamento de atualizações. Os principais aspectos do gerenciamento de atualizações incluem as seguintes informações:

- Configurar políticas de atualização automática para garantir que os dispositivos permaneçam atualizados.

- Obtenham informações de conformidade do dispositivo (a lista de atualizações necessárias, mas que ainda não foram instaladas).

- Especifique uma lista de aprovação de atualização por dispositivo. A lista garante que os dispositivos instalem apenas atualizações aprovadas e testadas.

- Aprovar EULAs para o utilizador final para que a implementação de atualizações possa ser automatizada, mesmo para atualizações com EULAs.

A lista a seguir descreve um modelo sugerido para a aplicação de atualizações.

- Ter um "grupo de teste" e um "grupo todos".

- No grupo Teste, permita que todas as atualizações fluam.

- No Grupo Todos, defina o diferimento da Atualização de Qualidade para sete dias e, em seguida, Atualizações de Qualidade são automaticamente aprovados após sete dias. Os diferimentos da Atualização de Qualidade excluem a Definição Atualizações, pelo que a Definição Atualizações é aprovada automaticamente quando estão disponíveis. Corresponda à agenda da Definição Atualizações com a agenda de diferimento da Atualização de Qualidade ao definir Update/DeferQualityUpdatesPeriodInDays como sete. Permita que as atualizações fluam após sete dias ou colocando em pausa se ocorrerem problemas.

Atualizações são configuradas com o CSP da Política de Atualização.

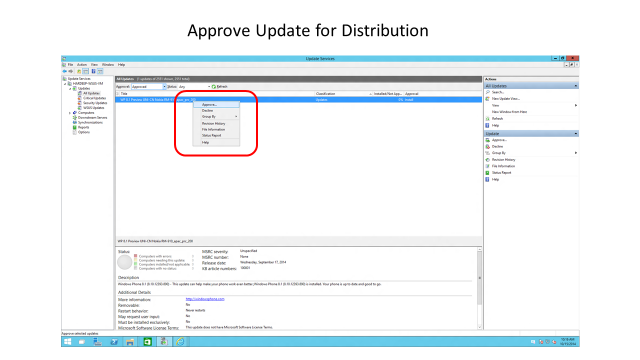

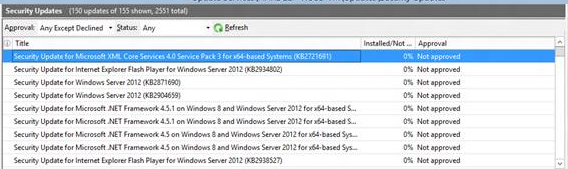

Captura de tela da experiência do usuário de gerenciamento de atualização

As capturas de ecrã seguintes da consola do administrador mostram a lista de títulos de atualização, status de aprovação e outros campos de metadados.

Exemplo de SyncML

Defina Microsoft AutoUpdate para notificar e diferir.

<SyncML xmlns="SYNCML:SYNCML1.1">

<SyncBody>

<Replace xmlns="">

<CmdID>1</CmdID>

<Item>

<Meta>

<Format>int</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Vendor/MSFT/Policy/Config/Update/AllowUpdateService</LocURI>

</Target>

<Data>0</Data>

</Item>

<CmdID>2</CmdID>

<Item>

<Meta>

<Format>int</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Vendor/MSFT/Policy/Config/Update/RequireDeferUpgrade </LocURI>

</Target>

<Data>0</Data>

</Item>

<CmdID>3</CmdID>

<Item>

<Meta>

<Format>int</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Vendor/MSFT/Policy/Config/Update/RequireUpdateApproval </LocURI>

</Target>

<Data>0</Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

Diagramas de fluxo de processo e capturas de tela do processo de sincronização do servidor

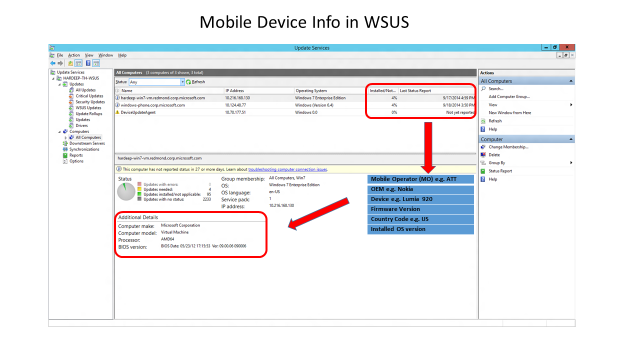

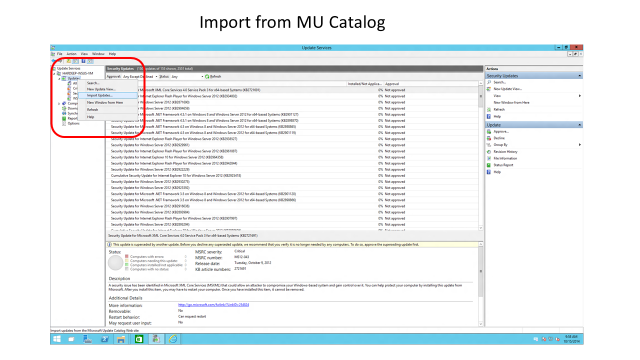

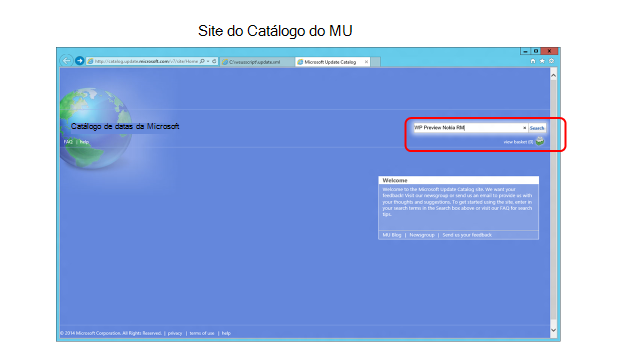

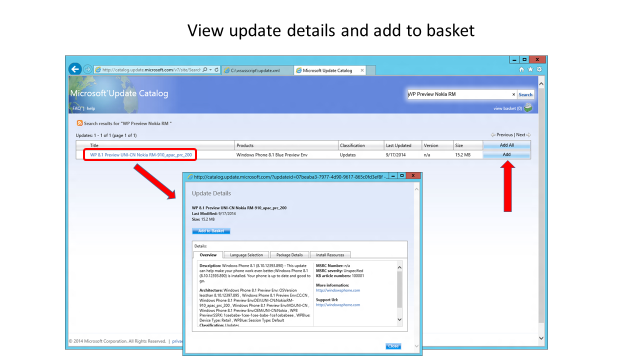

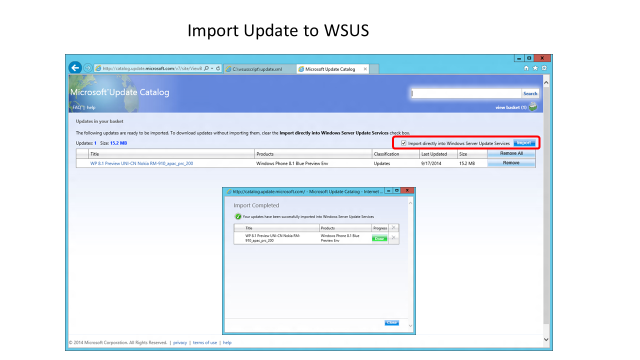

O diagrama e as capturas de tela a seguir mostram o fluxo de processo do processo de atualização de dispositivo usando o Windows Server Update Services e o Catálogo do Microsoft Update.