Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Devido ao aumento da simplicidade e à facilidade com que os dispositivos podem ser visados, as empresas empresariais estão a considerar cada vez mais vantajoso mover a sua gestão de PC para uma solução de gestão de dispositivos baseada na cloud. Infelizmente, as soluções modernas de gestão de dispositivos de PC Windows carecem das capacidades de configuração críticas de definições de políticas e aplicações que são suportadas numa solução de gestão de PC tradicional.

Suporte de configuração da política de Gerenciamento de Dispositivos móvel (MDM) expandido para permitir o acesso ao conjunto selecionado de modelos administrativos Política de Grupo (políticas ADMX) para PCs Windows através do fornecedor de serviços de configuração de políticas (CSP). Este acesso expandido garante que as empresas podem manter os seus dispositivos em conformidade e evitar o risco de comprometer a segurança dos respetivos dispositivos geridos através da cloud.

Tela de fundo

Além das políticas de MDM padrão, o CSP de Política também pode processar o conjunto selecionado de políticas ADMX. Numa política do ADMX, um modelo administrativo contém os metadados de uma Política de Grupo do Windows e pode ser editado no Política de Grupo Editor Local num PC. Cada modelo administrativo especifica as chaves de registo (e os respetivos valores) que estão associadas a um Política de Grupo e define as definições de política que podem ser geridas. Os modelos administrativos organizam as Políticas de Grupo numa hierarquia na qual cada segmento no caminho hierárquico é definido como uma categoria. Cada definição num modelo administrativo Política de Grupo corresponde a um valor de registo específico. Estas definições de Política de Grupo são definidas num formato de ficheiro XML baseado em normas, conhecido como ficheiro ADMX. Para obter mais informações, veja Política de Grupo Guia de Referência da Sintaxe ADMX.

Os ficheiros ADMX podem descrever políticas de grupo do sistema operativo (SO) que são enviadas com o Windows ou podem descrever as definições das aplicações, que são separadas do SO e podem normalmente ser transferidas e instaladas num PC. Consoante a categoria específica das definições que controlam (SO ou aplicação), as definições de modelo administrativo encontram-se nas duas localizações seguintes na Política de Grupo Editor Local:

- Definições do SO: Configuração do Computador/Modelos Administrativos

- Definições da aplicação: Configuração do Utilizador/Modelos Administrativos

Num controlador de domínio/Política de Grupo ecossistema, as Políticas de Grupo são automaticamente adicionadas ao registo do computador cliente ou perfil de utilizador pela Extensão do Lado do Cliente (CSE) dos Modelos Administrativos sempre que o computador cliente processa uma Política de Grupo. Por outro lado, num cliente gerido por MDM, os ficheiros ADMX são aplicados para definir políticas independentes das Políticas de Grupo. Por conseguinte, num cliente gerido por MDM, não é necessária uma infraestrutura de Política de Grupo, incluindo o Serviço de Política de Grupo (gpsvc.exe).

Um ficheiro ADMX pode ser enviado com o Windows (localizado em %SystemRoot%\policydefinitions) ou pode ser ingerido num dispositivo através do URI CSP da Política (./Vendor/MSFT/Policy/ConfigOperations/ADMXInstall). Os ficheiros ADMX da Caixa de Entrada são processados em políticas MDM no momento da compilação do SO. Os ficheiros ADMX ingeridos são processados em políticas MDM pós-ENVIO do SO através do CSP de Política. Uma vez que o CSP de Política não depende de nenhum aspeto da pilha de cliente do Política de Grupo, incluindo o Serviço Política de Grupo (GPSvc) do PC, os processadores de políticas que são ingeridos no dispositivo conseguem reagir às políticas definidas pela MDM.

O Windows mapeia o nome e o caminho de categoria de um Política de Grupo para uma área de política mdm e nome de política ao analisar o ficheiro ADMX associado, localizar o Política de Grupo especificado e armazenar a definição (metadados) no arquivo de cliente CSP da Política MDM. Quando a política mdm contém um comando SyncML e o URI CSP de Política, .\[device|user]\vendor\msft\policy\[config|result]\<area>\<policy>, estes metadados são referenciados e determinam que chaves de registo são definidas ou removidas. Para obter uma lista das políticas ADMX suportadas pela MDM, veja Política CSP – Políticas ADMX.

Ficheiros ADMX e o Política de Grupo Editor

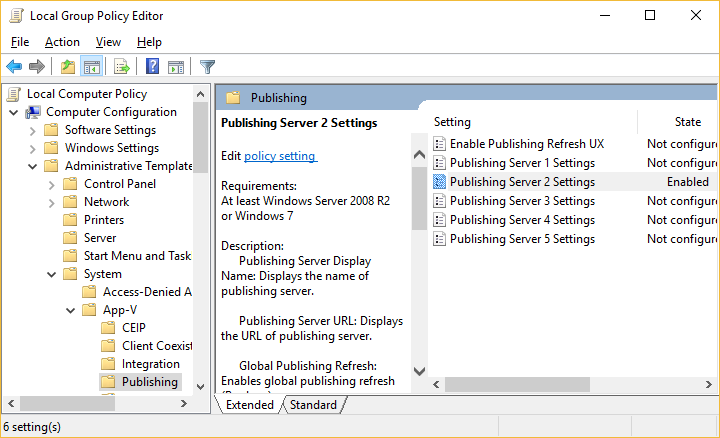

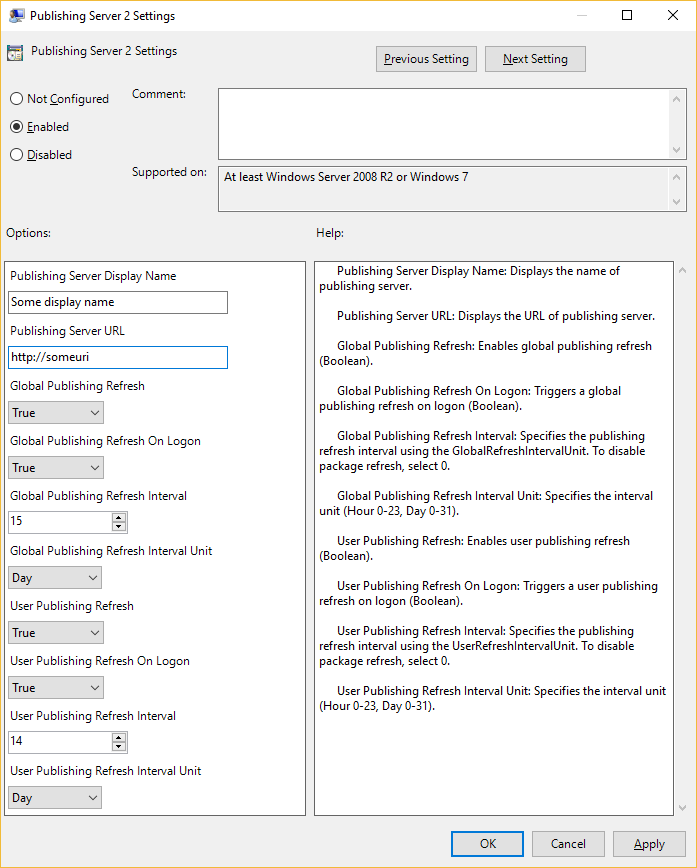

Para capturar o processamento de MDM ponto a ponto das Políticas de Grupo do ADMX, um administrador de TI tem de utilizar uma IU, como o Política de Grupo Editor (gpedit.msc), para recolher os dados necessários. A IU da consola ISV de MDM determina como recolher os dados de Política de Grupo necessários do administrador de TI. As Políticas de Grupo do ADMX estão organizadas numa hierarquia e podem ter um âmbito de computador, utilizador ou ambos. O Política de Grupo exemplo na secção seguinte utiliza um Política de Grupo de todo o computador com o nome "Definições do Servidor de Publicação 2". Quando esta Política de Grupo está selecionada, os estados disponíveis não estão Configurados, Ativados e Desativados.

O ficheiro ADMX que o ISV de MDM utiliza para determinar que IU apresentar ao administrador de TI é o mesmo ficheiro ADMX que o cliente utiliza para a definição de política. O ficheiro ADMX é processado pelo SO no momento da compilação ou definido pelo cliente no runtime do SO. Em ambos os casos, o cliente e o ISV de MDM têm de ser sincronizados com as definições de política do ADMX. Cada ficheiro ADMX corresponde a uma categoria de Política de Grupo e normalmente contém várias definições de política, cada uma das quais representa uma única Política de Grupo. Por exemplo, a definição de política para "Definições do Servidor de Publicação 2" está contida no ficheiro appv.admx, que contém as definições de política para a categoria de Política de Grupo Microsoft Application Virtualization (App-V).

Política de Grupo definição do botão de opção:

Se Ativado estiver selecionado, os controlos de introdução de dados necessários são apresentados para o utilizador na IU. Quando o administrador de TI introduz os dados e seleciona Aplicar, ocorrem os seguintes eventos:

- O servidor ISV de MDM configura um comando Substituir SyncML por um payload que contém os dados introduzidos pelo utilizador.

- A pilha de cliente MDM recebe estes dados, o que faz com que o CSP de Política atualize o registo do dispositivo de acordo com a definição de política do ADMX.

Se Desativado estiver selecionado e selecionar Aplicar, ocorrem os seguintes eventos:

- O servidor ISV de MDM configura um comando Substituir SyncML com um payload definido como

<disabled\>. - A pilha de cliente MDM recebe este comando, o que faz com que o CSP de Política elimine as definições de registo do dispositivo, defina as chaves de registo ou ambas, de acordo com a alteração de estado direcionada pela definição de política do ADMX.

- O servidor ISV de MDM configura um comando Substituir SyncML com um payload definido como

Se Não Configurado estiver selecionado e selecionar Aplicar, ocorrem os seguintes eventos:

- O servidor ISV de MDM configura um comando Eliminar SyncML.

- A pilha de cliente MDM recebe este comando, o que faz com que o CSP de Política elimine as definições de registo do dispositivo de acordo com a definição de política do ADMX.

O diagrama seguinte mostra a main apresentação do Política de Grupo Editor.

O diagrama seguinte mostra as definições da Política de Grupo "Definições do Servidor de Publicação 2" no Política de Grupo Editor.

A maioria das Políticas de Grupo é um tipo booleano simples. Para um Política de Grupo booleano, se selecionar Ativado, o painel de opções não contém campos de entrada de dados e o payload do SyncML é simplesmente <enabled/>. No entanto, se existirem campos de entrada de dados no painel de opções, o servidor MDM tem de fornecer estes dados. O exemplo ativar um Política de Grupo seguinte ilustra esta complexidade. Neste exemplo, 10 pares nome-valor são descritos por <data /> etiquetas no payload, que correspondem aos 10 campos de entrada de dados no painel de opções Política de Grupo Editor da Política de Grupo "Definições do Servidor de Publicação 2". O ficheiro ADMX, que define as Políticas de Grupo, é consumido pelo servidor MDM, da mesma forma que o Política de Grupo Editor o consome. O Política de Grupo Editor apresenta uma IU para receber os dados completos da instância Política de Grupo, o que a consola de administrador de TI do servidor MDM também tem de fazer. Para cada <text> elemento e atributo de ID na definição de política do ADMX, tem de existir um elemento e atributo de ID correspondentes <data /> no payload. O ficheiro ADMX impulsiona a definição da política e é necessário pelo servidor MDM através do protocolo SyncML.

Importante

Qualquer campo de introdução de dados apresentado na página Política de Grupo do Política de Grupo Editor tem de ser fornecido no XML codificado do payload syncML. O payload de dados do SyncML é equivalente aos dados de Política de Grupo fornecidos pelo utilizador através de GPEdit.msc.

Para obter mais informações sobre o formato de descrição Política de Grupo, veja Formato de Ficheiro de Modelo Administrativo (ADMX). Os elementos podem ser Texto, MultiTexto, Booleano, Enumeração, Decimal ou Lista (para obter mais informações, veja elementos de política).

Por exemplo, se procurar a cadeia "Publishing_Server2_Name_Prompt" no exemplo Ativar uma política e a respetiva definição de política ADMX correspondente no ficheiro appv.admx, encontrará as seguintes ocorrências:

Ativar um exemplo de política:

`<data id="Publishing_Server2_Name_Prompt" value="name"/>`

Ficheiro Appv.admx:

<elements>

<text id="Publishing_Server2_Name_Prompt" valueName="Name" required="true"/>

Exemplos de política do ADMX

Os exemplos de SyncML seguintes descrevem como definir uma política de MDM definida por um modelo ADMX, especificamente a descrição Publishing_Server2_Policy Política de Grupo no ficheiro ADMX de virtualização de aplicações, appv.admx. A funcionalidade que este Política de Grupo gere não é importante; é utilizada para ilustrar apenas como um ISV de MDM pode definir uma política ADMX. Estes exemplos de SyncML ilustram opções comuns e o código SyncML correspondente que pode ser utilizado para testar as suas políticas. O payload do SyncML tem de ter codificação XML; para esta codificação XML, pode utilizar a ferramenta online favorita. Para evitar codificar o payload, pode utilizar o CData se o MDM o suportar. Para obter mais informações, veja Secções CDATA.

Ativar uma política

Payload:

<enabled/>

<data id="Publishing_Server2_Name_Prompt" value="Name"/>

<data id="Publishing_Server_URL_Prompt" value="http://someuri"/>

<data id="Global_Publishing_Refresh_Options" value="1"/>

<data id="Global_Refresh_OnLogon_Options" value="0"/>

<data id="Global_Refresh_Interval_Prompt" value="15"/>

<data id="Global_Refresh_Unit_Options" value="0"/>

<data id="User_Publishing_Refresh_Options" value="0"/>

<data id="User_Refresh_OnLogon_Options" value="0"/>

<data id="User_Refresh_Interval_Prompt" value="15"/>

<data id="User_Refresh_Unit_Options" value="1"/>

Pedir SyncML:

<?xml version="1.0" encoding="utf-8"?>

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Meta>

<Format>chr</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/AppVirtualization/PublishingAllowServer2</LocURI>

</Target>

<Data>

<![CDATA[<enabled/><data id="Publishing_Server2_Name_Prompt" value="name prompt"/><data

id="Publishing_Server_URL_Prompt" value="URL prompt"/><data

id="Global_Publishing_Refresh_Options" value="1"/><data

id="Global_Refresh_OnLogon_Options" value="0"/><data

id="Global_Refresh_Interval_Prompt" value="15"/><data

id="Global_Refresh_Unit_Options" value="0"/><data

id="User_Publishing_Refresh_Options" value="0"/><data

id="User_Refresh_OnLogon_Options" value="0"/><data

id="User_Refresh_Interval_Prompt" value="15"/><data

id="User_Refresh_Unit_Options" value="1"/>]]>

</Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

SyncML de Resposta:

<Status>

<CmdID>2</CmdID>

<MsgRef>1</MsgRef>

<CmdRef>2</CmdRef>

<Cmd>Replace</Cmd>

<Data>200</Data>

</Status>

Desativar uma política

Payload:

<disabled/>

Pedir SyncML:

<?xml version="1.0" encoding="utf-8"?>

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Meta>

<Format>chr</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/AppVirtualization/PublishingAllowServer2</LocURI>

</Target>

<Data><![CDATA[<disabled/>]]></Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

SyncML de Resposta:

<Status>

<CmdID>2</CmdID>

<MsgRef>1</MsgRef>

<CmdRef>2</CmdRef>

<Cmd>Replace</Cmd>

<Data>200</Data>

</Status>

Definir uma política para não configurada

Payload:

(Nenhum)

Pedir SyncML:

<?xml version="1.0" encoding="utf-8"?>

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Delete>

<CmdID>1</CmdID>

<Item>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/AppVirtualization/PublishingAllowServer2</LocURI>

</Target>

</Item>

</Delete>

<Final/>

</SyncBody>

</SyncML>

SyncML de Resposta:

<Status>

<CmdID>2</CmdID>

<MsgRef>1</MsgRef>

<CmdRef>1</CmdRef>

<Cmd>Delete</Cmd>

<Data>200</Data>

</Status>

SyncML de exemplo para vários elementos ADMX

Esta secção descreve o SyncML de exemplo para os vários elementos do ADMX, como Texto, Texto Múltiplo, Decimal, Booleano e Lista.

Como um nome e caminho de categoria de política Política de Grupo são mapeados para uma área MDM e nome de política

Eis o mapeamento interno do SO de um Política de Grupo para uma área e nome mdm. Este mapeamento faz parte de um conjunto de manifestos do Windows que, quando compilado, analisa o ficheiro ADMX associado, localiza a política de Política de Grupo especificada e armazena essa definição (metadados) no arquivo de cliente CSP da Política MDM. As políticas suportadas pelo ADMX estão organizadas hierárquicamente. O âmbito pode ser computador, utilizador ou ter um âmbito de ambos. Quando a política de MDM é referida através de um comando SyncML e do URI CSP de Política, conforme mostrado, estes metadados são referenciados e determinam que chaves de registo são definidas ou removidas. As políticas de âmbito do computador são referenciadas através de .\Device e das políticas de âmbito de utilizador através de .\User.

./[Device|User]/Vendor/MSFT/Policy/Config/[config|result]/<area>/<policy>

O payload de dados do SyncML tem de ser codificado para que não entre em conflito com as etiquetas XML do SyncML de texto automático. Utilize esta ferramenta online para codificar e descodificar a Caixa de Ferramentas do Coder de dados da política.

Fragmento do manifesto para a área AppVirtualization:

<identity xmlns="urn:Microsoft.CompPlat/ManifestSchema.v1.00" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" owner="Microsoft" namespace="Windows-DeviceManagement-PolicyDefinition" name="AppVirtualization">

<policyDefinitions>

<area name="AppVirtualization">

<policies>

...

<stringPolicy name="PublishingAllowServer2" notSupportedOnPlatform="phone" admxbacked="appv.admx" scope="machine">

<ADMXPolicy area="appv~AT~System~CAT_AppV~CAT_Publishing" name="Publishing_Server2_Policy" scope="machine" />

<registryKeyRedirect path="SOFTWARE\Policies\Microsoft\AppV\Client\Publishing\Servers\2" />

</stringPolicy >

...

O LocURI para a política de GP acima é:

./Device/Vendor/MSFT/Policy/Config/AppVirtualization/PublishingAllowServer2

Para construir o SyncML para a sua área/política com os seguintes exemplos, tem de atualizar o ID de dados e o valor na <Data> secção do SyncML. Os itens com o prefixo "&" são os carateres de escape necessários e podem ser mantidos conforme mostrado.

Elemento de Texto

O text elemento corresponde simplesmente a uma cadeia e, correspondentemente, a uma caixa de edição num painel de políticas apresentado por gpedit.msc. A cadeia é armazenada no registo do tipo REG_SZ.

Ficheiro ADMX: inetres.admx:

<policy name="RestrictHomePage" class="User" displayName="$(string.RestrictHomePage)" explainText="$(string.IE_ExplainRestrictHomePage)" presentation="$(presentation.RestrictHomePage)" key="Software\Policies\Microsoft\Internet Explorer\Control Panel" valueName="HomePage">

<parentCategory ref="InternetExplorer" />

<supportedOn ref="SUPPORTED_IE5" />

<elements>

<text id="EnterHomePagePrompt" key="Software\Policies\Microsoft\Internet Explorer\Main" valueName="Start Page" required="true" />

</elements>

</policy>

SyncML correspondente:

<?xml version="1.0" encoding="utf-8"?>

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>$CmdId$</CmdID>

<Item>

<Meta>

<Format>chr</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./User/Vendor/MSFT/Policy/Config/InternetExplorer/DisableHomePageChange</LocURI>

</Target>

<Data><![CDATA[<enabled/><data id="EnterHomePagePrompt" value="mystartpage"/>]]></Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

Elemento MultiText

O multiText elemento corresponde simplesmente a uma cadeia de registo REG_MULTISZ e, correspondentemente, a uma grelha para introduzir múltiplas cadeias num painel de políticas apresentado por gpedit.msc. Espera-se que cada cadeia no SyncML seja separada pelo caráter Unicode 0xF000 (versão codificada: )

<policy name="Virtualization_JITVAllowList" class="Machine" displayName="$(string.Virtualization_JITVAllowList)"

explainText="$(string.Virtualization_JITVAllowList_Help)" presentation="$(presentation.Virtualization_JITVAllowList)"

key="SOFTWARE\Policies\Microsoft\AppV\Client\Virtualization"

valueName="ProcessesUsingVirtualComponents">

<parentCategory ref="CAT_Virtualization" />

<supportedOn ref="windows:SUPPORTED_Windows7" />

<elements>

<multiText id="Virtualization_JITVAllowList_Prompt" valueName="ProcessesUsingVirtualComponents" />

</elements>

</policy>

SyncML correspondente:

<?xml version="1.0" encoding="utf-8"?>

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Meta>

<Format>chr</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/AppVirtualization/VirtualComponentsAllowList</LocURI>

</Target>

<Data><![CDATA[<enabled/><data id="Virtualization_JITVAllowList_Prompt" value="C:\QuickPatch\TEST\snot.exeC:\QuickPatch\TEST\foo.exeC:\QuickPatch\TEST\bar.exe"/>]]></Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

Elemento de Lista (e respetivas variações)

O list elemento corresponde simplesmente a um ramo de registo de REG_SZ cadeias de registo e, correspondentemente, a uma grelha para introduzir múltiplas cadeias num painel de políticas apresentado por gpedit.msc. A forma como este elemento é representado no SyncML é como uma cadeia que contém pares de cadeias. Cada par é uma chave de nome/valor REG_SZ. É melhor aplicar a política através de gpedit.msc (executar como Administrador) e aceder à localização do ramo de registo e ver como os valores da lista são armazenados. Esta localização dá-lhe uma ideia da forma como os pares nome/valor são armazenados para o expressar através do SyncML.

Observação

Espera-se que cada cadeia de carateres no SyncML seja separada pelo caráter Unicode 0xF000 (versão codificada: ).

As variações do list elemento são ditadas por atributos. Estes atributos são ignorados pelo runtime do Gestor de Políticas. Espera-se que o servidor MDM faça a gestão dos pares nome/valor. Eis alguns exemplos da Lista de Política de Grupo.

Ficheiro ADMX: inetres.admx:

<policy name="SecondaryHomePages" class="Both" displayName="$(string.SecondaryHomePages)" explainText="$(string.IE_ExplainSecondaryHomePages)" presentation="$(presentation.SecondaryHomePages)" key="Software\Policies\Microsoft\Internet Explorer\Main\SecondaryStartPages">

<parentCategory ref="InternetExplorer" />

<supportedOn ref="SUPPORTED_IE8" />

<elements>

<list id="SecondaryHomePagesList" additive="true" />

</elements>

</policy>

SyncML correspondente:

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Meta>

<Format>chr</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./User/Vendor/MSFT/Policy/Config/InternetExplorer/DisableSecondaryHomePageChange</LocURI>

</Target>

<Data><![CDATA[<Enabled/><Data id="SecondaryHomePagesList" value="http://name1http://name1http://name2http://name2"/>]]></Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

Sem Elementos

<policy name="NoUpdateCheck" class="Machine" displayName="$(string.NoUpdateCheck)" explainText="$(string.IE_ExplainNoUpdateCheck)" key="Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions" valueName="NoUpdateCheck">

<parentCategory ref="InternetExplorer" />

<supportedOn ref="SUPPORTED_IE5_6" />

</policy>

SyncML correspondente:

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Meta>

<Format>chr</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/InternetExplorer/DisableUpdateCheck</LocURI>

</Target>

<Data><![CDATA[<Enabled/>]]></Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

Enumeração

<policy name="EncryptionMethodWithXts_Name" class="Machine" displayName="$(string.EncryptionMethodWithXts_Name)" explainText="$(string.EncryptionMethodWithXts_Help)" presentation="$(presentation.EncryptionMethodWithXts_Name)" key="SOFTWARE\Policies\Microsoft\FVE">

<parentCategory ref="FVECategory" />

<!--Bug OS:4242178 -->

<supportedOn ref="windows:SUPPORTED_Windows_10_0" />

<elements>

<enum id="EncryptionMethodWithXtsOsDropDown_Name" valueName="EncryptionMethodWithXtsOs" required="true">

<item displayName="$(string.EncryptionMethodDropDown_AES128_Name2)">

<value>

<decimal value="3" />

</value>

</item>

<item displayName="$(string.EncryptionMethodDropDown_AES256_Name2)">

<value>

<decimal value="4" />

</value>

</item>

<item displayName="$(string.EncryptionMethodDropDown_XTS_AES128_Name)">

<value>

<decimal value="6" />

</value>

</item>

<item displayName="$(string.EncryptionMethodDropDown_XTS_AES256_Name)">

<value>

<decimal value="7" />

</value>

</item>

</enum>

</elements>

</policy>

SyncML correspondente:

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/BitLocker/EncryptionMethodByDriveType</LocURI>

</Target>

<Data>

<![CDATA[<enabled/>

<data id="EncryptionMethodWithXtsOsDropDown_Name" value="4"/>]]>

</Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

Elemento Decimal

<policy name="Streaming_Reestablishment_Interval" class="Machine" displayName="$(string.Streaming_Reestablishment_Interval)"

explainText="$(string.Streaming_Reestablishment_Interval_Help)"

presentation="$(presentation.Streaming_Reestablishment_Interval)"

key="SOFTWARE\Policies\Microsoft\AppV\Client\Streaming">

<parentCategory ref="CAT_Streaming" />

<supportedOn ref="windows:SUPPORTED_Windows7" />

<elements>

<decimal id="Streaming_Reestablishment_Interval_Prompt" valueName="ReestablishmentInterval" minValue="0" maxValue="3600"/>

</elements>

</policy>

SyncML correspondente:

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/AppVirtualization/StreamingAllowReestablishmentInterval</LocURI>

</Target>

<Data>

<![CDATA[<enabled/>

<data id="Streaming_Reestablishment_Interval_Prompt" value="4"/>]]>

</Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>

Elemento Booleano

<policy name="DeviceInstall_Classes_Deny" class="Machine" displayName="$(string.DeviceInstall_Classes_Deny)" explainText="$(string.DeviceInstall_Classes_Deny_Help)" presentation="$(presentation.DeviceInstall_Classes_Deny)" key="Software\Policies\Microsoft\Windows\DeviceInstall\Restrictions" valueName="DenyDeviceClasses">

<parentCategory ref="DeviceInstall_Restrictions_Category" />

<supportedOn ref="windows:SUPPORTED_WindowsVista" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="0" />

</disabledValue>

<elements>

<list id="DeviceInstall_Classes_Deny_List" key="Software\Policies\Microsoft\Windows\DeviceInstall\Restrictions\DenyDeviceClasses" valuePrefix="" />

<boolean id="DeviceInstall_Classes_Deny_Retroactive" valueName="DenyDeviceClassesRetroactive" >

<trueValue>

<decimal value="1" />

</trueValue>

<falseValue>

<decimal value="0" />

</falseValue>

</boolean>

</elements>

</policy>

SyncML correspondente:

<?xml version="1.0" encoding="utf-8"?>

<SyncML xmlns="SYNCML:SYNCML1.2">

<SyncBody>

<Replace>

<CmdID>2</CmdID>

<Item>

<Meta>

<Format>chr</Format>

<Type>text/plain</Type>

</Meta>

<Target>

<LocURI>./Device/Vendor/MSFT/Policy/Config/DeviceInstallation/PreventInstallationOfMatchingDeviceSetupClasses</LocURI>

</Target>

<Data>

<![CDATA[<enabled/><data id="DeviceInstall_Classes_Deny_Retroactive" value="true"/>

<Data id="DeviceInstall_Classes_Deny_List" value="1deviceId12deviceId2"/>]]>

</Data>

</Item>

</Replace>

<Final/>

</SyncBody>

</SyncML>