Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Controlo de Conta de Utilizador (UAC) é uma parte fundamental da segurança do Windows. O UAC reduz o risco de software maligno ao limitar a capacidade de execução de código malicioso com privilégios de administrador. Este artigo descreve como o UAC funciona e como interage com os utilizadores finais.

Processo e interações do UAC

Com o UAC, cada aplicação que requer o token de acesso de administrador tem de pedir consentimento ao utilizador final. A única exceção é a relação que existe entre os processos principais e subordinados. Os processos subordinados herdam o token de acesso do utilizador do processo principal. No entanto, os processos principais e subordinados têm de ter o mesmo nível de integridade.

O Windows protege os processos marcando os respetivos níveis de integridade. Os níveis de integridade são medidas de confiança:

- Uma aplicação de alta integridade é uma aplicação que executa tarefas que modificam os dados do sistema, como uma aplicação de criação de partições de discos

- Uma aplicação de baixa integridade é uma aplicação que executa tarefas que podem potencialmente comprometer o sistema operativo, como um browser

As aplicações com níveis de integridade mais baixos não podem modificar dados em aplicações com níveis de integridade mais elevados. Quando um utilizador padrão tenta executar uma aplicação que requer um token de acesso de administrador, o UAC requer que o utilizador forneça credenciais de administrador válidas.

Para compreender melhor como este processo funciona, vamos analisar mais detalhadamente o processo de início de sessão do Windows.

Processo de início de sessão

O diagrama seguinte mostra como o processo de início de sessão de um administrador difere do processo de início de sessão de um utilizador padrão.

Por predefinição, tanto os utilizadores padrão como os administradores acedem aos recursos e executam aplicações no contexto de segurança de um utilizador padrão.

Quando um utilizador inicia sessão, o sistema cria um token de acesso para esse utilizador. O token de acesso contém informações sobre o nível de acesso concedido ao utilizador, incluindo identificadores de segurança (SIDs) específicos e privilégios do Windows.

Quando um administrador inicia sessão, são criados dois tokens de acesso separados para o utilizador: um token de acesso de utilizador padrão e um token de acesso de administrador. O token de acesso de utilizador padrão:

- Contém as mesmas informações específicas do utilizador que o token de acesso de administrador, mas os privilégios administrativos do Windows e os SIDs são removidos

- É utilizado para iniciar aplicações que não executam tarefas administrativas (aplicações de utilizador padrão)

- É utilizado para apresentar o ambiente de trabalho ao executar o processo explorer.exe. Explorer.exe é o processo principal a partir do qual todos os outros processos iniciados pelo utilizador herdam o token de acesso. Como resultado, todas as aplicações são executadas como um utilizador padrão, a menos que um utilizador dê consentimento ou credenciais para aprovar uma aplicação para utilizar um token de acesso administrativo completo

Um utilizador que seja membro do grupo Administradores pode iniciar sessão, navegar na Web e ler e-mails enquanto utiliza um token de acesso de utilizador padrão. Quando o administrador precisa de executar uma tarefa que requer o token de acesso de administrador, o Windows pede automaticamente ao utilizador a aprovação. Este pedido é denominado pedido de elevação e o respetivo comportamento pode ser configurado através de política ou registo.

A experiência de utilizador do UAC

Quando o UAC está ativado, a experiência de utilizador para utilizadores padrão é diferente dos utilizadores administradores. O método recomendado e mais seguro para executar o Windows é garantir que a sua conta de utilizador principal é um utilizador padrão. A execução como um utilizador padrão ajuda a maximizar a segurança de um ambiente gerido. Com o componente de elevação UAC incorporado, os utilizadores padrão podem executar facilmente uma tarefa administrativa ao introduzir credenciais válidas para uma conta de administrador local.

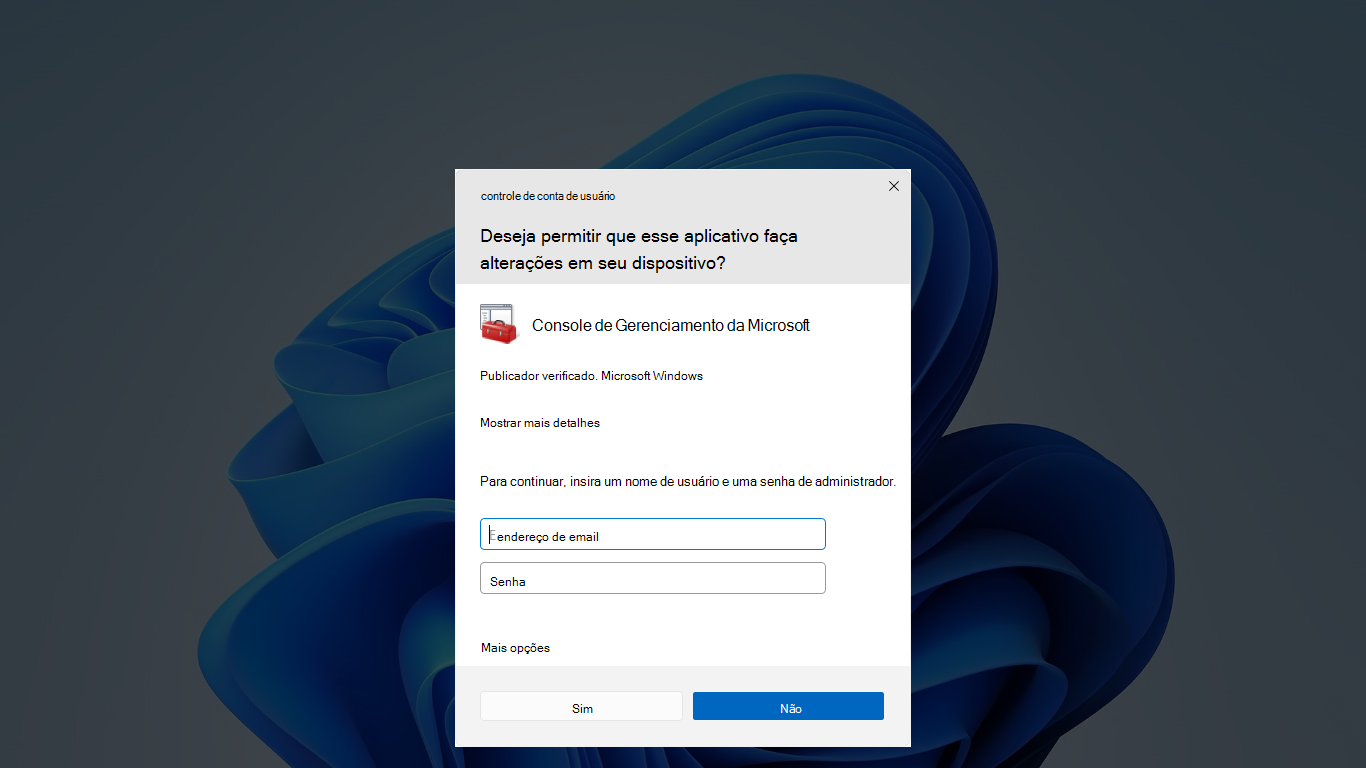

O componente de elevação UAC incorporado predefinido para utilizadores padrão é o pedido de credenciais.

A alternativa à execução como utilizador padrão é executar como administrador no Modo de Aprovação Administração. Com o componente de elevação UAC incorporado, os membros do grupo de Administradores locais podem facilmente realizar uma tarefa administrativa ao fornecer aprovação.

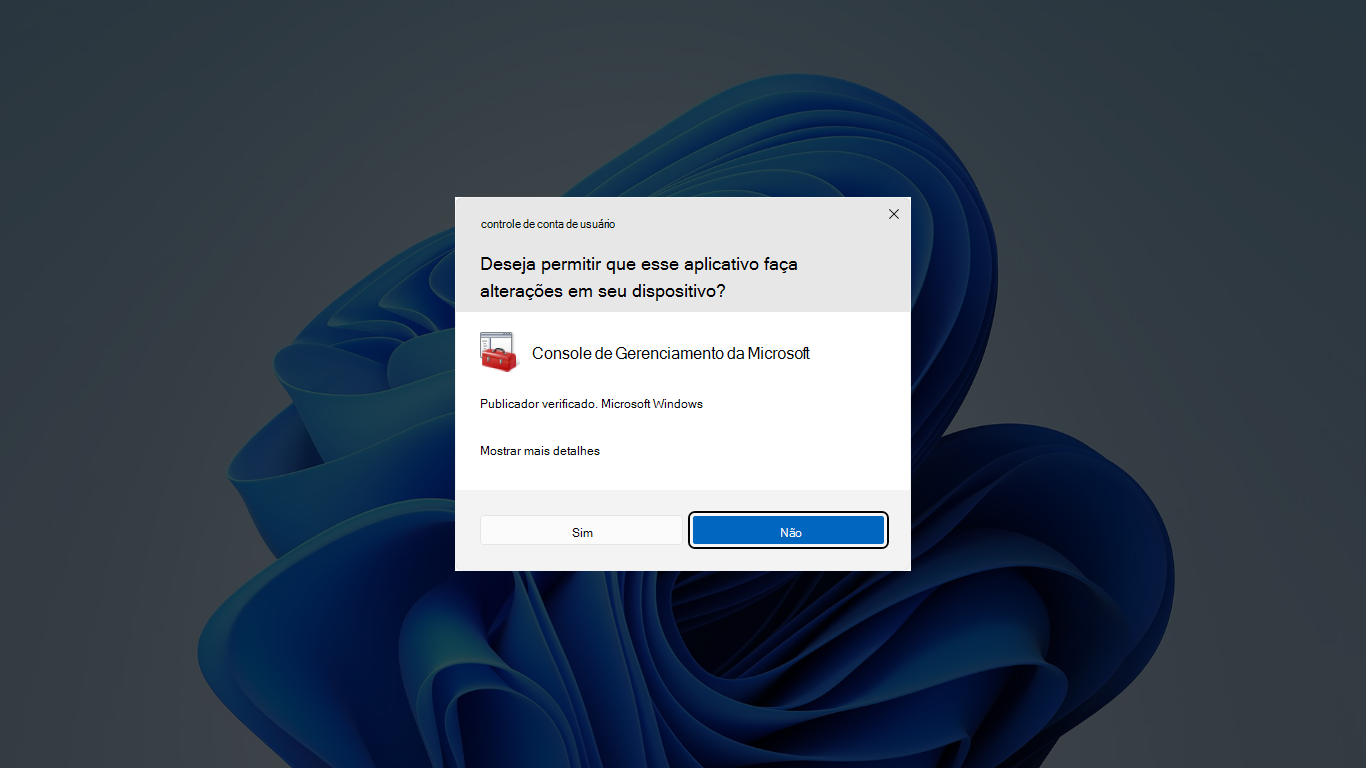

O componente de elevação UAC predefinido incorporado para uma conta de administrador no Modo de Aprovação Administração é denominado pedido de consentimento.

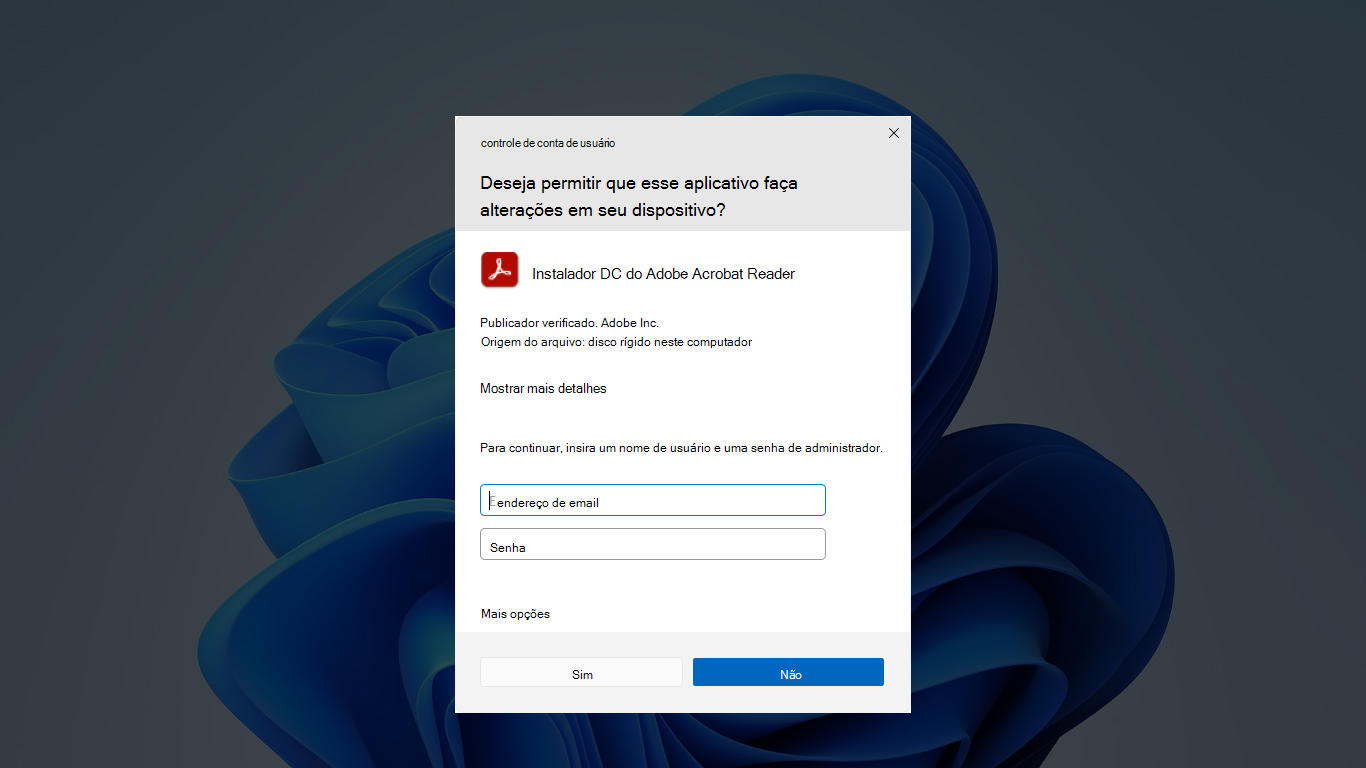

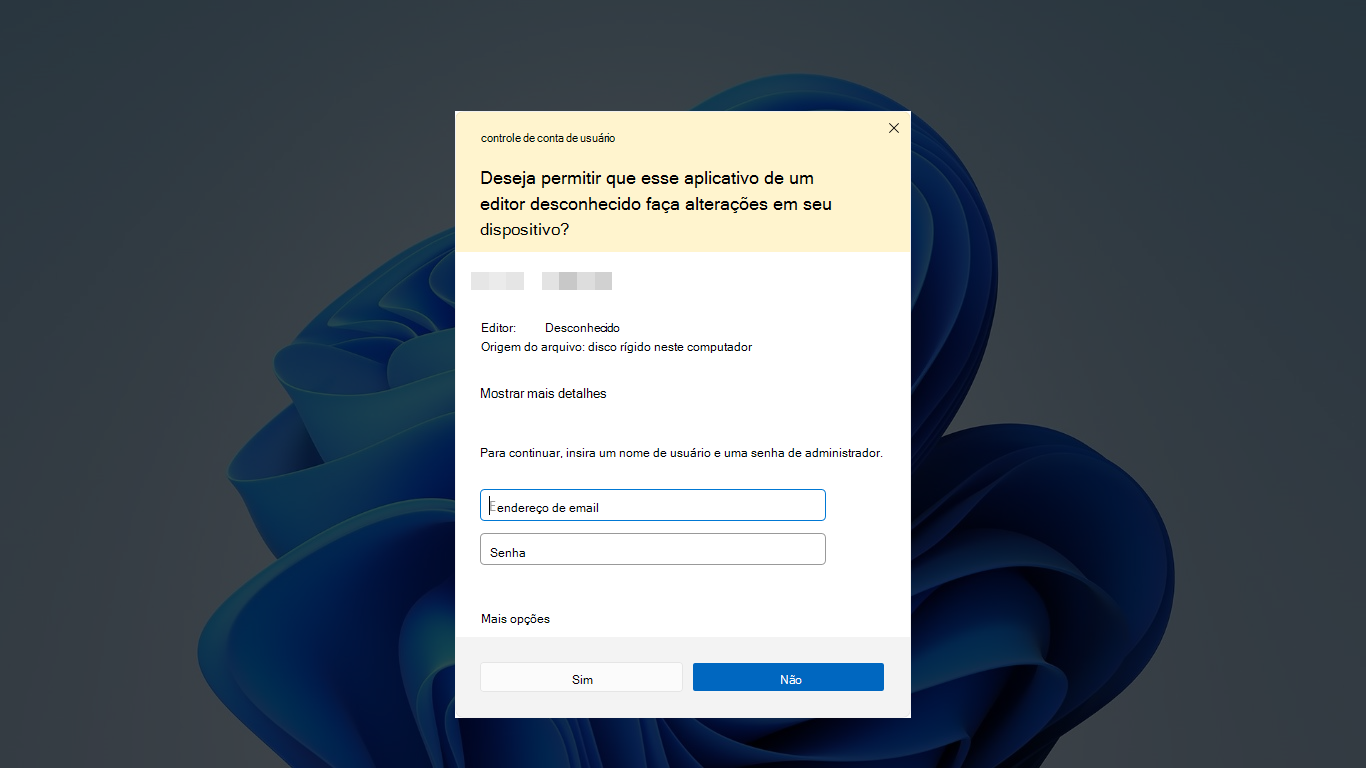

O pedido de credenciais

O pedido de credenciais é apresentado quando um utilizador padrão tenta executar uma tarefa que requer o token de acesso administrativo de um utilizador. Os administradores também podem ser obrigados a fornecer as respetivas credenciais ao definir o Controlo de Conta de Utilizador: Comportamento do pedido de elevação para administradores no Administração valor de definição de política do Modo de Aprovaçãopara Pedir credenciais.

O pedido de consentimento

O pedido de consentimento é apresentado quando um utilizador tenta executar uma tarefa que requer o token de acesso administrativo de um utilizador.

Pedidos de elevação UAC

Os pedidos de elevação UAC são codificados por cores para serem específicos da aplicação, o que permite uma identificação mais fácil do potencial risco de segurança de uma aplicação. Quando uma aplicação tenta ser executada com o token de acesso total de um administrador, o Windows analisa primeiro o ficheiro executável para determinar o respetivo publicador. As aplicações são separadas pela primeira vez em três categorias com base no publicador do ficheiro:

- Windows

- Publicador verificado (assinado)

- Publicador não verificado (não assinado)

A codificação de cores do pedido de elevação é a seguinte:

- Fundo cinzento: a aplicação é uma aplicação administrativa do Windows, como um item de Painel de Controle ou uma aplicação assinada por um publicador verificado

- Fundo amarelo: a aplicação não está assinada ou assinada, mas não é fidedigna

Ícone de proteção

Alguns Painel de Controle itens, como Data e Hora, contêm uma combinação de operações de administrador e de utilizador padrão. Standard utilizadores podem ver o relógio e alterar o fuso horário, mas é necessário um token de acesso de administrador completo para alterar a hora do sistema local. Segue-se uma captura de ecrã do item de Painel de Controle Data e Hora.

![]()

O ícone de escudo no botão Alterar data e hora... indica que o processo requer um token de acesso de administrador completo.

Proteger o pedido de elevação

O processo de elevação é ainda mais protegido ao direcionar o pedido para o ambiente de trabalho seguro. Por predefinição, os pedidos de consentimento e credenciais são apresentados no ambiente de trabalho seguro. Apenas os processos do Windows podem aceder ao ambiente de trabalho seguro. Para níveis mais elevados de segurança, recomendamos que mantenha o Controlo de Conta de Utilizador: mude para o ambiente de trabalho seguro quando pedir a definição de política de elevação ativada.

Quando um ficheiro executável pede elevação, o ambiente de trabalho interativo, também denominado ambiente de trabalho do utilizador, é mudado para o ambiente de trabalho seguro. O ambiente de trabalho seguro diminui o ambiente de trabalho do utilizador e apresenta um pedido de elevação ao qual tem de responder antes de continuar. Quando o utilizador seleciona Sim ou Não, o ambiente de trabalho muda novamente para o ambiente de trabalho do utilizador.

Observação

A partir de Windows Server 2019, não é possível colar o conteúdo da área de transferência no ambiente de trabalho seguro. Este comportamento é o mesmo que as versões de SO do cliente Windows atualmente suportadas.

O software maligno pode apresentar uma imitação do ambiente de trabalho seguro, mas quando o Controlo de Conta de Utilizador: Comportamento do pedido de elevação para administradores no modo de aprovação Administração definição de política está definido como Pedir consentimento, o software maligno não ganha elevação se o utilizador selecionar Sim na imitação. Se a definição de política estiver definida como Pedir credenciais, o software maligno que imita o pedido de credenciais poderá conseguir recolher as credenciais do utilizador. No entanto, o software maligno não ganha privilégios elevados e o sistema tem outras proteções que mitigam o software maligno de assumir o controlo da interface de utilizador, mesmo com uma palavra-passe recolhida.

Embora o software maligno possa apresentar uma imitação do ambiente de trabalho seguro, este problema não pode ocorrer a menos que um utilizador tenha instalado anteriormente o software maligno no PC. Uma vez que os processos que requerem um token de acesso de administrador não podem ser instalados automaticamente quando o UAC está ativado, o utilizador tem de dar explicitamente consentimento ao selecionar Sim ou ao fornecer credenciais de administrador. O comportamento específico do pedido de elevação UAC depende das políticas de segurança.