Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O sistema operativo Windows coloca a segurança baseada em hardware mais aprofundada dentro de muitas funcionalidades, maximizando a segurança da plataforma e aumentando a usabilidade. Para obter muitos destes melhoramentos de segurança, o Windows utiliza extensivamente o Trusted Platform Module (TPM). Este artigo oferece uma descrição geral do TPM, descreve como funciona e aborda os benefícios que o TPM traz para o Windows e o efeito de segurança cumulativo de executar o Windows num dispositivo com um TPM.

Visão geral do TPM

O TPM é um módulo criptográfico que aprimora a privacidade e a segurança do computador. A proteção dos dados por meio de criptografia e descriptografia, a proteção das credenciais de autenticação e a verificação de qual software está em execução em um sistema são funcionalidades básicas associadas à segurança do computador. O TPM facilitar todos esses cenários e muito outros.

Historicamente, os TPMs têm sido chips discretos vendidos à placa principal de um computador. Estas implementações permitem que o fabricante de equipamento original (OEM) do computador avalie e certifique o TPM separado do resto do sistema. Embora implementações de TPM discretas ainda sejam comuns, elas podem ser problemáticas para dispositivos integrados que sejam pequenos ou tenham baixo consumo de energia. Algumas implementações de TPM mais recentes integram a funcionalidade TPM no mesmo chipset que outros componentes da plataforma, embora ainda forneçam separação lógica semelhante a chips TPM discretos.

Os TPMs são passivos: eles recebem comandos e retornam respostas. Para obter todos os benefícios de um TPM, o OEM deve integrar cuidadosamente o hardware e o firmware do sistema ao TPM para enviar comandos a ele e reagir às suas respostas. Os TPMs foram originalmente concebidos para proporcionar benefícios de segurança e privacidade aos proprietários e utilizadores de uma plataforma, mas as versões mais recentes podem proporcionar benefícios de segurança e privacidade ao próprio hardware do sistema. Entretanto, antes de ser usado em cenários avançados, um TPM deve ser provisionado. O Windows aprovisiona automaticamente um TPM, mas se o sistema operativo for reinstalado, o TPM poderá ter de ser explicitamente aprovisionado antes de poder utilizar todas as funcionalidades do TPM.

O TCG (Trusted Computing Group) é uma organização sem fins lucrativos que publica e mantém a especificação TPM. O TCG existe para desenvolver, definir e promover padrões globais do setor independentes de fornecedor que dão suporte a uma raiz de confiança baseada em hardware para plataformas de computação confiáveis interoperáveis. O TCG também publica a especificação TPM, como o padrão internacional ISO/IEC 11889, usando o processo de envio de especificação publicamente disponível que o Joint Technical Committee 1 define entre a ISO (Organização Internacional de Normalização) e o IEC (International Electrotechnical Commission).

Os OEMs implementam o TPM como um componente em uma plataforma de computação confiável, como um computador, tablet ou telefone. As plataformas de computação fidedignas utilizam o TPM para suportar cenários de privacidade e segurança que o software por si só não consegue alcançar. Por exemplo, o software por si só não pode comunicar de forma fiável se o software maligno está presente durante o processo de arranque do sistema. A integração próxima entre o TPM e a plataforma aumenta a transparência do processo de inicialização e dá suporte à avaliação da integridade do dispositivo habilitando a medição e o relatório do software que inicia o dispositivo confiável. A implementação de um TPM como parte de uma plataforma de computação fidedigna fornece uma raiz de hardware de confiança, ou seja, comporta-se de forma fidedigna. Por exemplo, se uma chave armazenada num TPM tiver propriedades que não permitem exportar a chave, essa chave não pode realmente sair do TPM.

O TCG projetou o TPM como uma solução de segurança de mercado de massa de baixo custo que atende aos requisitos de diferentes segmentos de clientes. Existem variações nas propriedades de segurança de diferentes implementações de TPM, assim como existem variações em requisitos regulatórios e de clientes e para diferentes setores. Nos contratos públicos, por exemplo, alguns governos definem claramente os requisitos de segurança para os TPMs, enquanto outros não.

Os programas de certificação para TPMs e tecnologia em geral continuam a evoluir à medida que a velocidade da inovação aumenta. Embora ter um TPM seja claramente melhor do que não ter um TPM, o melhor conselho da Microsoft é determinar as necessidades de segurança da sua organização e pesquisar quaisquer requisitos regulamentares associados ao aprovisionamento para a sua indústria. O resultado é um equilíbrio entre os cenários usados, o nível de garantia, o custo, a conveniência e a disponibilidade.

TPM no Windows

As funcionalidades de segurança do Windows combinadas com os benefícios de um TPM oferecem benefícios práticos de segurança e privacidade. As secções seguintes começam com as principais funcionalidades de segurança relacionadas com o TPM no Windows e descrevem como as principais tecnologias utilizam o TPM para ativar ou aumentar a segurança.

Provedor de Criptografia de Plataforma

O Windows inclui uma estrutura de criptografia chamada Cryptographic Next Generation (CNG), a abordagem básica da implementação dos algoritmos criptográficos de maneiras diferentes, mas com uma interface de programação de aplicativo (API) comum. Os aplicativos que usam criptografia podem usar a API comum sem saber os detalhes da implementação de um algoritmo, tampouco do algoritmo propriamente.

Embora a CNG parece ser um ponto de partida rotineiro, ela ilustra algumas vantagens de um TPM. Por baixo da interface CNG, o Windows ou terceiros fornecem um fornecedor criptográfico (ou seja, uma implementação de um algoritmo) implementado apenas como bibliotecas de software ou numa combinação de software e hardware de sistema disponível ou hardware não Microsoft. Se implementado por meio do hardware, o provedor criptográfico se comunicará com o hardware por trás da interface de software da CNG.

O Fornecedor de Criptografia de Plataforma, introduzido no Windows 8, expõe as seguintes propriedades especiais do TPM, que os fornecedores de CNG apenas de software não podem oferecer ou não podem oferecer de forma tão eficaz:

Proteção da chave. O Provedor de Criptografia de Plataforma pode criar chaves no TPM com restrições de uso. O sistema operativo pode carregar e utilizar as chaves no TPM sem copiar as chaves para a memória do sistema, onde são vulneráveis a software maligno. O Fornecedor de Criptografia de Plataforma também pode configurar chaves que um TPM protege para que não sejam amovíveis. Se um TPM criar uma chave, ela será exclusiva e residirá apenas nesse TPM. Se o TPM importar uma chave, o Fornecedor de Criptografia de Plataforma pode utilizar a chave nesse TPM, mas esse TPM não é uma origem para fazer mais cópias da chave ou ativar a utilização de cópias noutro local. Em contrapartida, as soluções de software que impedem que as chaves sejam copiadas estão sujeitas a ataques de engenharia reversa, nos quais uma pessoa descobre como as chaves são armazenadas pela solução ou faz cópias de chaves enquanto elas estão na memória durante o uso.

Proteção contra ataques no dicionário. As chaves protegidas por um TPM podem exigir um valor de autorização, como um PIN. Com a proteção contra ataques de dicionário, o TPM pode impedir ataques que tentam fazer um grande número de tentativas para descobrir o PIN. Após um número excessivo de tentativas, o TPM simplesmente retornará um erro informando que não serão permitidas mais tentativas durante um período. As soluções de software podem fornecer funcionalidades semelhantes, mas não podem fornecer o mesmo nível de proteção, especialmente se o sistema reiniciar, o relógio do sistema for alterado ou os ficheiros no disco rígido que contam as estimativas falhadas forem revertidos. Além disso, com a proteção contra ataques de dicionário, valores de autorização como PINs podem ser mais curtos e mais fáceis de memorizar, além de oferecer o mesmo nível de proteção que os valores mais complexos ao usar soluções de software.

Esses recursos do TPM oferecem vantagens distintas do Provedor de Criptografia de Plataforma sobre as soluções baseadas em software. Uma forma prática de ver estes benefícios em ação é ao utilizar certificados num dispositivo Windows. Nas plataformas que incluem um TPM, o Windows pode usar o Provedor de Criptografia de Plataforma para fornecer armazenamento de certificado. Os modelos de certificado podem especificar que um TPM usará o Provedor de Criptografia de Plataforma para proteger a chave associada a um certificado. Em ambientes mistos, em que alguns computadores podem não ter um TPM, o modelo de certificado pode preferir o Fornecedor de Criptografia de Plataforma em vez do fornecedor de software Windows padrão. Se um certificado estiver configurado como não puder ser exportado, a chave privada do certificado é restrita e não pode ser exportada a partir do TPM. Se o certificado necessitar de um PIN, o PIN obtém automaticamente a proteção contra ataques do dicionário do TPM.

Cartão Inteligente Virtual

Aviso

Windows Hello para Empresas e as chaves de segurança FIDO2 são métodos de autenticação de dois fatores modernos para o Windows. Os clientes que utilizam smart cards virtuais são encorajados a mudar para Windows Hello para Empresas ou FIDO2. Para novas instalações do Windows, recomendamos que Windows Hello para Empresas ou chaves de segurança FIDO2.

Os smart cards são dispositivos físicos que normalmente armazenam um único certificado e a chave privada correspondente. Os usuários inserem um cartão inteligente em um leitor de cartão USB ou interno e digitam um PIN para desbloqueá-lo. Em seguida, o Windows pode aceder ao certificado do card e utilizar a chave privada para autenticação ou para desbloquear volumes de dados protegidos pelo BitLocker. Os cartões inteligentes são populares porque oferecem autenticação de dois fatores, que exige algo que o usuário possui (ou seja, o cartão inteligente) e algo que o usuário traz na memória (por exemplo, o PIN do cartão inteligente). No entanto, os smart cards podem ser dispendiosos porque exigem a compra e implementação de smart cards e leitores de smart card.

No Windows, o recurso Cartão Inteligente Virtual permite que o TPM simule a inserção permanente de um cartão inteligente. O TPM torna-se algo que o utilizador tem , mas ainda precisa de um PIN. Embora os smart cards físicos limitem o número de tentativas de PIN antes de bloquear a card e exigir uma reposição, uma card inteligente virtual depende da proteção contra ataques do dicionário do TPM para evitar demasiadas estimativas de PIN.

Para smart cards virtuais baseados em TPM, o TPM protege a utilização e o armazenamento da chave privada do certificado, para que não possa ser copiado quando está a ser utilizado ou armazenado e utilizado noutro local. A utilização de um componente que faz parte do sistema em vez de uma card inteligente física separada pode reduzir o custo total de propriedade. Os card ou card perdidos deixados em casa não são aplicáveis e os benefícios da autenticação multifator baseada em card inteligentes são preservados. Para os usuários, os cartões inteligentes virtuais são simples de usar, pois exigem somente o desbloqueio de um PIN. Os cartões inteligentes virtuais oferecem suporte aos mesmos cenários dos cartões inteligentes físicos, incluindo a entrada no Windows ou a autenticação para acesso a recursos.

Windows Hello para Empresas

O Windows Hello para Empresas oferece métodos de autenticação destinados a substituir senhas, que podem ser difíceis de memorizar e fáceis de violar. Além disso, as soluções de nome de utilizador/palavra-passe para autenticação reutilizam frequentemente as mesmas combinações de credenciais em vários dispositivos e serviços. Se essas credenciais estiverem comprometidas, serão comprometidas em vários locais. Windows Hello para Empresas combina as informações aprovisionadas em cada dispositivo (ou seja, a chave criptográfica) com informações adicionais para autenticar os utilizadores. Em um sistema que tem um TPM, o TPM poderá proteger a chave. Se um sistema não tiver um TPM, as técnicas baseadas em software protegem a chave. As informações adicionais que o usuário fornece podem ser um valor de PIN ou, se o sistema tiver o hardware necessário, informações de biometria, como impressão digital ou reconhecimento do rosto. Para proteger a privacidade, as informações biométricas são utilizadas apenas no dispositivo aprovisionado para aceder à chave aprovisionada: não são partilhadas entre dispositivos.

A adoção da nova tecnologias de autenticação requer que as organizações e os provedores de identidade implantem e usem essa tecnologia. Windows Hello para Empresas permite que os utilizadores se autentiquem com a conta Microsoft existente, uma conta do Active Directory, uma conta Microsoft Entra ou mesmo serviços de fornecedor de identidade ou serviços de entidade confiadora que suportam a autenticação Fast ID Online V2.0.

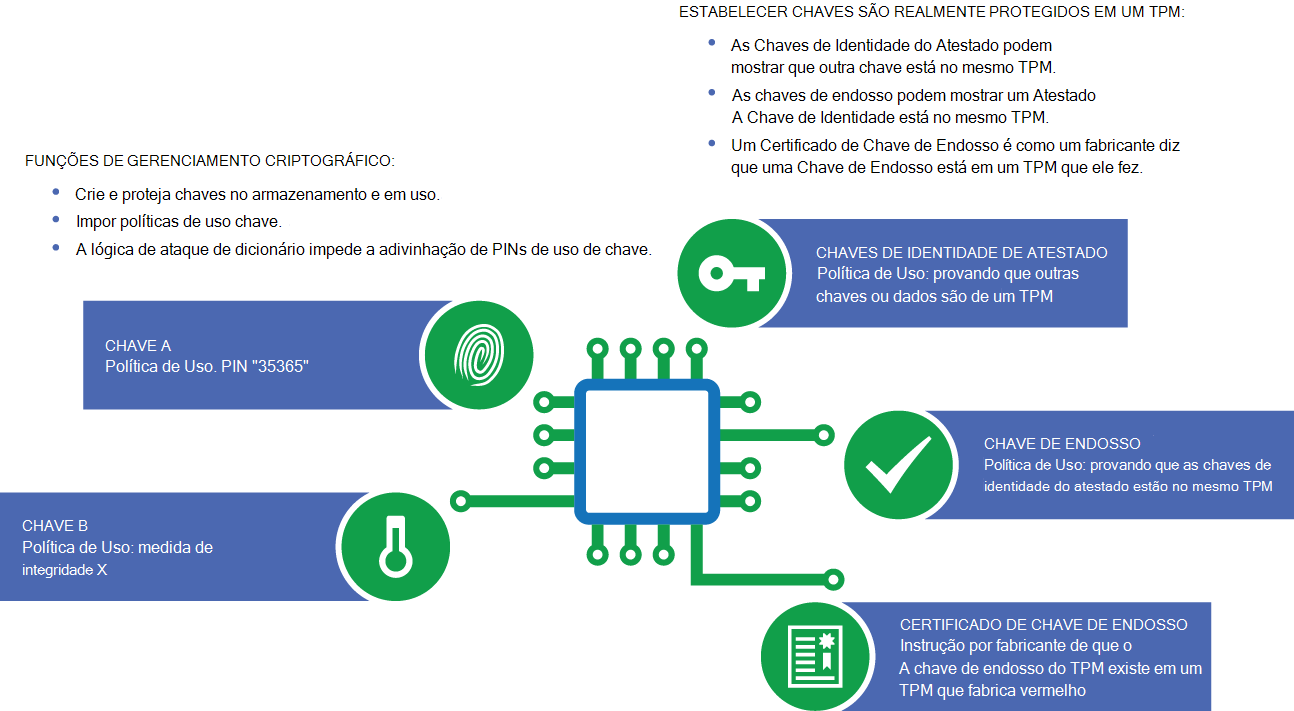

Os provedores de identidade oferecem flexibilidade no modo como provisionam credenciais nos dispositivos cliente. Por exemplo, uma organização pode provisionar somente os dispositivos que tenham um TPM, para que a organização saiba que um TPM protege as credenciais. Para fazer a distinção entre um TPM e um malware se fazendo passar por um TPM, é necessário ter os seguintes recursos do TPM (Consulte a Figura 1):

Chave de endossamento. O fabricante do TPM pode criar uma chave especial no TPM chamada chave de endosso. Um certificado de chave de endossamento, assinado pelo fabricante, diz que a chave de endossamento está presente num TPM que o fabricante fez. As soluções podem utilizar o certificado com o TPM que contém a chave de endossamento para confirmar que um cenário envolve realmente um TPM de um fabricante específico do TPM (em vez de software maligno que funciona como um TPM).

Chave de identidade do atestado. Para proteger a privacidade, a maioria dos cenários TPM não utiliza diretamente uma chave de endossamento real. Em vez disso, eles usam chaves de identidade de atestado, e uma autoridade de certificação (AC) de identidade usa a chave de endosso e o respectivo certificado para comprovar que uma ou mais chaves de identidade de atestado constam realmente em um TPM real. A AC de identidade emite certificados de chave de identidade de atestado. Geralmente, várias ACs de identidade verão o mesmo certificado de chave de endosso, que pode identificar exclusivamente o TPM. No entanto, é possível criar o número de certificados de chave de identidade de atestado desejado para limitar as informações compartilhadas em outros cenários.

Figura 1: Gestão de Chaves Criptográficas do TPM

Figura 1: Gestão de Chaves Criptográficas do TPM

Para o Windows Hello para Empresas, a Microsoft pode preencher a função da autoridade de certificação de identidade. Os serviços Microsoft podem emitir um certificado de chave de identidade de atestado para cada dispositivo e identificar o provedor para garantir que a privacidade estará protegida e para ajudar os provedores de identidade a garantir que os requisitos de TPM do dispositivo serão atendidos antes que as credenciais do Windows Hello para Empresas sejam provisionadas.

Criptografia de Unidade de Disco BitLocker

O BitLocker oferece criptografia de volume completo para proteger os dados em repouso. A configuração de dispositivo mais comum divide o disco rígido em vários volumes. O sistema operacional e os dados do usuário residem em um único volume que contém informações confidenciais, enquanto os outros volumes contêm informações públicas, como componentes de inicialização, informações do sistema e ferramentas de recuperação. (Estes outros volumes são utilizados com pouca frequência para que não precisem de estar visíveis para os utilizadores.) Sem mais proteções implementadas, se o volume que contém o sistema operativo e os dados do utilizador não estiver encriptado, alguém pode iniciar outro sistema operativo e ignorar facilmente a imposição de permissões de ficheiros por parte do sistema operativo pretendido para ler quaisquer dados de utilizador.

Na configuração mais comum, o BitLocker criptografa o volume do sistema operacional para que, se o disco rígido ou o computador for perdido ou roubado quando desligado, os dados do volume permaneçam confidenciais. Quando o computador está ativado, é iniciado normalmente e avança para o pedido de início de sessão do Windows, o único caminho a seguir é o utilizador iniciar sessão com as respetivas credenciais, permitindo que o sistema operativo aplique as respetivas permissões de ficheiro normais. No entanto, se algo sobre o processo de arranque for alterado, por exemplo, um sistema operativo diferente é iniciado a partir de um dispositivo USB– o volume do sistema operativo e os dados do utilizador não podem ser lidos e não estão acessíveis. O TPM e o firmware do sistema colaboram para registrar medições de como o sistema é iniciado, incluindo os detalhes do software e da configuração carregados; por exemplo, se a inicialização ocorreu a partir do disco rígido ou de um dispositivo USB. O BitLocker depende do TPM para permitir o uso de uma chave somente quando a inicialização ocorre do modo esperado. O firmware do sistema e o TPM são cuidadosamente projetados para trabalhar em conjunto e fornecer os seguintes recursos:

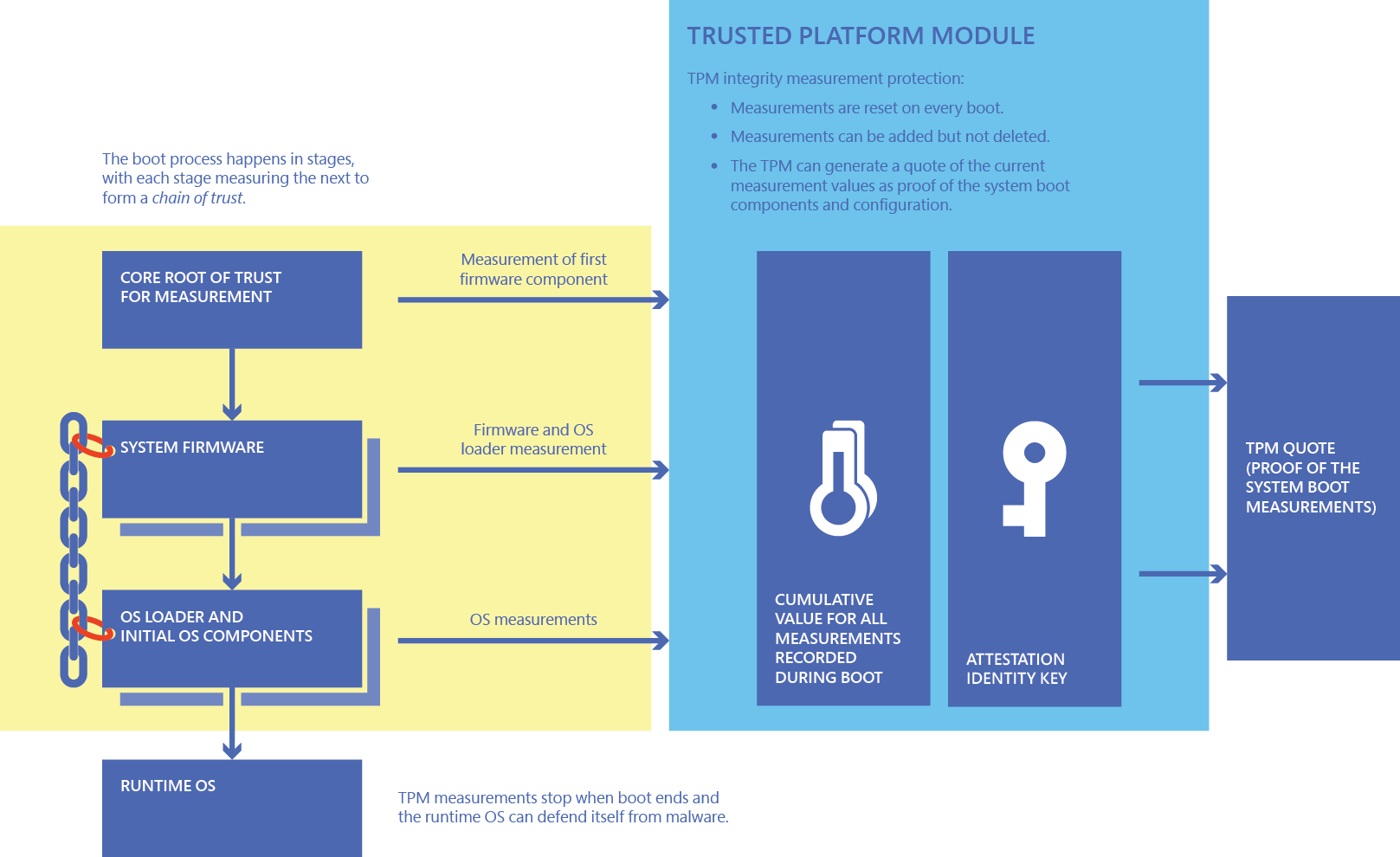

Raiz de confiança de hardware para medição. Um TPM permite que o software envie para ele comandos que registrem medições das informações do software ou da configuração. Essas informações podem ser calculadas por meio de um algoritmo de hash que transforma essencialmente uma grande quantidade de dados em um pequeno valor de hash estatisticamente exclusivo. O firmware do sistema tem um componente chamado Core Root of Trust for Measurement (CRTM), que é implicitamente confiável. O arquivo CRTM faz o hash incondicional do próximo componente de software e registra o valor de medição enviando um comando ao TPM. Componentes sucessivos, seja o firmware do sistema ou os carregadores do sistema operacional, continuam o processo realizando a medição de qualquer componente de software carregado por eles antes de executá-lo. Uma vez que a medição de cada componente é enviada para o TPM antes de ser executada, um componente não consegue apagar a medição do TPM. (No entanto, as medições são apagadas quando o sistema é reiniciado.) O resultado é que, em cada etapa do processo de inicialização do sistema, o TPM mantém as medições das informações da configuração e do software de inicialização. Qualquer alteração na configuração ou no software de inicialização gera diferentes medições do TPM nesta e nas etapas posteriores. Como o firmware do sistema inicia incondicionalmente a cadeia de medições, ele fornece uma raiz de confiança baseada em hardware para as medições do TPM. Em algum momento no processo de inicialização, o valor de registro de todas as informações de configuração e de software carregadas diminui, e a cadeia de medições é interrompida. O TPM permite a criação de chaves que podem ser usadas somente quando os registros de configuração de plataforma que contêm as medições têm valores específicos.

Chave utilizada apenas quando as medições de arranque são precisas. O BitLocker cria uma chave no TPM que pode ser usada somente quando as medições de inicialização retornam um valor esperado. O valor esperado é calculado para a etapa do processo de inicialização quando o Gerenciador de Inicialização do Windows é executado no volume do sistema operacional, no disco rígido do sistema. O Gerenciador de Inicialização do Windows, que é armazenado de modo descriptografado no volume de inicialização, precisa usar a chave do TPM para que possa descriptografar os dados lidos na memória a partir do volume do sistema operacional e a inicialização possa continuar por meio do volume do sistema operacional criptografado. Se um sistema operativo diferente for iniciado ou a configuração for alterada, os valores de medida no TPM serão diferentes, o TPM não permitirá que o Gestor de Arranque do Windows utilize a chave e o processo de arranque não pode continuar normalmente porque os dados no sistema operativo não podem ser desencriptados. Se alguém tentar arrancar o sistema com um sistema operativo diferente ou um dispositivo diferente, as medidas de software ou configuração no TPM estarão erradas e o TPM não permitirá a utilização da chave necessária para desencriptar o volume do sistema operativo. Como medida de segurança, se os valores de medição forem alterados inesperadamente, o usuário sempre poderá usar a chave de recuperação do BitLocker para acessar os dados do volume. As organizações podem configurar o BitLocker para armazenar a chave de recuperação no Active Directory Domain Services (AD DS).

As características do hardware do dispositivo são importantes para o BitLocker e para sua capacidade de proteção dos dados. Uma consideração é se o dispositivo fornece vetores de ataque quando o sistema está no ecrã de início de sessão. Por exemplo, se o dispositivo Windows tiver uma porta que permita o acesso direto à memória para que alguém possa ligar hardware e ler memória, um atacante pode ler a chave de desencriptação do volume do sistema operativo a partir da memória enquanto estiver no ecrã de início de sessão do Windows. Para minimizar esse risco, as organizações podem configurar o BitLocker para que a chave do TPM solicite as medições de software corretas e um valor de autorização. O processo de inicialização do sistema é interrompido no Gerenciador de Inicialização do Windows e o usuário será solicitado a inserir o valor de autorização da chave do TPM ou inserir um dispositivo USB com o valor. Esse processo impede que o BitLocker carregue automaticamente a chave na memória na qual ela pode estar vulnerável, mas proporciona ao usuário uma experiência menos satisfatória.

O hardware mais recente e o Windows funcionam melhor em conjunto para desativar o acesso direto à memória através das portas e reduzir os vetores de ataque. O resultado é a capacidade de as organizações implantarem mais sistemas sem solicitar que os usuários insiram informações de autorização adicionais durante o processo de inicialização. O hardware correto permite que o BitLocker seja utilizado com a configuração "apenas TPM", o que dá aos utilizadores uma experiência de início de sessão único sem terem de introduzir um PIN ou uma chave USB durante o arranque.

Criptografia do Dispositivo

A Criptografia do Dispositivo é a versão de consumidor do BitLocker; ela usa a mesma tecnologia subjacente. Como funciona se um cliente iniciar sessão com uma conta Microsoft e o sistema cumprir os requisitos de hardware do Modo de Espera Moderno, a Encriptação de Unidade BitLocker é ativada automaticamente no Windows. Um backup da chave de recuperação é feito na nuvem da Microsoft e ela pode ser acessada pelo consumidor por meio da conta da Microsoft. Os requisitos de hardware do Modo de Espera Moderno informam o Windows de que o hardware é adequado para implementar a Encriptação de Dispositivos e permite a utilização da configuração "apenas TPM" para uma experiência de consumidor simples. Além disso, o hardware do Modern Standby foi projetado para reduzir a probabilidade de alteração dos valores de medição e solicitar ao cliente a chave de recuperação.

Para medições de software, a Criptografia do Dispositivo depende das medições da autoridade que está fornecendo os componentes de software (com base na assinatura de código de fabricantes como os OEMs ou a Microsoft), e não de hashes precisos dos próprios componentes de software. Isso permite a manutenção dos componentes sem a alteração dos valores de medição resultantes. Para medições de configuração, os valores usados baseiam-se na política de segurança de inicialização, e não nas várias outras configurações registradas durante a inicialização. Esses valores também são alterados com menos frequência. O resultado é que a Criptografia do Dispositivo será habilitada em um hardware apropriado de uma forma amigável, sem negligenciar a proteção dos dados.

Inicialização Medida

O Windows 8 incorporou a Inicialização Medida como uma forma de o sistema operacional registrar a cadeia de medições das informações dos componentes de software e da configuração no TPM durante a inicialização do sistema operacional Windows. Em versões anteriores do Windows, a cadeia de medição parou no próprio componente do Gestor de Arranque do Windows e as medidas no TPM não foram úteis para compreender o estado inicial do Windows.

O processo de arranque do Windows ocorre por fases e, muitas vezes, envolve controladores não Microsoft para comunicar com hardware específico do fornecedor ou implementar soluções antimalware. Para software, o Arranque Medido regista as medições do kernel do Windows, Early-Launch controladores antimalware e controladores de arranque no TPM. Para definições de configuração, o Arranque Medido regista informações relevantes de segurança, tais como dados de assinatura que os controladores antimalware utilizam e dados de configuração sobre funcionalidades de segurança do Windows (por exemplo, se o BitLocker está ativado ou desativado).

A Inicialização Medida garante que as medições do TPM refletirão completamente o estado de inicialização do software do Windows e as configurações. Se as configurações de segurança e outras proteções forem definidas corretamente, elas poderão ser confiáveis para manter a segurança do sistema operacional em execução daqui em diante. Outros cenários podem utilizar o estado inicial do sistema operativo para determinar se o sistema operativo em execução deve ser fidedigno.

As medições do TPM são projetadas para evitar o registro de informações confidenciais como uma medição. Como proteção de privacidade adicional, a Inicialização Medida interrompe a cadeia de medições no estado inicial de inicialização do Windows. Por conseguinte, o conjunto de medidas não inclui detalhes sobre quais as aplicações que estão a ser utilizadas ou como o Windows está a ser utilizado. As informações de medição podem ser partilhadas com entidades externas para mostrar que o dispositivo está a impor políticas de segurança adequadas e não começou com software maligno.

O TPM fornece os seguintes recursos para que os cenários usem as medições registradas no TPM durante a inicialização:

- Atestado Remoto. Com uma chave de identidade de atestado, o TPM pode gerar e assinar criptograficamente uma instrução (ou citação) das medidas atuais no TPM. O Windows pode criar chaves de identidade de atestado exclusivas para vários cenários para impedir que avaliadores separados colaborem para controlar o mesmo dispositivo. Informações adicionais na citação são embaralhadas de modo criptográfico para limitar o compartilhamento de informações e proteger melhor a privacidade. Enviando a citação a uma entidade remota, um dispositivo pode atestar qual software e quais configurações foram usados para inicializar o dispositivo e o sistema operacional. Um certificado de chave de identidade de atestado pode fornecer mais garantia de que a citação é proveniente de um TPM real. O atestado remoto é o processo de registro das medições no TPM, que gera uma citação e envia as informações da citação a outro sistema, que, por sua vez, avalia as medições para estabelecer a confiança em um dispositivo. A Figura 2 ilustra esse processo.

Quando novos recursos de segurança são adicionados ao Windows, a Inicialização Medida adiciona informações de configuração relevantes sobre segurança às medições registradas no TPM. A Inicialização Medida permite cenários de atestado remoto que refletem o firmware do sistema e o estado de inicialização do Windows.

Figura 2: Processo utilizado para criar provas de software de arranque e configuração com um TPM

Figura 2: Processo utilizado para criar provas de software de arranque e configuração com um TPM

Atestado de Integridade

Algumas melhorias do Windows ajudam as soluções de segurança a implementar cenários de atestado remoto. A Microsoft fornece um serviço de Atestado de Estado de Funcionamento, que pode criar certificados de chave de identidade de atestado para TPMs de diferentes fabricantes e analisar informações de arranque medidas para extrair asserções de segurança simples, como se o BitLocker está ativado ou desativado. As declarações de segurança simples podem ser usadas para avaliar a integridade do dispositivo.

As soluções de gerenciamento de dispositivo móvel (MDM) podem receber declarações de segurança simples do serviço de atestado de integridade da Microsoft sobre um cliente sem precisar lidar com a complexidade da citação ou as medições detalhadas do TPM. As soluções MDM podem atuar nas informações de segurança colocando os dispositivos não íntegros de quarentena ou bloqueando o acesso aos serviços de nuvem, como o Microsoft Office 365.

Credential Guard

O Credential Guard é uma nova funcionalidade no Windows que ajuda a proteger as credenciais do Windows em organizações que implementaram o AD DS. Historicamente, as credenciais de um utilizador (como uma palavra-passe de início de sessão) foram hashadas para gerar um token de autorização. O utilizador utilizou o token para aceder aos recursos que lhes foi permitido utilizar. Uma das desvantagens do modelo de tokens é o facto de o software maligno que tinha acesso ao kernel do sistema operativo poder analisar a memória do computador e recolher todos os tokens de acesso atualmente em utilização. Em seguida, o atacante pode utilizar tokens colhidos para iniciar sessão noutras máquinas e recolher mais credenciais. Este tipo de ataque é chamado de ataque "passar o hash", uma técnica de malware que infecta uma máquina para infectar muitas máquinas em toda a organização.

À semelhança da forma como Microsoft Hyper-V mantém as máquinas virtuais (VMs) separadas umas das outras, o Credential Guard utiliza a virtualização para isolar o processo que hashes credenciais numa área de memória à qual o kernel do sistema operativo não consegue aceder. Esta área de memória isolada é inicializada e protegida durante o processo de arranque para que os componentes no ambiente do sistema operativo maior não possam adulterar a mesma. O Credential Guard utiliza o TPM para proteger as respetivas chaves com medições de TPM, para que sejam acessíveis apenas durante o passo do processo de arranque quando a região separada for inicializada; não estão disponíveis para o kernel normal do sistema operativo. O código da autoridade de segurança local no kernel do Windows interage com a área de memória isolada passando as credenciais e recebendo tokens de autorização de uso único em troca.

A solução resultante fornece defesa em profundidade, porque mesmo que o software maligno seja executado no kernel do sistema operativo, não consegue aceder aos segredos dentro da área de memória isolada que gera tokens de autorização. A solução não resolve o problema dos principais loggers porque as palavras-passe que esses loggers capturam passam realmente pelo kernel normal do Windows, mas quando combinadas com outras soluções, como smart cards para autenticação, o Credential Guard melhora consideravelmente a proteção das credenciais no Windows.

Conclusão

O TPM adiciona benefícios de segurança baseados em hardware ao Windows. Quando instalado em hardware que inclui um TPM, o Windows oferece benefícios de segurança extremamente melhorados. A tabela seguinte resume as principais vantagens das principais funcionalidades do TPM.

| Recurso | Benefícios quando usado em um sistema com um TPM |

|---|---|

| Provedor de Criptografia de Plataforma | - Se o computador estiver comprometido, a chave privada associada ao certificado não pode ser copiada do dispositivo. - O mecanismo de ataque do dicionário do TPM protege os valores de PIN para utilizar um certificado. |

| Cartão Inteligente Virtual | Obtenha segurança semelhante à dos smart cards físicos sem implementar smart cards físicos ou leitores de card. |

| Windows Hello para Empresas | - As credenciais aprovisionadas num dispositivo não podem ser copiadas noutro local. - Confirme o TPM de um dispositivo antes de as credenciais serem aprovisionadas. |

| Criptografia de Unidade de Disco BitLocker | Estão disponíveis várias opções para as empresas protegerem os dados inativos ao mesmo tempo que equilibram os requisitos de segurança com hardware de dispositivo diferente. |

| Criptografia do Dispositivo | Com uma conta Microsoft e o hardware certo, os dispositivos dos consumidores beneficiam perfeitamente da proteção de dados inativos. |

| Inicialização Medida | Uma raiz de fidedignidade de hardware contém medidas de arranque que ajudam a detetar software maligno durante o atestado remoto. |

| Atestado de Integridade | As soluções MDM podem facilmente executar o atestado remoto e avaliar o estado de funcionamento do cliente antes de conceder acesso a recursos ou serviços cloud, como Office 365. |

| Credential Guard | A defesa em profundidade aumenta para que, mesmo que o software maligno tenha direitos administrativos num computador, seja significativamente mais difícil comprometer máquinas adicionais numa organização. |

Embora algumas das funcionalidades acima mencionadas tenham mais requisitos de hardware (por exemplo, suporte de virtualização), o TPM é uma pedra angular da segurança do Windows. A Microsoft e outros intervenientes do setor continuam a melhorar os padrões globais associados ao TPM e a encontrar mais aplicações que a utilizam para proporcionar benefícios tangíveis aos clientes. A Microsoft incluiu suporte para a maioria das funcionalidades do TPM na sua versão do Windows para a Internet das Coisas (IoT) denominada Windows IoT Core. Os dispositivos IoT que podem ser implantados em locais físicos não seguros e conectados a serviços de nuvem como o Hub IoT do Azure para gerenciamento podem usar o TPM de formas inovadoras para atender aos novos requisitos de segurança.