Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Windows oferece ferramentas diferentes para ver o status e configurar a Firewall do Windows. Todas as ferramentas interagem com os mesmos serviços subjacentes, mas fornecem diferentes níveis de controlo sobre esses serviços:

- Segurança do Windows

- Painel de Controle

- Firewall do Windows Defender com Segurança Avançada (WFAS)

- Prestador de Serviços de Configuração (CSP)

- Ferramentas de linha de comandos

Observação

Para alterar a configuração da Firewall do Windows num dispositivo, tem de ter direitos de administração.

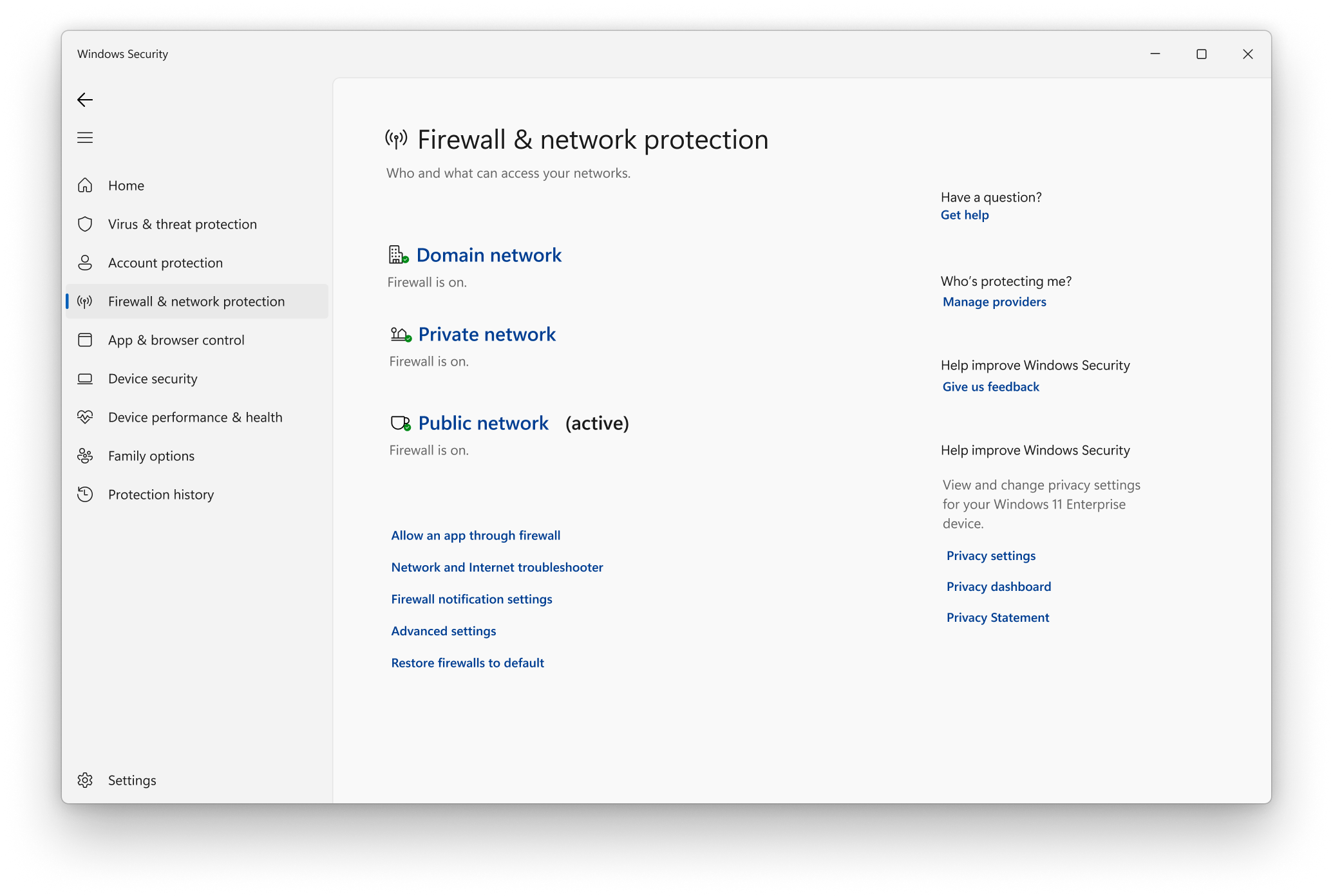

Segurança do Windows

A aplicação Segurança do Windows pode ser utilizada para ver a Firewall do Windows status e aceder a ferramentas avançadas para a configurar. Selecione INICIAR, escreva Windows Securitye prima ENTER. Assim que Segurança do Windows estiver aberto, selecione o separador Firewall & proteção de rede. Em alternativa, utilize o seguinte atalho:

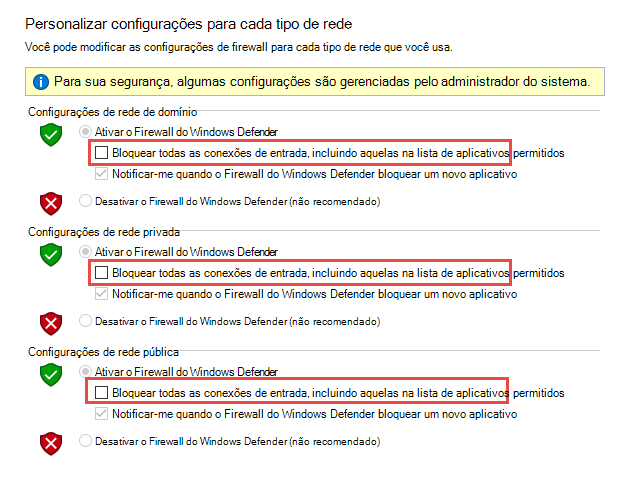

Painel de Controle

A Firewall do Windows Defender Painel de Controle applet fornece funcionalidades básicas para configurar a Firewall do Windows. Selecione INICIAR, escreva firewall.cple prima ENTER.

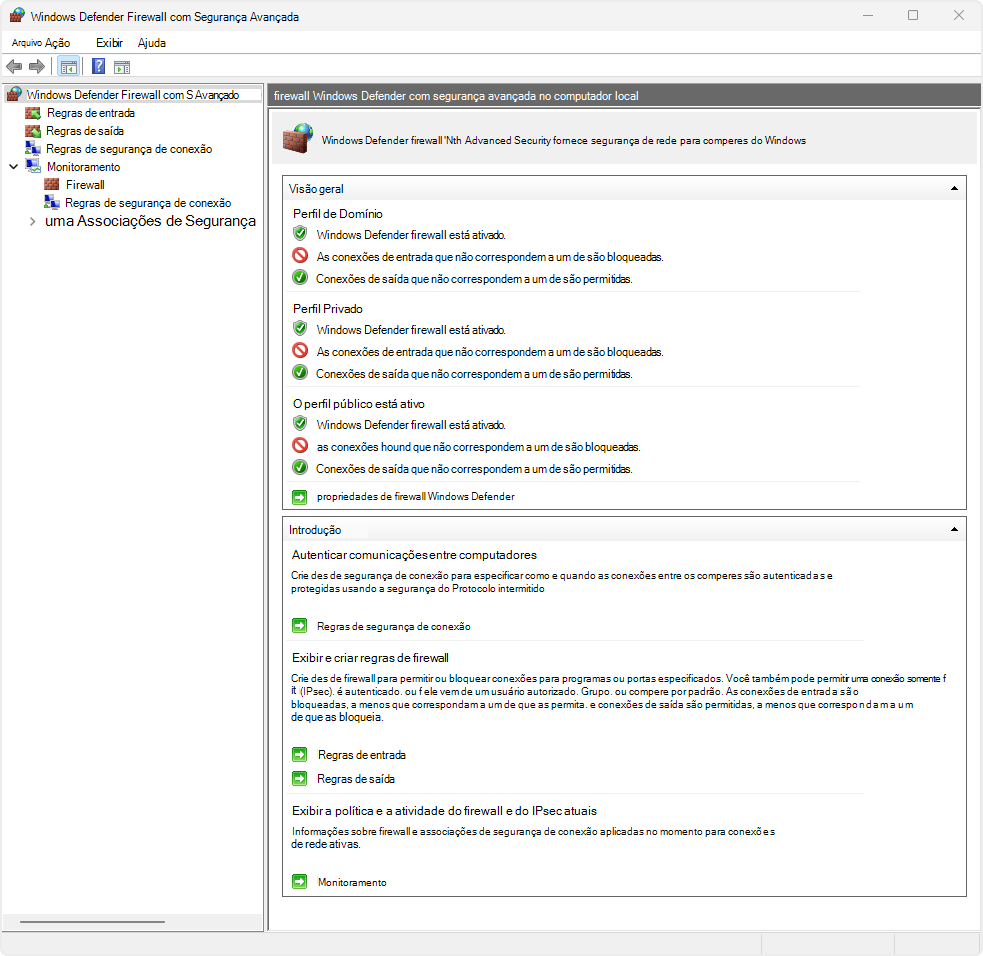

Firewall do Windows Defender com Segurança Avançada

A Firewall do Windows Defender com Segurança Avançada (WFAS) é um snap-in da Consola de Gestão da Microsoft (MMC) que fornece funcionalidades de configuração avançadas. Pode ser utilizado localmente e em implementações de política de grupo (GPO).

- Se estiver a configurar um único dispositivo, selecione INICIAR, escreva

wf.msce prima ENTER - Se estiver a configurar dispositivos associados a um domínio do Active Directory, crie ou edite um objeto de política de grupo (GPO) e expanda os nósPolíticas> de Configuração> do ComputadorDefinições do Windows Definições>>de Segurança FirewalldoWindows com Segurança Avançada

Prestador de Serviços de Configuração (CSP)

O CSP da Firewall fornece uma interface para configurar e consultar a status da Firewall do Windows, que pode ser utilizada com uma solução de gestão de dispositivos móveis (MDM), como Microsoft Intune.

Ferramentas de linha de comandos

O NetSecurity módulo do PowerShell e Network Command Shell (netsh.exe) são utilitários de linha de comandos que podem ser utilizados para consultar o status e configurar a Firewall do Windows.

Considerações sobre o processamento de políticas de grupo

As definições de política da Firewall do Windows são armazenadas no registo. Por predefinição, as políticas de grupo são atualizadas em segundo plano a cada 90 minutos, com um desvio aleatório entre 0 e 30 minutos.

A Firewall do Windows monitoriza o registo quanto a alterações e, se algo for escrito no registo, notifica a Plataforma de Filtragem do Windows (WFP), que executa as seguintes ações:

- Lê todas as regras e definições da firewall

- Aplica todos os novos filtros

- Remove os filtros antigos

Observação

As ações são acionadas sempre que algo é escrito ou eliminado da localização do registo em que as definições de GPO são armazenadas, independentemente de existir realmente uma alteração de configuração. Durante o processo, as ligações IPsec são desligadas.

Muitas implementações de políticas especificam que são atualizadas apenas quando alteradas. No entanto, poderá querer atualizar políticas inalteradas, como reaplicar uma definição de política pretendida caso um utilizador a tenha alterado. Para controlar o comportamento do processamento da política do grupo de registo, pode utilizar a política Configuração> do ComputadorSistema> deModelos Administrativos>Política de Grupo>Configurar o processamento da política de registo. O Processo, mesmo que os objetos Política de Grupo não tenham alterado as atualizações de opções e volte a aplicar as políticas, mesmo que as políticas não tenham sido alteradas. Esta opção está desativada por predefinição.

Se ativar a opção Processo mesmo que os objetos Política de Grupo não tenham sido alterados, os filtros WFP são reaplicados em cada atualização em segundo plano. Caso tenha 10 políticas de grupo, os filtros WFP são reaplicados 10 vezes durante o intervalo de atualização. Se ocorrer um erro durante o processamento de políticas, as definições aplicadas poderão estar incompletas, o que resulta em problemas como:

- A Firewall do Windows bloqueia o tráfego de entrada ou saída permitido pelas políticas de grupo

- As definições da Firewall Local são aplicadas em vez das definições de política de grupo

- As ligações IPsec não conseguem estabelecer

A solução temporária é atualizar as definições de política de grupo, utilizando o comando gpupdate.exe /force, que requer conectividade a um controlador de domínio.

Para evitar o problema, deixe a política Configurar o processamento da política de registo para o valor predefinido de Não Configurado ou, se já estiver configurada, configure-a Desativada.

Importante

A caixa de verificação junto a Processo, mesmo que os objetos Política de Grupo não tenham sido alterados, tem de estar desmarcada. Se deixar desmarcado, os filtros WFP são escritos apenas no caso de ocorrer uma alteração de configuração.

Se existir um requisito para forçar a eliminação e reescrita do registo, desative o processamento em segundo plano ao selecionar a caixa de verificação junto a Não aplicar durante o processamento em segundo plano periódico.

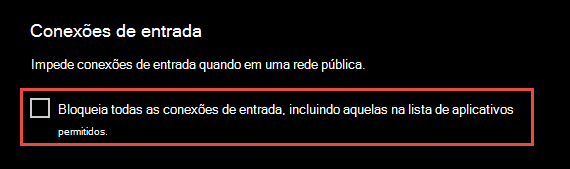

Shields up mode for active attacks (Modo de proteção para ataques ativos)

Uma funcionalidade importante da Firewall do Windows que pode utilizar para mitigar danos durante um ataque ativo é o modo de proteção . É um termo informal que se refere a um método fácil que um administrador de firewall pode usar para aumentar temporariamente a segurança diante de um ataque ativo.

Os escudos podem ser alcançados ao verificar Bloquear todas as ligações de entrada, incluindo as que se encontram na lista de definições de aplicações permitidas na aplicação Definições do Windows ou Painel de Controle.

Por predefinição, a Firewall do Windows bloqueia tudo, a menos que exista uma regra de exceção criada. A opção de proteção substitui as exceções. Por exemplo, o recurso área de trabalho remota cria automaticamente regras de firewall quando habilitado. No entanto, se houver uma exploração ativa usando várias portas e serviços em um host, em vez de desabilitar regras individuais, você poderá usar o modo de blindagem para bloquear todas as conexões de entrada, substituindo exceções anteriores, incluindo as regras na Área de Trabalho Remota. As regras do Ambiente de Trabalho Remoto permanecem intactas, mas o acesso remoto não pode funcionar enquanto os escudos estiverem ativos.

Quando a emergência for concluída, desmarque a configuração para restaurar o tráfego de rede regular.

Próximas etapas

Na lista pendente seguinte, selecione uma das ferramentas para saber como configurar a Firewall do Windows: